- •Лекции по курсу:

- •4. Защита от нсд в ос 19

- •5. Криптографические методы защиты информации 25

- •6. Компьютерная стеганография и ее применение 38

- •1.2. Основные понятия

- •2. Комплексное обеспечение информационной безопасности

- •2.1. Угрозы безопасности и каналы утечки информации

- •2.2. Классификация методов защиты информации. Специфика программных методов

- •2.3. Правовое обеспечение информационной безопасности

- •3. Защита от нсд к информации в корпоративных системах

- •3.1. Способы нсд и защиты от него кс

- •3.2. Способы аутентификации пользователей кс

- •3.3. Организация базы учетных записей пользователей

- •3.4. Защита от локального нсд

- •3.4.1. Аутентификация на основе паролей

- •3.4.2. Аутентификация на основе модели рукопожатия

- •3.4.3. Программно-аппаратная защита от локального нсд

- •3.4.4. Аутентификация на основе биометрических характеристик

- •3.4.5. Аутентификация по клавиатурному «почерку»

- •3.4.6. Аутентификация по «росписи» мышью

- •3.5. Защита от удаленного нсд

- •3.5.1. Протоколы pap и s/Key

- •3.5.2. Протокол chap

- •3.5.3. Протокол Kerberos

- •3.5.4. Программно-аппаратная защита от удаленного нсд

- •3.6. Защита от несанкционированной загрузки ос

- •4. Защита от нсд в ос

- •4.1. Разграничение прав пользователей в открытых версиях ос Windows

- •4.2. Дискреционное и мандатное управление доступом к объектам. Классификации безопасности компьютерных систем и информационных технологий

- •4.2.1. Дискреционное управление доступом

- •4.2.2. Мандатное управление доступом

- •4.2.3. Классификации

- •4.3. Разграничение прав пользователей в защищенных версиях ос Windows

- •4.4. Разграничение прав доступа к объектам компьютерных систем

- •4.4.1. Разграничение прав доступа к объектам в защищенных версиях ос Windows

- •4.4.2. Аудит событий безопасности в защищенных версиях Windows

- •4.4.3. Разграничение прав пользователей в ос Unix

- •5. Криптографические методы защиты информации

- •5.1.Элементы теории чисел

- •5.2. Симметричные криптосистемы и их использование

- •5.2.1. Способы построения симметричных криптосистем

- •5.2.2. Абсолютно стойкий шифр. Генерация, хранение, распространение ключей

- •5.2.3. Криптосистема des и ее модификация

- •5.2.4. Криптосистема гост 28147-89

- •5.2.5. Использование симметричных криптосистем. Примеры

- •5.3. Асимметричные криптографические системы

- •5.3.1. Принципы создания и основные свойства асимметричных криптосистем

- •5.3.2. Асимметричная криптосистема rsa

- •5.3.3. Криптосистемы с открытым ключом

- •5.3.4. Применение асимметричной криптографии

- •5.3.4.1. Электронная цифровая подпись и ее применение

- •5.3.4.2. Эцп «вслепую» и ее применение

- •5.3.4.3. Протокол защищенного обмена данными

- •5.3.4.4.Программа pgp

- •5.3.4.5. Криптографический интерфейс приложений Windows

- •5.3.4.6. Шифрующая файловая система Windows

- •6. Компьютерная стеганография и ее применение

- •7. Защита от вредоносных программ

- •7.1. Вредоносные программы и их классификация

- •7.2. Загрузочные и файловые вирусы

- •7.3. Методы обнаружения и удаления вирусов

- •7.4. Программы-закладки и защита от них

- •8. Защита программ от копирования

- •8.1. Принципы создания система защиты от копирования

- •8.2. Защита инсталляционных дисков и настройка по на характеристики компьютера

- •8.3. Противодействие исследованию алгоритмов работы системы защиты от копирования

- •9. Защита информации в глобальных компьютерных сетях

3.5.2. Протокол chap

обозначения

аутентификация

выбор случайного числа

недостатки

![]()

CHAP – Challenge Handshake Authentication Protocol (протоколаутентификациинаосновемоделирукопожатия).

Обозначения:

U – пользователь, C – клиент, S – сервер, N – случайное число.

Аутентификация:

SC:пакетвызова(challenge) (IDS, N, length(N))

UC: IDU, P

CS: пакет отклика (IDU, h), h = H(IDS, N, P)

S: извлечение по IDU из БД H(IDS, N, P), H == H

SC: пакет подтверждения/отказа

Ключевой момент протокола CHAP – выбор N. Требования;

уникальность,

непредсказуемость (алгоритм не м.б. полностью выявлен).

На практике N разбито на 2 части:

текущая дата и время,

случайное число (аппаратный или программный датчик).

Недостатки:

плохая масштабируемость относительно числа серверов,

сложность администрирования.

Аналогичные недостатки и у S/Key.

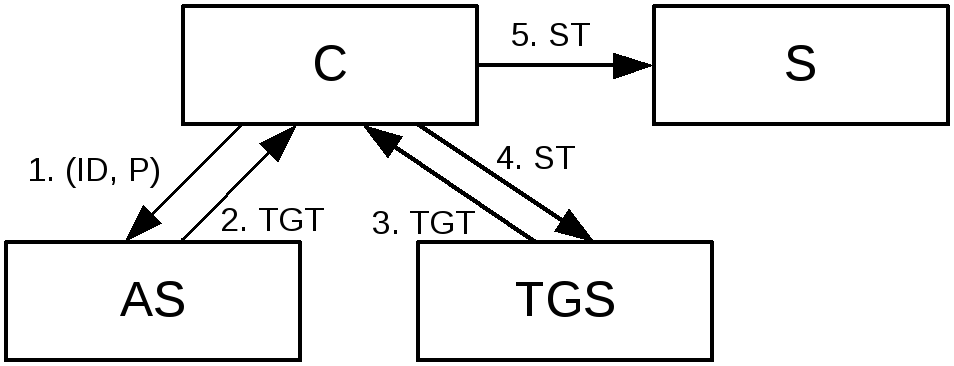

3.5.3. Протокол Kerberos

обозначения

общая схема взаимодействия

получение клиентом TGT

получение клиентомST

взаимная аутентификация клиента и сервера

![]()

Основа – использование мандатов (ticket).

Обозначения:

C – клиент

S – сервер

AS – Authentication Server, сервераутентификации

TGS – Ticket Grant Server, сервервыдачимандатов

TGT – ticket grant ticket, предварительныймандат

ST – session ticket, сеансовыймандат

TS – time stamp, время отправки пакета

T – time, срок жизни пакета

Схема взаимодействия:

Клиент получает мандат на доступ к серверу. Сервер «доверяет» мандату, выданному TGS. Достоинство: нет постоянного обращения к AS при обращении к S.

Доверие основано на том, что серверы имеют ключи шифрования, которым доверяют. Первоначальная ключевая информация д.б. распределена каким-то образом.

Обозначения:

KTGS – ключ шифрования TGS (очевидно, есть у всех серверов)

KS – ключ шифрования сервера S (есть у самого сервера и у TGS)

KA,B – временный ключ для взаимодействия A и B

ADC – адрес клиента

PC – пароль клиента

Получение клиентом TGT:

CAS: IDC, IDTGS, TS1 (C хочет получить доступ к TGS)

AS: TGT = EKTGS(KC,TGS, IDC, ADC, IDTGS, TS2, T2)

ASC: EPC(KC,TGS, IDTGS, TS2, T2, TGT)

Получение клиентом ST:

C: AC:= EKC,TGS(IDC, ADC, TS3)

CTGS: IDS, TGT, AC (кто хочет получить доступ и к кому)

TGS: расшифрование TGT (для получения KC,TGS), расшифрование AC

TGS: ST := EKS(KC,S, IDC, ADC, IDS, TS4, T4)

TGSC: EKC,TGS(KC,S, IDS, TS4, T4, ST)

Цель шифрование AC – проверка, тот ли клиент запрашивает доступ, что указан в TGT (на случай, если клиент украл TGT).

Взаимная аутентификация клиента и сервера:

C: AC2= EKC,S(IDC, ADC, TS5)

CS: ST, AC2

S: расшифрование ST (для получения KC,S), расшифрование AC2

S: проверка, совпадает ли запрашивающий клиент с клиентом, указанным в мандате

SC: EKC,S(TS5+1) – отклик клиенту, подтверждение подлинности сервера

3.5.4. Программно-аппаратная защита от удаленного нсд

схема сети

возможности нарушителя

crypto router

схема передачи пакета

масштабирование относительно числа подсетей

![]()

Возможности нарушителя:

знает топологию всей сети;

знает IP-адреса подсетей;

имеет образцы программно-аппаратного обеспечения сети;

имеет информацию об ошибках в ПО, об оставленной отладочной информации, мастер-ключах;

не имеет локального доступа;

не может иметь сеансовых/базовых ключей шифрования.

CR – Crypto Router – программно-аппаратное средство, обладающее следующими возможностями:

внутренние (связь внутри ЛВС) и внешние интерфейсы (связь с Интернет) разделены,

шифрование всей исходящей изнутри информации и расшифрование всей входящей из Интернета информации.

CR использует расширенную таблицу маршрутизации. Таблица маршрутизации для CR1 содержит имя рабочей станции X, ее маршрутизатор CR2, ключ связи с этим маршрутизатором K12, интерфейс связи I(CR2).

Передача пакета от A к X:

ACR1: пакет P = (ADA, ADX, данные)

CR1: по X находит CR2, по CR2 находит I(CR2) и K12

P= (ADCR1, ADCR2, EK12(P))

CR1CR2: P

CR2: в таблице маршрутизации CR1 находит K12, P = DK12(P)

CR2X: P

Эта схема прозрачна для любого сетевого ПО, работающего по TCP/IP. Надежность определяется криптоалгоритмом.

Когда число подсетей большое, то нужен еще один объект – криптомаршрутизатор с функциями центра распределения ключей – KDC (Key Distribution Center). KDC распространяет таблицы маршрутизации.