- •Лекции по курсу:

- •4. Защита от нсд в ос 19

- •5. Криптографические методы защиты информации 25

- •6. Компьютерная стеганография и ее применение 38

- •1.2. Основные понятия

- •2. Комплексное обеспечение информационной безопасности

- •2.1. Угрозы безопасности и каналы утечки информации

- •2.2. Классификация методов защиты информации. Специфика программных методов

- •2.3. Правовое обеспечение информационной безопасности

- •3. Защита от нсд к информации в корпоративных системах

- •3.1. Способы нсд и защиты от него кс

- •3.2. Способы аутентификации пользователей кс

- •3.3. Организация базы учетных записей пользователей

- •3.4. Защита от локального нсд

- •3.4.1. Аутентификация на основе паролей

- •3.4.2. Аутентификация на основе модели рукопожатия

- •3.4.3. Программно-аппаратная защита от локального нсд

- •3.4.4. Аутентификация на основе биометрических характеристик

- •3.4.5. Аутентификация по клавиатурному «почерку»

- •3.4.6. Аутентификация по «росписи» мышью

- •3.5. Защита от удаленного нсд

- •3.5.1. Протоколы pap и s/Key

- •3.5.2. Протокол chap

- •3.5.3. Протокол Kerberos

- •3.5.4. Программно-аппаратная защита от удаленного нсд

- •3.6. Защита от несанкционированной загрузки ос

- •4. Защита от нсд в ос

- •4.1. Разграничение прав пользователей в открытых версиях ос Windows

- •4.2. Дискреционное и мандатное управление доступом к объектам. Классификации безопасности компьютерных систем и информационных технологий

- •4.2.1. Дискреционное управление доступом

- •4.2.2. Мандатное управление доступом

- •4.2.3. Классификации

- •4.3. Разграничение прав пользователей в защищенных версиях ос Windows

- •4.4. Разграничение прав доступа к объектам компьютерных систем

- •4.4.1. Разграничение прав доступа к объектам в защищенных версиях ос Windows

- •4.4.2. Аудит событий безопасности в защищенных версиях Windows

- •4.4.3. Разграничение прав пользователей в ос Unix

- •5. Криптографические методы защиты информации

- •5.1.Элементы теории чисел

- •5.2. Симметричные криптосистемы и их использование

- •5.2.1. Способы построения симметричных криптосистем

- •5.2.2. Абсолютно стойкий шифр. Генерация, хранение, распространение ключей

- •5.2.3. Криптосистема des и ее модификация

- •5.2.4. Криптосистема гост 28147-89

- •5.2.5. Использование симметричных криптосистем. Примеры

- •5.3. Асимметричные криптографические системы

- •5.3.1. Принципы создания и основные свойства асимметричных криптосистем

- •5.3.2. Асимметричная криптосистема rsa

- •5.3.3. Криптосистемы с открытым ключом

- •5.3.4. Применение асимметричной криптографии

- •5.3.4.1. Электронная цифровая подпись и ее применение

- •5.3.4.2. Эцп «вслепую» и ее применение

- •5.3.4.3. Протокол защищенного обмена данными

- •5.3.4.4.Программа pgp

- •5.3.4.5. Криптографический интерфейс приложений Windows

- •5.3.4.6. Шифрующая файловая система Windows

- •6. Компьютерная стеганография и ее применение

- •7. Защита от вредоносных программ

- •7.1. Вредоносные программы и их классификация

- •7.2. Загрузочные и файловые вирусы

- •7.3. Методы обнаружения и удаления вирусов

- •7.4. Программы-закладки и защита от них

- •8. Защита программ от копирования

- •8.1. Принципы создания система защиты от копирования

- •8.2. Защита инсталляционных дисков и настройка по на характеристики компьютера

- •8.3. Противодействие исследованию алгоритмов работы системы защиты от копирования

- •9. Защита информации в глобальных компьютерных сетях

4.4. Разграничение прав доступа к объектам компьютерных систем

4.4.1. Разграничение прав доступа к объектам в защищенных версиях ос Windows

дескриптор безопасности

DACL

схема предоставления прав доступа

алгоритм предоставления прав доступа

объекты, доступом к которым можно управлять

![]()

Любой объект разграничения доступа имеет дескриптор безопасности SD (Security Descriptor):

SID (ID безопасности) владельца,

SID первичной группы,

DACL (управляется владельцем),

SACL (системный список контроля доступа, управляется администратором).

DACL– Discretionary Access Control List,списокACE (Access Control Entry)двухтипов– AllowedиDenied. ACE содержит:

SID объекта,

тип(Allowed/Denied),

маска доступа (Access Mask).

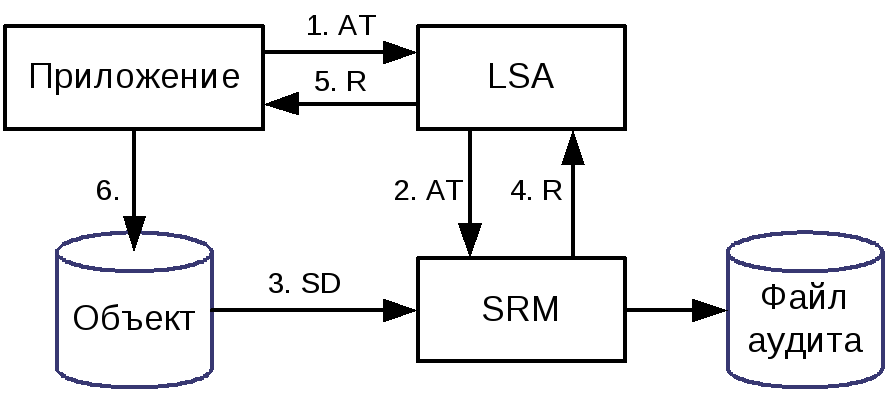

Схема предоставления прав доступа

SRM – Security Reference Monitor (монитор безопасныхссылок).

LSA – Local Security Authority

R – результатпроверкиправдоступа.

AT – Access Token

Алгоритм предоставления доступа:

найти ACE с SID, совпадающим с SIDAT;

если не найдено, то доступ запрещается;

если тип ACE – Denied ???;

если тип ACE – Denied и есть хотя бы одно совпадение в AMAT == AMACE, то доступ запрещается;

если тип ACE – Allowed и AMAT == AMACE, то доступ разрешается.

Объекты, доступом которых можно управлять:

файлы и папки (NTFS),

разделы реестра,

принтеры.

4.4.2. Аудит событий безопасности в защищенных версиях Windows

задачи аудита

файл аудита

политика аудита

события

реакция на переполнение файла аудита

роли

![]()

Задачи аудита:

обнаружение попыток НСД, подготовок к таким попыткам,

расследование фактов НСД.

Файл аудита: Windows\System32\config\secevent.evt.

Политика аудита:

определение событий,

определение параметров файла аудита: размер, реакция на переполнение.

События:

вход/выход субъектов,

изменение в политике безопасности,

использование привилегий,

системные события,

доступ к объектам.

Реакция на переполнение файла аудита:

затирать автоматически самые старые события,

затрать события, если они старее указанного количества дней,

блокирование работы системы до ручной очистки журнала аудита.s

Роли: администратор, аудитор.

4.4.3. Разграничение прав пользователей в ос Unix

учетная запись

ограниченная оболочка

разграничение доступа к объектам

маска доступа

4-й бит

назначение прав доступа вновь создаваемым объектам

![]()

Учетная запись:

UID,

GID,

начальный каталог(HOME$),

командная оболочка (Shell).

Ограничение доступа с помощью ограниченной оболочки:

запрет выхода из домашнего каталога,

запрет изменения значений переменной окружения PATH,

запрет перенаправления ввода/вывода,

запрет использоваиня в именах файлов ‘/’?

использование только программ из PATH.

Недостаток: некоторые программы допускают выход в оболочку. Есть ограничение на количество терминалов, с которых может войти root.

Разграничение доступа к объектам

Структура раздела. на котором установлена ОС:

программа-загрузчик ОС,

суперблок,

область индексов,

область файлов,

область, недоступная для ФС.

Индекс файла:

UID,

GID,

маска доступа,

временные характеристики.

Маска доступа – массив контроля доступа, имеющий постоянную длину. 3 части:

владелец,

другие члены его группы,

все остальные.

Например: rwxr-xr--.

В каждой группе можно определить 4-й бит:

владелец: SUID (Set UID) – выполнение программы не с правами пользователя, который ее запустил, а с правами ее владельца;

группа: SGID – аналогично SUID, только выполняется с правами группы;

sticky bit (создание файла в чужом каталоге).

Назначение прав доступа вновь создаваемым объектам – переменная среды UMASK.