Горячев лабы / ad1

.docxМИНОБРНАУКИ РОССИИ

Санкт-Петербургский государственный

электротехнический университет

«ЛЭТИ» им. В.И. Ульянова (Ленина)

Кафедра ВТ

отчет

по лабораторной работе №2 часть 1

по дисциплине «Защита компьютерной информации»

Тема: Аутентификация пользователей.

Каталоги сетевых ресурсов. Active Directory

|

Студенты гр. 6307 |

|

|

|

Преподаватель |

|

Горячев А. В. |

Санкт-Петербург

2019

Цель работы

Знакомство с локальной аутентификацией и аутентификацией в каталоге сетевых ресурсов на примере Microsoft Active Directory.

Упражнение 1 – локальная аутентификация, вторичная аутентификация.

В этом упражнении используется локальная аутентификация, то есть аутентификация пользователя в списке пользователей, хранящемся на данном компьютере. Этот список доступен через пункт меню «Управление» объекта «Мой компьютер».

-

На компьютере WS1 зарегистрировались от имени локального пользователя Студент1.

-

Обратились к сетевому ресурсу \\SVR1\Share1.

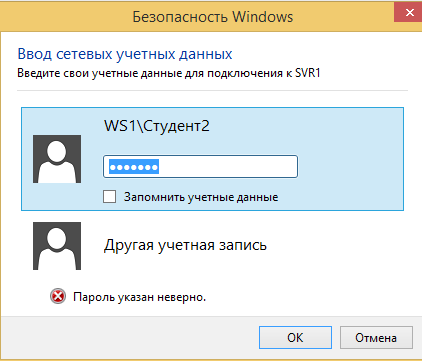

Рис. 1.1. Обращение к сетевому ресурсу \\SVR1\Share1

-

Отключились от SVR1.

-

Зашли на WS1 от имени пользователя Студент2. Обратились к сетевому ресурсу \\SVR1\Share1.

При попытке доступа от имени Студент2

потребовалась авторизация:

Рис. 1.2. Авторизация при попытке доступа от имени Студент2

-

Подключились к \\SVR1\Share1 от имени пользователя Студент1 не выходя из сеанса.

Это студент SVR1, так как аутентификация идет на SVR1

-

Попробовали создать каталог от имени пользователя Студент1. Затем попробовали то же от имени администратор.

Пользователь Студент 1 не обладает разрешением на создание папки, в то время как администратор не ограничен в правах.

Рис1.3. Попытка создать каталог пользователем Студент1 без разрешения

Рис. 1.4. Создание каталога от имени администратора

-

На WS1, не выходя из сеанса Студент1, зарегистрировались от имени Студент2. Запустили командную строку, сделав текущим устройство С:. Попытались создать новый каталог (команда MkDir).

Пользователь Студент2 не может создавать каталоги. Так как не обладает правами администратора.

Рис. 1.5. Попытка создания каталога на диске С: от имени Студент2

-

Запустили другую командную строку от имени администратора (команда RunAs /user:Администратор cmd или стартовое меню). Создали каталог из этой командной строки.

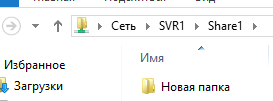

Рис.1.6. Создание каталога от имени Администратора

Рис 1.7. Проверка диска С на наличие каталога

Видим, что, пройдя авторизацию через обычного пользователя, при необходимости, можно выполнять нужные действия от имени Администратора.

-

Переключились в контекст пользователя Студент1. Проверили возможность создания каталога.

При создании каталога от имени Студент1 требуется пройти авторизацию.

Упражнение 2 – аутентификация в домене Active Directory, свойства объектов Active Directory

-

На компьютере WS1 зарегистрировались от имени пользователя Студент2.

-

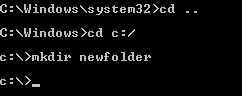

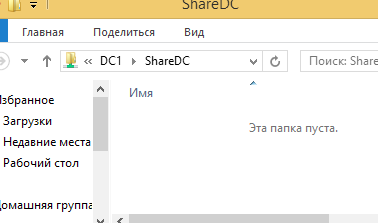

Обратились к сетевому ресурсу \\DC1\ShareDC

Рис. 2.1. Обращение к каталогу ShareDC на DC1 от Студент2 на WS1

Добились подключения:

Рис. 2.2. Подключение к каталогу ShareDC на DC1 от Студент2 на WS1

-

Отключились от ShareDC.

-

Зашли на WS1 от имени пользователя Студент1. Успешно обратились к сетевому ресурсу \\SVR1\Share1.

Рис. 2.3. Обращение к каталогу Share1на

SVR1 от Студент1 на WS1

-

Панель управления и настройки сетевых параметров компьютера были доступны.

-

Включили компьютер WS1 в домен sec.etu.ru (на компьютере WS1 панель управления «Система»). Имя пользователя в домене - «СтудентДом».

Рис. 2.4. Включение WS1 в домен sec.etu.ru

-

Перегрузили компьютер WS1.

-

На DC1 в панели «пользователи и компьютеры АД» нашли изменения, связанные с включением компьютера в домен – в список компьютеров домена добавился WS1.

Рис. 2.5. Просмотр списка компьютеров домена

-

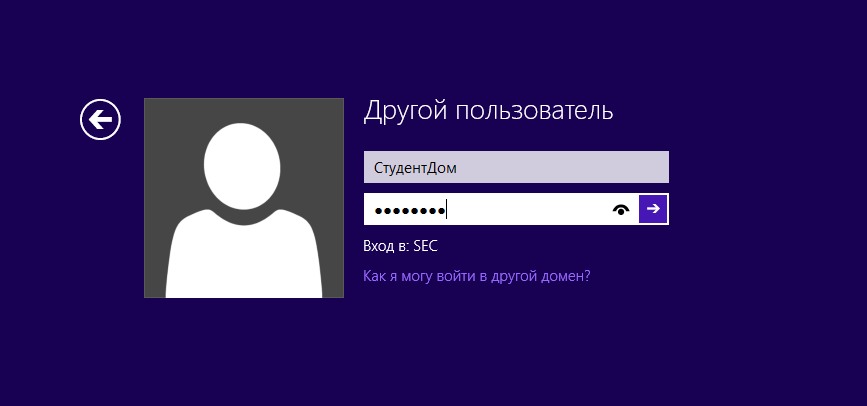

Зарегистрировались на WS1 от имени пользователя домена «СтудентДом» (имя в формате <краткое имя домена>\,<имя пользователя> или <имя пользователя>@<полное имя домена>).

Рис. 2.6. Авторизация от имени СтудентДом

Домен SEC был вставлен по-умолчанию.

-

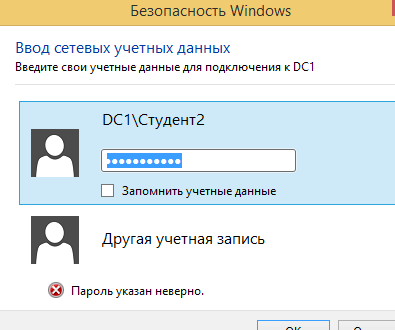

Обратились к ресурсу \\DC1\ShareDC.

Рис. 2.7. Результат обращения к ресурсу ShareDC на DC1 от имени СтудентДом

-

Закончили сеанс «СтудентДом», зарегистрировались от имени «Студент2». Обратились к тому же ресурсу.

Для доступа потребовалось авторизоваться

Рис 2.8. Запрос ресурса ShareDC на DC1 от имени Студент2

-

Зарегистрировались от имени «Студент1», обратились к тому же ресурсу.

Авторизация не потребовалась, так как пароль и логин совпали с локальным пользователем на DC1.

Рис. 2.9. Запрос ресурса ShareDC

на DC1 от имени Студент1

-

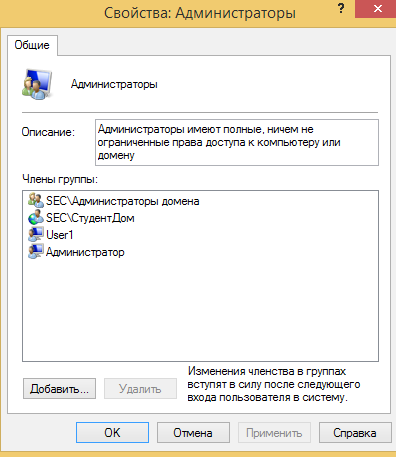

Включили пользователя «СтудентДом» в группу «Администраторы» на WS1.

|

|

|

Рис. 2.10. Добавление пользователя СтудентДом в группу Администраторы на WS1

-

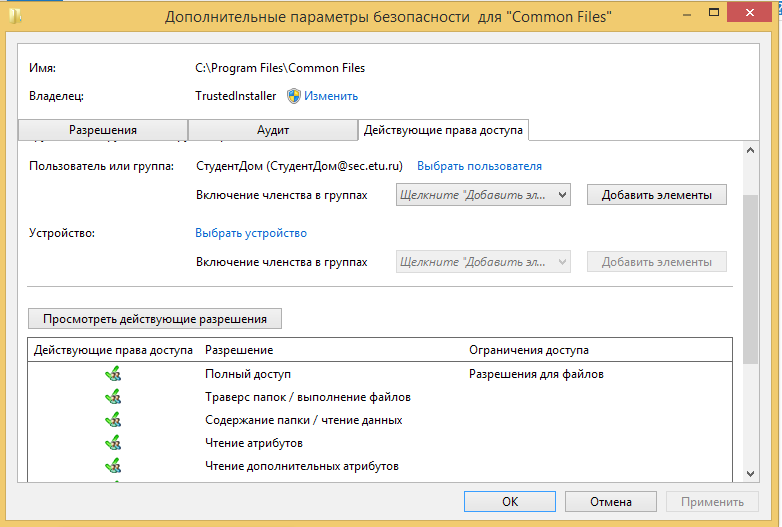

Определили эффективные права этого пользователя на любой файл в каталоге «Program Files\Common Files».

Рис. 2.11. Эффективные права пользователя СтудентДом на каталог Program Files\Common Files

Рис. 2.15. Проверка прав пользователя СтудентДом – создание каталога

-

Вышли из системы и заново зарегистрировались в системе от имени того же пользователя.

При внесении изменений, требующих авторизации, теперь не требуется авторизация.

Упражнение 3 – взаимодействие с ресурсами других доменов

-

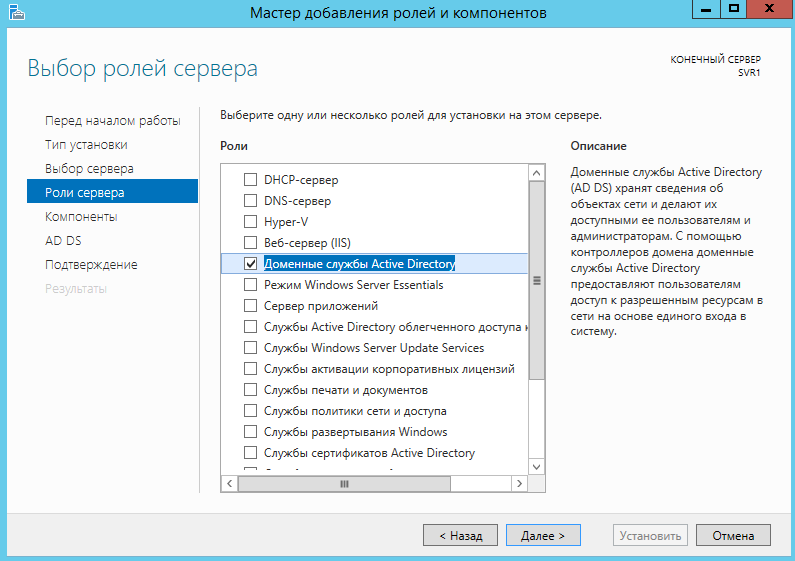

Превратили компьютер SVR1 в доменный контроллер нового домена того же леса. Через менеджер сервера на SVR1 пункт «добавить новую роль».

Рис. 3.1. Выбор типа установки

Рис. 3.2. Выбор роли при настройке контроллера домена

Рис. 3.3. Выбор операции развертывания при настройке контроллера домена

Рис. 3.4. Успешное завершение настройки сервера как контроллера домена

-

На компьютере WS1 зарегистрировались в домене Sec от имени пользователя Студент1.

-

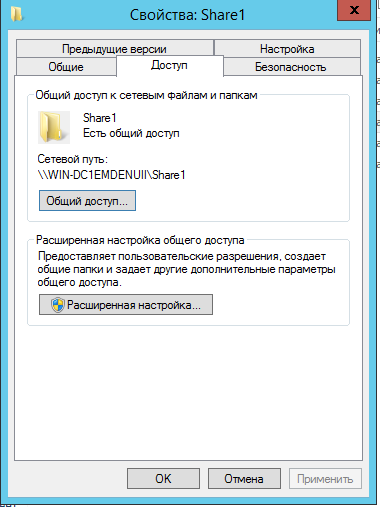

Обратились к ресурсу \\SVR1\Share1. Но имя компьютера было изменено на WIN-DC1EMDENUII.

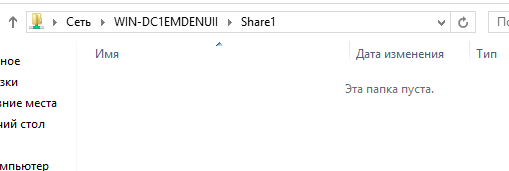

Рис. 3.5. Свойство каталога Share1 на WIN-DC1EMDENUII

Рис. 3.6. Доступ к каталогу Share1 от имени Студент1 на WIN-DC1EMDENUII

Выводы

В первом упражнении мы разобрались с локальной аутентификацией, там мы на практике убедились, что если на подключаемой машине существует пользователь с данным именем и паролем, то нам не требуется аутентификация на сервере, т.к. считается, что это один и тот же пользователь, но при его отсутствии на сервере, необходимо её пройти. Также стоит отметить, что при авторизации под локальным пользователем он может не иметь определённых прав, однако можно выполнять необходимые действия от имени администратора, что позволяет продолжать пользоваться ресурсам, которые доступны только локальному пользователю и при этом, если требуется, выполнять действия, доступные только администратору.

Во втором упражнении мы включили компьютер WS1 в домен sec.etu.ru и авторизовались в системе на компьютере WS1 пользователем СтудентДом, который отсутствует на компьютере WS1, однако зарегистрирован в домене SEC. С помощью локального пользователя Студент1 с сервера мы занесли пользователя СтудентДом в группу администраторов и проставили эффективные права на папку. После этого нам больше не требуется авторизация под администратором для выполнения определённых действий под пользователем СтудентДом.

В третьем упражнении мы превратили сервер SVR1 в доменный контроллер нового домена того же леса.

В процессе выполнения лабораторной работы на практике был изучен механизм локальной аутентификации и аутентификации в каталоге сетевых ресурсов на примере Microsoft Active Directory и добавление сервера в лес домена на примере Microsoft Active Directory.

Отличие локальной аутентификации от аутентификации в домене Active Directory заключается в том, что в первом случае список пользователей хранится на компьютере, с которого выполняется аутентификация, а во втором – хранящемся в домене на доменном контроллере указанного домена. Очевидно, второй способ гораздо больше подходит для предприятия, у которого есть рабочая сеть, которой нужно управлять.