Горячев лабы / lab2part2

.docxМИНОБРНАУКИ РОССИИ

Санкт-Петербургский государственный

электротехнический университет

«ЛЭТИ» им. В.И. Ульянова (Ленина)

Кафедра ВТ

ОТЧЕТ

по лабораторной работе №2 часть 2

по дисциплине «Защита компьютерной информации»

Тема: Групповые политики Active Directory

|

Студенты гр. 6307 |

|

|

|

Преподаватель |

|

Горячев А. В. |

Санкт-Петербург

2019

Цель работы

Знакомство с управлением конфигурацией компьютеров с помощью механизма групповых политик Active Directory.

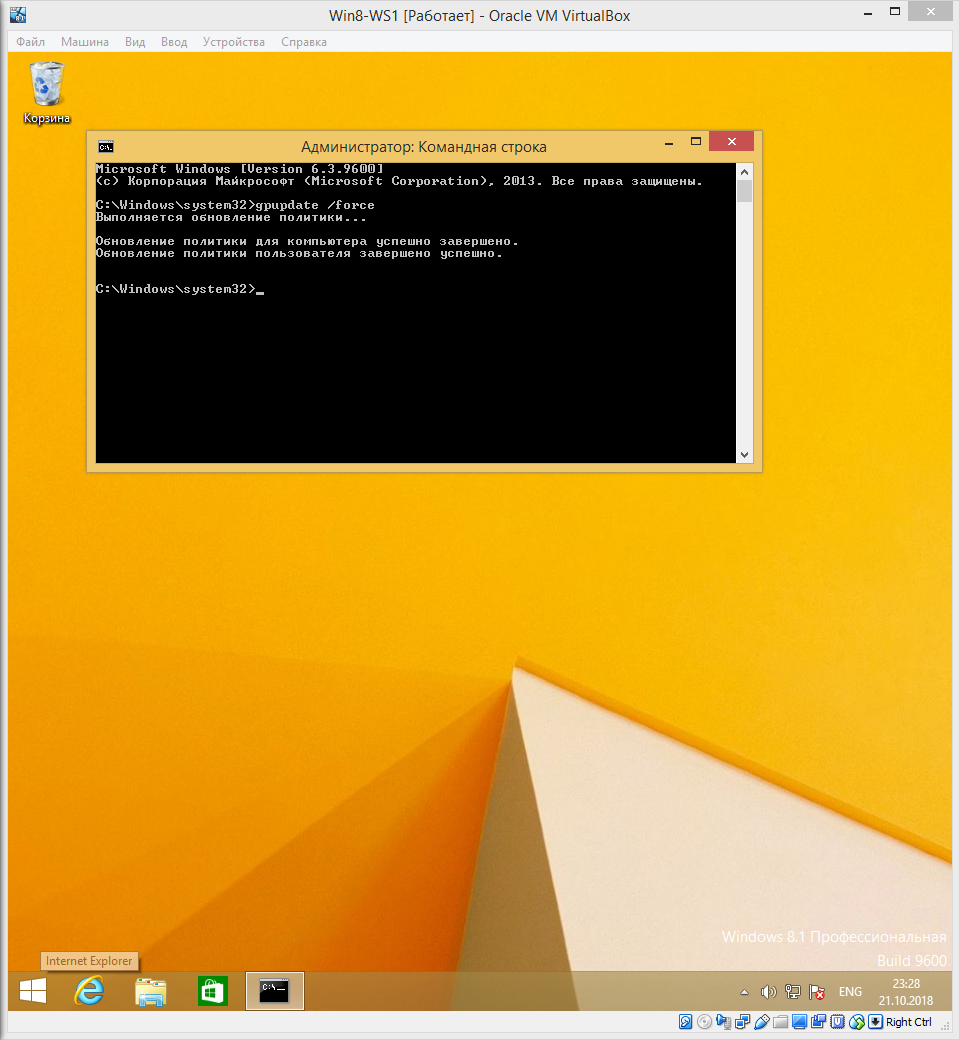

Упражнение 1 – управление конфигурацией автономного компьютера с помощью механизма локальных политик

-

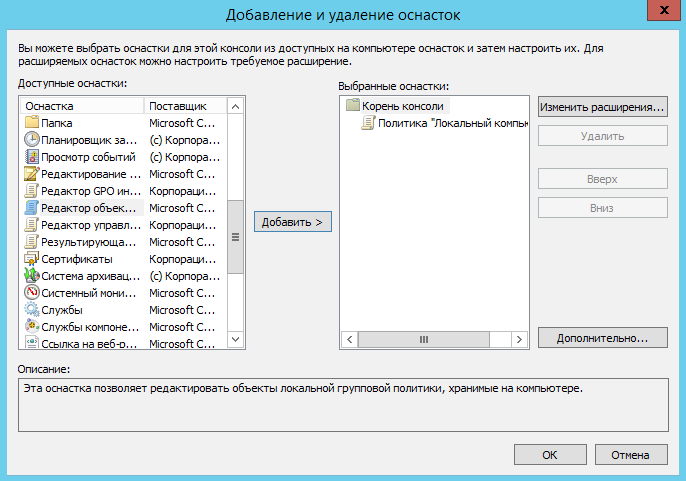

Запустим консоль управления Microsoft

-

В окне ММС выполним последовательность «файл»-> «добавить или удалить оснастку»-> выберем «редактор объектов групповой политики», нажать «добавить», убедиться в появлении редактора объектов групповой политики в правом окне

Теперь можно, выбирая нужные категории политик в левом окне, представляющем иерархию политик, в правом окне выбирать конкретную политику и задавать ей нужные значения.

-

На компьютере WS1 зарегистрируемся от имени локального пользователя User1

-

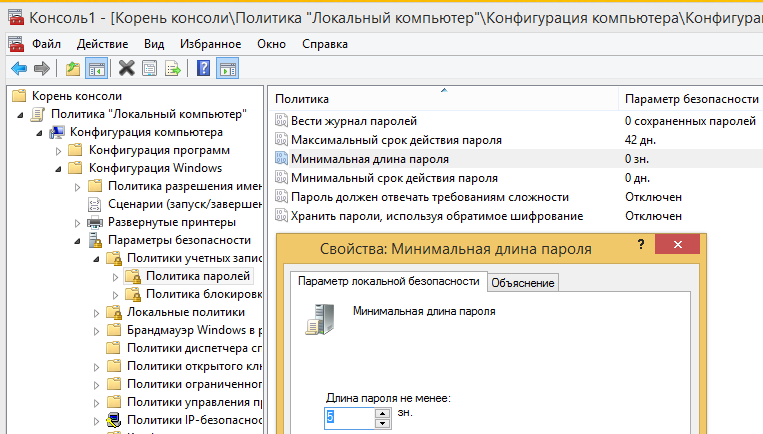

Запустим “редактор объектов групповой политики”

-

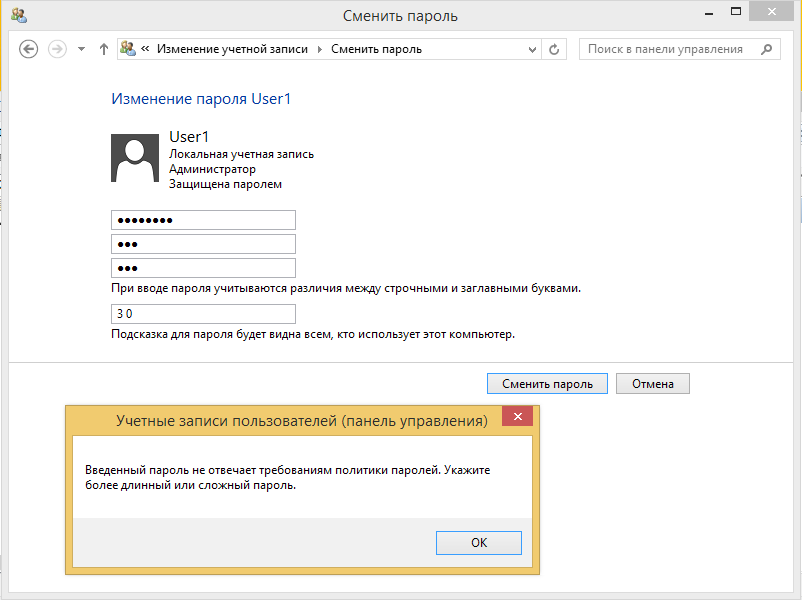

Зададим минимальную длину пароля 5 символов, убедимся, что политика работает.

-

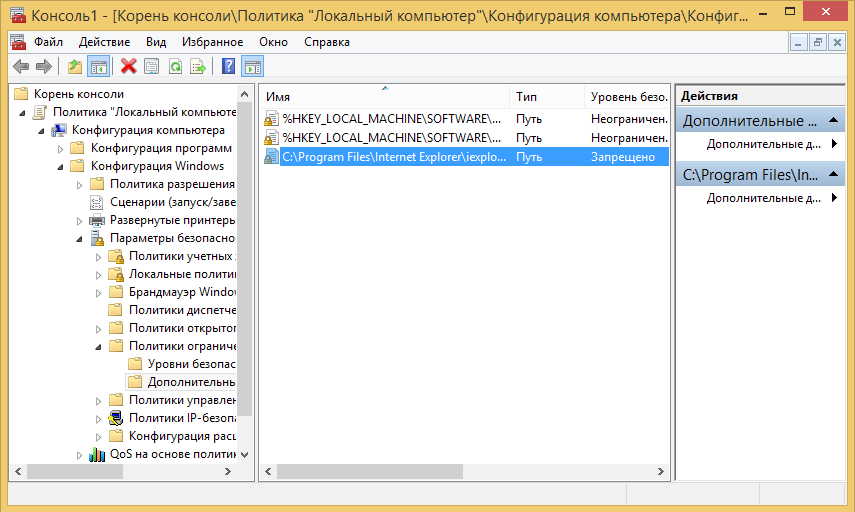

В политиках ограниченного использования программ запретим использовать Internet Explorer, проверим

-

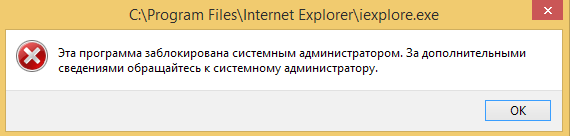

В конфигурации пользователя в административных шаблонах найдем политику, удаляющую корзину с рабочего стола, зададим ее

Упражнение 2 – перенос настроек политик с одного автономного

компьютера на другой

-

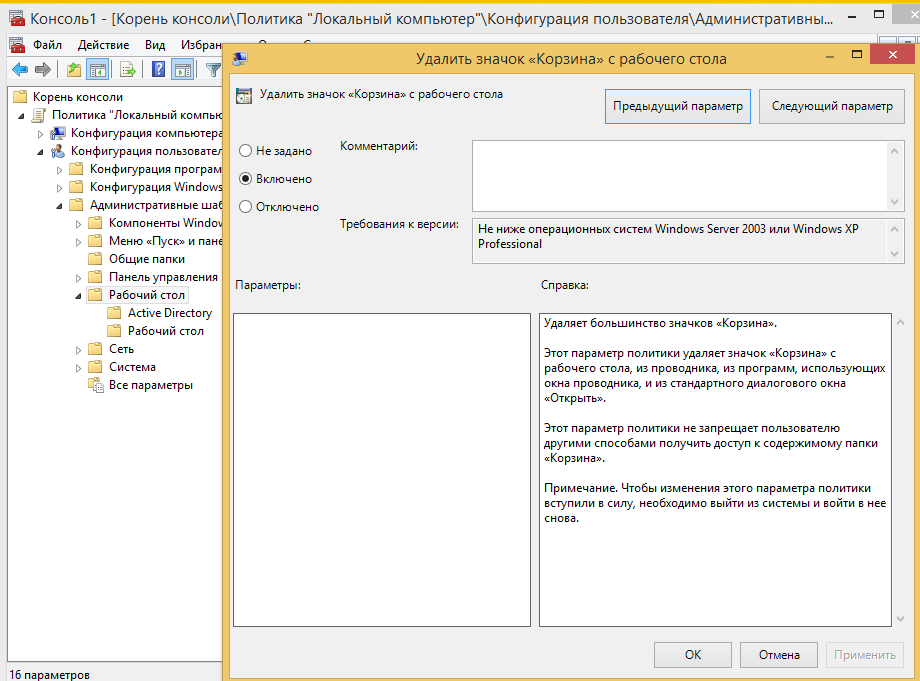

На компьютере WS1 в ММС добавим оснастку «Шаблоны безопасности».

-

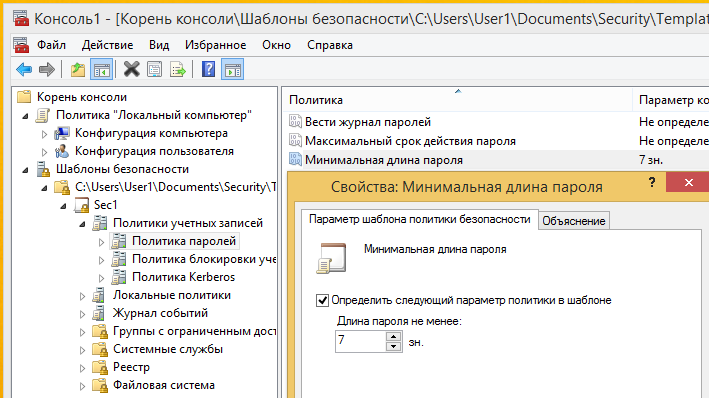

Создадим новый шаблон с именем Sec1. Обратим внимание на набор

политик, доступных там для редактирования, он полностью аналогичен

тому, что видели в упражнении 1.

-

В шаблоне зададим минимальную длину пароля 7 символов, а максимальный срок действия пароля – 15 дней, сохраним шаблон.

-

Скопируем шаблон Sec1 в соответствующий каталог на компьютере SVR

-

Запустим на SVR1 ММС, добавим оснастку «Анализ и настройка безопасности»

-

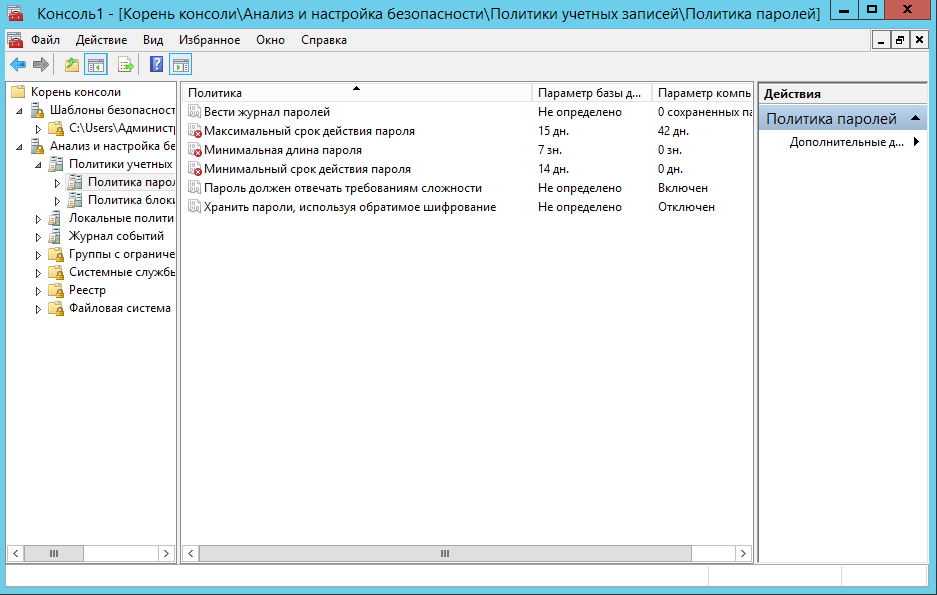

Создадим новую базу данных с именем DB1, импортируем шаблон Sec1

-

Выполним анализ настроек компьютера. Разные сроки действия пароля в базе данных и в самом компьютере

-

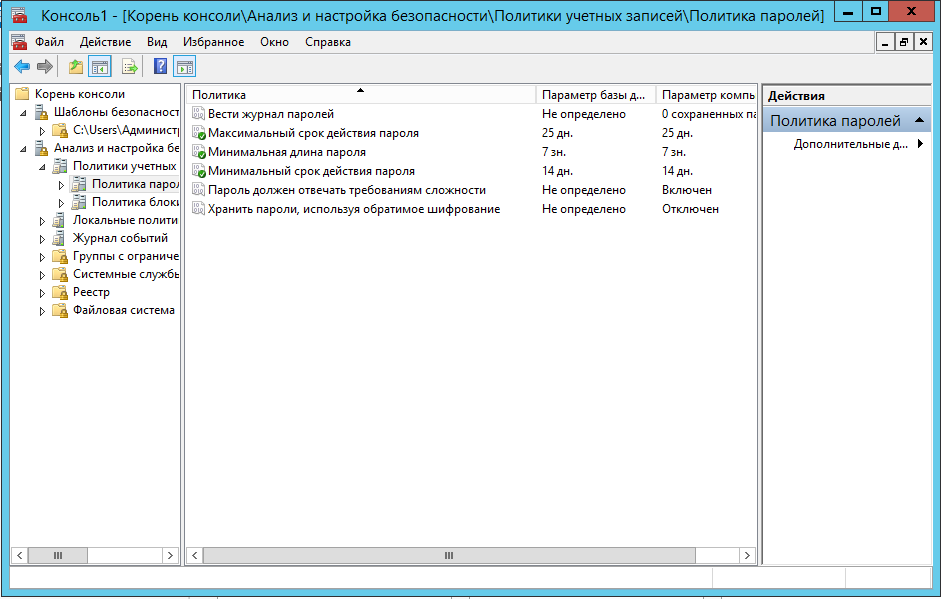

Изменим срок действия пароля на 25

-

Применим настройки.

После применения новой настройки сроки действия пароля в компьютере и в базе данных совпали.

Упражнение 3 – управление настройками компьютера с помощью групповых политик Active Directory.

-

Включим компьютер WS1 в домен Sec от имени администратора.

-

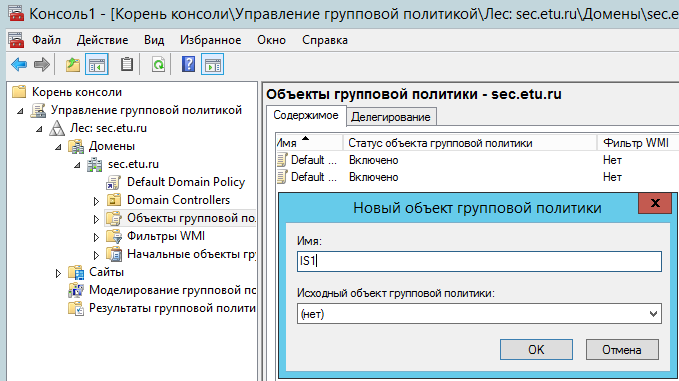

На доменном контроллере DC1 запустить панель «Управление групповой политикой»

-

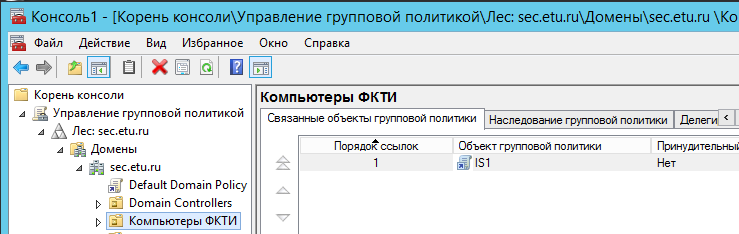

Создадим новую политику “ISI”

-

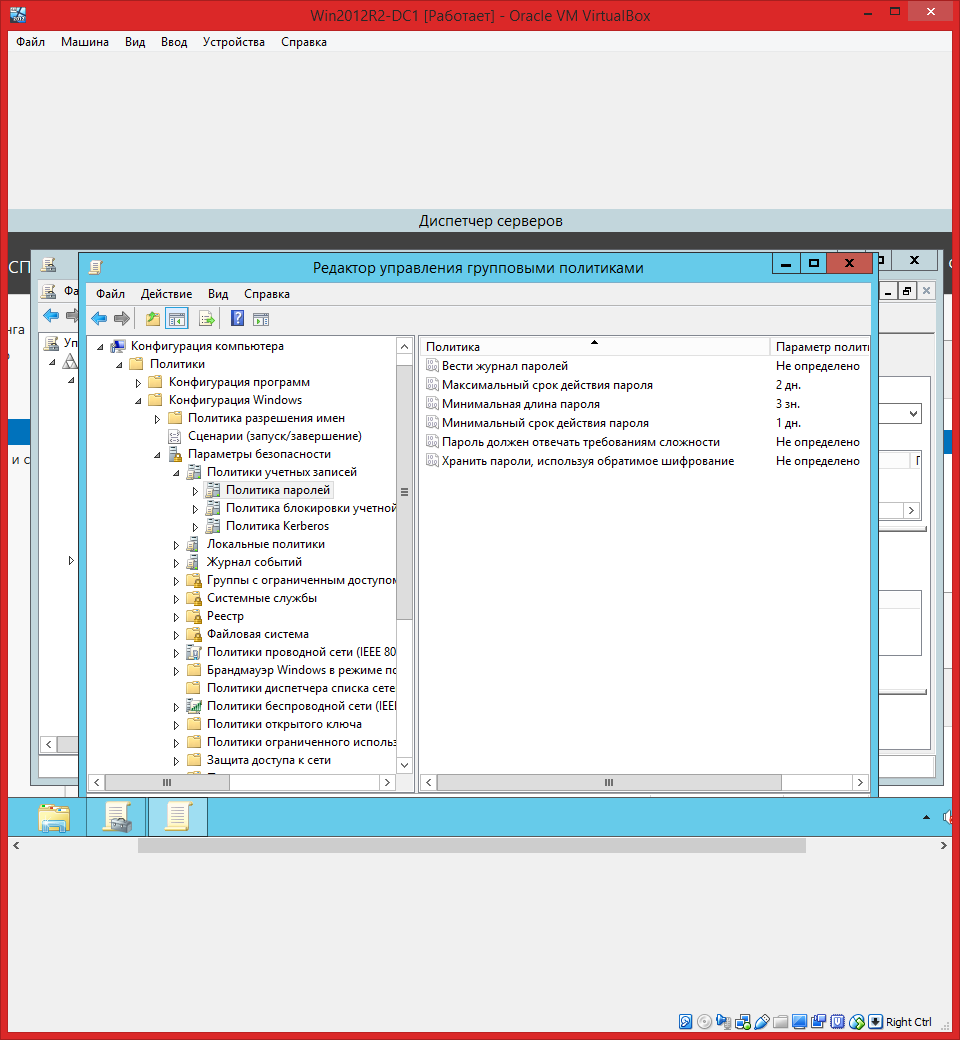

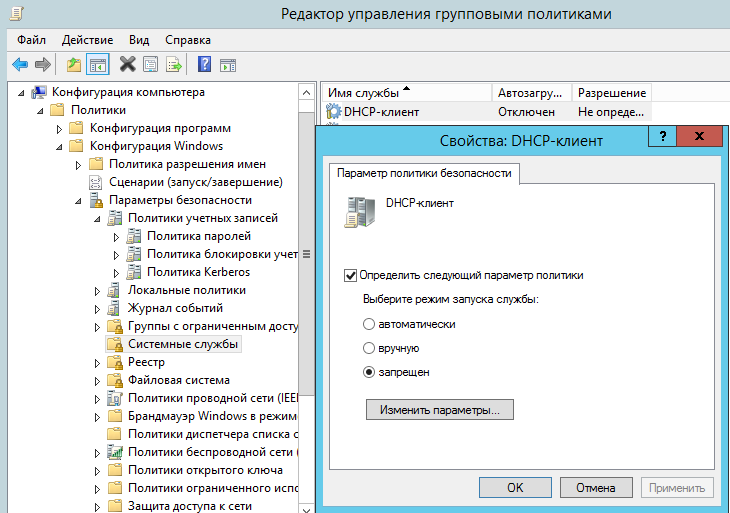

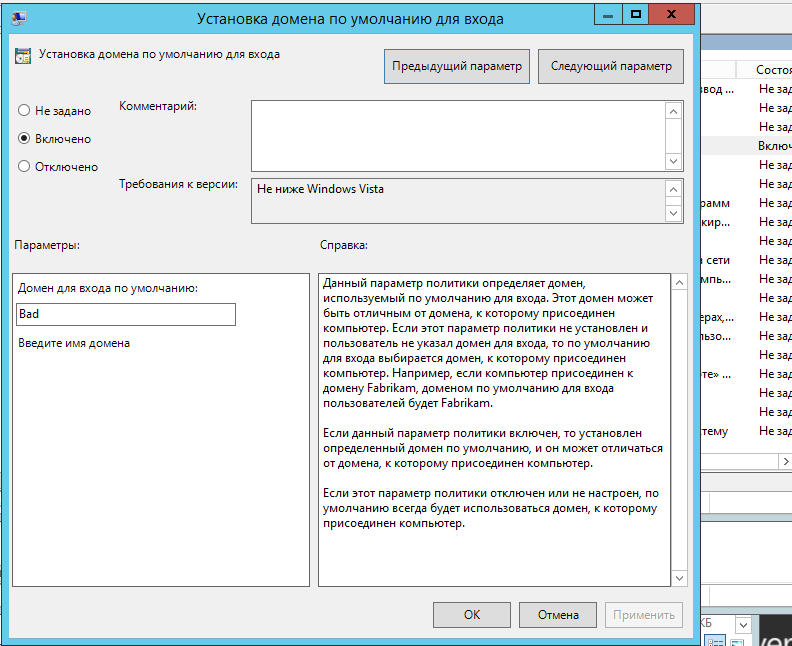

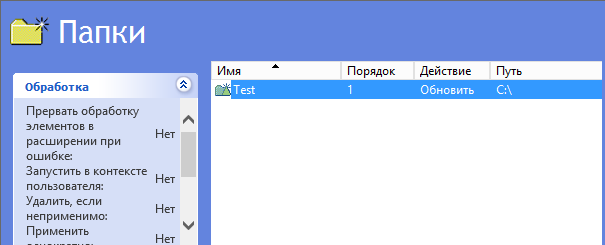

Настроить новую политику IS1 (правой клавишей по IS1 –> «изменить») так, чтобы

- минимальная длина пароля была 3 символа,

- минимальный срок жизни пароля – 2 дня,

- заблокировать клиента DHCP

- задать домен по умолчанию для входа - «Bad»

- Удалить и запретить доступ к командам «Звершение работы» и пр.

- Создать на диске С: папку “Test”

-

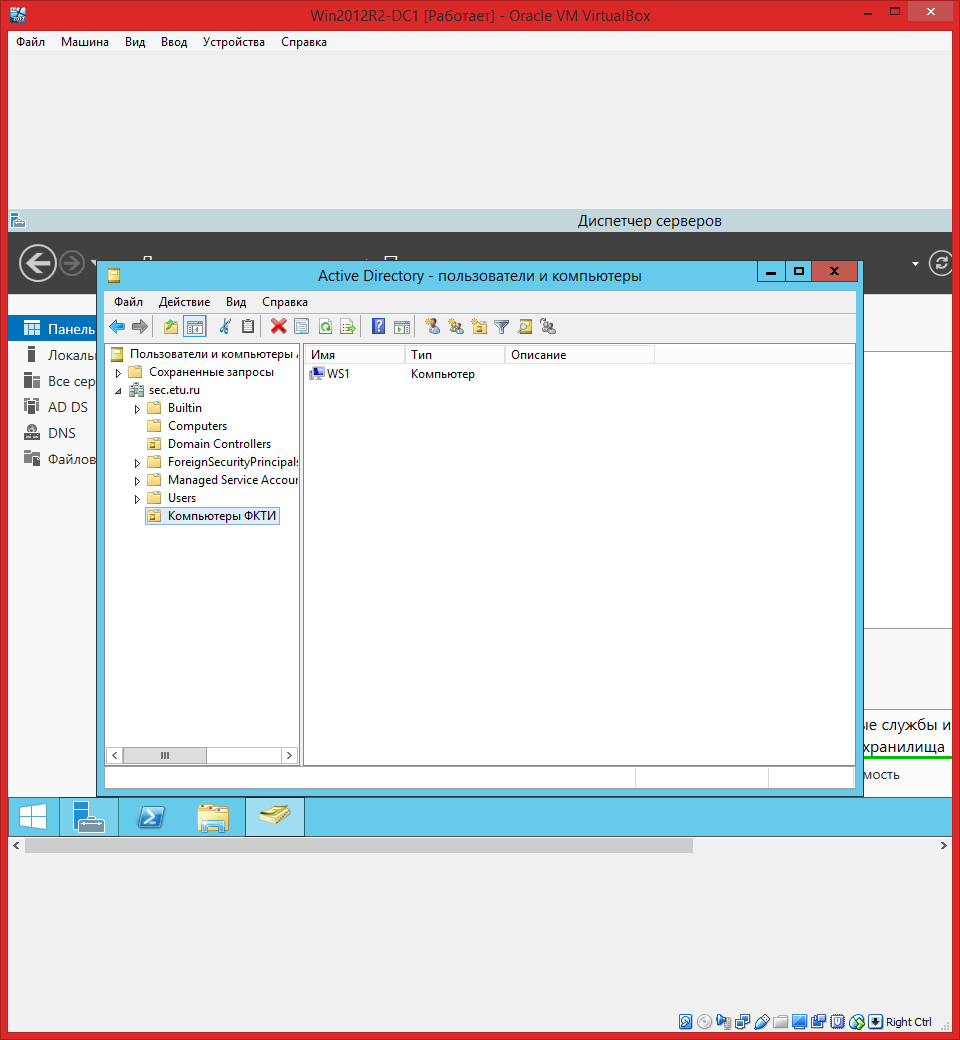

Создадим в домене подразделение «Компьютеры ФКТИ»

-

Перенесем компьютер WS1 из контейнера «Компьютеры» в подразделение «Компьютеры ФКТИ»

-

Подключим политику WS1 к подразделению «Компьютеры ФКТИ»

-

Применим политику на компьютере WS1, проверим работу всех заданных в IS1 настроек, а также параметры политик, заданных в предыдущем упражнении.