Опорный конспект

.pdfОсновні теоретичні поняття криптології

План

1.Основні терміни, визначення та предмет науки «криптологія»

2.Криптоаналіз

1 Основні терміни, визначення та предмет науки «криптологія»

Бажання людини сховати інформацію, що передається, привело до виникнення науки «криптологія».

Існує кілька підходів до визначення науки “криптологія” та її предмета.

Один з підходів до визначення терміна “криптологія” та предмета науки “криптологія” був розроблений і запропонований у СРСР в 1985 році.

Автори цього наукового напрямку В. Кузьменко й С. Іванов за підтримки Державного комітету з науки та техніки СРСР, створили “Центр криптології”, що припинив своє існування разом з розпадом СРСР.

Відповідно до вищезазначених авторів криптологія - це наука, що вивчає аномальні явища в навколишньому середовищі, у всіх галузях їхніх проявів, проти яких безсиле людське пізнання.

Пріоритетними галузями досліджень криптології вважаються:

енергія та енергетика;

способи пересування в просторі;

біологія та зоологія;

психологія;

фармакологія;

палеотехнологія (наука досліджує загадкові технології древніх цивілізацій, які колинебудь існували на планеті).

Однак дослідження в галузі криптології обмежуються не тільки зазначеними напрямками. Всі галузі сучасних природничих наук мають глибокий взаємозв'язок один з одним і розуміння суті та природи аномального явища в одній з галузей науки, може дати поштовх у розвитку всієї науки в цілому. Криптологія поєднує в собі всі знання накопичені людством і направляє їх на дослідження таємниць, розгадка, яких розширить знання про навколишній світ і прискорить розвиток наукового й технічного прогресу людства.

Інший підхід визначає криптологію як науку, що складається із двох галузей: криптографії та криптоаналізу.

Криптографія – наука про способи перетворення (шифрування) інформації з метою її захисту від незаконних користувачів.

Криптоаналіз – наука (і практика її застосування) про методи та способи розкриття шифрів. Предмет науки криптології (від греч. “криптос” – таємний і “логос” – знання) становить

шифрування та розшифрування повідомлень, що виконуються криптографами, а також розроблення та розкриття шифрів криптоаналітиками.

Криптографія пов’язана із зашифруванням і розшифруванням конфіденційної інформації в каналах комунікації, застосовується для визначення походження інформації та запобігання від можливих перекручувань інформації.

Криптоаналіз займається в основному розкриттям зашифрованих повідомлень без знання ключа та використаної системи шифрування.

Це, по суті, дві протилежні галузі, що протистоять одна одній: якщо криптографи намагаються забезпечити таємність інформації, то криптоаналітики прагнуть всіма засобами її зламати.

Незважаючи на існування подібного поділу, він досить умовний і подібну термінологію не можна вважати усталеною. Проблемою є також і те, що людина, яка створює криптографічні системи, швидше за все, здатна зламувати аналогічні. Це означає, що поділ на криптографів і криптоаналітиків досить умовний, тому часто це ті самі люди. У той самий час, якщо криптографія є скоріше теоретичною дисципліною, то криптоаналіз містить значно більше елементів практики.

Аналізуючи все вищезазначене можна помилково вважати, що криптографія – це наука про шифри. Насправді можливості криптографії значно ширші:

шифрування переданих повідомлень і збережених даних для захисту їх від витоку інформації;

1

контроль цілісності переданих повідомлень і збережених даних з метою виявлення випадкових або навмисних перекручувань, тобто захист від модифікації інформації;

аутентифікація (перевірка дійсності) переданих повідомлень, тобто захист від нав'язування фальсифікованої інформації та забезпечення юридичної значущості електронних документів; аутентифікація технічних засобів, користувачів і носіїв інформації;

захист програм від несанкціонованого копіювання та поширення;

організація парольних систем та ін.

Сучасна криптографія містить у собі такі основні розділи:

1Криптосистеми з секретним ключем (класична криптографія).

2Криптосистеми з відкритим ключем.

3Криптографічні протоколи.

4Керування ключами.

Введемо деякі поняття, необхідні в подальшому розгляді курсу криптології: Алфавіт – кінцева множина використовуваних для шифрування інформації знаків. Текст – упорядкований набір з елементів алфавіту.

Шифр або криптографічний алгоритм – сукупність оборотних перетворень множини відкритих даних на множину зашифрованих даних, заданих алгоритмом криптографічного перетворення. Інакше кажучи, криптоалгоритм – це математична функція, що використовується для шифрування та розшифрування інформації.

Зашифрування – перетворення відкритих даних у закриті (зашифровані) за допомогою певних правил, які визначені в шифрі.

Розшифрування – процес, зворотний зашифруванню.

Розкриття (зламування) шифру – процес перетворення закритих даних у відкриті при невідомому ключі й (або) невідомому алгоритмі.

Ключ – це змінний елемент шифру, який застосовують для закриття окремого повідомлення. Інакше кажучи, ключ – це конкретний секретний стан параметрів криптоалгоритма, що забезпечує вибір одного варіанта перетворення із сукупності можливих.

Саме ключем визначається в першу чергу безпека інформації, що шифрується, і саме тому перетворення, які застосовуються в надійних шифрах, залежать від ключа. А функції зашифрування та

розшифрування мають такий вигляд: |

|

EK(M)=C, |

(1) |

DK(M)=M, |

(2) |

де |

|

М – відкритий текст повідомлення; |

|

ЕК – процес зашифрування із ключем K. |

|

DК – процес розшифрування із ключем К. |

|

При цьому справедлива така рівність |

|

DK(EK(M))=М; |

(3) |

Рівності 1-3 справедливі для симетричних криптосистем або криптосистем із закритим ключем. Ці алгоритми вимагають, щоб перед початком передачі таємних повідомлень учасники обміну погодили, який ключ буде використаний.

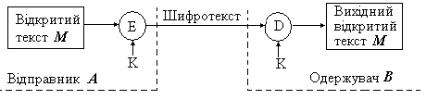

Захист інформації в даних криптосистемах забезпечується таємністю ключа. Це означає, що як тільки ключ буде розкритий, секретною інформацією може скористатися будь-хто. Процес зашифрування та розшифрування в симетричних криптосистемах виглядає так, як показано на рис 1.

Рисунок 1 – Симетричні криптосистеми В асиметричних криптосистемах для шифрування та розшифрування використовуються різні

ключі. Для асиметричних криптосистем справедливі рівності 4-6:

EK |

(M ) C |

(4) |

|

1 |

|

2

DK |

(C) M |

(5) |

|

2 |

|

При цьому справедлива така рівність:

DK |

2 |

(EK |

(M )) M , |

(6) |

|

|

1 |

|

де

K1 – ключ шифрування;

K 2 – ключ розшифрування.

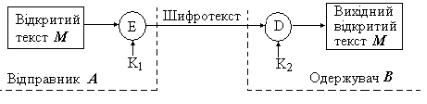

Процес зашифрування та розшифрування в асиметричних криптосистемах виглядає так, як показано на рис 2

Рисунок 2 – Асиметричні криптосистеми Шифрування – процес зашифрування або розшифрування.

Криптосистема складається із простору ключів, простору відкритих текстів, простору шифротекстів та алгоритмів зашифрування і розшифрування.

Розкриття криптоалгоритма – результат роботи криптоаналітика, що приводить до можливості ефективного визначення будь-якого зашифрованого за допомогою даного алгоритму відкритого тексту.

Стійкість криптоалгоритма – здатність шифру протистояти всіляким спробам його розкриття, тобто атакам на нього.

Усі сучасні шифри базуються на принципі Кірхгофа, відповідно до якого таємність шифру забезпечується таємністю ключа, а не таємністю алгоритму шифрування.

Якщо захист інформації, що забезпечується алгоритмом, засновано на таємності самого алгоритму, то криптоалгоритм називають обмеженим. Такі алгоритми мають масу недоліків, так, наприклад, алгоритм повинен бути замінений:

при виході користувача із групи, якщо група використає такий алгоритм;

якщо сторонній випадково довідається секрет групи.

Групи, що використовують обмежені алгоритми, не можуть використовувати відкриті апаратні

або програмні продукти, оскільки зловмисник може придбати такий продукт і розкрити секрет. Крім того, такі алгоритми погано піддаються стандартизації та контролю, вони звичайно не проходять оцінки надійності й т.д. Але, незважаючи на це, такі алгоритми дуже популярні в програмних додатках з низьким рівнем захисту.

Тому аналіз надійності таких систем завжди повинен проводитися виходячи з того, що

супротивник має всю інформацію про криптоалгоритм, який був застосований, і для нього невідомо тільки значення реально використаного ключа. У зв’язку з вищевикладеним можна сформулювати загальне правило: при створенні або при аналізі стійкості криптосистем не слід недооцінювати можливості супротивника.

До найбільш часто використовуваних на практиці методів оцінки якості криптоалгоритмів можна віднести:

будь-які спроби розкриття криптоалгоритмів. Тут багато чого залежить від кваліфікації,

досвіду, інтуїції криптоаналітика і від правильної оцінки можливостей супротивника;

аналіз складності алгоритму дешифрування. Складність обчислювальних алгоритмів можна оцінювати числом виконуваних елементарних операцій при цьому природно, необхідно враховувати їхню вартість і витрати на їхнє виконання. Якісний шифр неможливо розкрити способом більш ефективним, ніж повний перебір по всьому ключовому простору. При цьому криптограф повинен розраховувати тільки на те, що в супротивника не вистачить ні часу, ні ресурсів, щоб це зробити;

оцінка статистичної безпеки шифру. Надійна криптосистема з погляду супротивника є "чорним ящиком", вхідна та вихідна інформаційні послідовності якого взаємно незалежні, при цьому вихідна зашифрована послідовність є псевдовипадковою. Тому зміст випробувань полягає в проведенні статистичних тестів, що встановлюють залежність змін у зашифрованому

3

тексті від змін символів або бітів у вихідному тексті, або ключі, а також аналізують, наскільки вихідна зашифрована послідовність за своїми статистичними властивостями наближається до істинно випадкової послідовності.

Відзначимо необхідні умови стійкості будь-якої криптосистеми, що перевіряють статистичними методами:

відсутність статистичної залежності між вхідною та вихідною послідовностями;

вихідна послідовність за своїми статистичними властивостями повинна бути схожа на істинно випадкову послідовність;

при незмінній вхідній інформаційній послідовності незначна зміна ключа повинна приводити до істотної зміни вихідної послідовності;

при незмінному ключі незначна зміна вхідної послідовності повинна приводити до істотної зміни вихідної послідовності;

відсутність залежності між ключами, які послідовно використовуються в процесі шифрування. Існує багато різних криптоалгоритмів, при цьому немає жодного, підходящого для всіх випадків.

Укожній конкретній ситуації вибір криптоалгоритму визначається такими факторами:

особливістю інформації, що захищається (документи, вихідні тексти програм, графічні файли і т.

ін.);

особливістю середовища зберігання і передачі інформації;

цінністю інформації, характером секретів, що захищають, часом забезпечення таємності;

обсягами інформації, швидкістю її передачі, ступенем оперативності її надання користувачеві;

можливостями власників інформації, власників засобів збору, обробки, зберігання та передачі інформації з її захисту;

характером погроз, можливостями супротивника.

2 Криптоаналіз

Призначення криптографії полягає в збереженні відкритого тексту (або ключа, або того й іншого) у таємниці від зловмисника. При цьому передбачається, що в супротивника (зловмисника) є необмежений доступ до ліній зв’язку між відправником і одержувачем.

Криптоаналіз – це наука про розкриття шифрів без наявності ключа. При цьому успішний криптоаналіз дозволяє відновити відкритий текст або колюч. Крім того, криптоаналіз дозволяє виявити слабкі місця в криптосистемах, що, зрештою, приводить до розкриття алгоритму.

Розкриття ключа без залучення методів криптології називають компрометацією. Спроба виконати криптоаналіз називається атакою.

Відомі чотири основних типи криптографічних атак (зрозуміло, що криптоаналітик знає, який алгоритм шифрування було використано):

Атака на основі тільки шифротексту. Криптоаналітик має у своєму розпорядженні шифротексти декількох повідомлень, зашифрованих тим самим алгоритмом шифрування. Його завдання полягає в дешифруванні як можна більшого числа повідомлень. Ще краще, якщо він зуміє розкрити ключ. Це дозволить розшифрувати інші повідомлення зашифровані цим самим ключем.

Дано: C1 EK (P1 ), С2 EK (P2 ), , Ci EK (Pi ) .

Визначити: або P1 , P2 , Pi , K , або алгоритм відновлення Pi 1 із Сi 1 EK (Pi 1 )

Атака на основі відкритого тексту. Криптоаналітик має у своєму розпорядженні доступ не тільки до шифротекстів, але й до відкритих текстів цих повідомлень. Необхідно визначити ключ (ключі), з метою розкриття наступних повідомлень, зашифрованих з використанням тих самих ключів.

Дано: P , C E |

K |

(P ), |

P , С |

2 |

E |

K |

(P ), , |

1 1 |

1 |

2 |

|

2 |

Pі , Ci EK (Pi ) .

Визначити: або ключ K, або алгоритм відновлення Pi 1 із Сi 1 EK (Pi 1 ) .

Атака на основі підібраного відкритого тексту. У криптоаналітика є не тільки доступ до шифротекстів і відкритих текстів декількох повідомлень, але й можливість вибирати відкритий текст для шифрування. У цьому випадку криптоаналітик має можливість вибирати блоки відкритого тексту для шифрування, що може надати додаткову інформацію про ключ.

Дано: P , C E |

K |

(P ), |

P , С |

2 |

E |

K |

(P ), , |

1 1 |

1 |

2 |

|

2 |

4

Pі , Ci EK (Pi ) ,

де криптоаналітик може вибирати P1, P2, …, Pi... .

Визначити: або K, або алгоритм відновлення Pi 1 із Сi 1 EK (Pi 1 ) .

Атака на основі адаптивно підібраного відкритого тексту. Це особливий випадок атаки з використанням підібраного відкритого тексту. Тут криптоаналітик може не тільки вибирати текст, що шифрується, але й уточнювати свій наступний вибір на основі отриманих раніше результатів шифрування.

Існують інші, менш популярні, методи криптоаналіза, наприклад:

Атака на основі підібраного шифротексту. Тут криптоаналітик має доступ до різних шифротекстів, а так само до розшифрованих відкритих текстів. Наприклад, у криптоаналітика є доступ до «чорного ящика», який виконує шифрування. Його завдання полягає в розкритті ключа.

Дано: C1,, P1=DK(C1), C2 , P2 =DK(C2), …,Ci, Pi=DK(Ci).

Визначити: K.

Бандитський криптоаналіз. Для одержання ключа «криптоаналітик» вдається до погроз, шантажу, або катування. Іноді вдаються до так званого розкриття з покупкою ключа.

Контрольні запитання

1Дайте визначення науки криптології.

2Назвіть предмет науки криптології.

3Дайте визначення науки криптографії.

4Дайте визначення науки криптоаналізу.

5У чому полягає принципова різниця між крипторафією та криптоаланізом?

6Яке з понять криптологія, криптографія, криптоаналіз є більш загальним?

7Чому не можна встановити чіткого поділу між криптографами та криптоаналітиками?

8Назвіть можливості, які надає криптографія для захисту інформації.

9Які розділи містить сучасна криптографія?

10Дайте визначення таких понять:

1)алфавіт;

2)текст;

3)шифр;

4)ключ;

5)зашифрування;

6)криптосистема;

7)розшифрування;

8)розкриття шифру;

9)стійкість криптоалгоритму.

11У чому полягає відмінність процесів розшифрування та розкриття шифрів?

12Дайте визначення симетричних та традиційних криптосистем.

13Дайте визначення криптосистемам з відкритим ключем та асиметричним криптосистемам.

14У чому полягає різниця між симетричними та асиметричними криптосистемами?

15Які функції описують процеси шифрування та розшифрування в симетричних та асиметричних криптоститемах?

16На якому принципі базуються усі сучасні криптосистеми? У чому він полягає?

17Які криптоалгоритми називають обмеженими?

18Які недоліки мають обмежені криптоалгоритми, і у чому полягає загроза застосування цих алгоритмів?

19Які методи оцінки стійкості криптоалгоритму використовують на практиці?

20Якими факторами обумовлюється вибір криптоалгоритму, що застосовується?

21Назвіть відомі типи криптографічних атак. У чому полягають ці атаки?

5

Список літератури

1Усатенко Т.М. Криптологія: Навчальний посібник. – Суми: Вид-во СумДУ, 2008. – 164 с.

2Шнайдер Брюс. Прикладная криптология. Протоколы, алгоритмы, исходные тексты на языке Си. – М.: Издательство ТРИУМФ, 2002

3Столлингс Вильям. Криптография и защита сетей: принципы и практика /Пер. с англ – М.: Издательский дом «Вильямс», 2001.

4Иванов М.А. Криптографические методы защиты информации в компьютерных системах и сетях. – М.: КУДИЦ-ОБРАЗ, 2001.

5Брассар Ж. Современная криптология / Пер с англ. – М.: Полимед, 1999.

6Жельников В. Криптография от папируса до компьютера. –М.: ABF, 1996.

7Введение в криптографию /Под общей ред. В.В. Ященко. – СПб.: Питер, 2001.

6

Традиційні симетричні криптосистеми

Шифри перестановки

План

1 Шифр перестановки “Сциталла”

2 Таблиці для шифрування

2.1 Таблиці для шифрування. Проста перестановка

2.2Таблиці для шифрування. Одиночна перестановка по ключу

2.3Таблиці для шифрування. Подвійна перестановка

2.4Застосування магічних квадратів

1 Шифр перестановки “Сциталла”

У V столітті до нашої ери правителі Спарти мали добре відпрацьовану систему секретного військового зв’язку і шифрували свої послання за допомогою сциталла, першого найпростішого криптографічного пристрою, що реалізує метод простої перестановки.

Шифрування виконувалося в такий спосіб. На стрижень циліндричної форми, що називався сциталла, намотували спіраллю (виток до витка) смужку пергаменту й писали на ній уздовж стрижня кілька рядків тексту повідомлення (рис. 1). Потім знімали зі стрижня смужку пергаменту з написаним текстом. Букви на цій смужці виявлялися розташованими хаотично. Такий самий результат можна одержати, якщо букви повідомлення писати по кільцю не підряд, а через певне число позицій доти, поки не буде вичерпаний весь текст.

Н |

Е |

Д |

О |

П |

У |

С |

Т |

И |

М |

І |

_ |

З |

Н |

А |

ЧЕ Н Н Я

Рисунок 1 – Шифр “Сциталла” Повідомлення «НЕДОПУСТИМІ ЗНАЧЕННЯ» при розміщенні його по окружності стрижня по

п’ять букв дає шифротекст

НУІЧЕ С_ЕДТ ЗНОИН НПМАЯ.

Для розшифрування такого шифротексту потрібно не тільки знати правило шифрування, але й мати ключ у вигляді стрижня певного діаметра. Знаючи тільки вид шифру, але, не маючи ключа, розшифрувати повідомлення було непросто. Шифр “Сциталла” багаторазово вдосконалювався в наступні часи.

2 Таблиці для шифрування

Урозроблених шифрах перестановки епохи Відродження (кінець XIV сторіччя) застосовуються таблиці, що шифрують, які, по суті, задають правила перестановки букв у повідомленні.

Уролі ключа таблиці для шифрування використовують:

розмір таблиці;

слово або фразу, що задають перестановку;

особливості структури таблиці.

2.1 Таблиці для шифрування. Проста перестановка

Одним із самих примітивних табличних шифрів перестановки є проста перестановка, для якої ключем є розмір таблиці. Цей метод шифрування подібний із шифром сциталла.

Наприклад, повідомлення «ЗАГРОЗА ІСНУЄ ЗАВЖИ І ВСЮДИ» записується в таблицю по стовпцях. Результат заповнення таблиці з 4 рядків і 6 стовпців показаний на рис. 2.

З |

А |

Г |

Р |

О |

З |

А |

І |

С |

Н |

У |

Є |

З |

А |

В |

Ж |

Д |

И |

І |

В |

С |

Ю |

Д |

И |

Рисунок 2 – Заповнення таблиці з 4 рядків і 6 стовпців

7

Після заповнення таблиці текстом повідомлення по стовпцях для формування шифротексту зчитують вміст таблиці по рядках.

Якщо шифротекст записувати групами по чотири букви, виходить таке шифроване повідомлення:

ЗАЗІ АІАВ ГСВС РНЖЮ ОУДД ЗЄИИ Природно, відправник і одержувач повідомлення повинні заздалегідь домовитися про загальний

ключ – розмір таблиці.

2.2 Таблиці для шифрування. Одиночна перестановка по ключу

Трохи більшою стійкістю до розкриття володіє метод шифрування, який називають одиночною перестановкою по ключу. Цей метод відрізняється від попередніх тим, що стовпці таблиці переставляються за ключовим словом, фразою або набором чисел. Довжина ключового слова задає кількість стовпців таблиці.

Візьмемо як ключ, наприклад, слово “ЗАХИСТ”, а текст повідомлення візьмемо з попереднього прикладу. На рис. 3 показані дві таблиці, заповнені текстом повідомлення та ключовим словом при цьому ліва таблиця відповідає заповненню до перестановки, а права таблиця – заповненню після перестановки.

З |

А |

Х |

И |

С |

Т |

2 |

1 |

6 |

3 |

4 |

5 |

З |

А |

Г |

Р |

О |

З |

А |

І |

С |

Н |

У |

Є |

З |

А |

В |

Ж |

Д |

И |

І |

В |

С |

Ю |

Д |

И |

А |

З |

И |

С |

Т |

Х |

1 |

2 |

3 |

4 |

5 |

6 |

А |

З |

Р |

О |

З |

Г |

І |

А |

Н |

У |

Є |

С |

А |

З |

Ж |

Д |

И |

В |

В |

І |

Ю |

Д |

И |

С |

До перестановки Після перестановки Рисунок 3 – Таблиці, заповнені ключовим словом і текстом повідомлення

У верхньому рядку лівої таблиці записаний ключ, а номери під буквами ключа визначені відповідно до природного порядку відповідних букв ключа в алфавіті. Якби в ключі трапилися однакові букви, вони б були понумеровані зліва на право. У правій таблиці стовпці переставлені відповідно до порядкових номерів букв ключа.

При зчитуванні вмісту правої таблиці по стовпцях і запису шифротексту групами по п’ять букв одержимо шифроване повідомлення:

АІАВЗ АЗІРН ЖЮОУД ДЗЄИИ ГСВС

2.3 Таблиці для шифрування. Подвійна перестановка

Для забезпечення додаткової секретності можна повторно зашифрувати повідомлення, що вже пройшло шифрування. Такий метод шифрування називається подвійною перестановкою. У випадку подвійної перестановки стовпців і рядків таблиці перестановки визначаються окремо для стовпців і окремо для рядків. Спочатку в таблицю записується текст повідомлення, а потім по черзі переставляються стовпці, а потім рядки. При розшифруванні порядок перестановок повинен бути зворотним.

Наприклад, виконаємо методом подвійної перестановки шифрування тексту «ЗАГРОЗА ІСНУЄ ЗАВЖИ І ВСЮДИ» із ключем 416325 (стовпці) 2431 (рядки).

Шифрування тексту методом подвійної перестановки показано на рис. 4.

Якщо зчитувати шифротекст із правої таблиці порядково блоками по п’ять літер, то вийде таке: ВДЮІИ САОРЗ ЗГАДЖ ЗИВІУ НАЄС.

|

4 |

1 |

6 |

3 |

2 |

5 |

2 |

З |

А |

Г |

Р |

О |

З |

4 |

А |

І |

С |

Н |

У |

Є |

3 |

З |

А |

В |

Ж |

Д |

И |

1 |

І |

В |

С |

Ю |

Д |

И |

|

1 |

2 |

3 |

4 |

5 |

6 |

2 |

А |

О |

Р |

З |

З |

Г |

4 |

І |

У |

Н |

А |

Є |

С |

3 |

А |

Д |

Ж |

З |

И |

В |

1 |

В |

Д |

Ю |

І |

И |

С |

8

|

1 |

2 |

3 |

4 |

5 |

6 |

1 |

В |

Д |

Ю |

І |

И |

С |

2 |

А |

О |

Р |

З |

З |

Г |

3 |

А |

Д |

Ж |

З |

И |

В |

4 |

І |

У |

Н |

А |

Є |

С |

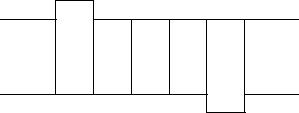

Рисунок 4 – Приклад виконання шифрування методом подвійної перестановки Число варіантів подвійної перестановки швидко зростає при збільшенні розміру таблиці.

|

Розмір таблиці |

Кількість варіантів |

|

|

|

перестановки |

|

||

|

|

|

|

|

|

3 3 |

|

36 |

|

|

4 4 |

|

576 |

|

|

5 5 |

|

14400 |

|

Однак подвійна перестановка не |

відрізняється високою стійкістю та порівняно просто |

|||

«зламується» при будь-якому розмірі таблиці шифрування.

2.4 Застосування магічних квадратів

Магічними квадратами називають квадратні таблиці, в кожну клітинку яких вписано послідовні натуральні числа починаючи з 1, які дають у сумі по кожному стовпцю, кожному рядку і кожній діагоналі те саме число.

Текст, що шифрується, вписується в магічні квадрати відповідно до нумерації їх клітинок. Якщо потім виписати вміст такої таблиці по рядках, то вийде шифротекст, сформований завдяки перестановці букв вихідного повідомлення.

Наприклад, методом магічного квадрата виконати шифрування тексту «ВІРТУАЛЬНИЙ КАНАЛ» .

Шифрування тексту зробимо з використанням магічного квадрата розміром 4 4 (рис. 5) .

16 |

3 |

2 |

13 |

|

Л |

Р |

І |

А |

5 |

10 |

11 |

8 |

|

У |

И |

Й |

Ь |

9 |

6 |

7 |

12 |

|

Н |

А |

Л |

К |

4 |

15 |

14 |

1 |

|

Т |

А |

Н |

В |

Рисунок 5 – Приклад магічного квадрата 44 і його заповнення повідомленням

Шифротекст, який одержали при зчитуванні вмісту правої таблиці по рядках групами по чотири букви, має такий вигляд:

ЛРІА УИЙЬ НАЛК ТАНВ.

Число магічних квадратів швидко зростає зі збільшенням розміру квадрата. Існує тільки один магічний квадрат розміром 3 3 (якщо не враховувати його повороти). Кількість магічних квадратів 44 становить уже 880, а кількість магічних квадратів 55 – близько 250000.

9

Задачі

1. Виконати розшифрування криптограми

C=«ШЮБИАВ АТЛІБН ЕДЛОНН АГІЕКО”,

якщо відомо, що шифрування відбувалося за допомогою таблиці для шифрування розміром 46. 2. Виконати шифрування відкритого тексту

M= «ШАЛЕНІЮ ВІД НЕБА БЛАКИТНОГО, ВІД ЛАСКАВОГО ШЕПОТУ ТРАВ»

за допомогою одинарної перестановки за ключем K=«ЧЕРНІГІВ».

3.Виконати розшифрування криптограми

C=«СКІОРДНО ,УЯДЯИЗЧ О.ЮАНРГА ЮМЦМИНІА ЛОЕТНСТЬ НАЇГОИВГ АІ,НРДТЛ НО.МДИІ_ ОІЯЮСЬЬЕ ЛТФДАМУО ДНЯКДІ,С» ,

якщо відомо, що шифрування відбувалося подвійною перестановкою за ключем K=((11, 2, 8, 5, 3, 1, 10, 6, 7, 4, 9), (4,1,3,2)).

4.Встановити вихідний текст повідомлення. Відомо, що шифр одержано за допомогою простої перестановки. Символ “_”замінює пропуск між словами.

Зашифроване повідомлення:

«Н _ Т _ В Д Т О Р С Р Л Б Ш А Г И Д Н О Е Т А Т Е Е О Е Ч О Я Н Ы С Л К Я В Ч М Т Н И Д _ Я Е Т Ь У _ Е И А Ы С Н О И _ _ У Н _ О Н . _ _ Т А В _ Д П П О И Т Н _ Н В В Я _ Д Е О Н Й Н О О С А _ О _ П О Л П О _ Ф Б Й Е Б С В С Р _ А Ы Й С О Р _ Й И В А _ О С Ю Т _ И Р А Ч Ч Р Я Н П Ш Е Т К Д С М Ж Е А А З И Я Л Г С И Л Т А Е Л С Е И Е Т О О Я _ Я Е Ц Н О _ Т _ М И Г Д _ С _ М И А В Э _ С _ Д О Н Н Д В Ы И _ Е Т Н _ Т Е _ Я Е Е Ы _ , В Ч А О У Е С С Ш П Л Ч О _ _ Е _ В С Х Я Т Н Р А И Б К Е С П Ы О Н Т О Е Е Т С Р О С К Р Е В И Ы Л Г Р Ь Л А Т Т О О _ Е К Х Е О Ы _ И Б О Е Й Б О Р И»

Список літератури

8Усатенко Т.М. Криптологія: Навчальний посібник. – Суми: Вид-во СумДУ, 2008. – 164 с.

9Шнайдер Брюс. Прикладная криптология. Протоколы, алгоритмы, исходные тексты на языке Си. – М.: Издательство ТРИУМФ, 2002

10Столлингс Вильям. Криптография и защита сетей: принципы и практика /Пер. с англ – М.: Издательский дом «Вильямс», 2001.

11Иванов М.А. Криптографические методы защиты информации в компьютерных системах и сетях. – М.: КУДИЦ-ОБРАЗ, 2001.

12Брассар Ж. Современная криптология / Пер с англ. – М.: Полимед, 1999.

13Жельников В. Криптография от папируса до компьютера. –М.: ABF, 1996.

14Введение в криптографию /Под общей ред. В.В. Ященко. – СПб.: Питер, 2001.

10