Опорный конспект

.pdfІноді одержувач не повинен розкривати вихідну відкриту форму пароля. У цьому випадку відправник повинен пересилати замість відкритої форми пароля відображення пароля, одержане з використанням однобічної функції ( ) . Це

перетворення повинно гарантувати неможливість розкриття зловмисником пароля за його відображенням, оскільки зловмисник натикається на нерозв’язну числову задачу.

Наприклад, функція ( ) може бути визначена таким чином:

(P) EP (ID) ,

де

P - пароль відправника;

ID - ідентифікатор відправника;

EP - процедура шифрування, яка виконується з використанням пароля P як

ключа.

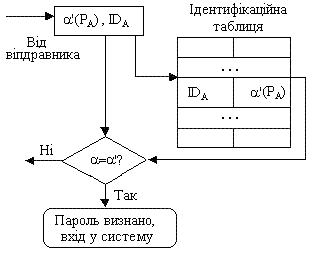

Такі функції особливо зручні, якщо довжина пароля й довжина ключа однакові. У цьому випадку підтвердження істинності за допомогою пароля складається з пересилання одержувачу відображення (P) і порівняння його з попередньо

обчисленим і збереженим еквівалентом (P)

На практиці паролі складаються тільки з декількох букв, щоб дати можливість користувачам запам’ятати їх. Короткі паролі уразливі у випадку атаки повного перебору всіх варіантів. Для того щоб запобігти такій атаці, функцію (P)

визначають інакше, а саме:

(P) EP K (ID)

де K й ID – відповідно ключ та ідентифікатор відправника.

Очевидно, значення (P) обчислюється заздалегідь і зберігається у вигляді (P)

в ідентифікаційній таблиці одержувача (рис. 18). Підтвердження істинності складається з порівняння двох відображень пароля (PA ) та (P) і визнання

пароля PA , якщо ці відображення однакові. Звичайно, кожний, хто одержить

доступ до ідентифікаційної таблиці, може незаконно змінити її вміст, не боючись, що ці дії будуть виявлені.

71

Рисунок 18 – Схема аутентифікації за допомогою пароля з використанням ідентифікаційної таблиці

4 Взаємна перевірка істинності користувачів

Звичайно, сторони, що вступають в інформаційний обмін, мають потребу у взаємній перевірці істинності (аутентифікації) один одного. Цей процес взаємної аутентифікації виконують на початку сеансу зв’язку.

Для перевірки істинності застосовують такі способи:

механізм запиту-відповіді;

механізм оцінки часу ("часовий штемпель").

Механізм запиту-відповіді полягає в такому. Якщо користувач A хоче бути

впевненим, що повідомлення, які він одержує від користувача В, не є помилковими, він додає до повідомлень, що посилаються користувачу В, непередбачений елемент – запит Х (наприклад, деяке випадкове число). При відповіді користувач B повинен виконати над цим елементом певну операцію, наприклад, обчислити деяку функцію f ( X ) . Це неможливо здійснити заздалегідь,

тому що користувачу B невідомо, яке випадкове число Х прийде в запиті.

Одержавши відповідь із результатом дій В, користувач А може бути впевнений,

що В – справжній. Недоліком цього методу є можливість встановлення закономірності між запитом і відповіддю.

Механізм оцінки часу реалізується через реєстрацію часу для кожного

повідомлення. У цьому випадку кожен користувач мережі може визначити, наскільки "застаріло" повідомлення, що прийшло, і вирішити не приймати його, оскільки воно може бути помилковим.

В обох випадках для захисту механізму контролю варто застосовувати шифрування, щоб бути впевненим, що відповідь послана не зловмисником. При використанні оцінок часу виникає проблема припустимого тимчасового інтервалу затримки для підтвердження істинності сеансу. Адже повідомлення з "тимчасовою печаткою" у принципі не може бути передане миттєво. Крім того, комп’ютерні годинники одержувача й відправника не можуть бути абсолютно синхронізовані. Тому важко визначити, яке запізнювання "печатки" є підозрілим. Для взаємної перевірки істинності, як правило, використовують процедуру

рукостискання. Ця процедура базується на зазначених вище механізмах контролю

і полягає у взаємній перевірці ключів, які використовуються сторонами. Інакше кажучи, сторони визнають один одного законними партнерами, якщо доведуть один одному, що мають правильні ключі. Процедуру рукостискання звичайно застосовують у комп’ютерних мережах при організації сеансу зв’язку між

72

користувачами, користувачем і хосткомп’ютером, між хост-комп’ютерами і т. ін. Розглянемо як приклад процедуру рукостискання для двох користувачів А і В. Припустимо, що застосовується симетрична криптосистема. Користувачі А і В використовують однаковий таємний ключ K AB . Уся процедура показана на рис. 19.

1 Користувач A ініціює процедуру рукостискання, відправляючи користувачеві B свій ідентифікатор IDA у відкритій формі.

2Користувач B , одержавши ідентифікатор IDA , знаходить у базі даних таємний ключ K AB і вводить його у свою криптосистему.

3Тим часом користувач A генерує випадкову послідовність S за допомогою псевдовипадкового генератора PG й відправляє її користувачеві B у вигляді

криптограми EK AB (S )

Користувач B розшифровує цю криптограму й розкриває вихідний вид

послідовності S.

Потім користувачі A і B перетворюють послідовність S , використовуючи відкриту однобічну функцію (·).

4 Користувач B шифрує повідомлення (S ) й відправляє цю криптограму

користувачеві A .

5 Користувач A розшифровує цю криптограму й порівнює отримане повідомлення (S ) з вихідним (S ) . Якщо ці повідомлення однакові, користувач

A визнає дійсність користувача B .

Очевидно, користувач B перевіряє істинність користувача A таким самим способом. Обидві ці процедури утворюють процедуру рукостискання, що,як правило, виконується на самому початку будь-якого сеансу зв’язку між будьякими двома сторонами в комп’ютерних мережах.

73

Рисунок 19 – Схема процедури рукостискання (користувач A перевіряє дійсність користувача В)

Перевага моделі рукостискання полягає в тому, що жоден з учасників сеансу зв’язку не одержує ніякої секретної інформації під час процедури підтвердження істинності.

5 Проблема аутентифікації даних і електронний цифровий підпис

Метою аутентифікації електронних документів є захист документів від можливих видів злочинних дій, до яких відносять:

активне перехоплення – порушник, що підключився до мережі, перехоплює

документи (файли) і змінює їх;

маскарад – абонент C посилає документ абоненту B від імені абонента A;

ренегатство – абонент A заявляє, що не посилав повідомлення абоненту

B, хоча насправді послав;

підміна – абонент B змінює або формує новий документ і заявляє, що

одержав його від абонента A;

повтор – абонент C повторює раніше переданий документ, що абонент A

посилав абонентові В.

Ці види злочинних дій можуть завдати істотної шкоди банківським і комерційним структурам, державним підприємствам та організаціям, приватним особам, що застосовують у своїй діяльності комп’ютерні інформаційні технології.

Після того, як з’єднання встановлене, необхідно забезпечити виконання вимог захисту при обміні повідомленнями:

1)одержувач повинен бути впевнений у істинності джерела даних;

2)одержувач повинен бути впевнений у істинності переданих даних;

3)відправник повинен бути впевнений у доставці даних одержувачу;

4)відправник повинен бути впевнений у істинності доставлених даних.

Для виконання вимог 1-2 засобом захисту є цифровий підпис. Для виконання вимог

3-4 відправник повинен одержати за допомогою пошти повідомлення, що засвідчує вручення (certified mail). Засобами захисту в такій процедурі є цифровий підпис повідомлення, що підтверджує доставку повідомлення, яке у свою чергу є доказом пересилання вихідного повідомлення.

Якщо ці чотири вимоги реалізовані в криптосистемі, то гарантується захист даних при передачі каналом зв’язку і забезпечується функція захисту, яку називають

функцією підтвердження (незаперечності) передачі. У цьому випадку відправник не

74

може заперечувати ні факту посилки повідомлення, ні його змісту, а одержувач не може заперечувати ні факту одержання повідомлення, ні істинності його змісту.

При обробці документів в електронній формі зовсім непридатні традиційні способи встановлення істинності по рукописному підпису й відбитках пальців на паперовому документі. Принципово новим рішенням є електронний цифровий підпис (ЕЦП).

Електронний цифровий підпис використовується для аутентифікації текстів, що передаються по телекомунікаційних каналах. Функціонально ЕЦП аналогічний звичайному рукописному підпису і володіє її основними перевагами:

засвідчує, що підписаний текст виходить від особи, яка поставила підпис;

не дає особі, яка відправила повідомлення, можливості відмовитися від зобов’язань, пов’язаних з підписаним текстом;

гарантує цілісність підписаного тексту.

Цифровий підпис являє собою відносно невелику кількість додаткової цифрової інформації, яка передається разом з текстом, що підписується.

Система ЕЦП враховує дві процедури:

процедуру підписання;

процедуру перевірки підпису.

Упроцедурі підписання використовується таємний ключ відправника повідомлення, у процедурі перевірки підпису - відкритий ключ відправника (рис

20 ).

Рисунок 20 – Схема реалізації ЕЦП

При формуванні ЕЦП відправник насамперед обчислює хеш-функцію h(M ) тексту M , який необхідно підписати. Дайджест m h(M ) являє собою один короткий блок інформації, що характеризує весь текст M у цілому. Потім дайджест m шифрується таємним ключем відправника K B A . Шифрований дайджест і є ЕЦП

для даного тексту М.

При перевірці ЕЦП одержувач повідомлення знову обчислює хеш-функцію m h(M ) прийнятого тексту M , після чого за допомогою відкритого ключа

відправника K A A перевіряє, чи відповідає отриманий підпис обчисленому

значенню m хеш-функції.

Принциповим моментом у системі ЕЦП є неможливість підробки ЕЦП користувача без знання його таємного ключа.

Як документ, що підписується ЕЦП, може бути використаний будь-який файл. Підписаний файл створюється з вихідного файлу шляхом додавання до нього однієї або більше електронних підписів.

Кожен підпис містить таку інформацію: дату підпису; строк закінчення дії ключа даного підпису; інформацію про особу, що підписала файл (П. І. П/б, посада, коротка назва фірми); ідентифікатор, що підписав (ім’я відкритого ключа); цифровий підпис.

До цифрового підпису ставляться такі вимоги:

підпис повинен бути двійковим кодом, який залежить від повідомлення, що

75

підписується;

підпис повинен використовувати якусь інформацію, унікальну для відправника, щоб запобігти фальсифікації й відмову від авторства;

простота виконання цифрового підпису;

цифровий підпис повинен досить легко розпізнаватися та перевірятися;

з погляду обчислень нереально фальсифікувати цифровий підпис ні за допомогою наявного повідомлення, ні за допомогою створення фальшивого цифрового підпису для наявного повідомлення;

екземпляр цифрового підпису зручно зберігати на запам’ятовувальному пристрої.

Алгоритм цифрового підпису

1 Вибираються три числа, які можуть бути відомими групі користувачів: q – просте число довжиною в 160 бітів ;

p – просте число довгої між 512 й 1024 бітами, (тобто 512 L 1024, 2L- 1<p<2L), таке, що q ділить (p-1), тобто ( p 1) mod q 0 ;

p 1

g – число вигляду h q mod p , де h – будь-яке ціле число таке, що 1<h<(p-1) і

p 1

h q mod p >1.

2Маючи числа q, p, g, кожен законний учасник вибирає особистий ключ X і генерує відкритий ключ Y :

X – випадкове число, таке що 0<X<q;

Y=g mod p.

3Створюється цифровий підпис (r, s), де

r(g X mod p) mod q,

s[k 1 (H (M ) Xr)] mod p,

де k – випадкове або псевдовипадкове число, 0<k<q.

4 У пункті призначення адресат одержує повідомлення M , r , s й виконує

верифікацію.

4.1Генерує величину

v[(g u1 yu2 ) mod p]mod q,

де

w (s 1 ) mod q,

u1 [H (M )w] mod q, u2 (r )w mod q.

4.2 Перевіряє v r

Контрольні питання

1Дайте визначення поняттям “ідентифікація”, “аутентифікація”, “авторизація”.

2У чому полягає різниця понять “аутентифікація” та “ідентифікація”? 3Назвіть існуючі типи порушень захисту.

4Назвіть функції, які породжують аутентифікатор.

5З якою метою використовують код розпізнавання помилок?

6У чому полягає недолік використання зовнішнього коду розпізнавання помилок?

7Дайте визначення поняття “код автентичності повідомлення”.

8Назвіть як і у яких випадках використовується код автентичності

76

повідомлення.

9Назвіть способи використання дайджесту повідомлення для його аутентифікації.

10 Назвіть вимоги, що ставляться до функції хешування.

11 Назвіть варіанти застосування пароля для аутентифікації користувача.

12 У чому полягає мета аутентифікації електронних документів?

13 Назвіть види можливих злочинних дій, що застосовуються відносно електронних документів.

14Назвіть основні переваги ЕЦП.

15Поясніть схему реалізації ЕЦП.

Задачі

1 Реалізуйте алгоритм функції хешування, що пов’язує всі блоки операцією XOR. 2 Реалізуйте алгоритм цифрового підпису, що запропоновано у розділі 7.5.

3 Реалізуйте алгоритм цифрового підпису в основі якого лежить алгоритм RSA.

4 Реалізуйте алгоритм цифрового підпису в основі якого лежить алгоритм Ель Гамаля.

Список літератури

57Усатенко Т.М. Криптологія: Навчальний посібник. – Суми: Вид-во СумДУ, 2008. – 164 с.

58Шнайдер Брюс. Прикладная криптология. Протоколы, алгоритмы, исходные тексты на языке Си. – М.: Издательство ТРИУМФ, 2002

59Столлингс Вильям. Криптография и защита сетей: принципы и практика /Пер. с англ – М.: Издательский дом «Вильямс», 2001.

60Иванов М.А. Криптографические методы защиты информации в компьютерных системах и сетях. – М.: КУДИЦ-ОБРАЗ, 2001.

61Брассар Ж. Современная криптология / Пер с англ. – М.: Полимед, 1999.

62Жельников В. Криптография от папируса до компьютера. –М.: ABF, 1996.

63Введение в криптографию /Под общей ред. В.В. Ященко. – СПб.: Питер, 2001.

77

Інформаційна безпека

План 1 Поняття інформаційної безпеки. Основні складові. Важливість проблеми

1.1Поняття інформаційної безпеки

1.2Основні складові інформаційної безпеки

1.3Важливість і складність проблеми інформаційної безпеки

2Розповсюдження об’єктно-орієнтованого підходу на інформаційну безпеку

2.1Про необхідність об’єктно-орієнтованого підходу до інформаційної безпеки

2.2Основні поняття об’єктно-орієнтованого підходу

2.3Вживання об’єктно-орієнтованого підходу до розгляду систем, що захищаються

2.4Недоліки традиційного підходу до інформаційної безпеки з об’єктної точки зору

2.5Основні визначення і критерії класифікації загроз

1 Поняття інформаційної безпеки. Основні складові. Важливість проблеми. 1.1 Поняття інформаційної безпеки

Словосполучення "інформаційна безпека" в різних контекстах може мати різний сенс. В Доктрині інформаційної безпеки Російської Федерації термін "інформаційна безпека" використовується в широкому значенні. Мається на увазі стан захищеності національних інтересів в інформаційній сфері, визначуваних сукупністю збалансованих інтересів особи, суспільства і держави.

ВЗаконі РФ "Про участь в міжнародному інформаційному обміні" інформаційна безпека визначається аналогічним чином – як стан захищеності інформаційного середовища суспільства, що забезпечує її формування, використовування і розвиток на користь громадян, організацій, держави.

Вданому курсі наша увага буде зосереджена на зберіганні, обробці і передачі інформації незалежно від того, на якому язиці (російському або якому-небудь іншому) вона закодована, хто або що

єїї джерелом і яка психологічна дія вона надає на людей. Тому термін "інформаційна безпека" використовуватиметься у вузькому значенні, так, як це прийнято, наприклад, в англомовній літературі.

Під інформаційною безпекою ми розумітимемо захищеність інформації і підтримуючої інфраструктури від випадкових або навмисних дій природного або штучного характеру, які можуть завдати неприйнятного збитку суб’єктам інформаційних відносин, у тому числі власникам і користувачам інформації і підтримуючої інфраструктури. (Трохи далі ми пояснимо, що слід розуміти під підтримуючою інфраструктурою.)

Захист інформації - це комплекс заходів, направлених на забезпечення інформаційної безпеки. Таким чином, правильний з методологічної точки зору підхід до проблем інформаційної безпеки

починається з виявлення суб’єктів інформаційних відносин і інтересів цих суб’єктів, зв’язаних з використанням інформаційних систем (ІС). Загрози інформаційної безпеки – це оборотна сторона використовування інформаційних технологій.

З цього положення можна вивести два важливі слідства:

1.Трактування проблем, пов’язаних з інформаційною безпекою, для різних категорій суб’єктів може істотно розрізнятися. Для ілюстрації достатньо зіставити режимні державні організації і учбові інститути. В першому випадку "хай краще все зламається, ніж ворог взнає хоч один секретний біт", в другому – "та ні у нас ніяких секретів, лише б все працювало".

2.Інформаційна безпека не зводиться виключно до захисту від несанкціонованого доступу до інформації, це принципово більш широке поняття. Суб’єкт інформаційних відносин може постраждати (зазнати збитки і/або одержати моральний збиток) не тільки від несанкціонованого доступу, але і від поломки системи, що викликала переривши в роботі. Більш того, для багатьох відкритих організацій (наприклад, учбових) власне захист від несанкціонованого доступу до інформації стоїть по важливості зовсім не на першому місці.

Повертаючись до питань термінології, відзначимо, що термін "комп’ютерна безпека" (як еквівалент або замінник ІБ) представляється нам дуже вузьким.

Комп’ютери – тільки одна із становлячих інформаційних систем, і хоча наша увага буде зосереджена в першу чергу на інформації, яка зберігається, обробляється і передається за допомогою комп’ютерів, її безпека визначається всією сукупністю складових і, в першу чергу самою слабкою

78

ланкою, яким в переважній більшості випадків виявляється людина (що записав, наприклад, свій пароль "гірчичнику", приліпленому до монітора).

Згідно визначенню інформаційної безпеки, вона залежить не тільки від комп’ютерів, але і від підтримуючої інфраструктури, до якої можна віднести системи електро-, водо- і теплопостачання, кондиціонери, засоби комунікацій і, звичайно, обслуговуючий персонал. Ця інфраструктура має самостійну цінність, але нас цікавитиме лише те, як вона впливає на виконання інформаційною системою функцій, що наказали їй.

Звернемо увагу, що у визначенні ІБ перед іменником "збиток" коштує прикметника "неприйнятний". Очевидно, застрахуватися від всіх видів збитку неможливо, тим більше неможливо зробити це економічно доцільним способом, коли вартість захисних засобів і заходів не перевищує розмір очікуваного збитку. Значить, з чимось доводиться миритися і захищатися слід тільки від того, з чим змиритися ніяк не можна. Іноді таким неприпустимим збитком є нанесення шкоди здоров’ю людей або стану навколишнього середовища, але частіше поріг неприйнятності має матеріальний (грошове) вираз, а метою захисту інформації стає зменшення розмірів збитку до допустимих значень.

1.2 Основні складові інформаційної безпеки

Інформаційна безпека – багатогранна, можна навіть сказати, багатовимірна область діяльності, в якій успіх може принести тільки систематичний, комплексний підхід.

Спектр інтересів суб’єктів, зв’язаних з використанням інформаційних систем, можна розділити на наступні категорії: забезпечення доступності, цілісності і конфіденційності інформаційних ресурсів і підтримуючої інфраструктури.

Іноді в число основних становлячих ІБ включають захист від несанкціонованого копіювання інформації, але, на наш погляд, це дуже специфічний аспект з сумнівними шансами на успіх, тому ми не станемо його виділяти.

Пояснимо поняття доступності, цілісності і конфіденційності.

Доступність - це можливість за прийнятний час одержати необхідну інформаційну послугу. Під цілісністю мається на увазі актуальність і несуперечність інформації, її захищеність від руйнування і несанкціонованої зміни.

Нарешті, конфіденційність - це захист від несанкціонованого доступу до інформації. Інформаційні системи створюються (отримуються) для отримання певних інформаційних послуг.

Якщо з тих або інших причин надати ці послуги користувачам стає неможливий, це, очевидно, завдає збитку всім суб’єктам інформаційних відносин. Тому, не протиставляючи доступність решті аспектів, ми виділяємо її як найважливіший елемент інформаційної безпеки.

Особливо яскраво що веде роль доступності виявляється в різного роду системах управління - виробництвом, транспортом і т.п. Зовні менш драматичні, але також вельми неприємні наслідки - і матеріальні, і моральні - може мати тривала неприступність інформаційних послуг, якими користується велика кількість людей (продаж залізничних і авіаквитків, банківські послуги і т.п.).

Цілісність можна підрозділити на статичну (що розуміється як незмінність інформаційних об’єктів) і динамічну (що відноситься до коректного виконання складних дій (транзакцій)). Засоби контролю динамічної цілісності застосовуються, зокрема, при аналізі потоку фінансових повідомлень з метою виявлення крадіжки, переупорядковування або дублювання окремих повідомлень.

Цілісність виявляється найважливішим аспектом ІБ в тих випадках, коли інформація служить "керівництвом до дії". Рецептура ліків, медичні процедури, набір і характеристики комплектуючих виробів, що наказали, хід технологічного процесу - все це приклади інформації, порушення цілісності якої може виявитися в буквальному розумінні смертельним. Неприємне і спотворення офіційної інформації, будь то текст закону або сторінка Web-серверу якої-небудь урядової організації. Конфіденційність - що пропрацював у нас в країні аспект інформаційної безпеки. На жаль, практична реалізація заходів по забезпеченню конфіденційності сучасних інформаційних систем натрапляє в Росії на серйозні труднощі. По-перше, відомості про технічні канали просочування інформації є закритими, так що більшість користувачів позбавлена можливості скласти уявлення про потенційні ризики. Подруге, на шляху призначеної для користувача криптографії як основного засобу забезпечення конфіденційності коштують численні законодавчі перепони і технічні проблеми.

Якщо повернутися до аналізу інтересів різних категорій суб’єктів інформаційних відносин, то майже для всіх, хто реально використовує ІС, на першому місці стоїть доступність. Практично не

79

поступається їй по важливості цілісність - яке значення в інформаційній послузі, якщо вона містить спотворені відомості?

Нарешті, конфіденційні моменти є також у багатьох організацій (навіть в згадуваних вище учбових інститутах прагнуть не розголошувати зведення про зарплату співробітників) і окремих користувачів (наприклад, паролі).

1.3 Важливість і складність проблеми інформаційної безпеки

Інформаційна безпека є одним з найважливіших аспектів інтегральної безпеки, на якому б рівні ми не розглядали останню - національному, галузевому, корпоративному або персональному.

Для ілюстрації цього положення обмежимося декількома прикладами.

В Доктрині інформаційної безпеки Російської Федерації (тут, підкреслимо, термін

"інформаційна безпека" використовується в широкому значенні) захист від несанкціонованого доступу до інформаційних ресурсів, забезпечення безпеки інформаційних і телекомунікаційних систем виділені як важливі становлячі національні інтереси РФ в інформаційній сфері.

По розпорядженню президента США клінтона (від 15 липня 1996 року, номер 13010) була створена Комісія по захисту критично важливої інфраструктури як від фізичних нападів, так і від атак, зроблених за допомогою інформаційної зброї. На початку жовтня 1997 року при підготовці докладу президенту голова вищезазначеної комісії Роберт Марш заявив, що в даний час ні уряд, ні приватний сектор не мають свій в розпорядженні засобів захисту від комп’ютерних атак, здатних вивести з ладу комунікаційні мережі і мережі енергопостачання.

Американський ракетний крейсер "Йорктаун" був вимушений повернутися в порт через численні проблеми з програмним забезпеченням, що функціонувало на платформі Windows NT 4.0 (Government Computer News, 1998 липня). Таким виявився побічний ефект програми ВМФ США по максимально широкому використовуванню комерційного програмного забезпечення з метою зниження вартості військової техніки.

Заступник начальника управління по економічних злочинах Міністерства внутрішніх справ Росії повідомив, що російські хакери з 1994 по 1996 рік зробили майже 500 спроб проникнення в комп’ютерну мережу Центрального банку Росії. В 1995 році ними було викрадено 250 мільярдів рублів (ІТАР-ТАРС, АР, 17 вересня 1996 року).

Як повідомив журнал Internet Week від 23 березня 1998 року, втрати найбільших компаній, викликані комп’ютерними вторгненнями, продовжують збільшуватися, не дивлячись на зростання витрат на засоби забезпечення безпеки. Згідно результатам сумісного дослідження Інституту інформаційної безпеки і ФБР, в 1997 році збиток від комп’ютерних злочинів досяг 136 мільйонів доларів, що на 36% більше, ніж в 1996 році. Кожний комп’ютерний злочин завдає збитку приблизно в 200 тисяч доларів.

В середині липня 1996 року корпорація General Motors відкликала 292860 автомобілів марки Pontiac, Oldsmobile і Buick моделей 1996 і 1997 років, оскільки помилка в програмному забезпеченні двигуна могла привести до пожежі.

В лютому 2001 року двоє колишніх співробітників компанії Commerce One, скориставшися паролем адміністратора, видалили з серверу файли, що складали крупний (на декілька мільйонів доларів) проект для іноземного замовника. На щастя, була резервна копія проекту, так що реальні втрати обмежилися витратами на слідство і засоби захисту від подібних інцидентів в майбутньому. В серпні 2002 року злочинці з’явилися перед судом.

Одна студентка втратила стипендію в 18 тисяч доларів в Мічиганськом університеті через те, що

їїсусідка по кімнаті скористалася їх загальним системним входом і відправила від імені своєї жертви електронний лист з відмовою від стипендії.

Зрозуміло, що подібних прикладів множина, можна пригадати і інші випадки - недоліку в порушеннях ІБ немає і не передбачається. Чого коштує одна тільки "Проблема 2000" - сором і ганьба співтовариства програміста!

При аналізі проблематики, пов’язаної з інформаційною безпекою, необхідно враховувати специфіку даного аспекту безпеки, що полягає в тому, що інформаційна безпека є складова частина інформаційних технологій - області, що розвивається безпрецедентно високими темпами. Тут важливі не стільки окремі рішення (закони, учбові курси, програмно-технічні вироби), що знаходяться на сучасному рівні, скільки механізми генерації нових рішень, що дозволяють жити в темпі технічного прогресу.

80