- •Інформаційна безпека План

- •1 Поняття інформаційної безпеки. Основні складові. Важливість проблеми

- •1.1 Поняття інформаційної безпеки

- •2 Розповсюдження об’єктно-орієнтованого підходу на інформаційну безпеку

- •1 Поняття інформаційної безпеки. Основні складові. Важливість проблеми.

- •1.1 Поняття інформаційної безпеки

- •1.2 Основні складові інформаційної безпеки

- •1.3 Важливість і складність проблеми інформаційної безпеки

- •2 Розповсюдження об’єктно-орієнтованого підходу на інформаційну безпеку.

- •2.1 Про необхідність об’єктно-орієнтованого підходу до інформаційної безпеки

- •2.2 Основні поняття об’єктно-орієнтованого підходу

- •2.3 Вживання об’єктно-орієнтованого підходу до розгляду систем, що захищаються

- •2.4 Недоліки традиційного підходу до інформаційної безпеки з об’єктної точки зору

- •2.5 Основні визначення і критерії класифікації загроз

- •Контрольні запитання

- •Список літератури

2.3 Вживання об’єктно-орієнтованого підходу до розгляду систем, що захищаються

Спробуємо застосувати об’єктно-орієнтований підхід до питань інформаційної безпеки.

Проблема забезпечення інформаційної безпеки - комплексна, захищати доводиться складні системи, і самі захисні засоби теж складні, тому нам знадобляться всі введені поняття. Почнемо з поняття грані.

Фактично три грані вже були введено: це доступність, цілісність і конфіденційність. Їх можна розглядати відносно незалежно, і вважається, що якщо всі вони забезпечені, то забезпечена і ІБ в цілому (тобто суб’єктам інформаційних відносин не буде завданий неприйнятного збитку).

Таким чином, ми структурували нашу мету. Тепер потрібно структурувати засоби її досягнення. Введемо наступні грані:

-

законодавчі заходи забезпечення інформаційної безпеки;

-

адміністративні заходи (накази і інші дії керівництва організацій, пов’язаних з інформаційними системами, що захищаються);

-

процедурні заходи (заходи безпеки, орієнтовані на людей);

-

програмно-технічні заходи.

В подальшій частині курсу ми пояснимо докладніше, що розуміється під кожною з виділених граней. Тут же відзначимо, що, у принципі, їх можна розглядати і як результат варіювання рівня деталізації (з цієї причини ми вживатимемо словосполучення "законодавчий рівень", "процедурний рівень" і т.п.). Закони і нормативні акти орієнтовані на всіх суб’єктів інформаційних відносин незалежно від їх організаційної приналежності (це можуть бути як юридичні, так і фізичні особи) в межах країни (міжнародні конвенції мають навіть більш широку область дії), адміністративні заходи - на всіх суб’єктів в межах організації, процедурні - на окремих людей (або невеликі категорії суб’єктів), програмно-технічні - на устаткування і програмне забезпечення. При такому трактуванні в переході з рівня на рівень можна угледіти вживання спадкоємства (кожний наступний рівень не відміняє, а доповнює попередній), а також поліморфізму (суб’єкти виступають відразу в декількох іпостасях - наприклад, як ініціатори адміністративних заходів і як звичайні користувачі, зобов’язані цим заходам підкорятися).

Очевидно, для всіх виділених, відносно незалежних граней діє принцип інкапсуляції (це і значить, що грані "відносно незалежні"). Більш того, ці дві сукупності граней можна назвати ортогональними, оскільки для фіксованої грані в одній сукупності (наприклад, доступності) грані в іншій сукупності повинні пробігати всю безліч можливих значень (потрібно розглянути законодавчі, адміністративні, процедурні і програмно-технічні заходи). Ортогональних совокупностей не повинне бути багато; думається, двох совокупностей з числом елементів, відповідно, 3 і 4 вже достатньо, оскільки вони дають 12 комбінацій.

Продемонструємо тепер, якомога розглядати ІС, що захищається, варіюючи рівень деталізації.

Хай інтереси суб’єктів інформаційних відносин концентруються навкруги ІС якійсь організації, що має свій в розпорядженні два виробничі майданчики, на кожній з яких є сервери, обслуговуючі своїх і зовнішніх користувачів, а також користувачі, потребуючі у внутрішніх і зовнішніх сервісах, що територіально рознесли. Один з майданчиків обладнаний зовнішнім підключенням (тобто має вихід в Internet).

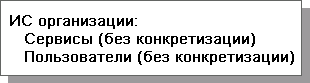

При погляді з нульовим рівнем деталізації ми побачимо лише те, що у організації є інформаційна система (див. рис. 1).

![]()

Рисунок 1. ІС при розгляді з рівнем деталізації 0.

Подібна точка зору може показатися неспроможною, але це не так. Вже тут необхідно врахувати закони, застосовні до організацій, що мають свій в розпорядженні інформаційні системи. Можливо, яку-небудь інформацію не можна берегти і обробляти на комп’ютерах, якщо ІС не була аттестована на відповідність певним вимогам. На адміністративному рівні можуть бути декларовані цілі, ради яких створювалася ІС, загальні правила закупівель, упровадження нових компонентів, експлуатації і т.п. На процедурному рівні потрібно визначити вимоги до фізичної безпеки ІС і шляху їх виконання, правила протипожежної безпеки і т.п. На програмно-технічному рівні можуть бути визначені переважні апаратно-програмні платформи і т.п.

По яких критеріях проводити декомпозицію ІС - в значній мірі справа смаку. Вважатимемо, що на першому рівні деталізації робляться видимими сервіси і користувачі, точніше, розділення на клієнтську і серверну частину (рис. 2).

Рисунок 2. ІС при розгляді з рівнем деталізації 1.

На цьому рівні слід сформулювати вимоги до сервісів (до самої їх наявності, до доступності, цілісності і конфіденційності інформаційних послуг, що надаються), висловити способи виконання цих вимог, визначити загальні правила поведінки користувачів, необхідний рівень їх попередньої підготовки, методи контролю їх поведінки, порядок заохочення і покарання і т.п. Можуть бути сформульовані вимоги і переваги по відношенню до серверних і клієнтських платформ.

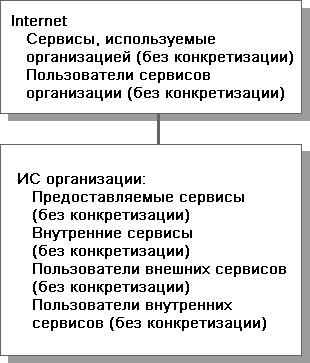

На другому рівні деталізації ми побачимо наступне (див. рис. 3).

Рисунок 3. ІС при розгляді з рівнем деталізації 2.

На цьому рівні нас все ще не цікавить внутрішня структура ІС організації, рівно як і деталі Internet. Констатується тільки існування зв’язку між цими мережами, наявність в них користувачів, а також сервісів, що надаються і внутрішніх. Що це за сервіси, поки неважливо.

Знаходячись на рівні деталізації 2, ми повинні враховувати закони, застосовні до організацій, ІС яких забезпечені зовнішніми підключеннями. Йдеться про допустимість такого підключення, про його захист, про відповідальність користувачів, що звертаються до зовнішніх сервісів, і про відповідальність організацій, що відкривають свої сервіси для зовнішнього доступу. Конкретизація аналогічної спрямованості, з урахуванням наявності зовнішнього підключення, повинна бути виконана на адміністративному, процедурному і програмно-технічному рівнях.

Звернемо увагу на те, що контейнер (в значенні компонентного об’єктного середовища) "ІС організації" задає межі контрольованої зони, в межах яких організація проводить певну політику. Internet живе за іншими правилами, які організація повинна приймати, як даність.

Збільшуючи рівень деталізації, можна роздивитися два виробничі майданчики і канали зв’язку між ними, що рознесли, розподіл сервісів і користувачів по цих майданчиках і засоби забезпечення безпеки внутрішніх комунікацій, специфіку окремих сервісів, різні категорії користувачів і т.п. Ми, проте, на цьому зупинимося.