- •Методы, затрудняющие использование скопированной информации

- •Этапы работ по защите персональных данных

- •Создание режима защиты персональных данных

- •Основные отличия поточных шифров от блочных

- •Проектирование поточных шифров

- •Структура сертификата [править]

- •Программная реализация методов защиты в Windows Избирательное управление доступом

- •Маркер доступа

- •Сканирование файловой системы

- •Кража ключевой информации

- •Подбор пароля

- •Сборка мусора

- •Превышение полномочий

- •Программные закладки

- •Стандарты защищённости ос

- •Процессы-серверы

- •Разграничение доступа с помощью доменов безопасности

- •Средства аудита

Подбор пароля

Подбор может осуществляться разными методами, вручную и с помощью специальных программ, в интерактивном режиме и с использованием имеющихся в распоряжении злоумышленника баз данных учетных записей.

Сборка мусора

Во многих операционных системах информация, уничтоженная пользователем, не уничтожается физически, а помечается как уничтоженная. С помощью специальных программных средств эта информация (так называемый мусор) может быть в дальнейшем восстановлена. Суть данной атаки заключается в том, что злоумышленник восстанавливает эту информацию, просматривает ее и копирует интересующие его фрагменты. По окончании просмотра и копирования вся эта информация вновь "уничтожается". В некоторых операционных системах, таких как ОС семейства Windows, злоумышленнику даже не приходится использовать специальные программные средства - ему достаточно просто просмотреть "мусорную корзину" компьютера.

Сборка мусора может осуществляться не только на дисках компьютера, но и в оперативной памяти. В этом случае специальная программа, запущенная злоумышленником, выделяет себе всю или почти всю доступную оперативную память, просматривает ее содержимое и копирует фрагменты, содержащие заранее определенные ключевые слова. Если операционная система не предусматривает очистку памяти при выделении, злоумышленник может получить, таким образом, много интересной для него информации, например, содержание области памяти, только что освобожденной текстовым редактором, в котором редактировался конфиденциальный документ.

Превышение полномочий

При реализации данной угрозы злоумышленник, используя ошибки в программном обеспечении операционной системы и/или политике безопасности, получает полномочия, превышающие те, которые ему предоставлены в соответствии с политикой безопасности. Обычно это достигается путем запуска программы от имени другого пользователя или подмены динамически подгружаемой библиотеки.

Эта угроза представляет наибольшую опасность для операционных систем, в которых допускается временное повышение полномочий пользователя (например, UNIX).

Программные закладки

Программные закладки, внедряемые в операционные системы, не имеют существенных отличий от других классов программных закладок.

18 18181818181818181818181818181818181818181181818

Все уровни защиты, установленные до сих пор, созданы на самом сервере, а этого недостаточно для всестороннего обеспечения безопасности. Когда веб-сервер станет общедоступным в интернете, сеть сыграет свою роль в защите веб-сайта и IT-ресурсов.

Внешним уровнем защиты сайта является безопасный сетевой периметр. Если ISP предоставляет возможность размещения сервера, внешние границы сетевого периметра расширятся до объемов услуг хостинга, предоставляемых провайдером. Если предпочтительней разместить сайт в собственной организации, то сетевой периметр будет гораздо уже. В любом случае, с сетевого периметра начинается защита веб-сайта, и нужно убедиться в отсутствии внутри периметра элементов, которые могут навредить сайту или вызвать неполадки в другой системе.

Фильтрация с помощью сетевых экранов и маршрутизаторов

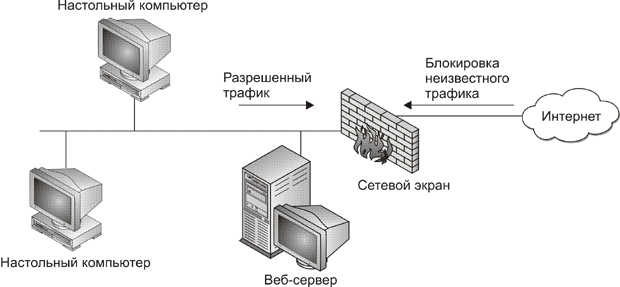

Для защиты сетевого периметра требуются устройства, обеспечивающие безопасность каждой точки доступа в сети. Эти устройства осуществляют блокировку и фильтрацию сетевого трафика, в результате для выполнения через периметр допускаются только действия по определенным адресам или с определенных адресов, а также через определенные порты, как показано на рисунке.

Устройства периметровой защиты называются сетевыми экранами. Сетевые экраны предотвращают сканирование внутренней сети организации, обеспечивают запрет действий по сбору данных о сети, игнорирование массовых потоков пакетов, отправляемых при атаках на отказ в обслуживании, а также запрещают другие действия, используемые хакером для проникновения во внутреннюю сеть. Правила блокировки и фильтрации определяются политикой безопасности организации.

Совет. Выше рассказывалось об использовании сетевых экранов для защиты внутренней сети от атак из интернета. Эти устройства используются и для защиты ресурсов от атак во внутренней сети. Сетевые экраны отделяют и защищают один сегмент сети от другого, независимо от типа сети (общая или частная) и систем, имеющихся в сегментах.

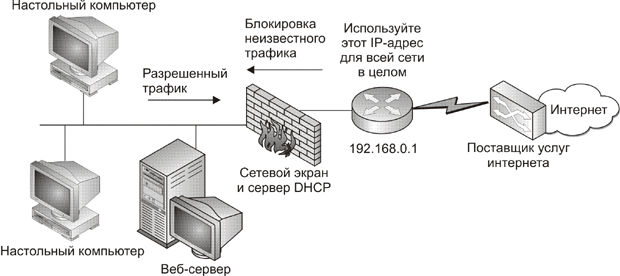

Лучшие сетевые экраны обеспечивают работу служб безопасности, включающих фильтрацию пакетов, сетевую трансляцию адресов (NAT) и проверку корректности пакетов. Фильтрация пакетов в сетевом экране блокирует запросы Internet Control Message Protocol (ICMP). Сетевая трансляция адресов скрывает реальный сетевой адрес веб-сервера. Проверка корректности пакетов заключается в том, что пакеты сетевого трафика проверяются, а пакеты, поступившие из интернета и не являющиеся текущим сетевым сеансом, открытым во внутренней системе, блокируются. При совместном использовании эти функции обеспечивают надежную защиту системы.

Службы сетевого экрана всегда предоставляются в комплекте с сетевым маршрутизатором, соединяющим две сети по обе стороны от него. В зависимости от своей комплексности маршрутизатор настроен на выполнение фильтрации пакетов и трансляции сетевых адресов; он позволяет также блокировать порты и проверять пакеты.

Такая конфигурация увеличивает среднюю производительность сети. На рисунке показана конфигурация сети, работающая именно таким образом.

Безопаснее и проще в данном случае настроить сетевой экран на блокировку всех портов и проверку всех пакетов. После этого можно выборочно открыть порты для работы нужных служб. Чтобы сделать веб-сервер доступным для работы через интернет, достаточно открыть только порты 80 (http-протокол) и 443 (https-SSL протокол).

Использование демилитаризованной зоны сети

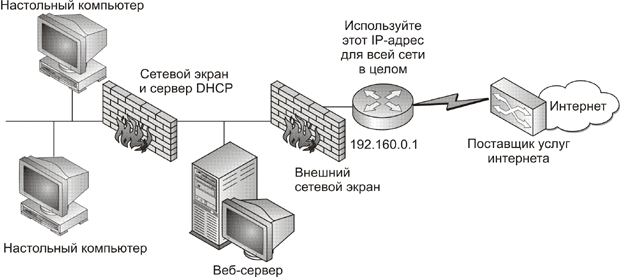

К сожалению, если порты открыты через периметр, защищаемый одним сетевым экраном, то безопасность периметра будет слабой. Это все же лучше, чем отсутствие сетевого экрана, но такой способ защиты не является оптимальным. Если поставщик услуг интернета предоставляет такую возможность и при наличии ресурсов, для максимального уровня защиты следует применить конфигурацию сети, называемую демилитаризованной зоной. Демилитаризованная зона (DMZ) позволяет разместить веб-сервер в отдельном сегменте сети вне интранет-сети (см. рисунок).

Аббревиатура DMZ происходит от военного термина "демилитаризованная зона", описывающего нейтральную территорию между двумя враждующими армиями. Примером является зона между Северной и Южной Кореей. Демилитаризованная зона изолирует две страны друг от друга так же, как сетевая DMZ разделяет две сети. Чаще всего демилитаризованная зона применяется между интернетом и внутренней сетью организации. Если хакер успешно преодолеет первый сетевой экран, он сможет атаковать только серверы в демилитаризованной зоне.

Принцип работы DMZ заключается в том, что трафик не может переходить из одной сети в другую без маршрутизации. Располагая веб-сервер в демилитаризованной зоне, вы тем самым размещаете его в другой подсети, поэтому маршрутизатор, граничащий с внутренней сетью, и сетевой экран используются для фильтрации и проверки трафика в процессе маршрутизации. DMZ представляет собой проверенный способ защиты, и при ее использовании желательно разместить в ней и другие службы интернета, например, Simple Mail Transfer Protocol/Post Office Protocol (почтовые протоколы SMTP и POP).

Сетевой экран, расположенный между DMZ и внутренней сетью, должен содержать правила, отличные от правил сетевого экрана, установленного перед демилитаризованной зоной. Этот сетевой экран должен пропускать только вызовы служб, относящихся к внутренним приложениям, и не допускать проникновения произвольного входящего веб-трафика внутрь сети через порт 80. Иными словами, сетевой экран должен пропускать только входящий трафик, поступающий с сервера в DMZ, которому необходимо установить связь с одной из внутренних систем, будь это сеанс браузера на настольном компьютере или приложение, к которому подключен веб-сервер. Например, если веб-серверу нужно извлечь или отобразить данные из базы данных клиентов, он подключается к базе данных с помощью языка SQL, для чего открывает порты TCP на сетевом экране для пропуска запросов и ответов SQL и блокирует все остальные данные. Для Microsoft SQL Server это порт 1433 для исходящего трафика и порты с1024 по 65535 для исходящего (порты индивидуальны для каждого приложения).

Для усиления защищенности сети используются различные типы сетевых экранов по обе стороны от демилитаризованной зоны, каждый из которых имеет свои преимущества и недостатки. Если на подступах к сети расположить сетевые экраны различных типов, то хакер не сможет использовать один и тот же эксплоит для преодоления обеих систем. Ошибка на одном из сетевых экранов, вероятно, отсутствует на другом. Поэтому использование двух сетевых экранов обеспечит еще один уровень безопасности, усложнит взлом системы и повысит вероятность того, что защита устоит перед атаками хакеров.

19 191919919191919191919191919191919191919191919

Дескриптор защиты

Атрибуты защиты объекта описываются специальной структурой данных – дескриптором защиты (security descriptor). Любой объект может иметь дескриптор защиты. Структура дескриптора:

идентификатор владельца объекта;

идентификатор первичной группы владельца объекта;

список избирательного контроля доступа (discretionary access control list, DACL) – список, полностью описывающий права различных субъектов на объект;

системный список контроля доступа (system access control list, SACL) – используется при генерации сообщений аудита.

Если объект не имеет дескриптора защиты, при обращении субъектов к нему права доступа не проверяются, и любой субъект имеет абсолютные права на объект.

Если объект хранится на диске или ином внешнем устройстве, дескриптор защиты хранится вместе с ним. Файловая система FAT не поддерживает хранения на диске дескриптора защиты, а NTFS имеет такую возможность. Ключи реестра могут иметь дескрипторы защиты независимо от файловой системы диска, на котором они располагаются.

Элементами DACL являются записи вида

Разрешить/запретить |

идентификатор субъекта |

права доступа |

флаги и атрибуты |

Каждый элемент DACL называется элементом контроля доступа (access control entries, ACE). Каждый ACE разрешает/запрещает субъекту определённые права доступа. Если DACL отсутствует, всем субъектам предоставляются все права доступа. Если список имеется, но он пуст, то доступ к объекту запрещен всем субъектам. Пример DACL

Разрешить |

группе INTERACTIVE |

Чтение |

разрешить |

группе otdel5 |

Выполнение |

запретить |

пользователю Sidoroff |

Запись |

Владелец объекта всегда имеет право изменить дескриптор защиты, даже если ему запрещено это DACL. Пользователь, обладающий привилегией объявлять себя владельцем любого объекта, может объявлять владельцем даже тех объектов, для которых ему запрещено это DACL. В остальном DACL полностью описывает права субъектов на доступ к объекту.

Проверка ACE в DACL проводится с начала списка, поэтому ACE, расположенные в начале списка имеют более высокий приоритет. Например, DACL

запретить |

группе Everyone |

Чтение |

Разрешить |

группе Everyone |

Чтение |

запрещает любому пользователю обращаться к объекту ни по одному методу доступа.

Назначение атрибутов защиты создаваемым объектам

При создании нового объекта ему назначаются атрибуты защиты по правилам:

Если процесс указывает корректный дескриптор защиты, то объекту присваивается этот дескриптор.

Если процесс указывает на создание атрибута защиты по умолчанию или задаёт некорректный атрибут, он задаётся с помощью механизма наследования.

Если наследование невозможно, объекту присваивается дескриптор защиты, хранящийся в маркере доступа субъекта, создающего объект.

Многим объектам при создании автоматически присваивается дескриптор защиты. Например, при создании нового сервиса его DACL имеет вид:

Разрешить |

группе Everyone |

получение текущего состояния, конфигурации, зависимых сервисов, метод доступа, специфичный для данного сервиса |

Разрешить |

группе INTERACTIVE |

Запуск |

Разрешить |

группе Power Users |

запуск, останов |

Разрешить |

псевдопользователю SYSTEM |

запуск, останов |

Разрешить |

группе Admistrators |

Все права доступа |

SACL создаваемого объекта наследуется по тем же правилам, что и DACL.

20 2020202020202020202020202020202020202020