- •Методы, затрудняющие использование скопированной информации

- •Этапы работ по защите персональных данных

- •Создание режима защиты персональных данных

- •Основные отличия поточных шифров от блочных

- •Проектирование поточных шифров

- •Структура сертификата [править]

- •Программная реализация методов защиты в Windows Избирательное управление доступом

- •Маркер доступа

- •Сканирование файловой системы

- •Кража ключевой информации

- •Подбор пароля

- •Сборка мусора

- •Превышение полномочий

- •Программные закладки

- •Стандарты защищённости ос

- •Процессы-серверы

- •Разграничение доступа с помощью доменов безопасности

- •Средства аудита

Разграничение доступа с помощью доменов безопасности

Домен безопасности - совокупность объектов и участников информационного процесса, подчиняющихся единой политике безопасности и единой администрации безопасности.

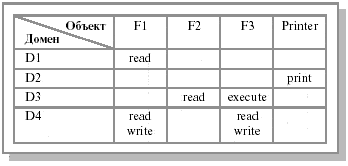

Чтобы рассмотреть схему дискреционного доступа более детально, введем концепцию домена безопасности (protection domain). Каждый домен определяет набор объектов и типов операций, которые могут производиться над каждым объектом. Возможность выполнять операции над объектом есть права доступа, каждое из которых есть упорядоченная пара <object-name, rights-set>. Домен, таким образом, есть набор прав доступа. Hапример, если домен D имеет права доступа <file F, {read, write}>, это означает, что процесс, выполняемый в домене D, может читать или писать в файл F, но не может выполнять других операций над этим объектом. Пример доменов можно увидеть на рис.15.1.

Рис. 15.1. Специфицирование прав доступа к ресурсам

Связь конкретных субъектов, функционирующих в операционных системах, может быть организована следующим образом.

Каждый пользователь может быть доменом. В этом случае набор объектов, к которым может быть организован доступ, зависит от идентификации пользователя.

Каждый процесс может быть доменом. В этом случае набор доступных объектов определяется идентификацией процесса.

Каждая процедура может быть доменом. В этом случае набор доступных объектов соответствует локальным переменным, определенным внутри процедуры. Заметим, что когда процедура выполнена, происходит смена домена.

Рассмотрим стандартную двухрежимную модель выполнения ОС. Когда процесс выполняется в режиме системы (kernel mode), он может выполнять привилегированные инструкции и иметь полный контроль над компьютерной системой. С другой стороны, если процесс выполняется в пользовательском режиме, он может вызывать только непривилегированные инструкции. Следовательно, он может выполняться только внутри предопределенного пространства памяти. Наличие этих двух режимов позволяет защитить ОС (kernel domain) от пользовательских процессов (выполняющихся в user domain). В мультипрограммных системах двух доменов недостаточно, так как появляется необходимость защиты пользователей друг от друга. Поэтому требуется более тщательно разработанная схема.

22 22222222222222222222222222222222222222222

Идентификация, аутентификация и авторизация субъектов доступа

Идентификация субъекта доступа – получение ОС от субъекта доступа сведений (имя, учётный номер и т.д.), позволяющих выделить его из множества субъектов.

Аутентификация субъекта – получение ОС от субъекта сведений (пароль, биометрические параметры и т.д.), подтверждающих, что идентифицируемый субъект является тем за кого себя выдаёт.

Авторизация субъекта – создание программной среды для данного субъекта.

С точки зрения обеспечения безопасности ОС, идентификация и аутентификация являются наиболее ответственными. В основном, используется имя и пароль. Пароли не должны храниться в ОС в открытом виде, иначе, администратор, имеющий доступ к списку пользователей, мог бы воспользоваться ими. Для шифрования паролей в списке пользователей используется хеш-функция. Однонаправленность хеш-функции не позволяет восстановить пароль по его образу, который хранится в списке, но позволяет легко получить образ пароля и сравнить его с образом в списке пользователей. Хеш-функция должна быть криптографически стойкой.

Необходимым условием безопасности паролей является наличие марканта – случайного числа, хранимого открыто вместе с образом пароля и участвующий в вычислении образа. Он обеспечивает различные образы для одинаковых паролей.

Возможны два способа компрометации паролей: кража и подбор. Возможные виды краж мы рассмотрели выше. А для подбора паролей существует несколько методов.

1 Тотальный перебор. Полный перебор паролей, имеющих длину более шести символов является абсолютно неэффективным.

2 Тотальный перебор, оптимизированный по статистике частоты символов. Используя таблицу частот встречаемости символов можно значительно уменьшить перебор. Используются также таблицы частот биграмм и триграмм – комбинаций из двух и трёх символов. Программы, реализующие этот подход, генерируют для очередной комбинации хеш-функцию и сравнивают полученный образ с имеющимся. Время подбора составляет от нескольких минут до нескольких часов.

3 Тотальный перебор, оптимизированный с помощью словарей. Пароли, в большинстве случаев, представляют слова английского или русского языка, так как их легче запомнить. Количество возможных вариантов при этом значительно снижается. При таком методе для взлома сначала опробуются все слова из словаря, взятого например из Internet, где имеются словари, адаптированные для разных стран мира. Затем опробуются слова из словаря с добавлением к началу или концу одной или нескольких букв, цифр или знаков препинания.

4. Подбор пароля с использованием знаний о пользователе. Использование в качестве пароля ФИО, дату рождения или номер телефона позволяет за 10-20 проб подобрать пароль.

5. Подбор образа пароля. Если ОС хранит образ пароля, который короче самого пароля, то легче подбирать именно его. Но получить сам пароль можно только если хеш-функция ОС не обладает достаточной стойкостью.

23 232323232323232323232323232323232323232323232323232323

Разграничение доступа

Субъектом доступа или просто субъектом называют любую сущность, способную инициировать выполнение операций над объектом (пользователи, процессы).

Объектом доступа или просто объектом называется любой элемент ОС, доступ к которому субъекта доступа может быть произвольно ограничен (файлы, устройства). Возможность доступа определяется архитектурой ОС и текущей политикой безопасности.

Методом доступа к объекту называется операция, определённая для данного объекта. Ограничение доступа к объекту связано именно с ограничением возможных методов доступа.

Владелец объекта – субъект, которому принадлежит (создан им) объект, и который несёт ответственность за конфиденциальность содержащейся в объекте информации, а так же за доступ к объекту.

Право доступа к объекту – право на доступ к объекту по одному или группе методов доступа.

Разграничение доступа – совокупность правил, определяющая для каждой тройки субъект – объект – метод наличие или отсутствие права доступа по указанному методу.

Существует несколько моделей разграничения доступа.

А. Избирательное (дискреционное) разграничение доступа. Эта модель характеризуется следующим набором правил:

Для любого объекта ОС существует владелец.

Владелец может произвольно ограничивать доступ субъектов к данному объекту.

Для каждой тройки субъект – объект – метод возможность доступа определена однозначно.

Существует хотя бы один привилегированный пользователь (администратор), имеющий возможность обратиться к любому объекту по любому методу доступа.

В этой модели для определений прав доступа используется матрица доступа, строки которой – субъекты, а столбцы – объекты. В каждой ячейке хранится набор прав доступа. Типичный объём матрицы доступа для современной ОС составляет десятки мегабайт. На практике используется два способа кодирования матрицы доступа, сокращающие её размеры.

Вектор доступа – вектор, фиксированной длины, разбитый на несколько подвекторов, каждый из которых описывает доступ определённого типа субъектов. Недостатком является фиксированное число типов субъектов, например, UNIX имеет три типа субъектов.

Список доступа – для каждого объекта список переменной длины, элементами которой является структуры, содержащие

идентификатор субъекта;

права доступа на данный объект;

флаги и атрибуты.

Используется в Windows NT, требует большего объёма оперативной и дисковой памяти.

Модель избирательного разграничения доступа является наиболее распространённой моделью, что обусловлено сравнительной простотой реализации и простотой правил разграничения доступа для пользователей.

В. Изолированная программная среда. Представляет расширение предыдущей модели. Имеет следующие правила разграничения доступа:

1.-4. Правила для избирательного разграничения доступа.

Для каждого субъекта определён список программ, которые этот субъект может запускать.

Изолированная программная среда повышает защищённость ОС от разрушающих программных воздействий программных закладок и вирусов, так как ограничивает права доступа к объектам не только субъектов но и программ. Например, к файлам с расширением .doc имеют доступ только программы Word и Viewer. К недостаткам этой модели можно отнести сложности администрирования ОС.

С. Полномочное (мандатное) разграничение доступа без контроля информационных потоков. Имеет следующие правила разграничения доступа:

1.-4. Правила для избирательного разграничения доступа.

Среди множества объектов доступа ОС выделяется подмножество объектов полномочного разграничения доступа. Каждый такой объект имеет гриф секретности. Чем выше его числовое значение, тем секретнее объект.

Каждый субъект доступа имеет уровень допуска.

Если объект относится к подмножеству полномочного разграничения доступа и имеет значение уровня секретности выше, чем открывающий его субъект значение уровня допуска, то доступ субъекта к объекту запрещён независимо от состояния матрицы разграничения допуска.

D. Полномочное (мандатное) разграничение доступа с контролем информационных потоков.

1, 2, 4. Правила для избирательного разграничения доступа.

3. Для каждой четвёрки субъект – объект – метод – процесс возможность доступа определена в каждый момент времени. Каждый момент времени работы процесса однозначно определяет права доступа. Права доступа процесса определяются перед выполнением любого метода доступа.

5– 7. Правила для полномочного разграничения доступа.

Каждый процесс имеет уровень конфиденциальности, равный максимуму из грифов секретности объектов, открытых процессом на протяжении своего существования.

Если объект является элементом множества полномочного разграничения доступа и гриф его секретности ниже уровня конфиденциальности, обратившегося к нему для записи процессу, то доступ к объекту запрещён независимо от состояния матрицы доступа. Это правило предотвращает утечку секретной информации.

Понизить гриф секретности объекта может только субъект, который имеет более высокий уровень доступа к объекту чем гриф секретности объекта и обладает специальной привилегией на изменение грифа секретности.

Эта модель значительно снижает производительность ОС, так как требует проверки прав доступа не только при открытии объекта, но и при любом методе доступа к нему. Кроме того, если процесс работает с секретным и не секретным объектами, то запись в несекретный объект невозможна.

Журнал аудита представляет собой файл с именем SecEvent.evt, расположенный в каталоге system32/config. Формат этого файла недокументирован. Информация хранится в журнале аудита в открытом виде, защита журнала организуется средствами подсистемы разграничения доступа. Доступ к журналу должны меть пользователи с правами аудитора.

Для просмотра журнала аудита используется технология MMC (Microsoft Management Control), которая применяется и для просмотра других журналов. Эта утилита позволяет читать журнал аудита только членам группы Administrators, а так же пользователи с привилегиями аудитора. Все пользователи, которые могут читать журнал, могут и очищать его. Факт очистки регистрируется сразу после очистки.

Пользователи, не имеющие возможности читать журнал аудита с помощью утилиты Event Viewer, но обладающие правом чтения файла SecEvent.evt, могут читать этот файл с помощью других программных средств. Поэтому права доступа субъектов к этому файлу должны быть ограничены, например,

разрешить |

Auditors |

все права доступа |

разрешить |

SYSTEM |

все права доступа |

Auditors – это группа аудиторов, которая является подмножеством группы Administrators. Сделать эти группы непересекающимися невозможно.

Размер журнала аудита, по умолчанию, составляет 512 Кбайт, однако, администратор может установить любое другое значение кратное 64 Кбайт. Администратор может определить поведение ОС при переполнении журнала. Возможны три варианта реакции на эту ситуацию:

старые события стираются по мере необходимости ( режим по умолчанию);

если самое старое событие в журнале зафиксировано более N дней назад, одно или несколько самых старых событий стирается, в противном случае новые события не регистрируются до тех пор, пока не пройдёт N дней с момента регистрации самого старого события;

новые события не регистрируются до тех пор, пока журнал не будет очищен.

24 242424242424242424242424242424242424242424242424242424

Политика аудита в конкретной системе

Политика аудита сильно связана с особенностями эксплуатации конкретной КС. Это одна из наиболее сложных задач, которые приходится решать администратору ОС. Эталонную политику аудита нельзя сформулировать даже для одной КС на достаточно длительное время. Эта политика должна постоянно меняться, реагируя на изменения в конфигурации КС и на зарегистрированные опасные события.

При определении политики аудита необходимо иметь в виду, что адекватная установленному уровню безопасности политика не заключается в регистрации большого числа событий, а в том, что регистрируется ровно столько событий, сколько необходимо. Если событий регистрируется слишком много, то, во-первых, журнал переполняется слишком быстро, а во-вторых – аудитору трудно выделить в большом потоке событий те, которые действительно важны для безопасности КС. Наиболее типичная ошибка при определении политики аудита заключается в том, что устанавливается регистрация всех обращений всех субъектов доступа ко всем файлам и каталогам. При такой политике журнал переполняется буквально за несколько минут.

При определении политики можно пользоваться следующими общими рекомендациями.

Вход и выход пользователей из системы должен регистрироваться обязательно.

Доступ субъектов к объектам целесообразно регистрировать только в том случае, когда имеются обоснованные подозрения, что один или несколько пользователей злоупотребляют своими полномочиями. В этом случае следует установить регистрацию обращений этих пользователей к тем объектам, к которым они, возможно, несанкционированно обращаются.

Можно применять регистрацию использования субъектами опасных привилегий.

Успешные попытки внесения изменений в список пользователей должны регистрироваться обязательно.

Изменения в политике безопасности должны регистрироваться обязательно.

Регистрировать системные события в большинстве случаев нецелесообразно.

Регистрировать запуск и завершение процессов имеет смысл только в случае, когда есть подозрения, что ОС атакована вирусом, получившем права администратора.

Для реальной КС предложенные рекомендации политики аудита могут сильно отличаться.

Администраторы и аудиторы

Архитектура подсистемы аудита Windows NT неявно предполагает совпадение групп администраторов и аудиторов, что заметно снижает защищённость ОС от несанкционированных действий администраторов. Для того, чтобы сделать группу аудиторов отличной от группы администраторов, необходимо выполнить следующие действия:

создать группу по имени Auditors и добавить в неё всех пользователей-аудиторов;

сделать владельцем файла журнала аудита одного из аудиторов;

присвоить файлу журнала аудита дескриптор защиты, содержащий DACL вида

-

разрешить

Auditors

все права доступа

разрешить

SYSTEM

все права доступа

предоставить группе Auditors привилегию аудитора и отнять эту привилегию у группы Administrators.