- •Содержание

- •Введение Актуальность магистерской диссертации

- •Понятие плагиата

- •Специфика понятия «плагиат» в программировании: окончательный вывод о заимствовании делает человек

- •Постановка задачи

- •1.1 Необходимость дополнительной проверки на основе анализа структурного анализа кодов

- •1.2 Общая схема работы модулей инструментальной системы поиска плагиата

- •Теоретические основы поиска плагиата в исходных кодах программ

- •2.1 Классификация методов поиска плагиата в программировании

- •2.2 Атрибутные методы поиска плагиата

- •2.3 Структурные методы поиска плагиата

- •2.3.1 Строковое выравнивание

- •2.3.2 Метод поиска на xml-представлении

- •2.3.3 Использование приближения Колмогоровской сложности

- •2.3.4 Метод идентификационных меток

- •2.3.5 Нейросетевые методы обнаружения плагиата

- •2.4 Другие методы

- •Методы поиска плагиата в произвольных текстах

- •3.1 Локальные методы

- •3.1.2 Методы на основе меры tf

- •3.1.3 Методы, использующие понятия шинглов

- •3.1.4 Методы, использующие семантические сети

- •3.2 Глобальные методы

- •3.2.1 Методы на основе меры tf-idf

- •3.2.3 Метод «опорных» слов

- •3.3 Метод шинглов

- •Разбиение на шинглы;

- •Вычисление хешей шинглов;

- •3.3.1 Канонизация текстов

- •3.3.2 Разбиение на шинглы

- •3.3.3 Вычисление хешей шинглов

- •3.4 Дистанция (расстояние) Левенштейна

- •3.4.1 Алгоритм Вагнера — Фишера

- •3.5. Наибольшая общая последовательность (longest common subsequence, lcs)

- •3.6 Вычисление хеш-функции

- •3.6.1 Параметры вычисление хеш-функции: полином-генератор, разрядность и стартовое слово

- •3.6.2 Популярные и стандартизованные полиномы

- •3.7 Виды представления исходного кода

- •3.8 Представление исходного кода в виде токенов

- •Обзор инструментальных средств и сервисов анализа плагиата в программах и произвольных текстах

- •4.1 Обзор программ поиска плагиата в программировании

- •4.2 Обзор сервисов поиска плагиата

- •4.3 Обзор программ поиска плагиата в произвольных текстах

- •Описание используемых методов поиска плагиата в исходных кодах и произвольных текстах

- •5.1 Общая схема поиска

- •5.1.1 Cхема поиска для исходных кодов

- •5.1.2 Основной структурный метод для анализа исходных кодов

- •5.1.2.1 Достоинства и недостатки

- •5.1.3 Дополнительный атрибутный метод для исходных текстов

- •5.1.3.1 Достоинства и недостатки

- •5.2.1 Cхема поиска для произвольных текстов (в том числе и программ)

- •Программная реализация модуля поиска плагиата методами анализа исходных кодов программ

- •6.1 Интерфейс модуля поиска плагиата в исходных кодах программ

- •6.1.1 Главное окно модуля поиска плагиата методами анализа исходных кодов

- •6.1.2 Окно групповых режимов анализа

- •6.2 Взаимодействие модуля поиска плагиата методами анализа исходных кодов

- •6.2.1 Взаимодействие модуля с архивом работ и базой языков (добавление файла в базу)

- •6.2.2 Взаимодействие модуля с архивом работ и базой языков (частотный анализ, автоматический частотный анализ)

- •6.2.3 Взаимодействие модуля с архивом работ и базой языков (автоматический анализ последовательностей операторов)

- •6.2.4. Взаимодействие модуля с архивом работ и базой языков (анализ последовательностей операторов, просчет всех пиков)

- •6.2.5 Взаимодействие модуля с архивом работ и базой языков (удаление файла/языка из базы)

- •6.2.6 Взаимодействие модуля с базой языков (добавление языка в базу)

- •6.2.9 Поиск первоисточника и списка первоисточников

- •6.2.10 Некоторые особенности модуля

- •6.3 Описание отчетов по анализу плагиата

- •6.3.1 Критерии автоматического заключения о наличии плагиата при пакетном и полном анализе

- •6.3.2 Алгоритм поиска первоисточника для файла или списка первоисточников при полном анализе

- •6.3.3 Сводный отчет

- •6.3.4 Итоговый отчет

- •6.3.5 Экспорт итогового протокола в Excel

- •6.3.5.1 Исследование итогового протокола по полученным диаграммам Excel

- •6.3.6 Экспорт списка первоисточников в Excel

- •6.3.6.1 Исследование списка первоисточников в Excel

- •6.4 Пример работы модуля

- •6.4.1 Пример 1 анализа последовательности операторов

- •Режим работы модуля PlagiatSearch с произвольным текстом

- •Режим работы модуля PlagiatSearch с исходным кодом

- •7.1.2 Меню «Анализ» и его возможности для поиска плагиата в произвольных текстах

- •7.1.3 Информационное окно модуля PlagiatSearch поиска плагиата в произвольных текстах с результатами вычисления дистанции Левенштейна

- •7.1.4 Представление результатов нахождения наибольшей общей подпоследовательности (longest common subsequence, lcs)

- •7.1.5 Представление метода шинглов для сравнения произвольных текстов

- •7.1.6 Применение метода шинглов для сравнения исходных кодов

- •Заключение

- •Список использованных источников (библиографический список)

- •Приложение Доработанная блок-схема алгоритма анализа последовательности операторов (с показом наиболее длинного совпадающего фрагмента кода)

- •55. Мд.Иу.Мсавпсрит.Пз

Специфика понятия «плагиат» в программировании: окончательный вывод о заимствовании делает человек

В программировании понятие плагиата кажется не столь очевидным, учитывая, что для достаточно простых или типовых задач в инструментальных средах имеется достаточно большое число шаблонов, которыми рекомендуется пользоваться. И часто даже профессиональные программисты (а не только студенты) пользуются готовыми шаблонами. В качестве примера сошлемся на огромный набор готовых к использованию шаблонов сайтов, которые выложены в сети по лицензии GPL. Если анализировать чисто программный код таких сайтов, самостоятельно реализованных web-разработчиками с использованием, например, CMS Joomla или WordPress, то можно заподозрить их в плагиате. Хотя на самом деле никакого плагиата здесь нет. А практически вся собственная работа программиста просто вынесена в информацию, хранимую в базе данных. Аналогично состоит дело и при использовании таких инструментов программирования Visual Studio, Delphi или Eclipse.

Поэтому вывод о плагиате в программировании может не быть столь очевидным, даже при большом совпадении исходного кода программ. И требуется детальный (как правило, содержательный) анализ того, как создавался код программы с помощью шаблона (или мастера, генератора программ) или с нуля. Именно, исходя из этого тезиса, в магистерской диссертации были значительно расширены средства визуализации подозрительных фрагментов кода и реализованы новые методы.

Постановка задачи

В магистерской диссертации рассматривается развитие программной системы, выявляющей заимствованные фрагменты исходного кода в анализируемых программных модулях студентов на основе пополняемой текстовой базы данных исходных текстов программ, а также реализация новых инструментов для анализа произвольных текстов с точки зрения наличия одинаковых фрагментов. Для анализа заимствованных фрагментов в исходных кодах программ предлагается обобщенный подход, совмещающий метод структурного анализа кодов (токены), методы шинглов и дистанции Левенштейна-Дамерау для анализа произвольных текстов.

Целями магистерской диссертации являются:

Развитие инструментальных средств и методов анализа плагиата в части реализации возможностей дополнительной и более глубокой проверки на основе структурного анализа кодов.

Усовершенствование инструментальных средств и расширение методов поиска потенциального плагиата с помощью метрик Левенштейна, Дамерау и метода шинглов.

1.1 Необходимость дополнительной проверки на основе анализа структурного анализа кодов

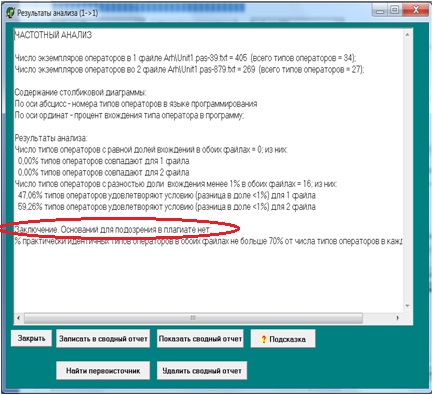

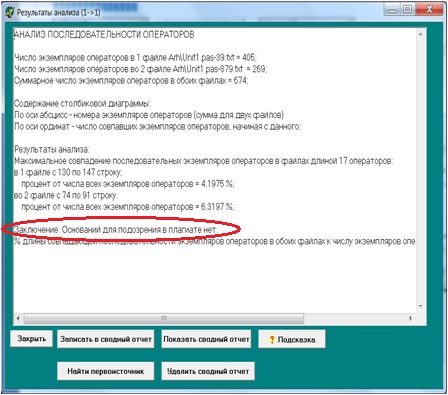

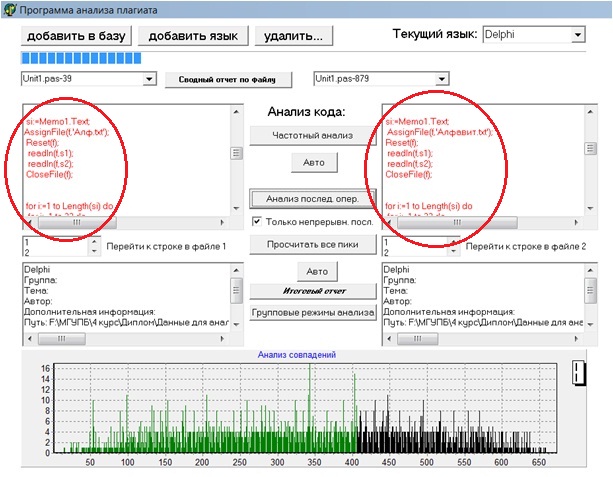

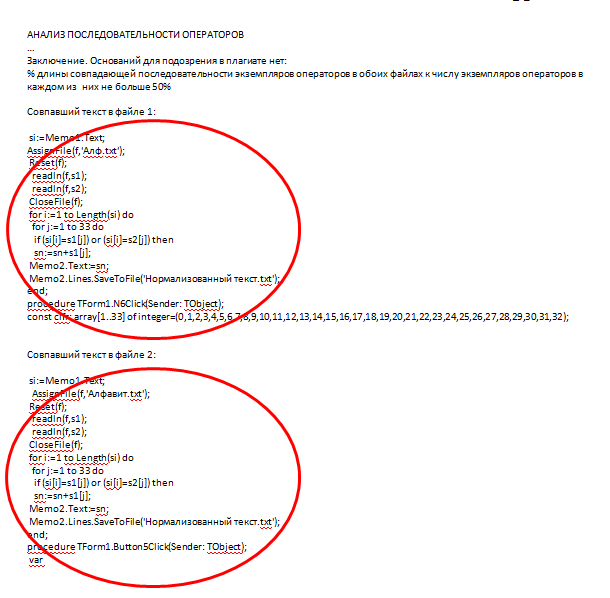

Разработанные ранее (в дипломе на степень бакалавра) методы автоматического анализа исходных кодов программ иногда не позволяют выявлять факт частичного заимствования текстов. В качестве подтверждения этого тезиса покажем это на примере сравнения двух программ из базы данных работ студентов. Хотя оба метода (частотного анализа текста и анализа последовательности операторов) показывают, что плагиата нет (рисунок 2, a), но, если посмотреть (рисунок 2, b) на наиболее длинную совпадающую последовательность операторов (рисунок 2, c), выделенную красным цветом в текстах программ (эта возможность была специально добавлена в ходе работы над магистерской диссертацией), то хорошо виден факт, по крайней мере, частичного заимствования кода, вплоть до одинакового порядка операторов и идентичного обозначения переменных.

Автоматизированный анализ кодов программ не выявил наличие плагиата

Дополнительные возможности визуального анализа (красным цветом)

Дополнительные «ручные» инструменты позволяют обнаружить частично заимствованные фрагменты

Рисунок 2 Пример явного частичного заимствования исходного кода, не выявленный автоматическими методами