- •Конспект лекцій

- •Тема 1. Аудит в умовах застосування комп'ютерних облікових систем

- •Тема 2. Методологія комп'ютерного аудиту.

- •2.Планування аудиторських процедур у середовищі кісп

- •3.Засоби і методи контролю в умовах кісп.

- •1.4.Тестування програмного забезпечення.

- •2.2. Мета і основні елементи методології комп’ютерного аудиту.

- •2.3.Послідовність проведення аудиту в комп’ютерному середовищі

- •2.4.Оцінка аудиторського ризику при проведені комп’ютерного аудиту.

- •2.5.Вимоги до безпеки інформаційного забезпечення при проведені аудиторських перевірок

- •2.6.Фактори впливу на рівень аудиторського висновку при застосуванні комп’ютерних технологій.

- •3.2.Модель аудиторської програмної системи.

- •3.3.Роль вибірки при проведені комп’ютерного аудиту.

- •3.4.Методи дослідження файлів баз даних за допомогою спеціальних програмних продуктів.

- •3.5. Класифікація програмного забезпечення для проведення аудиту

- •3.6.Програми аудиту внутрішньо фірмових стандартів.

- •Тема 4. Особливості аудиту підприємств, які застосовують комп'ютерні інформаційні системи

- •2. Вивчення й оцінка кісп

- •4.3.Аудиторський ризик при використанні кісп

- •4.4.Методика тестування кісп аудитором

- •Тема 5. Налагодження комп'ютеризова-них процедур аудиту та внутрішнього контролю

- •5.2.Організаційні заходи контролю кісп

- •3.Контроль за виконанням облікових записів у ксбо

- •5.4.Програмне забезпечення аудиторської діяльності

- •6.2.Етапи убезпечення інформаційної системи.

- •6.3.Засоби і методи захисту інформаційних систем.

- •6.4.Відповідальність за незаконність використання інформаційних систем.

- •Рекомендована література основна

- •Романов а.Н., Одинцов б.Е. Автоматизация аудита. —м.: Аудит. Юнити, 1999.

- •Додаткова

2.4.Оцінка аудиторського ризику при проведені комп’ютерного аудиту.

Важливим елементом при плануванні та проведенні аудиту є оцінка аудиторського ризику. Він залежить від особливостей господарської діяльності підприємства, якості функціонування системи внутрішнього контролю підприємства. Аудиторський ризик полягає в тому, що аудитор може висловити неадекватну думку в тих випадках, коли в документах бухгалтерської звітності є значні перекручення, іншими словами, за неправильно підготовленою звітністю буде представлено аудиторський висновок без зауважень.

Згідно з вимогами Міжнародного стандарту № 400 "Оцінка ризиків та внутрішній контроль", аудитор повинен оцінити властивий (притаманний) ризик і ризик невідповідності внутрішньої системи контролю і управління.

Найважливішим тут є оцінка аудитором ризику внутрішнього контролю — ефективності системи внутрішньогосподарського контролю підприємства, тобто її спроможності попереджати і виявляти помилки на підприємстві, оцінка розміру аудиторського ризику не виявлення суттєвих помилок у звітності підприємства, який існує під час проведення аудитором аудиторських процедур, і визначення на підставі цього найважливіших напрямків аудиту.

Аудиторський ризик визначається за формулою:

АР = ВР * РК * РН,

де АР — аудиторський ризик;

ВР — внутрішньогосподарський ризик (також притаманний або властивий);

РК — ризик контролю;

РН — ризик не виявлення.

Ризик контролю виражає міру очікування аудитором імовірності пропуску помилок, що перевищують припустиму величину, системою внутрішньогосподарського контролю, тобто ризик наявності помилок в обліку після перевірки системою внутрішнього контролю. Звичайно це значення лежить у межах від 0,3 до 0,5.

Ризик не виявлення виражає міру готовності аудитора визнати імовірність не виявлення в процесі проведення аудиту помилок, що перевищують припустиму величину. Відповідно до статистики, цей ризик становить близько 0,1 (близько 10 %).

Одержавши значення величини аудиторського ризику, необхідно врахувати, що він має бути прийнятним. Прийнятний аудиторський ризик виражає міру готовності аудитора визнати прийнятною імовірність наявності у фінансовій звітності суттєвих помилок після завершення аудиту і видачі клієнту аудиторського висновку. Більшість аудиторів вважають, що величина прийнятного аудиторського ризику не повинна перевищувати 5 %, хоча яких-небудь офіційних норм граничного значення аудиторського ризику не встановлено.

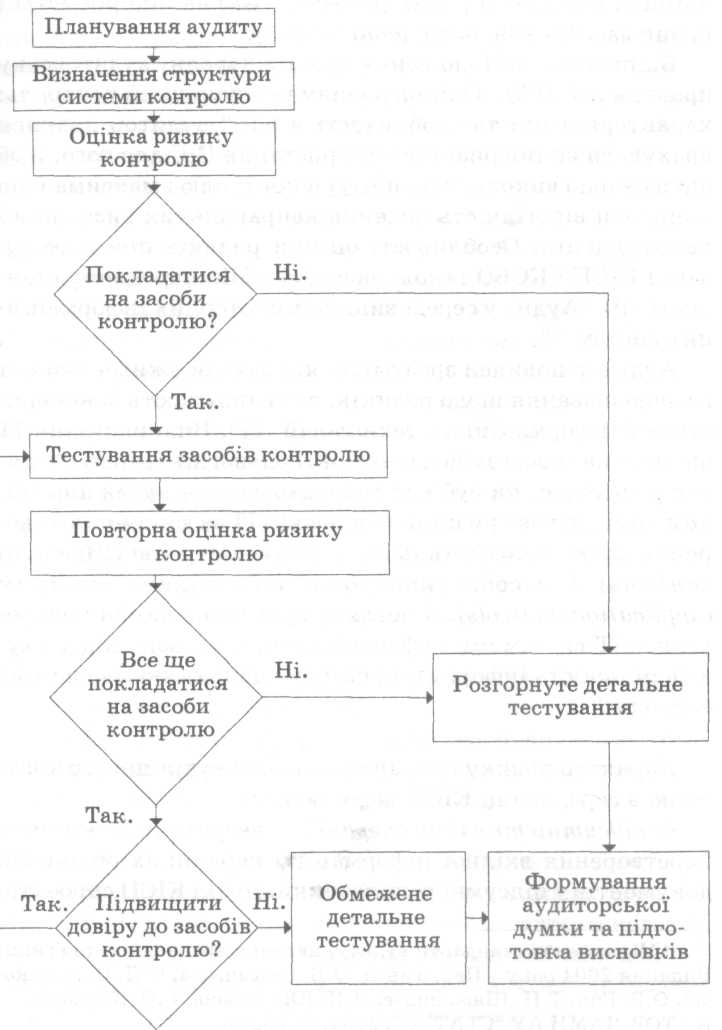

Оцінка ризику — складний ітераційний процес. Аудитор оцінює ризик перед проведенням аудиту. Однак якщо в процесі перевірки він виявив певні проблеми, пов'язані з функціонуванням системи контролю, то повинен скоригувати свою оцінку ризику і програму аудиту (рис. 2.6).

Комп'ютерна обробка економічних даних впливає, перш за все, на процес вивчення аудитором системи обліку і внутрішнього контролю підприємства, що перевіряється. Відповідно до вимог Міжнародного стандарту № 400 "Оцінка ризиків і внутрішній контроль", аудитор повинен оцінити властивий ризик (inherent risk) на підприємстві і ризик засобів контролю (control risk).

Відповідно до Положення про міжнародну аудиторську практику № 1008 "Оцінка ризику та внутрішній контроль: характеристики та особливості в КІС" аудитор повинен врахувати вплив ризиків використання КІС для того, щоб оптимально виконати процедури контролю і максимально понизити вірогідність надання неправильних висновків і рекомендацій. Особливості оцінки ризиків при застосуванні КІСП і КСБО також наведені в Міжнародному стандарті 401 "Аудит у середовищі комп'ютерних інформаційних систем".

Рис. 2.6. Циклічний алгоритм проведення аудиторської перевірки при переоцінці ризику системи контролю

Аудитор повинен зрозуміти, які заходи вживає суб'єкт господарювання щодо ризиків, які випливають із використання інформаційних технологій (IT). Використання IT впливає на спосіб здійснення контрольної діяльності. Аудитор розглядає, чи суб'єкт господарювання належним чином компенсував ризики, пов'язані з IT за допомогою створення ефективних загальних засобів контролю IT (general controls) і засобів контролю прикладних програм (application controls). З погляду аудитора, засоби контролю над ІТ-системами є ефективними, коли вони підтримують цілісність інформації і безпеку даних, які ця система обробляє.

Характер ризику і характеристики внутрішнього контролю в середовищі КІСП включають:

— відсутність слідів операцій — незрозумілість шляху перетворення вхідної інформації з первинних облікових документів у підсумкові показники. Деякі КІСП спроектовані таким чином, що повний обсяг інформації про операцію, що використовується з метою аудиту, може існувати тільки протягом короткого періоду або тільки у форматі, що прочитується на комп'ютері. Якщо складна програма передбачає велику кількість етапів обробки, то повного обсягу інформації може і не бути. Побічна інформація може бути корисна для завдань контролю, але часто є можливість прочитання інформації тільки на електронних носіях, оскільки там, де складна система виконує більшу кількість кроків та завдань, неможливо простежити наявності повного набору дій. Саме тому помилки, які існують у самому алгоритмі програми, дуже складно виявити без використання спеціальних програм;

єдина обробка операцій. При комп'ютерній обробці подібних операцій застосовуються однакові інструкції. Таким чином, фактично усувається можливість помилок, що властиві ручній обробці. І, навпаки, помилки програмування (та інші помилки в технічних засобах або програмному забезпеченні) призводять до неправильної обробки всіх без винятку операцій. Зменшення участі людини в процесах обробки інформації приводить до того, що помилки і недоліки через зміни прикладних програм або системного програмного забезпечення можуть залишатися невиявленими ними тривалий час;

відсутність поділу функцій. Багато процедур контролю, які зазвичай виконуються окремими особами вручну, можуть бути сконцентровані в КІСП. Таким чином, особа, що має доступ до комп'ютерних програм, процесу обробки або даних, може виконувати несумісні функції. Декілька процедур управління можуть бути сконцентровані в руках одного бухгалтера, тоді як при веденні бухгалтерського обліку вручну вони були б звичайно розподілені між декількома працівниками. Таким чином, цей бухгалтер, маючи вплив на всі розділи обліку, контролює сам себе;

— можливість помилок і порушень. Можливість здійснення помилок, властивих людині, при розробці, технічному обслуговуванні й експлуатації КІС може бути більша, ніж у системах ручної обробки, частково через ступінь деталізації, властивої такій діяльності. Крім того, можливість несанкціонованого доступу до даних або зміни даних без очевидних доказів може бути більшою при використанні КІСП, ніж у системах ручної обробки даних. Менший ступінь участі людей у процесі здійснення операцій може зменшити імовірність виявлення помилок і порушень. Помилки або порушення, що мають місце при розробці або модифікації прикладних програм або системного програмного забезпечення, можуть залишатися невиявленими протягом тривалого часу. Властивий (притаманний) ризик і ризик внутрішнього контролю в середовищі КІСП мають свої особливості: ризик може виникнути через неточності при розробці програми, супроводженні й підтримці програмного забезпечення системи, операцій, безпеки системи і контролю доступу до спеціальних програм управління. Розмір ризику може збільшуватися через помилки або шахрайство як у програмних модулях, так і в базах даних. Наприклад, слід вжити необхідних заходів, які попереджають виникнення помилок у системах, в яких виконується складний алгоритм розрахунків, оскільки виявити такі помилки дуже важко;

— ініціювання або здійснення операцій. КІС можуть мати здатність автоматично ініціювати або здійснювати визначені види операцій. Дозвіл на виконання таких операцій або процедур не обов'язково документально оформляється таким самим чином, як і при ручній обробці;

— можливості удосконалення у правлінського контролю. КІСП може надати керівництву багато аналітичних засобів, які можна застосовувати при аналізі операцій і контролю за діяльністю суб'єкта. Наявність таких додаткових засобів контролю, у випадку їх використання, допомагає покращати структуру внутрішнього контролю в цілому.

Часто масові господарські операції здійснюються в повністю автоматизованому режимі або з мінімальним втручанням людини. У таких умовах виконання тільки процедур по суті буде досить ризикованим. Наприклад, в умовах, коли суттєва кількість інформації суб'єкта господарювання ініційована, записана, оброблена або надана електронним способом, аудитор може з'ясувати, що розробка ефективних процедур по суті, які самі по собі могли б забезпечити достатні аудиторські докази щодо відсутності суттєвих відхилень в операціях або залишках на рахунках, не є можливою. У таких випадках аудиторські докази можуть бути доступними тільки в електронній формі, і їх достатність і відповідність звичайно залежать від ефективності вбудованих в програмне забезпечення засобів контролю, їх точності й повноти. До того ж, потенціальна можливість випадків некоректного ініціювання або зміни інформації, які відбулися і не були виявлені, може бути більшою, якщо інформація ініційована, записана, оброблена або надана тільки в електронній формі й відповідні засоби контролю не діють ефективно.

Наприклад, КІСП може використовуватися для ініціювання замовлень на придбання та постачання товарів, яке базується на заздалегідь заданих правилах щодо того, що саме замовляти і в якій кількості. Потім КІСП автоматично приймає рішення щодо сплати відповідних рахунків постачальників, на підставі підтвердженого факту отримання товарів. При цьому ніяке інше документування щодо розміщених замовлень або отриманих товарів не здійснюється, окрім як через КІСП.

Суб'єкт господарювання, який надає послуги замовникам через електронні засоби (наприклад, Інтернет - провайдер або телекомунікаційна компанія), також використовує КІСП для автоматичної реєстрації послуг, наданих замовникам.

Таким чином, використання КІСП на підприємстві створює специфічні аудиторські ризики, які тісно пов'язані з поняттям інформаційної безпеки КІСП. Інформаційна безпека досягається шляхом задоволення вимог до чотирьох груп специфічних ресурсів комп'ютерної інформаційної системи підприємства: апаратного забезпечення, програмного забезпечення, обчислювальних потужностей (наприклад, процесорного часу або місця на твердому диску) і даних.