- •Содержание тестовых материалов по курсу «Информационная безопасность» Первый модуль

- •Задание тз_7 п 1.1.2 легкое дихотомическая

- •Задание тз_8 п 1.1.2 легкое дихотомическая

- •Задание тз_10 п 1.1.2 легкое дихотомическая

- •Задание тз_11 п 1.2.1 легкое дихотомическая

- •14 Задание тз_14 п 1.2.1 среднее дихотомическая

- •20 Задание тз_20 п 1.2.1 среднее дихотомическая

- •Задание тз_11 п 2.2.1 среднее дихотомическая

- •Задание тз_14 п 2.2.1 среднее дихотомическая

- •Задание тз_ 17 п 2.2.1 среднее дихотомическая

- •Задание тз_31 п 2.2.4 среднее дихотомическая Каждому объекту и субъекту присваивается определенный класс доступа в

- •Задание тз_34 п 2.2.4 среднее дихотомическая

- •Задание тз_35 п 2.2.4 среднее дихотомическая

- •Третий модуль

- •Задание тз_24 п 3.2.4 среднее дихотомическая

- •Задание тз_12 п 3.3.1 среднее дихотомическая

- •Четвертый модуль

Четвертый модуль

Задание ТЗ_ 1 П 5.1.1 среднее дихотомическая

Наиболее важной задачей протоколов безопасности является:

абстрагирование

инкапсуляция

декомпозиция

аутентификация

локализация

типизация

Задание ТЗ_ 2 П 5.1.1 среднее дихотомическая

Инкапсулирование всех данных сетевого уровня, выставляя новые заголовки и окончания пакетов, называют:

шифрованием

скрытием

туннелированием

защищенностью

Задание ТЗ_ 3 П 5.1.1 среднее дихотомическая

Структура поля «Данные кадра» какого протокола изображена на рисунке:

Байт флага |

Байт адреса |

Контрольный байт |

Два байта протокола |

Данные |

Контрольная последовательность кадром |

Байт флага |

РРР

РАР

СНАР

ЕАР

Задание ТЗ_ 4 П 5.1.1 среднее дихотомическая

Субъект, для которого требуется аутентификация, называется:

аутентификатором

объектом

кадром

узлом

модулем

Задание ТЗ_5 П 5.1.1 среднее дихотомическая

Расположите в нужном порядке схему работы протокола РАР:

а) Объект проверяет полученные данные и подтверждает аутентификацию или отказывает в ней.

б) Субъект посылает аутентификационный запрос с указанием своего идентификатора и пароля.

в) Устанавливается РРР соединение

а, б, в

в, а, б

в, б, а

Задание ТЗ_6 П 5.1.1 среднее дихотомическая

За какое количество итераций происходит аутентификация в протоколе СНАР?

8

5

3

7

9

Задание ТЗ_7 П 5.1.1 среднее дихотомическая

Процедура аутентификации в СНАР инициируется:

субъектом

объектом

совместно субъектом и объектом

Задание ТЗ_ 8 П 5.1.1 среднее дихотомическая В структуре ЕАР-пакета поле «Идентификатор» соответствует:

для обеспечения соответствия между запросом и ответом

соответствует идентификатору запроса, на который посылается ответ

запросу на предоставление данных для аутентификации

все ответы верны

Задание ТЗ_9 П 5.2.1 среднее дихотомическая

При работе в глобальной информационной сети самыми частыми и самыми опасными (с точки зрения размера ущерба) являются:

кражи

подлоги

непреднамеренные ошибки

спамы

Задание ТЗ_10 П 5.2.1 среднее дихотомическая

Обычно выделяют три основных вида угроз безопасности при работе в глобальной информационной сети – это:

угрозы раскрытия

угроза целостности

угроза отказа в обслуживании

угроза HDT

угроза блокировки

Задание ТЗ_11 П 5.2.1 среднее дихотомическая

К сетевым системам, тестируемым Intranet Scanner, относятся:

UNIX(r)-хосты;

Операционные системы Microsoft Windows NT&153;, Windows(r) 95 и другие, поддерживающие стек протоколов TCP/IP;

Интеллектуальные принтеры, имеющие IP-адрес;

X-терминалы

Задание ТЗ_12 П 5.2.1 среднее дихотомическая

По методу внедрения программных закладок в компьютерную систему бывают:

программно-аппаратные закладки

загрузочные и драйверные закладки

прикладные и исполняемые закладки

закладки-имитаторы

Задание ТЗ_13 П 5.2.1 среднее дихотомическая

Что является общей чертой закладок:

перезапись файлов на диске С

удаление всех программных файлов

выполнение операции записи в операционную или внешнюю память

самоуничтожение после активации

Задание ТЗ_14 П 5.2.1 среднее дихотомическая

Выявление внедренного кода программной закладки заключается в обнаружении признаков его присутствия в компьютерной системе. Эти признаки можно разделить на следующие два класса:

качественные и визуальные;

обнаруживаемые средствами тестирования и диагностики.

резидентные и нерезидентные

реальные и виртуальные

Задание ТЗ_15 П 5.2.2 среднее дихотомическая

Какие специфические угрозы информационной безопасности возникают при построении защиты БД?

абстрагирование

агрегирование

декомпозиция

интерференция

локализация

комбинация разрешенных запросов для получения закрытых данных

Задание ТЗ_16 П 5.2.2 среднее дихотомическая

Какими методами осуществляется противодействие угрозам БИ при построении защиты БД?

блокировка ответа

искажение ответа

разделение БД

случайный выбор записи

контекстно-ориентированная защита

контроль поступающих запросов

Задание ТЗ_ 17 П 5.2.2 легкое дихотомическая

…— устройства мониторинга активности в информационной среде, иногда с возможностью принятия самостоятельного участия в указанной активной деятельности.

Правильный ответ: системы обнаружения атак

Задание ТЗ_18 П 5.2.3 легкое дихотомическая

…— элемент системы обнаружения и предотвращения атак, устройство проверки качества безопасности информационной системы

Правильный ответ: сканер уязвимости

Задание ТЗ_19 П 5.2.3 легкое дихотомическая

«Технология сравнения с образцами» анализирует наличие в … некоторой фиксированной последовательности байтов — шаблона (англ. pattern) или сигнатуры (англ. attack signature).

Правильный ответ: пакете

Задание ТЗ_20 П 5.2.4 легкое дихотомическая

Технология соответствия состояния работает с …, а не с от дельным пакетом.

Правильный ответ: потоком данных

Задание ТЗ_21 П 5.2.4 легкое дихотомическая

…— это локальное (однокомпонентное) или функционально-распределенное программное (программно-аппаратное) средство (комплекс), реализующее контроль за информацией, поступающей в АС и/или выходящей из АС.

Правильный ответ: Межсетевой экран

Задание ТЗ_22 П 5.2.1 легкое дихотомическая

Правила … - перечень условий, по которым с использованием заданных критериев фильтрации осуществляется разрешение или запрещение дальнейшей передачи пакетов (данных) и перечень действий, производимых МЭ по регистрации и/или осуществлению дополнительных защитных функций.

Правильный ответ: фильтрации

Задание ТЗ_ 23 П 5.2.5 легкое дихотомическая

Укажите условия безопасности электронной почты.

текст сообщения должен быть доступен только отправителю и адресату.

уверенность в том, что полученное письмо принадлежит тому человеку, чья подпись стоит под этим письмом.

возможность отправить письмо, оставшись, в случае необходимости, анонимным

Задание ТЗ_24 П 5.2.5 среднее дихотомическая

Каковы основные действия для защита от спама:

установить какую-либо программу фильтр для E-mail.

ничего не делать, просто периодически удалять ненужный вам «мусор» из почтового ящика

Задание ТЗ_ 25 П 5.2.6 легкое дихотомическая

Для защиты от мошенничества в Internet нужно никогда не осуществлять покупок через Интернет, особенно с использованием ……… и никогда и нигде не вводить каких либо настоящих данных о себе

Правильный ответ: кредитных карт

Задание ТЗ_26 П 5.2.7 легкое дихотомическая

Безопасность электронных платежных документов, главным образом. можно обеспечить с помощью…..

Правильный ответ: ЭЦП

Задание ТЗ_27 П 5.2.7 среднее дихотомическая

Какая схема является одной из самых распространенных схем ЭЦП?

Схема Рабина

Схема Вышнеградского

Схема Эль Гамаль

Схема RSA

Задание ТЗ_28 П 5.2.7 среднее дихотомическая

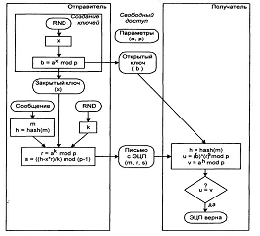

Алгоритм какой ЭЦП изображен на рисунке?

Эль Гамаль

RSA

Рабина

Задание ТЗ_29 П 5.2.7 среднее дихотомическая

К какой схеме в качестве множества исходных и зашифрованных сообщений используется кольцо вычетов Zm, где m = p q ?

Схема Рабина

Схема Вышнеградского

Схема Эль Гамаль

Схема RSA

Задание ТЗ_30 П 5.2.7 среднее дихотомическая

Теорема законности какого теста приведена ниже?

Если тест выдает ответ "m -- составное число", то m действительно является составным. Вероятность ответа "не знаю" для составного числа m не превосходит 1/4.

Рабина

Вышнеградского

. Эль Гамаль

. RSA