- •Морально-этические

- •Правовые (законодательные)

- •Технологические

- •Организационные

- •Меры физической защиты

- •Технические

- •Биометрические характеристики

- •Идентификация, Аутентификация, Авторизация

- •Мандатные политики безопасности

- •2. Каждому объекту компьютерной системы ставится в соответствие атрибут безопасности , который соответствует ценности объекта и называется его уровнем (грифом) конфиденциальности.

- •4. Если субъект имеет уровень допуска , а объект имеет уровень конфиденциальности , то будет иметь допуск к тогда и только тогда, когда .

- •1.Ограничения доступа. Подсистема должна выполнять функции идентификации, проверки подлинности (аутентификации) и контроля доступа пользователей конфиденциальной

- •3. Обеспечения целостности. Является обязательной для сзи и включает организационные, программно-аппаратные и другие средства и методы, обеспечивающие:

- •4. Регистрации и учета. Включает средства регистрации и учета событий и/или ресурсов с указанием времени и инициатора:

- •5. Подсистема управления – некоторое управляющее звено, которое в специальных публикациях получило название «ядро сзи».

- •1 Основное средство защиты для реализации различных политик информационной безопасности с помощью:

- •2 Дополнительное устройство защиты для:

- •Варианты использования

Идентификация, Аутентификация, Авторизация

Идентификация - установление личности субъекта (лат. identifico - отождествлять)

"Ваше имя?"

Это процесс сообщения субъектом своего имени или номера, с целью отличить данный субъект от других субъектов. Например, с помощью штрихкода. См. также на Википедии

Аутентификация - подтверждение подлинности субъекта (англ. authentication)

"Ваш паспорт?"

Это процедура проверки соответствия (подтверждение подлинности) субъекта и того, за кого он пытается себя выдать, с помощью некой уникальной информации. Например, с помощью имени и пароля. См. также на Википедии

Авторизация - проверка прав доступа субъекта к ресурсам (англ. authorization)

"Вам разрешено пройти на второй этаж"

Это процесс, а также результат процесса проверки необходимых параметров и предоставление определённых полномочий (прав доступа) лицу или группе лиц на выполнение некоторых действий в различных системах с ограниченным доступом. Например, в системах обработки данных.

Мандатная политика безопасности.

Мандатные политики безопасности

Мандатные модели управления доступом были созданы по результатам анализа правил секретного документооборота, принятых в государственных и правительственных учреждениях многих стран.

Исходная мандатная политика безопасности строится на базе следующей совокупности аксиом, определяющих правило разграничения доступа субъектов к обрабатываемой информации:

1. Вводится множество атрибутов (уровней) безопасности A, элементы которого упорядочены с помощью установленного отношения доминирования. Например, для России характерно использование следующего множества уровней безопасности A={открыто (О), конфиденциально (К), секретно (С), совершенно секретно (СС), особая важность (ОВ)}.

2. Каждому объекту компьютерной системы ставится в соответствие атрибут безопасности , который соответствует ценности объекта и называется его уровнем (грифом) конфиденциальности.

3. Каждому субъекту компьютерной системы ставится в соответствие атрибут безопасности , который называется уровнем допуска субъекта и равен максимальному из уровней конфиденциальности объектов, к которому субъект будет иметь допуск.

4. Если субъект имеет уровень допуска , а объект имеет уровень конфиденциальности , то будет иметь допуск к тогда и только тогда, когда .

Основным недостатком исходной мандатной политики безопасности является то, что в ней не различаются типы доступа вида «чтение» и «запись». Это создает потенциальную возможность утечки информации сверху вниз, например, путем запуска в компьютерной системе программной закладки с максимальным уровнем допуска, способной записывать информацию из объектов с верхних уровней конфиденциальности в объекты с более низкими уровнями, откуда она может быть прочитана субъектами с низким уровнем допуска

Дискреционная политика безопасности.

Основой дискреционной модели политики безопасности является дискреционное (избирательное) управление доступом (DAC), которое подразумевает, что:

все субъекты и объекты системы должны быть идентифицированы;

права доступа субъекта к объекту системы определяются на основании некоторого внешнего (по отношению к системе) правила (свойство избирательности).

Для описания свойств избирательного управления доступом применяется модель системы на основе матрицы доступа.

Матрица доступа - объекту доступа системы соответствует столбец, а субъекту доступа – строка. На пересечении их указывается тип разрешенного доступа субъекта к объекту.

Субъект с определенными полномочиями может передать их другому субъекту.

Обычно, избирательное управление доступом реализует принцип «что не разрешено, то запрещено».

Однако многих проблем защиты эта политика решить не может – например, она не выдерживают атак типа "Троянский конь".

Классы задач информационной безопасности.

Так с чем же имеет дело информационная безопасность? Далее следует список основных целей и задач, решение которых она должна обеспечить (в скобках приведены английские эквиваленты):

— секретность (privacy, confidentiality, secrecy); — целостность (data integrity); — идентификация (identification); — аутентификация (data origin, authentication); — уполномочивание (authorization); — контроль доступа (access control); — право собственности (ownership); — сертификация (certification); О подпись (signature); — неотказуемость (non-repudiation); — датирование (time stamping); — расписка в получении (receipt); d аннулирование (annul); — анонимность (anonymity); — свидетельствование (witnessing); — подтверждение (confirmation); О ратификация (validation).

http://www.des-crypto.ru/itsecur/quest/ (подробнее о каждом классе)

Цели обеспечения информационной безопасности.

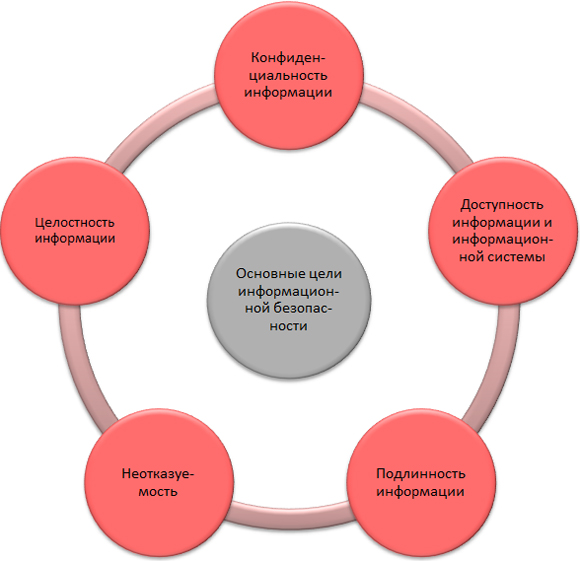

Основные цели достижения высокого уровня информационной безопасности – это обеспечение конфиденциальности, целостности, доступности, подлинности и неотказуемости информации.

Основные цели информационной безопасности

Рассмотрим каждую целевую характеристику информации подробно:

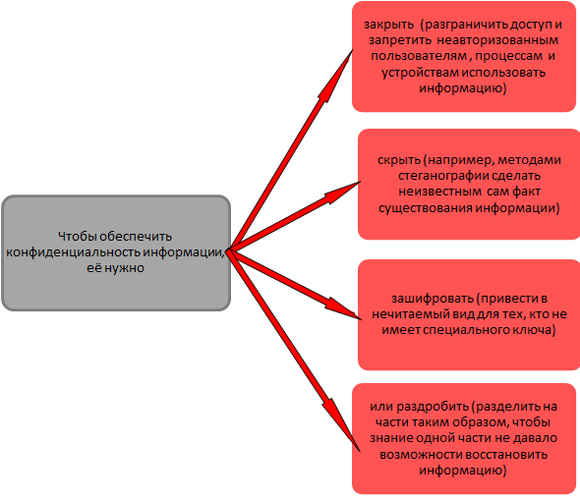

1. Конфиденциальность – это состояние доступности информации только авторизованным пользователям, процессам и устройствам.

Основные методы обеспечения конфиденциальности

2. Целостность – это отсутствие неправомочных искажений, добавлений или уничтожения информации. Гарантия целостности особенно важна в тех случаях, когда информация представляет большую ценность и не должна быть потеряна, а также когда данные могут быть намеренно изменены в целях дезинформации получателя. Как правило, от стирания информацию защищают методами, обеспечивающими конфиденциальность, и резервным копированием, а отсутствие искажений проверяют с помощью хеширования.

3. Доступность – это обеспечение своевременного и надежного доступа к информации и информационным сервисам. Типичными случаями нарушения доступности являются сбой в работе программных/аппаратных средств и распределенная атака типа «отказ в обслуживании» (DDoS). От сбоев информационную систему защищают устранением причин сбоев, а от DDoS-атак – отсечением паразитного трафика.

4. Подлинность или аутентичность – возможность однозначно идентифицировать автора/источник информации. Подлинность электронных данных часто удостоверяется таким средством, как электронно-цифровая подпись.

5. Неотказуемость – неотрекаемость от авторства информации, а также факта её отправки или получения. Неотказуемость можно гарантировать электронно-цифровой подписью и другими криптографическими средствами и протоколами. Неотказуемость актуальна, например, в системах электронных торгов, где она обеспечивает ответственность друг перед другом продавцов и покупателей.

Помимо указанных основных целевых свойств информации, существуют и другие, реже используемые, такие как адекватность, подотчетность и т.д.

Диспетчер доступа.

Диспетчер доступа (ядро защиты) (англ. security kernel) - технические, программные и микропрограммные элементы комплекса средств защиты, реализующие концепцию диспетчера доступа. ( больше ничего не нашел( )

Матрица избирательного управления доступом.

Матрица доступа представляет собой прямоугольную матрицу, в которой объекту системы соответствует строка, а субъекту - столбец. На пересечении столбца и строки матрицы указывается тип (типы) разрешенного доступа субъекта к объекту. Обычно выделяют такие типы доступа субъекта к объекту как "доступ на чтение", "доступ на запись", "доступ на исполнение" и др.

Множество объектов и типов доступа к ним субъекта может изменяться в соответствии с некоторыми правилами, существующими в данной системе. Определение и изменение этих правил также является задачей ИУД. Например, доступ субъекта к конкретному объекту может быть разрешен только в определенные дни (дата - зависимое условие), часы (время - зависимое условие), в зависимости от других характеристик субъекта (контекстно-зависимое условие) или в зависимости от характера предыдущей работы. Такие условия на доступ к объектам обычно используются в СУБД. Кроме того, субъект с определенными полномочиями может передать их другому субъекту (если это не противоречит правилам политики безопасности).

Решение на доступ субъекта к объекту принимается в соответствии с типом доступа, указанным в соответствующей ячейке матрицы доступа. Обычно, избирательное управление доступом реализует принцип "что не разрешено, то запрещено", предполагающий явное разрешение доступа субъекта к объекту.

Матрица доступа - наиболее примитивный подход к моделированию систем, который, однако, является основой для более сложных моделей, наиболее полно описывающих различные стороны реальных КС.

Вследствие больших размеров и разреженности МД хранение полной матрицы представляется нецелесообразным, поэтому во многих средствах защиты используют более экономные представления МД. Каждый из этих способов представления МД имеет свои достоинства и недостатки, обуславливающие область их применения. Поэтому в каждом конкретном случае надо знать, во-первых, какое именно представление использует средство защиты, и, во-вторых, какие особенности и свойства имеет это представление.

Списки управления доступом к объекту.

Списки управления доступом - это защищенные информационные ресурсы, в которых указано, кому и к каким ресурсам разрешен доступ. Операционная система обеспечивает раздельную защиту для разных режимов доступа. Владелец информации может предоставить другим пользователям права на запись или чтение для своего ресурса. Пользователь, которому предоставлены права доступа к ресурсу, может передавать эти права другим пользователям. Такая схема позволяет управлять распространением информации в системе; права доступа к объекту задаются его владельцем.

Права доступа пользовательского типа разрешают пользователю доступ только к его собственным объектам. Обычно пользователи получают также права доступа группы или права доступа по умолчанию для ресурса. Основная задача управления правами доступа состоит в определении групп пользователей, поскольку именно принадлежность к группе дает пользователю права доступа к чужим объектам.

Списки управления доступом (ACL) повышают эффективность управления защитой файлов, добавляя расширенные права к Базовые права доступа, предоставленным конкретным пользователям и группам. С помощью Расширенные права доступа можно разрешить или запретить доступ к ресурсу конкретным пользователям или группам, не меняя базовые права доступа.

Списки полномочий субъектов. (не нашел)

Системы обнаружения атак.

Обнаруживать, блокировать и предотвращать атаки можно несколькими путями. Первый, и самый распространенный, способ - это обнаружение уже реализуемых атак. Т.е. если обратиться предыдущему разделу и вспомнить этапы реализации атак, то в соответствии с этой классификацией данный способ функционирует на втором этапе осуществления атаки. Этот способ применяется в "классических" системах обнаружения атак (например, RealSecure компании Internet Security Systems), межсетевых экранах и т.п. Однако, "недостаток" средств данного класса в том, что атаки могут быть реализованы повторно. Они также повторно обнаруживаются и блокируются. И так далее, до бесконечности. Второй путь - предотвратить атаки еще до их реализации. Осуществляется это путем поиска уязвимостей, которые могут быть использованы для реализации атаки. И, наконец, третий путь - обнаружение уже совершенных атак и предотвращение их повторного осуществления. Таким образом, системы обнаружения атак могут быть классифицированы по этапам осуществления атаки

Международный стандарт IDMEF.

Базовым методом реагирования СОА является оповещение администратора ИС о выявленной атаке. СОА может уведомить администратора следующими способами:

выводом соответствующего сообщения на консоль управления администратора;

посылкой администратору сообщения средствами электронной почты;

формированием SNMP-trap-сообщения и последующей его посылкой в систему управления (например, HP OpenView, IBM Tivoli, CA Unicenter и др.).

Сообщение об обнаруженной атаке, как правило, формируется в соответствии с проектом Международного стандарта IDMEF (Intrusion Detection Message Exchange Format, http://www.ietf.org/html.charters/idwg-charter.html), который определяет модель представления данных, генерируемых СОА, в формате XML. Сообщения, посылаемые администратору безопасности, содержат следующую информацию:

дату и время обнаружения атаки;

общее описание атаки, включая возможные ссылки на дополнительные источники информации о выявленной атаке;

символьный идентификатор атаки по классификатору CVE (Common Vulnerabilities Exposures, http://cve.mitre.org) или CERT (Computer Emergency Response Team,http://www.cert.org);

уровень приоритета обнаруженной атаки (низкий, средний или высокий);

информацию об источнике атаки (IP-адрес, номер порта, доменное имя и др.);

информацию об объекте атаки (IP-адрес, номер порта, доменное имя и др.);

рекомендации по устранению уязвимости, в результате которой был зафиксирован факт реализации атаки.

Помимо простого оповещения администратора о факте выявления атаки существующие СОА могут реализовать и ряд иных типов реагирования, таких как:

блокирование TCP-соединения, по которому была реализована атака. Такое закрытие реализуется путем посылки субъектам соединения специального TCP-сегмента с установленным флагом RST;

запуск заданной внешней программы с определенными параметрами. Наличие такой функции модуля реагирования позволяет администратору СОА дополнять существующие методы реагирования своими собственными, реализованными в виде внешних подпрограмм;

реконфигурация межсетевого экрана с целью блокирования трафика, поступающего от хоста нарушителя. В настоящее время большая часть существующих МЭ имеет соответствующие внешние интерфейсы, обеспечивающие взаимодействие МЭ с СОА. Примером такого интерфейса является интерфейс OPSEC для МЭ CheckPoint FW-1;

блокирование учетной записи внутреннего пользователя ИС, который является потенциальным источником атаки. Учетные записи должны блокироваться на заданный период времени при помощи хостовых датчиков СОА.

Типы реагирования СОА на возможные атаки.

Используемые на практике типы СОА базируются на пассивных и активных методах реагирования. Пассивные методы реагирования предполагают оповещение администратора АС о выявленной атаке. Такое уведомление осуществляется следующими способами:

- выводом соответствующего сообщения на консоль управления администратора; - посылкой администратору сообщения средствами электронной почты; - путем формирования SNMP-trap сообщения и последующей его посылкой в систему управления (например, HP Open View, IBM Tivoli, CA Unicenter и др.).

Помимо простого оповещения администратора о факте выявления атаки, существующие СОА могут реализовать и ряд активных типов реагирования, таких как:

- блокирование TCP-соединения, по которому была реализована атака. Такое закрытие реализуется путем посылки субъектам соединения специального TCP-сегмента с установленным флагом RST; - запуск заданной внешней программы с определенными параметрами. Наличие такой функции модуля реагирования позволяет администратору СОА дополнять существующие методы реагирования своими собственными, реализованными в виде внешних подпрограмм; - реконфигурация межсетевого экрана с целью блокирования трафика, поступающего от хоста нарушителя. В настоящее время большая часть существующих межсетевых экранов (МЭ - razgovorodele.ru) имеет соответствующие внешние интерфейсы, обеспечивающие взаимодействие МЭ с СОА. Примером такого интерфейса является интерфейс OPSEC для МЭ Checkpoint FW-1; - блокирование учетной записи внутреннего пользователя АС, который является потенциальным источником атаки. Учетные записи должны блокироваться на заданный период времени при помощи хостовых датчиков СОА.

Классификация СОА.

Системы, функционирующие на первом этапе осуществления атак и позволяющие обнаружить уязвимости информационной системы, используемые нарушителем для реализации атаки. Иначе средства этой категории называются системами анализа защищенности (security assessment systems) или сканерами безопасности (security scanners). Обычно системы анализа защищенности не принято относить к классу средств обнаружения атак, однако, если следовать описанным выше этапам осуществления атаки, то такое отнесение вполне логично.

Системы, функционирующие на втором этапе осуществления атаки и позволяющие обнаружить атаки в процессе их реализации, т.е. в режиме реального (или близкого к реальному) времени. Именно эти средства и принято считать системами обнаружения атак в классическом понимании. Помимо этого в последнее время выделяется новый класс средств обнаружения атак - обманные системы.

Системы, функционирующие на третьем этапе осуществления атаки и позволяющие обнаружить уже совершенные атаки. Эти системы делятся на два класса - системы контроля целостности, обнаруживающие изменения контролируемых ресурсов, и системы анализа журналов регистрации.

Помимо этого, существует еще одна распространенная классификация систем обнаружения нарушения политики безопасности - по принципу реализации: host-based, т.е. обнаруживающие атаки, направленные на конкретный узел сети, и network-based, направленные на всю сеть или сегмент сети. Обычно на этом дальнейшая классификация останавливается. Однако системы класса host-based можно разделить еще на три подуровня:

Application IDS, обнаруживающие атаки на конкретные приложения;

OS IDS, обнаруживающие атаки на операционные системы;

DBMS IDS, обнаруживающие атаки на системы управления базами данных.

Выделение обнаружения атак на системы управления базами данных (СУБД) в отдельную категорию связано с тем, что современные СУБД уже вышли из разряда обычных приложений и по многим своим характеристикам, в т.ч. и по сложности, приближаются к операционным системам.

Что такое криптография.

Криптография — наука о методах обеспечения конфиденциальности (невозможности прочтения информации посторонним) и аутентичности (целостности и подлинности авторства, а также невозможности отказа от авторства) информации посредством шифрования данных.

Разные люди понимают под шифрованием разные вещи. Дети играют в игрушечные шифры и секретные языки. Это, однако, не имеет ничего общего с настоящей криптографией. Настоящая криптография (strong cryptography) должна обеспечивать такой уровень секретности, чтобы можно было надежно защитить критическую информацию от расшифровки крупными организациями --- такими как мафия, транснациональные корпорации и крупные государства. Настоящая криптография в прошлом использовалась лишь в военных целях. Однако сейчас, с становлением информационного общества, она становится центральным инструментом для обеспечения конфиденциальности.

Криптография является одной из двух частей (вторая часть - криптоанализ) большой науки криптологии.

Изначально криптография изучала методы шифрования информации — обратимого преобразования открытого (исходного) текста на основе секретного алгоритма и/или ключа в шифрованный текст (шифртекст). Традиционная криптография образует раздел симметричных криптосистем, в которых зашифрование и расшифрование проводится с использованием одного и того же секретного ключа. Помимо этого раздела современная криптография включает в себя асимметричные криптосистемы, системы электронной цифровой подписи (ЭЦП), хеш-функции, управление ключами, получение скрытой информации, квантовую криптографию.

Криптография не занимается: защитой от обмана, подкупа или шантажа законных абонентов, кражи ключей и других угроз информации, возникающих в защищенных системах передачи данных.

Что такое криптоанализ.

Криптоанализ (от др.-греч. κρυπτός — скрытый и анализ) — наука о методах получения исходного значения зашифрованной информации, не имея доступа к секретной информации (ключу), необходимой для этого. В большинстве случаев под этим подразумевается нахождение ключа. В нетехнических терминах, криптоанализ есть взлом шифра (кода). Термин был введён американским криптографом Уильямом Ф. Фридманом в 1920 году. Под термином «криптоанализ» также понимается попытка найти уязвимость в криптографическом алгоритме или протоколе. Хотя основная цель осталась неизменной с течением времени, методы криптоанализа претерпели значительные изменения, эволюционировав от использования лишь ручки и бумаги до широкого применения вычислительных мощностей специализированных криптоаналитических компьютеров в наши дни. Если раньше криптоаналитиками были большей частью лингвисты, то в наше время это удел «чистых» математиков.

Шифрующие таблицы.

Шифрующие таблицы основаны на заполнении их ячеек буквами текста. Ключом шифрующих таблиц может быть:

размер таблицы (число строк и столбцов);

слово или фраза, определяющая перестановку строк и (или) столбцов.

Для метода простых шифрующих таблиц ключом является размер таблицы. Этот метод шифрования аналогичен шифру «скитала», но в отличие от него исходный текст разделяется на блоки. Длина каждого из них равна числу ячеек в таблице. Затем каждый из блоков шифруется отдельно. Текст записывается в таблицы по столбцам, а считывается по строкам. Такой подход позволяет шифровать сообщения любой длины.

Применение магических квадратов.

В средние века для шифрования перестановкой применялись и магические квадраты.

Магическими квадратами называют квадратные таблицы с вписанными в их клетки последовательными натуральными числами, начиная от 1, которые дают в сумме по каждому столбцу, каждой строке и каждой диагонали одно и то же число.

Шифруемый текст вписывали в магические квадраты в соответствии с нумерацией их клеток. Если затем выписать содержимое такой таблицы по строкам, то получится шифртекст, сформированный благодаря перестановке букв исходного сообщения. В те времена считалось, что созданные с помощью магических квадратов шифртексты охраняет не только ключ, но и магическая сила.

Шифр цезаря.

Шифр Цезаря, также известный, как шифр сдвига, код Цезаря или сдвиг Цезаря — один из самых простых и наиболее широко известных методов шифрования.

Шифр Цезаря — это вид шифра подстановки, в котором каждый символ в открытом тексте заменяется символом находящимся на некотором постоянном числе позиций левее или правее него в алфавите. Например, в шифре со сдвигом 4 А была бы заменена на Г, Б станет Д, и так далее.

Шифр назван в честь римского императора Гая Юлия Цезаря, использовавшего его для секретной переписки со своими генералами.

Шаг шифрования, выполняемый шифром Цезаря, часто включается как часть более сложных схем, таких какшифр Виженера, и все ещё имеет современное приложение в системе ROT13. Как и все моноалфавитные шифры, шифр Цезаря легко взламывается и не имеет практически никакого применения на практике.

Классические криптографические методы и алгоритмы.

Криптография - наука о защите информации от несанкционированного получения ее посторонними лицами. Сфера интересов криптографии - разработка и исследование методов шифрования информации.

Криптографические методы традиционно используются для шифрования конфиденциальной информации, представленной в любой материальной форме в виде:

письменных текстов;

данных, хранящихся на гибком диске;

сообщениях, передаваемых в телекоммуникационных сетях;

программного обеспечения, графики или речи, закодированных цифровыми последовательностями

и т.п.

Методу преобразования в криптографической системе соответствует использование специального алгоритма. Действие такого алгоритма запускается уникальным числом (последовательностью бит), обычно называемым шифрующим ключом.

Современная криптография знает два типа криптографических алгоритмов:

Классические алгоритмы, основанные на использовании закрытых, секретных ключей.

Новые алгоритмы с открытым ключом, в которых используются один открытый и один закрытый ключ (эти алгоритмы называются также асимметричными).

Этот метод криптографической защиты реализуется достаточно легко и обеспечивает довольно высокую скорость шифрования, однако недостаточно стоек к дешифрованию и поэтому неприменим для таких серьезных информационных систем, каковыми являются, например, банковские системы.

Для классической криптографии характерно использование одной секретной единицы - ключа, который позволяет отправителю зашифровать сообщение, а получателю расшифровать его. В случае шифрования данных, хранимых на магнитных или иных носителях информации, ключ позволяет зашифровать информацию при записи на носитель и расшифровать при чтении с него.

Симметричные системы с закрытым ключом.

Симметричные криптосистемы (с секретным ключом - secret key systems)- данные криптосистемы построены на основе сохранения в тайне ключа шифрования. Процессы зашифрования и расшифрования используют один и тот же ключ. Секретность ключа является постулатом. Основная проблема при применении симметричных криптосистем для связи заключается в сложности передачи обоим сторонам секретного ключа. Однако данные системы обладают высоким быстродействием. Раскрытие ключа злоумышленником грозит раскрытием только той информации, что была зашифрована на этом ключе. Американский и Российский стандарты шифрования DES и ГОСТ28.147-89, кандидаты на AES - все эти алгоритмы являются представителями симметричных криптосистем.

Ассиметричные ключи с открытым ключом.

Асимметричные криптосистемы (системы открытого шифрования - о.ш., с открытым ключом и т.д.- public key systems) - смысл данных криптосистем состоит в том, что для зашифрования и расшифрования используются разные преобразования. Одно из них - зашифрование - является абсолютно открытым для всех. Другое же - расшифрование - остается секретным. Таким образом, любой, кто хочет что-либо зашифровать, пользуется открытым преобразованием. Но расшифровать и прочитать это сможет лишь тот, кто владее секретным преобразованием. В настоящий момент во многих асимметричных криптосистемах вид преобразования определяется ключом. Т.е у пользователя есть два ключа - секретный и открытый. Открытый ключ публикуется в общедоступном месте, и каждый, кто захочет послать сообщение этому пользователю - зашифровывает текст открытым ключом. Расшифровать сможет только упомянутый пользователь с секретным ключом. Таким образом, пропадает проблема передачи секретного ключа (как у симметричных систем). Однако, несмотря на все свои преимущества, эти криптосистемы достаточно трудоемки и медлительны. Стойкость асимметричных криптосистем базируется, в основном, на алгоритмической трудности решить за приемлимое время какую-либо задачу. Если злоумышленнику удастся построить такой алгоритм, то дискредетирована будет вся система и все сообщения, зашифрованые с помощью этой системы. В этом состоит главная опасность асимметричных криптосистем в отличие от симметричных. Примеры - системы о.ш. RSA, система о.ш. Рабина и т.д.

Требования к СЗИ организации.

Функциональные ( обеспечение решения требуемой совокупности задач по ЗИ; удовлетворение всем требованиям по защите согласно политике информационной безопасности , принятой организацией)

Эргономические ( минимум помех пользователям; удобство для персонала)

Экономические (минимум затрат на систему защиты информации ; максимум использования серийных средств защиты)

Технические (комплексное использование средств защиты; оптимизация архитектуры)

Организационные ( структурированность всех компонентов защиты , простота эксплуатации )

Функциональное построение СЗИ организации.

функциональное построение СЗИ можно представить совокупностью следующих подсистем: