- •1. Информация как объект юридической и физической защиты.

- •2. Основные цели и задачи обеспечения безопасности информации в ткс

- •4. Угрозы информационной безопасности.

- •5. Классификация информационной безопасности ткс.

- •6. Виды представления информации в ткс и возможные каналы ее утечки

- •7. Цели и возможные сценарии несанкционированного доступа в ткс.

- •8. Обеспечение защиты информации в ткс.

- •9. Способы и средства защиты абонентской линии

- •10. Построение парольных систем.

- •11. Способы хищения информации.

- •12. Информационные, программно – математические, физические, организационные угрозы.

- •13.Методы идентификации и аутентификации пользователей.

- •14.Криптографические методы защиты информации.

- •15.Классификация методов шифрования

- •16.Методы сложной замены

- •17.Шифры перестановки и подстановки

- •18.Шифрование методом гаммирования

- •19.Система шифрования Цезаря.

- •20.Система шифрования Вижнера, как шифр сложной замены

- •21.Шифр Вернамана.

- •22.Современные симметричные криптосистемы.

- •23. Американский стандарт шифрования данных des. Стандарт Data Encryption Stantart (des).

- •24. Основные режимы работ алгоритма des: ecb, cbc, cfb, ofb.

- •25. Алгоритм шифрования dea

- •30. Гост 28147-89. Гаммирование с обратной связью.

- •31. Гост 28147-89. Режим выработки и иммотопостановки.

- •32. Блочные и поточные шифры.

- •33. Ассиметричные криптосистемы. Концепция криптосистемы с открытым ключом. Разложение на простые множители

- •34. Процедура рукопожатия в аутентификации.

- •35.Однонаправленные функции

- •36.Криптосистема rsa. Процедура шифрования и расшифрования в rsa

- •37. Схема шифрования Диффи-Хелмана

- •38. Элементы теории чисел. Функция эйлера. Теория Ферма

- •39.Простой и обобщенный алгоритмы Эвклида

- •Алгоритм Евклида

- •Расширенный алгоритм Евклида и соотношение Безу

- •Связь с цепными дробями

- •Ускоренные версии алгоритма

- •40. Шифр Шамира

- •41.Шифр Эль-Гамаля

- •42.Идентификация и проверка подлинности. Применение пароля. Основные понятия.

- •43.Электронно-цифровая подпись

- •44. Однонаправленные хэш- функции

- •45. Алгоритм безопасного хеширования sha

- •46. Российский стандарт хеш-функции. Гост р34.11-94

- •47.Алгоритм цифровой подписи rsa

- •48.Электронная подпись на базе шифра эль-гамаля

- •50. Защита сетей от удаленных атак.

- •51. Симметричные шифры des, idea, blowfish.

- •52. Криптографические хэш-функции md5, md2, md4, sha.

- •61. Алгоритм открытого распеделения ключей Диффи – Хеллмана.

- •53. Распределение ключей с участием центра распределения.

- •54. Алгоритм открытого распределения ключей Диффи – Хеллмана.

- •55. Особенности функционирования межсетевых экранов. Определения.

- •56. Основные компоненты межсетевых экранов. Фильтрующие маршрутизаторы.

- •57. Шлюзы сетевого уровня.

- •58. Шлюзы прикладного уровня.

- •59. Виртуальная частная сеть как средство защиты информации.

- •60. Туннелирование в виртуальных частных сетях.

- •61. Протокол ipSec.

- •62. Транспортные и тунельные режимы. Пртокол ah в ipSec.

- •63. Протоколы esp в ipSec.

- •64. Базы защиты sad и spd.

- •65. Протокол защиты pgp

- •66. Защита информации в сети доступа.

- •67. Классификация vpn

- •68. Основные протоколы в vpn

- •69. Защита на канальном уровне протоколы: pptp, l2f, l2tp.

- •70. Компьютерные вирусы как специальный класс саморепродуктирующих программ. Средства антивирусной защиты.

- •71. Средства антивирусной защиты.

- •72. Методы и средства инжинерно – технической защиты информации в ткс.

- •73. Виды, источники и носители защищаемой информации. Опасные сигналы и их источники.

- •74. Побочные элекромагнитные излучения и наводки.

- •75. Экранирование и компенсация информационных полей

- •76. Подавление информационных сигналов в целях заземления и электропитания. Подавление опасных сигналов.

- •77.Безопасноть в беспроводных сетях

- •78. Алгоритмы шифрования в беспроводных сетях связи. Протокол wep

- •79. Защита информации в интернете

- •80. Защита информации в пэвм

1. Информация как объект юридической и физической защиты.

Юридические меры защиты информации обладают рядом признаков, которые отличают их от прочих видов защиты данных: организационных, физических, технических. Юридические средства защиты не могут физически схватить за руку злоумышленника или преградить ему доступ к секретам фирмы. Юридические средства выполняют особые функции, позволяющие им занимать свое особое место в корпоративной системе защиты информации. С одной стороны, юридические меры выполняют охранительную функцию. Они формируют отношение субъектов оборота информации к нормам и правилам такого оборота: «Не нарушай! За нарушение накажут по всей строгости Закона». С другой стороны − компенсационная функция: в случае нанесения вреда законному владельцу информации Закон привлекает нарушителя к ответственности и обязывает его возместить причиненный ущерб.

2. Основные цели и задачи обеспечения безопасности информации в ткс

Уязвимость ТКС - это некоторое неудачное свойство системы, которое делает возможным возникновение и реализацию угрозы.

Атака на компьютерную систему-это действие, предпринимаемое злоумышленником, которое заключается в поиске и использовании той или иной уязвимости системы. Таким образом, атака-это реализация угрозы безопасности.

Противодействие угрозам безопасности является целью защиты систем обработки информации.

Под угрозой безопасности информации будем понимать возникновение такого явления или события, следствием которого могут быть негативные воздействия на информацию: нарушение физической целостности, логической структуры, несанкционированная модификация несанкционированное получение, несанкционированное размножение. Объектом исследования является информация, передаваемая по телекоммуникационным сетям. Предметом исследования является информационная безопасность телекоммуникационных сетей.

По цели воздействия различают три основных типа угроз безопасности ТКС:

• угрозы нарушения конфиденциальности информации;

• угрозы нарушения целостности информации;

• угрозы нарушения работоспособности системы (отказы в обслуживании)

Угрозы нарушения конфиденциальности направлены на разглашение конфиденциальной или секретной информации. Угрозы нарушения целостности информации, хранящейся в компьютерной системе или передаваемой по каналу связи, направлены на ее изменение или искажение, приводящее к нарушению ее качества или полному уничтожению. Целостность информации может быть нарушена умышленно злоумышленником, а также в результате объективных воздействий со стороны среды, окружающей систему.

Угрозы нарушения раоотоспосооности направлены на создание таких ситуаций, когда определенные преднамеренные действия либо снижают работоспособность ТКС, либо блокируют доступ к некоторым ее ресурсам.

3. Архитектура телекоммуникационных систем.

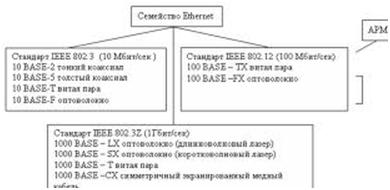

Классифицируя сети по территориальному признаку, различают локальные (LAN), глобальные (WAN) и городские (MAN) сети. В зависимости от масштаба производственного подразделения, в пределах которого действует сеть, различают сети отделов, сети кампусов и корпоративные сети.

Сети отделов используются небольшой группой сотрудников в основном с целью разделения дорогостоящих периферийных устройств, приложений и данных; имеют один-два файловых сервера и не более тридцати пользователей; обычно не разделяются на подсети; создаются на основе какой-либо одной сетевой технологии; могут работать на базе одноранговых сетевых ОС.

Сети кампусов объединяют сети отделов в пределах отдельного здания или одной территории площадью в несколько квадратных километров, при этом глобальные соединения не используются. На уровне сети кампуса возникают проблемы интеграции и управления неоднородным аппаратным и программным обеспечением.

Корпоративные сети объединяют большое количество компьютеров на всех территориях отдельного предприятия. Для корпоративной сети характерны: масштабность — тысячи пользовательских компьютеров, сотни серверов, огромные объемы хранимых и передаваемых по линиям связи данных, множество разнообразных приложений;