- •Уровень (технической) защиты информации [(technical) protection information level]

- •Защита информации

- •Система защиты информации

- •Утечка информации [information loss]

- •Эффективность защиты информации [information techmical protection efficiency]

- •Глава 1

- •Глава 2

- •Глава 1 пк и обеспечение его защиты

- •По методу размножения

- •Ключевые элементы надежности пароля – длина и сложность, длинна пароля должна быть не менее 8 символов а так же пароль должен состоять из цифр, букв разного регистра и символов.

- •1.3 Продукты и службы для обеспечения безопасности компьютера

- •Глава 2 программное обеспечение и вопросы безопасности

Глава 2 программное обеспечение и вопросы безопасности

2.1 Программное обеспечение и его классификация

Программное обеспечение бывает трёх видов системным, прикладным и инструментальным.

Системное программное обеспечение - комплекс программ, которые обеспечивают управление компонентами компьютерной системы, такими как процессор, оперативная память, устройства ввода-вывода, сетевое оборудование, выступая как «межслойный интерфейс», с одной стороны которого аппаратура, а с другой — приложения пользователя. В отличие от прикладного программного обеспечения, системное не решает конкретные практические задачи, а лишь обеспечивает работу других программ, предоставляя им сервисные функции, абстрагирующие детали аппаратной и микропрограммной реализации вычислительной системы, управляет аппаратными ресурсами вычислительной системы. Например операционные системы или драйвера

Прикладное программное обеспечение - программа, предназначенная для выполнения определенных пользовательских задач и рассчитанная на непосредственное взаимодействие с пользователем. В большинстве операционных систем прикладные программы не могут обращаться к ресурсам компьютера напрямую, а взаимодействуют с оборудованием и проч. посредством операционной системы. Также на простом языке - вспомогательные программы. Например, текстовые редакторы.

Инструментальное программное обеспечение - программное обеспечение, предназначенное для использования в ходе проектирования, разработки и сопровождения программ, в отличие от прикладного и системного программного обеспечения.

2.2 Мировой и российский рынки ИБ

Одна западная (Symantic, Cisco Systems ) и одна российская (Аладдин Р.Д.)

На мировом рынке ИБ существует много конкурирующих компаний. Лидером же является компания Cisco Systems.

Cisco Systems - американская транснациональная компания, разрабатывающая и продающая сетевое оборудование. Стремится представить полный спектр сетевого оборудования, и таким образом предоставить возможность клиенту закупить абсолютно всё необходимое сетевое оборудование исключительно у Cisco Systems. Однако из всего спектра услуг компании CISCO нас интересует какие решения она предлагает на рынке ИБ.

Специализации информационной безопасности CISCO:

Защита центров обработки данных и виртуализация

Защита уровня периметра и филиалов

Защита доступа

Защищенный мобильный доступ

Защита электронной почты и доступа в Интернет

Преимущества решений для обеспечения безопасности

В процессе развития современные организации без границ сталкиваются с беспрецедентными сложностями. Все большее число ИТ-предложений для потребителей и все большее число работников, использующих мобильные технологии (как в офисе, так и за его пределами), приносят как новые возможности, так и новые угрозы безопасности. Гостевым пользователям сетей, подрядчикам, сотрудникам и партнерам необходимы различные уровни доступа. А хакеры, ботнеты, спам, фишинг и трояны ставят перед администраторами сетей дополнительные задачи.

Архитектура SecureX повышает безопасность сетей без границ

Архитектура Cisco SecureX предлагает согласованные, распределенные средства применения политик для защиты систем на разных уровнях — от мобильных сотрудников до виртуализированных центров обработки данных. В основе SecureX лежат средства защиты с учетом контекста, которые обеспечивают:

более глубокий анализ;

более эффективную защиту;

повышение эффективности эксплуатации.

Средства защиты с учетом контекста используют высокоуровневые политики, которые определяют все аспекты получения доступа: кто получает доступ, к какому типу данных, где, когда и с помощью какого приложения и устройства.

Такие решения и сервисы Cisco, как Cisco TrustSec, AnyConnect, многофункциональные устройства обеспечения безопасности Cisco (ASA) и аналитический центр Cisco в сфере информационной безопасности (SIO), предоставляют критически важные интеллектуальные функции управления политиками и их применения. Они значительно повышают точность, эффективность и своевременность внедрения средств безопасности в любой организации.

Преимущества архитектуры Cisco SecureX включают:

снижение рисков за счет быстрого выявления и реагирования на развивающиеся угрозы;

повышение совместимости благодаря внедрению бизнес-политик и применению практических рекомендаций;

сокращение эксплуатационных расходов путем повышения эффективности при одновременном уменьшении сложности и затрат;

лучший контроль за счет адаптации к новым угрозам по мере их появления;

полное покрытие, поскольку средства защиты встроены во все продукты в сети;

Так же существуют конкурирующие решения и на российском рынке ИБ. На российском рынке ИБ ведущией компанией является "Аладдин Р.Д.".

"Аладдин Р.Д." - ведущий российский разработчик и поставщик средств аутентификации, продуктов и решений для обеспечения информационной безопасности и защиты конфиденциальных данных.

Российская компания "Аладдин Р.Д.", основанная в 1995 году, является признанным экспертом и лидером по средствам надёжной двухфакторной аутентификации пользователей в корпоративных ресурсах, на Web-порталах и в облачных сервисах.

Решения и технологии компании занимают доминирующее положение на рынке.

Основные направления:

USB-токены и cмарт-карты на базе технологии JavaCard с российской криптографией "на борту", поддержкой биометрии, платёжных приложений;

решения на их базе для PKI, защиты баз данных и персональных данных, для шифрования дисков и съёмных носителей;

электронная подпись для Web-порталов, электронных сервисов, мобильных платформ (iOS, Android).

За 18 лет работы практически каждый выводимый на рынок продукт компании заслуживал особого внимания и становился лидером в своём сегменте. Во многих компаниях и Федеральных структурах продукты и решения компании "Аладдин Р.Д." стали стандартом де-факто.

В 2012 году компания прошла сертификацию менеджмента качества продукции на соответствие стандарту ГОСТ Р ИСО 9001-2008 (ISO 9001:2008). В 2013 году "Аладдин Р.Д." успешно прошла сертификацию менеджмента качества продукции на соответствие новому стандарту ГОСТ ISO 9001-2011, пришедшего на замену стандарту ГОСТ Р ИСО 9001-2008. Результаты инспекционного аудита подтверждают, что принятая в "Аладдин Р.Д." система управления качеством обеспечивает прозрачность всех бизнес-процессов и создаёт условия для стабильной и эффективной деятельности компании по созданию и выпуску качественной продукции.

Продукты компании "Аладдин Р.Д." неоднократно были удостоены званий "Продукт года", "Лучший инновационный продукт", "Лучший продукт в области информационной безопасности", "Прорыв года", а компания – наград от Аппарата Совета Безопасности РФ, Комитета Государственной Думы по безопасности.

Рейтинги

Деятельность компании "Аладдин Р.Д." высоко оценивается независимыми рейтинговыми агентствами:

входит в Топ-3, согласно результатам исследования IDC "Российский рынок аппаратных решений информационной безопасности. Итоги 2012 года и прогноз на 2013 год";

входит в Топ-10, согласно результатам рейтинга "Коммерсант-Деньги": "Российский рынок ИКТ-2012. Дистрибуция и розничная торговля";

входит в Топ-15, согласно результатам рейтинга CNews Analytics "Крупнейшие компании России в сфере защиты информации 2013";

входит в Топ-35, согласно результатам рейтинга "Коммерсант-Деньги": "Российский рынок ИКТ-2012. Компании российского ИТ-рынка";

входит в Топ-50, согласно результатам рейтинга CNews Analytics "Крупнейшие поставщики ИТ в госсекторе 2012";

входит в Топ-100, согласно результатам рейтинга CNews Analytics "CNews100: Крупнейшие ИТ-компании России 2012".

Основные продукты

JaCarta — новое поколение смарт-карт, USB- и Secure MicroSD-токенов для строгой аутентификации, электронной подписи и безопасного хранения ключей и цифровых сертификатов, разработанная на основе самых современных технологий в сфере информационной безопасности;

eToken — широкая линейка электронных ключей (USB-токенов и смарт-карт) для построения системы двухфакторной аутентификации и обеспечения защищённого хранения ключевой информации пользователя (защита закрытых ключей ЭП);

TMS (Token Management System)/SAM (SafeNet Authentication Manager) — уникальная на российском рынке система централизованного управления жизненным циклом электронных ключей eToken;

Secret Disk — линейка продуктов для защиты конфиденциальной информации и персональных данных, хранящихся и обрабатываемых на персональном компьютере, ноутбуке или сервере;

Решения на базе eToken для СУБД Oracle:

Крипто БД — сертифицированное СКЗИ для защиты персональных данных в СУБД Oracle с использованием российской криптографии (ГОСТ 28147-89);

eToken SecurLogon для Oracle — строгая аутентификация пользователей в СУБД Oracle.

2.3 Специальное ПО для защиты информации

Виды систем и средств для защиты информации:

Система защиты от утечек (DLP-системы)

Системы защиты от несанкционированного доступа (НСД);

Системы сетевой безопасности (VPN, сетевые экраны, системы обнаружения и предотвращения вторжений (IDS/IPS), системы предотвращения утечек конфиденциальных данных (DLP-системы), анализаторы протоколов);

Средства контентной фильтрации (антивирусы, антиспамы, веб-фильтрация);

Системы управления событиями информационной безопасности;

Криптографические средства (шифрование; цифровая подпись);

Системы аутентификации;

Системы хранения, резервного копирования и восстановления данных;

Системы анализа и моделирования информационных потоков (CASE-системы);

Инструментальные средства анализа защищенности;

Биометрические системы;

Техническая поддержка/системы helpdesk;

Безопасность Веб-сервисов, мобильных/беспроводных систем;

Безопасность приложений, управление корпоративной электронной информацией.

По оценкам экспертов, утечки корпоративных данных, происходящие по злому умыслу или недосмотру персонала, выдвигаются на первое место в современных рейтингах ИБ-угроз. Помимо прямых многомиллионных потерь они наносят компаниям трудно оцениваемые в деньгах репутационные ущербы.

Безопасность предприятия и бизнес-стратегия предприятия

Безопасность в мобильных решениях

Информационная безопасность и управление рисками

Безопасность и облачные решения

Для предотвращения утечек конфиденциальной информации внедряют системы предотвращения утечек (DLP-системы).

Предотвращение утечек (Data Loss Prevention, DLP) — технологии предотвращения утечек конфиденциальной информации из ИС вовне, а также технические устройства (программные или программно-аппаратные) для такого предотвращения утечек.

DLP-системы строятся на анализе потоков данных, пересекающих периметр защищаемой информационной системы. При детектировании в этом потоке конфиденциальной информации срабатывает активная компонента системы, и передача сообщения (пакета, потока, сессии) блокируется.

Задачи:

Основной задачей DLP-систем, что очевидно, является предотвращение передачи конфиденциальной информации за пределы информационной системы. Такая передача (утечка) может быть намеренной или ненамеренной. Практика показывает, что большая часть ставших известными утечек (порядка 3/4) происходит не по злому умыслу, а из-за ошибок, невнимательности, безалаберности, небрежности работников [1]. Выявлять подобные утечки проще. Остальная часть связана со злым умыслом операторов и пользователей информационных систем. Понятно, что инсайдеры, как правило, стараются преодолеть средства DLP-систем. Исход этой борьбы зависит от многих факторов. Гарантировать успех здесь невозможно.

Кроме основной перед DLP-системой могут стоять и вторичные (побочные) задачи. Они таковы:

архивирование пересылаемых сообщений на случай возможных в будущем расследований инцидентов;

предотвращение передачи вовне не только конфиденциальной, но и другой нежелательной информации (обидных выражений, спама, эротики, излишних объёмов данных и т.п.);

предотвращение передачи нежелательной информации не только изнутри наружу, но и снаружи внутрь информационной системы;

предотвращение использования работниками казённых информационных ресурсов в личных целях;

оптимизация загрузки каналов, экономия трафика;

контроль присутствия работников на рабочем месте;

отслеживание благонадёжности сотрудников, их политических взглядов, убеждений, сбор компромата.

Программные средства защиты данных делятся на несколько групп по целевому назначению:

- программы идентификации пользователей;

- программы определения прав пользователей;

- программы регистрации работы технических средств и пользователей;

- программы уничтожения информации после решения соответствующих задач или при нарушении пользователем определенных правил обработки информации;

- криптографические программы (программы шифрования данных).

"Оранжевая книга" ранжировала компьютерные системы в соответствии со следующей шкалой.

D Минимальная защита (ненормируемая)

C1 Защита по усмотрению

C2 Контролируемая защита доступа

Системы антивирусной защиты

Защита от вирусов является очень важным аспектом защиты данных дома и на предприятии. Для предотвращения утечки или потере конфиденциальной информации следует пользоваться антивирусным ПО. На данный момент существует множество решений в этой области: Лаборатория касперского, eset, Семантика, доктор веб и тренд микро.

Антивирусное программное обеспечение сообщит вам если на вашем компьютере обнаружено вредоносное ПО и предложит несколько вариантов событий, будь то удаление или карантин.

ЗАКЛЮЧЕНИЕ

В заключение рассмотрим состояние российского рынка ИБ.

Некоторые исследования:

41% российского рынка ИБ представлено решениями отечественного происхождения

29% российского рынка ИБ представлено решениями по антивирусной защите

70% российского рынка ИБ представлено решениями по антивирусной защите и сетевой безопасности

Рынок аудита ИБ в России весьма незначителен (около 1%)

Рынок консалтинга не превышает 5–10% от всего рынка ИБ

Рынок ИБ имеет очевидную тенденцию к росту

Российский рынок ИБ имеет явную специфику, в первую очередь по составу

игроков и соотношению долей игроков

Рынок ИБ находится под серьезным регулятивным влиянием, в первую очередь через инструмент сертификации и законодательство

Рынок консервативен, некоторые международные тенденции вроде активного развития облачных сервисов безопасности пока неактуальны для России

Флагманские «западные» темы, вроде MDM, защиты виртуализации, безопасности

АСУ ТП развиваются в Росси очень медленно. в частности рынок таких решений в России фактически отсутствует

Совокупный объем рынка ИБ составляет 1 399 млн долл. в год

Основным поставщиком решений по сетевой безопасности в России является компания Cisco Systems. Причина такого результата понятна. Cisco Systems – это компания №1 в мире (и в России) по сетевым технологиям. Кроме того, по объемам поставок информационной безопасности данная компания также лидирует в мире. Она од ной из первых пришла на российский рынок, ее сетевое оборудование стоит практически в каждой организации, соответственно, нет ничего необычного в том, что решения по сетевой безопасности также заказывают у этой компании.

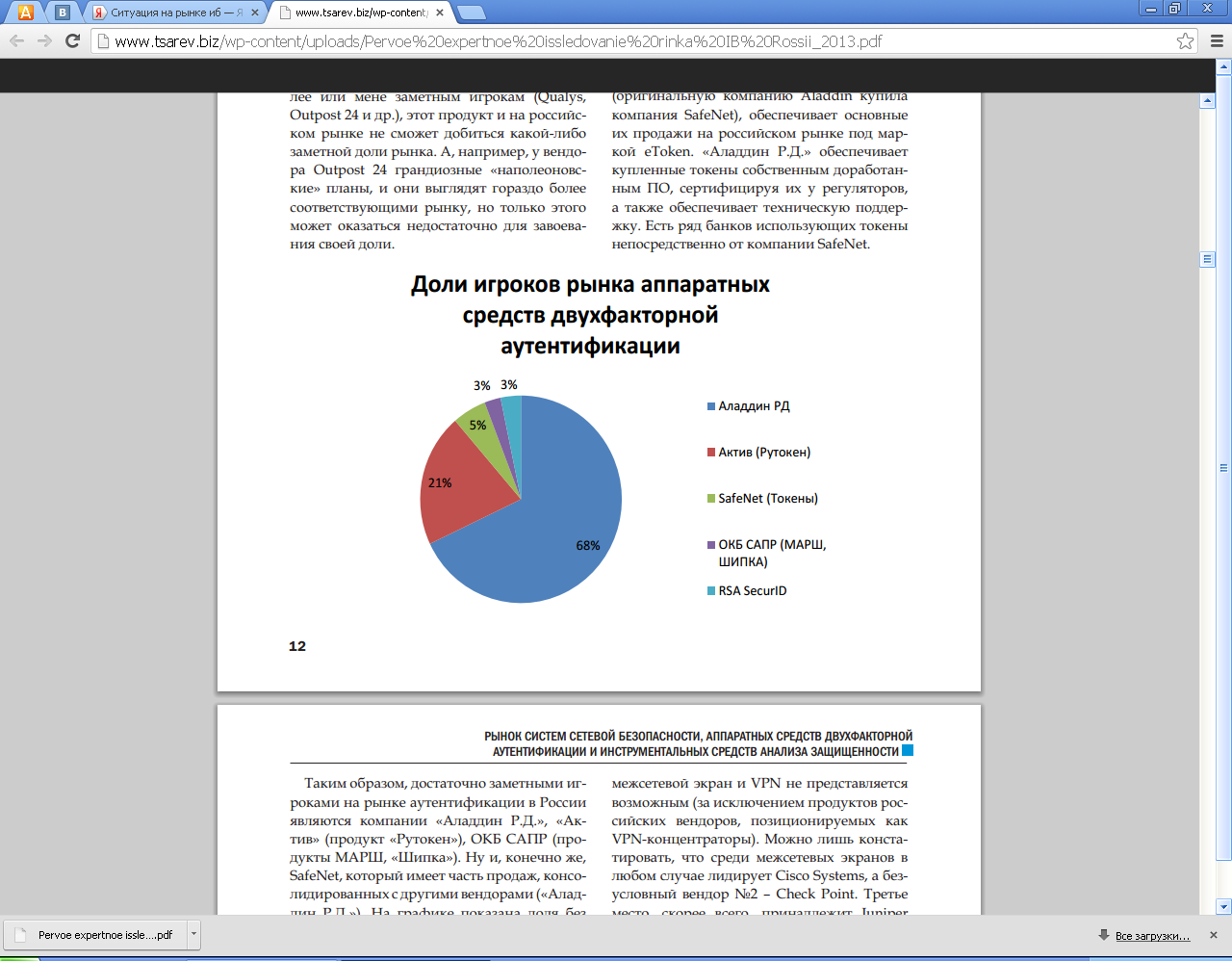

На графиках это наглядно изображено:

Рынок средств аутентификации в нашей стране также выглядит интересно. Если говорить о Западе, то там более распространены технологии одноразовых паролей в различных вариациях (в том числе и в токенах). RSA – далеко не единственная компания, которая предоставляет такие решения. В нашей стране, видимо под определенным давлением регуляторов и в сложившихся обстоятельствах, главным средством аутентификации является сертификат. Соответственно, большую роль играют аппаратные токены, где и хранятся сертификаты.

Рынок систем антивирусной защиты

в настоящий момент антивирусный сегмент российского рынка информационной безопасности является самым крупным и опережает другие сегменты (например, сегмент сетевой безопасности) как минимум в несколько раз. Согласно нашим исследованиям, совокупный оборот этого рынка в 2011 году составил 334 млн долл., а в 2012 году, по предварительным данным, достиг 400 млн. долл. При этом сохраняет тенденцию к росту. Это происходит на фоне сокращения аналогичного сегмента в некоторых странах Евросоюза, в частности в Греции, Италии и Испании (до 20% в год).

Основными игроками рынка являются:

• «Лаборатория Касперского»;

• Eset;

• Symantec;

• «Доктор Веб»;

• Trend Micro.

Доли рынка каждого из пяти производителей:

Таким образом выгладить рынок ИБ в России.

Так же хочется отметить наиболее актуальные виды угроз:

Фишинг (Phishing) — распространившиеся в последнее время способы перехвата важных данных пользователей (паролей, номеров кредитных карт и т.п.) с помощью техник социальной инженерии, когда пользователя ложным письмом или сообщением от той или иной организации пытаются заставить ввести определенные данные на сайте, контролируемом злоумышленником;

Spyware & Malware — различные средства, позволяющие перехватывать данные или устанавливать контроль над компьютером. Существует множество разновидностей таких средств, которые различаются по степени опасности для компьютера — от простого показа рекламных сообщений до перехвата данных, вводимых пользователями, и захвата контроля над операциями с компьютером;

вирусы и другой вредоносный код — вирусы, черви и троянцы, с каждым годом появляются новые модификации вредоносного кода, которые часто эксплуатируют уязвимости в существующем программном обеспечении, что позволяет им распространяться автоматически;

SPAM/SPIM — нежелательные сообщения, передаваемые с помощью электронной почты (SPAM) или средств обмена мгновенными сообщениями (SPIM) заставляют пользователей тратить свое время на обработку нежелательной корреспонденции. СПАМ составляет более 70% всех передаваемых почтовых сообщений;

атаки на инфраструктуру — ИТ-инфраструктура компаний имеет очень важное значение, атаки с целью выведения ее из строя предельно опасны. Для них могут быть задействованы целые сети компьютеров, зараженных каким-либо вирусом, используемым для перехвата управления. Например, некоторое время назад был распространен вирус, содержавший в себе код, который должен был в определенное время начать распределенную атаку на сайты компании Microsoft с целью выведения их из строя. Зараженными оказались несколько миллионов компьютеров, и только ошибка в коде вируса не позволила выполнить планируемую атаку;

утечка бизнес-информации — предотвращение таких утечек является одной из главных задач продуктов контентной фильтрации. Утечка важной информации может нанести компании непоправимый ущерб, порой сравнимый с потерей основных средств производства. Поэтому во многих продуктах развиваются средства для определения каналов скрытой передачи данных, таких например, как применение стеганографии;

угроза судебного преследования — этот вид угроз крайне актуален для компаний, если их сотрудники могут пользоваться файлообменными сетями, скачивая и/или распространяя музыку, фильмы и другое содержимое, защищенное авторским правом. Судебное преследование возможно и за распространение клеветнической и/или порочащей информации, касающейся третьих лиц.

Первым пяти видам угроз подвергаются как домашние компьютеры, так и компьютеры корпоративных сетей. А вот последние две угрозы являются особенно актуальными для компаний всех видов.

Предотвращение утечек (Data Loss Prevention, DLP) — технологии предотвращения утечек конфиденциальной информации из ИС вовне, а также технические устройства (программные или программно-аппаратные) для такого предотвращения утечек.

Лидирующий тип утечек – персональные данные – 89,4%

Самый популярный канал утечек – бумажная документация 22,3%

Наиболее распространенным и многообразным видом компьютерных нарушений является несанкционированный доступ (НСД). НСД использует любую ошибку в системе защиты и возможен при нерациональном выборе средств защиты, их некорректной установке и настройке

утечка информации: Неконтролируемое распространение защищаемой информации в результате ее разглашения, несанкционированного доступа к информации и получения защищаемой информации иностранными разведками.

Согласно исследованию компании Perimetrix, специализирующейся на расследованиях инцидентов безопасности, самые опасные угрозы ИБ:

Утечка данных

Халатность служащих, Вирусы, Хакеры, Кража оборудования, Спам

Аппаратные и программные сбои

Саботаж

Способы реализации угроз

Хищение носителей

Применение программных ловушек

Ошибки в программах обработки данных

Неисправность аппаратуры

Компьютерные вирусы

Электромагнитное излучение

Меры для предотвращения угроз

PKI и электронная подпись

Администрирование средств защиты информации

Антивирусная защита

Аппаратно-программные средства защиты информации

Безопасное программирование

Безопасность сетевых операционных систем

Безопасность сетевых приложений

Защита информации от утечек по техническим каналам

Защита персональных данных

Защищенный электронный документооборот

Кадровое обеспечение бизнеса

Корпоративная безопасность

Криптографическая защита информации

Поиск закладочных устройств

Сетевая безопасность

Технология обеспечения информационной безопасности

Транспортная безопасность

Управление информационной безопасностью

Экономическая безопасность

Тематические разделы курса:

Конфиденциальная информация.

Программное обеспечение.

Парольная защита.

Антивирусная защита.

Работа с электронной почтой.

Работа с сетью Интернет.

Мобильные устройства/Удаленный доступ.

Модуль 5. Создание плана защиты физических ресурсов

Определение угроз и анализ рисков для физических ресурсов

Проектирование защиты физических ресурсов

Лабораторная работа: Проектирование защиты физических ресурсов 2

Модуль 6. Создание плана защиты компьютеров

Определение угроз и анализ рисков для компьютеров

Проектирование защиты компьютеров

Лабораторная работа: Проектирование защиты компьютеров 2

Модуль 7. Создание плана защиты учетных записей

Определение угроз и анализ рисков для учетных записей

Проектирование защиты учетных записей

Лабораторная работа: Проектирование защиты компьютеров 2

Модуль 8. Создание плана защиты для аутентификации

Определение угроз и анализ рисков для аутентификации

Проектирование защиты аутентификации

Лабораторная работа: Проектирование защиты аутентификации 2

Модуль 9. Создание плана защиты данных

Определение угроз и анализ рисков для данных

Проектирование защиты данных

Лабораторная работа: Проектирование защиты данных 2

Модуль 10. Создание плана защиты для передачи данных

Определение угроз и анализ рисков для передачи данных

Проектирование защиты передачи данных

Лабораторная работа: Проектирование защиты передачи данных