- •2. При визначені сутності інформаційної системи, студенти повинні приймати до уваги різні погляди, які наведені в табл. 2.2:

- •5. Вивчаючи питання необхідно керуватися наступним: одним з

- •1. Життєвий цикл інформаційної системи - це:

- •3. При вивченні даного питання студент повинен знати, що існує велике різноманіття сппр, які відрізняються своїми цілями і призначенням, предметними галузями, функціональною орієнтацією тощо.

- •2. Досліджуючи електронну комерцію як вид бізнесу, необхідно зазначити, що світова електронна комерція на сьогодні є присутньою у чотирьох наступних сферах:

- •3. Широке застосування компьютерної техніки в різних сферах діяльності, бурхливий розвиток комп’ютерних мереж робить все більш актуальними питання

2. Досліджуючи електронну комерцію як вид бізнесу, необхідно зазначити, що світова електронна комерція на сьогодні є присутньою у чотирьох наступних сферах:

- прямих продажах товарів і послуг;

- банківській справі та фактуруванні (платіжні системи);

- безпечному розміщенні інформації;

- корпоративних закупівлях.

На сьогоднішній день світова практика зовнішньоекономічної діяльності закріпилася у розвитку моделей світової електронної комерції, у впровадженні пілотних проектів у цій галузі, а також у розробці загальних юридичних і правових основ ведення бізнесу в Інтернеті. Названі процеси підтримуються Європейською комісією в ESPRIT.

ESPRIT (European Strategic Program on Research in Information Technology) - програма Європейської спільноти, спрямована на прискорення і розширення досліджень з використання інформаційних технологій (IT).

Згідно з положеннями Європейської комісії в ESPRIT існують наступні види міжнародної електронної комерції, які здобули визнання та широке застосування серед підприємців, які є суб’єктами зовнішньоекономічної діяльності:

- бізнес - бізнес (business-to-business, В2В). Даний вид визначає взаємодію компаній з компаніями в електронному середовищі. Це тип електронної комерції, що має справу з відносинами між і серед видів комерційної діяльності. Приблизно 80 % електронної комерції належать до цього типу, і більшість експертів прогнозує, що В2В електронна комерція продовжить поширюватися швидше ніж

В2С;

- бізнес - споживач (business-to-consumer, В2С), який визначає взаємодію компаній з кінцевими споживачами в мережі. Дана торгівля між компаніями й споживачами, містить збирання інформації клієнтами; купівлю фізичних речей чи інформаційних/електронних товарів, і, для інформаційних товарів, одержування товару (програми, електронної книги) по електронній мережі. Це друга по величині й найбільш рання форма міжнародної електронної комерції. У випадку інформаційних товарів, В2С електронна комерція ще більш приваблива, тому що це зберігає фірми від факторингу в додатковій вартості фізичної мережі розподілу. Крім того, для країн із зростаючою кількістю користувачів Інтернет, поставка інформаційних товарів стає усе більше й більше доступною;

- бізнес-адміністрація (business-to-administration, В2А) - визначає взаємодію компаній з адміністративними органами. Інші джерела подають назву цього виду електронної комерції як бізнес-уряд (business-to-government). Електронна комерція бізнесу-до-уряду або B2G взагалі визначаються як торгівля між компаніями й суспільним сектором. Це відноситься до використання Інтернет для суспільного придбання, ліцензуючи процедури, і інші пов'язані з урядом операції. Цей вид електронної комерції має дві особливості: спочатку, суспільний сектор приймає експериментальну/провідну роль у встановленні електронної комерції; потім передбачається, що суспільний сектор має більшу потребу підвищення ефективності системи придбання. Дотепер, однак, розмір B2G ринки є незначним, оскільки урядові системи електронного придбання залишаються неопрацьованими;

- споживач-адміністрація (consumer-to-administration, С2А) - визначає взаємодію споживачів з адміністрацією. Інтегровані галузеві портали дають змогу відповідним інституціям та їхнім локальним відділенням отримувати вичерпні дані й відстежувати галузеві тенденції;

- споживач-до-споживача (consumer-to-consumer, С2С) — просто торгівля між приватними індивідуумами або споживачами. Цей тип електронної комерції характеризується ростом електронних ринків і мережних аукціонів, особливо у вертикальних галузях промисловості. С2С можливо має найбільший потенціал для того, щоб розвивати нові ринки. Цей тип міжнародної електронної комерції входить принаймні в три форми: перша - це аукціони, типу eBay, що дозволяє інтерактивно пропонувати ціну в реальному масштабі часу; друга це однорангові системи, типу моделі Napster і більш пізні моделі обміну грошей; третя ця оголошення тематичних категорій у портальних сайтах типу Тематичних категорій Excite і eWanted (діалоговий, мережний ринок, де покупці і продавці можуть вести переговори).

3. При дослідженні даного питанні студенти повинні зрозуміти, що всі види світової електронної комерції, мають спільні переваги як для суб’єктів підприємницької діяльності у вигляді компаній, так і для суб’єктів зовнішньоекономічної діяльності у вигляді клієнтів. Для компаній найбільшою перевагою перенесення бізнесу або його започаткування у мережі стає глобальна присутність. Це пов’язане з тим, що рамки та сфера електронної комерції визначаються не національними кордонами держави, а розповсюдженням мережі Інтернет у світі. Це дозволяє навіть дрібним компаніям займатися бізнесом у світовому масштабі. Водночас зменшуються затрати на рекламу своєї діяльності, що стає причиною збільшення конкурентоспроможності фірми. Компанії використовують технології міжнародної електронної комерції для «наближення до замовника». Вони пропонують розширену передпродажну і післяпродажну підтримку, швидко можуть реагувати на претензії та зауваження клієнтів. Фізична сторона угоди купівлі-продажу полягає лише у доставці товару до кінцевого споживача, у той час як 90% всіх операцій, які проводяться під час формування угоди мають інформаційний характер.

Персоналізація продажів стає набагато простішою. За допомогою засобів електронної комерції компанії можуть отримувати інформацію про запити і вимоги кожного індивідуального замовника і автоматично надавати товари та послуги, що відповідають їх вимогам. Також на мінливому ринку попиту та пропозиції компанії весь час шукають точку беззбитковості, коли вироблений товар буде цілком реалізованим, а кількість клієнтів буде достатньою для виробництва певної кількості послуг. Електронна комерція дозволяє швидко реагувати на попит та пропозицію. Суб’єкти зовнішньоекономічної діяльності, застосовуючи у своїй економічній активності методи світової електронної комерції суттєво знижують свої витрати. Укладення угоди електронним шляхом зменшує витрати на обслуговування. Це тягне за собою зниження цін для замовників.

Існує також ряд переваг використання електронної комерції й для клієнтів. Світова практика вказує на глобальний вибір, коли замовники отримують можливість вибору товарів і послуг зі всіх представлених світових постачальників товарів та послуг. Також споживачі отримують можливість швидкого порівняння пропозицій та обміну інформацією з іншими користувачами. Електронна комерція надає повну зручність у здійсненні торгових операцій. Можливість замовляти товари та здійснювати операції у зручні для клієнтів час та місце. Також серед переваг присутнє зниження цін. У цьому випадку споживачі можуть купувати товари, послуги, інформацію за більш низькими цінами, що є причиною відсутності багатьох чинників, які впливають на ціноутворення товару, таких як оренда, заробітна платня персоналу тощо.

Глобальна мережа Інтернет зробила електронну комерцію доступною для фірм будь-якого масштабу. Якщо раніше організація електронного обміну даними вимагала помітних вкладень у комунікаційну інфраструктуру і була доступною лише великим компаніям, то використання мережі Інтернет дозволяє сьогодні вступити до лав «електронних торговців» також невеликим фірмам. On-line бізнес формує новий канал для збуту - «віртуальний», майже не вимагає матеріальних

вкладень. Якщо інформація, послуги або продукція (наприклад, програмне забезпечення) можуть бути поставлені через Web, то весь процес продажу (включаючи оплату) може відбуватися в on-line режимі.

4. Дослідження та визначенні у сучасній літературі бізнес-моделей, свідчить про те, що єдиної загальноприйнятої системи існуючих веб-моделей поки немає. Якщо в якості критерію класифікації прийняти виконуючі основні функції моделей ділової активності, то можна виділити наступні моделі: брокерські операції; реклама; інформаційні агентства (постачальники інформації); торгова модель; виробнича модель; пов'язана модель; спільноти; підписка.

Брокерські операції. Брокери є посередниками між покупцями і продавцями та ініціаторами угод між ними, таким чином, вони створюють ринки, на яких можуть відбуватися угоди типу В2В, В2С і С2С. Доходи брокерів складаються з відрахувань за участь у скоєних за їх допомогою угодах.

Реклама. Сайт, який є рекламним агентством, забезпечує зміст реклами (зазвичай безкоштовно) і послуги у вигляді електронної пошти, чатів та форумів, пов'язаних з рекламними повідомленнями у вигляді банерів, які є основним засобом отримання прибутку. Рекламний агент в даному випадку може бути творцем реклами або тільки надавати місце для реклами, створеної кимось іншим. Обов'язкова умова роботи рекламного агента - висока щільність трафіку або детальна спеціалізація сайту.

Перерахуємо моделі рекламних агентів Інтернету:

- генералізовані портали - портали високої пропускної здатності чи інтенсивні портали, коли кількість відвідувачів сягає десятків мільйонів людей у пошуках звичайної, незакритої інформації або інформації розгорнутого типу, так званої диверсифікованої інформації, а також різних послуг (наприклад, пошукові машини або тематичні сайти). Велика кількість відвідувачів робить рекламу доходною і веде до подальшої диверсифікації послуг, представлених на сайті;

- клієнтоорієнтована (персоналізовані) портали. Звичайно користувачеві необхідно зареєструватися для отримання інформації, представленої на подібних порталах. Користувачі цінують можливість отримання особистісно орієнтованої інформації;

- спеціалізовані портали (звані також ворталамі, або вертикальними порталами) характеризуються тим, що в них обсяги та інтенсивність менш важливі, ніж орієнтація на точно визначену потребу користувача;

- вільна (безкоштовна) модель надає користувачам деякі послуги безкоштовно, наприклад безкоштовне надання та розсилання вітальних листівок

- знижена в ціні модель. Найвідомішим прикладом подібної моделі служить www.Buy.com, який зазвичай продає товари за собівартістю (іноді нижче собівартості), а основний прибуток отримує за рахунок успішних рекламних компаній.

Інформаційні агентства. Інформація про покупців, їх купівельних звичках і пристрастях вкрай важлива, особливо коли вона ретельно проаналізована та використовується для цілеспрямованої маркетингової кампанії. Види інформаційних агенств:

- система-рекомендувач - це сайт, який дає можливість покупцям обмінюватися інформацією про якість товарів і послуг, про досвід купівлі того чи іншого товару і т. д.;

- реєстраційна модель представляє собою змістовний сайт, який можна переглядати безкоштовно за умови звичайної реєстрації (інша інформація про користувача може виявитися не потрібною);

- спільні платформи забезпечують інструментарій та інформаційне середовище для ділового співробітництва окремих компаній.

Торгова модель представляє собою класичну модель оптової та роздрібної торгівлі товарами і послугами (у західній літературі отримав поширення узагальнений термін «e-tailers» - електронні рітейлери). Продажі бувають фіксованими (видається товар із зазначенням фіксованої ціни) або змінюватися в залежності від попиту на товар (аукціон). У деяких випадках товари та послуги, представлені в електронних магазинах, можуть бути унікальними і не існувати в номенклатурі звичайних фізичних магазинів.

Існують різні види торговельної моделі:

- віртуальна торгівля - рід ділової активності в Інтернеті, при якій покупцю пропонуються або традиційні, або специфічні (тільки електронні) товари і послуги (чисті електронні продавці);

- торгівля за каталогом представляє собою перехід каталожної торгівлі від замовлень по звичайній пошті до замовлень по електронній пошті;

- при змішаному типі торгівлі звичайні фізичні магазини відкривають свої сайти і ведуть торговельну діяльність в Інтернеті (click and mortar-клацання і цемент - позначення в англомовній літературі торгової організації, яка має і фізичний, і віртуальний магазин).

Виробнича модель дозволяє виробнику товару або послуги безпосередньо працювати зі споживачем, скорочуючи таким чином ланцюжок розподілу (розповсюдження) за рахунок усунення будь-яких посередників, включаючи оптових і роздрібних продавців. Ця модель може мати на меті підвищення економічної ефективності (зниження витрат), покращення обслуговування покупців та кращого розуміння їх потреб. Торгівля швидкопсувними продуктами, такими як квіти, фрукти і овочі особливо виграє від виключення з ланцюжка розподілу посередників.

Провайдери обслуговування спеціалізуються на виконанні спеціальних функцій, наприклад електронних платежів або логістики, для того щоб підвищити конкурентоспроможність продавця. Наприклад, такі послуги може надавати банк. Нові можливості у зв'язку з цим виникають в управлінні виробництвом і виробничими складами, де особливо часто необхідні аналітичні послуги експертів. Прибуток складається з процентного відрахування клієнтів.

Модель віртуального співтовариства. У даному випадку середовище складається з загального внеску і покупців, і партнерів. Потенціал цієї моделі закладено у прихильності користувача (на відміну від моделей, в основі яких лежить високий трафік) до певного сайту. Користувачі зазвичай витрачають багато часу на подібні сайти, які приносять їм велике задоволення. Іноді користувачі беруть участь у розробці змісту або інвестують кошти в розробку

змісту. Постійним користувачам надається можливість отримання інформації, включаючи рекламну, а також доступ до різного роду і спеціалізованим порталам. Модель спільноти може також надавати право підписки, на кошти від якої оплачуються основні послуги. Прибуток йде з внесків і реклами. Віртуальні спільноти зосереджені на важливості комунікації між членами спільноти і часто є засобом для залучення клієнтів на інші моделі (електронний молл, спільні платформи).

Модель передплати. Користувачі платять за доступ до інформації, у тому числі комерційної. Зазвичай сайти таких моделей відрізняються високою якістю змісту. Дуже часто використовують змішану модель, при якій частина інформації є загальнодоступною (для залучення користувачів), а частина надається тільки передплатникам.

ТЕСТОВІ ЗАВДАННЯ

1. Електронний бізнес - це:

а) будь-яка ділова активність, що використовує можливості глобальних інформаційних мереж для перетворення внутрішніх і зовнішніх зв’язків з метою створення прибутку;

б) вид бізнес-активності, в якій комерційна взаємодія суб'єктів бізнесу здійснюється з допомогою глобальної комп'ютерної мережі Internet або будь-якої іншої інформаційної мережі;

в) найкраща на сучасному етапі система комунікацій, яка дає змогу встановлювати і підтримувати постійний зв’язок з будь-яким абонентом у світі (за умови його підключення до мережі).

2. Якого напряму електронної комерції не існує?

а) бізнес - бізнес (business-t-business, В2В);

б) бізнес - споживач (business-t-cnsumer, В2С);

в) провайдер - адміністрація (prvider-t-cnsumer, Р2А);

г) споживач - адміністрація (cnsumer-t-administratin, С2А);

3. Основними структурними елементами Internet-крамниці є

а) Internet-вітрина, система планування ресурсів крамниці;

б) Internet-вітрина, система керування постачанням товарів та платежами;

в) Internet-вітрина, система правил прийому замовлень і відмов клієнтам;

г) Internet-вітрина, система маркетингових досліджень, правил комунікацій з клієнтами.

4. Локальна комп’ютерна мережа підприємства за Internet-технологією

це:

a) Runet; б) Intranet; в) Uanet; г) Local Internet

5. З електронними чеками і цифровою готівкою працюють:

а) готівкові системи платежів; в) кредитові системи платежів;

б) дебетові системи платежів; г) клірингові системи платежів.

6. Які завдання сертифікаційних центрів?

а) надавати користувачам цифрові сертифікати;

б) проводити перевірку справжності цифрових сертифікатів;

в) перевіряти особистість користувача для видачі цифрового сертифіката.

7. Яких з перелічених електронних платіжних систем і засобів електронних платежів не існує?

a) Webmoney Transfer; б) CyberPlat; в) PayCash; г) Webcnsumer;

8. Оберіть можливі правильні визначення віртуального підприємства:

а) концепція виробництва, цілком зорієнтованого на замовника, на основі інтеграції діяльності підприємств з допомогою нових інформаційних і мережевих технологій;

б) мережева організаційна структура, що складається з неоднорідних взаємодіючих агентів, розташованих у різноманітних місцях, які працюють над одним або декількома спільними проектами;

в) суто мережеве підприємство, яке не існує як фізична одиниця в реальному житті;

г) підприємство з нефіксованою організаційною і територіальною структурою, основа сучасної мережевої економіки.

9. Віртуальний продукт - це:

а) модель реального матеріального продукту в графічній формі;

б) узагальнююча назва послуг, які надаються в Internet;

в) основний тип продукції в інформаційному суспільстві, може бути виготовлений і адаптований до запитів споживача в найкоротший

г) час, у будь-якому місці й у нематеріальній формі.

10. Який елемент не входить до моделі електронної комерції:

а) платіжна система (банки-емітенти, банки-екваєри та ін.);

б) віртуальні постачальники послуг;

в) телекомунікаційна інфраструктура;

г) всі вище перераховані входять.

11. Яка складова не входить в платіжну систему:

а) банк-емітент;

б) власник картки;

в) банк-екваєр;

г) банкомата та торгові термінали.

12. Платіжний засіб, який поєднує зручність електронних розрахунків із конфіденційністю готівкових грошей:

а) чек;

б) кредитна картка;

в) електронна готівка;

г) гроші.

13. Хто забезпечує роботу торгівельних точок з пластиковими картками:

а) банк-емітент;

б) банк-екваєр;

в) власник картки;

г) банкомат.

14. Основна відмінність смарт-картки від звичайних пластикових карток:

а) вбудована мікроЕОМ;

б) назва;

в) форма та розміри;

г) відмінності взагалі відсутні.

15. В2В - це електронна комерція:

а) між компаніями та споживачами;

б) між компаніями та суспільним сектором;

в) між компаніями;

г) між споживачами.

16. В2С - це електронна комерція:

а) між компаніями та споживачами;

б) між компаніями та суспільним сектором;

в) між компаніями;

г) між споживачами.

17. Надання послуг у пошуку необхідних товарів та послуг у великій кількості електронних крамниць, електронних аукціонів виконують:

а) електронні дилери;

б) електронні платформи;

в) інформаційні брокери;

г) торгові агрегати.

ПИТАННЯ ДЛЯ САМОКОНТРОЛЮ

1. Дайте визначення поняттю електронна комерція.

2. Хто виступає суб’єктами електронної комерції

3. Перелічить основні переваги електронної комерції.

4. Назвіть сфери застосування електронної комерції.

5. Назвіть основні види електронної комерції.

6. Охарактеризуйте види електронної комерції.

7. Перелічить переваги електронної комерції

8. Охарактеризуйте переваги використання електронної комерції й для клієнтів.

9. Поясніть, яким чином спрощується процес персоналізації при використанні електронної комерції.

10. Охарактеризуйте брокерські операції як один із видів моделій електронної комерції.

11. Перелічить моделі рекламних агентів Інтернету.

12. Назвіть та охарактеризуйте види інформаційних агентств.

13. Поясніть суть поняття торгова модель.

14. Назвіть види торгових моделей.

15. Поясніть призначення виробничої моделі в електронної комерції.

16. Охарактеризуйте модель віртуального співробітництва.

17. Охарактеризуйте модель передплати в електронній комерції.

ГЛОСАРІЙ

Електронна комерція - це сфера цифрової економіки, що включає всі фінансові та торгові транзакції, що проводяться за допомогою комп’ютерних мереж, та бізнес-процеси, пов'язані з проведенням цих транзакцій.

Електронний бізнес - це ведення будь-якої бізнес- діяльності у глобальних телекомунікаційних мережах, зокрема в Інтернет.

Інтернет (від англ. Internet) — всесвітня система взаємосполучених комп'ютерних мереж, що базуються на комплекті Інтернет-протоколів. Інтернет також називають мережею мереж. Інтернет складається з мільйонів локальних і глобальних приватних, публічних, академічних, ділових і урядових мереж, пов'язаних між собою з використанням різноманітних дротових, оптичних і бездротових технологій. Інтернет становить фізичну основу для розміщення величезної кількості інформаційних ресурсів і послуг, таких як взаємопов'язані гіпертекстові документи Всесвітньої павутини (World Wide Web— WWW) та електронна пошта.

Клієнт В2В — дилер, який розповсюджує товар по власній торговій мережі.

Клієнт В2С — дилер, який продає товар кінцевому клієнту.

Сайт (от англ. website: web — «паутина, сеть» и site — «место», буквально «место, сегмент, часть в сети») — совокупность электронных документов (файлов) частного лица или организации в компьютерной сети, объединённых под одним адресом (доменным именем или 1Р-адресом).-

Интернет-портал — крупный сайт, объединяющий различные сервисы.

Торгова модель - представляє собою класичну модель оптової та роздрібної торгівлі товарами і послугами (у західній літературі отримав поширення узагальнений термін «e-tailers» - електронні рітейлери).

ЛІТЕРАТУРА

Основна: 1,2, 4, 5

Додаткова: 3, 7, 11, 12

ТЕМА № 9 КОМП’ЮТЕРНІ МЕРЕЖІ

Мета заняття: сформувати знання у питаннях використання локальних та регіональних інформаційних мереж, їх технічного забезпечення, студенти повинні мати уявлення про основні топології комп'ютерних мереж та принципи їх роботи, знати структуру еталонної моделі взаємодії відкритих систем.

Знати: визначення понять «комп’ютерна мережа», «абонент», «сервер» та «клієнт», види комп’ютерних мереж, класифікацію мереж за територіальною ознакою, топологію комп’ютерних мереж, принципи, переваги та недоліки роботи мереж за топологією, принципи функціонування еталонної моделі взаємодії відкритих систем OSI, характеристику, принципи та переваги локальних обчислювательних мереж.

Вміти: розрізняти комп’ютерні мережи за видами, охарактерізувати принципи роботи компютерних мереж за топологією, визначати переваги та недоліки в роботі мереж.

ПИТАННЯ ДО ТЕМИ

1. Поняття комп'ютерної мережі (23)

2. Види комп'ютерних мереж та їх технічне забезпечення(24)

3. Основні топології комп'ютерних мереж

4. Моделі взаємодії відкритих систем

5. Локальні обчислювальні мережі

МЕТОДИЧНІ РЕКОМЕНДАЦІЇ

1. Появу комп'ютерних мереж можна розглядати як важливий крок у розвитку комп'ютерної техніки на шляху розширення її можливостей, а, отже, і на шляху розширення інтелектуальних можливостей людини у різних сферах діяльності. Вдосконалювання апаратури та програмних засобів досягло такого рівня, що встановити та експлуатувати комп’ютерну мережу може більш-менш освічений користувач. Об’єднувати комп'ютери в мережі почали близько 35 років тому.

При вивчені даного питання, необхідно дати визначення основних понять.

Комп'ютерна мережа - це система розподіленого опрацювання інформації, що складається як мінімум із двох комп'ютерів, які взаємодіють між собою за допомогою засобів зв'язку.

Засоби зв’язку мають забезпечувати надійну передачу інформації між комп'ютерами мережі. Комп'ютери, що входять до складу мережі, виконують досить широке коло функцій, основними з яких є:

- організація доступу до мережі;

- керування передачею інформації;

- надання обчислювальних ресурсів і послуг абонентам мережі.

Абонент (вузол, хост, станція) — це пристрій, що підключений до мережі і

бере активну участь в інформаційному обміні та має свою мережну адресу. Найчастіше абонентом (вузлом) мережі є комп'ютер, але абонентом також може бути, наприклад, мережний принтер.

Сервером називається абонент (вузол) мережі, який надає свої ресурси іншим абонентам, але сам не використовує їх ресурси. Таким чином, він обслуговує мережу. Серверів в мережі може бути декілька, і зовсім не обов'язково, що сервер — найпотужніший комп'ютер. Виділений (dedicated) сервер — це сервер, що займається тільки мереженими завданнями. Невиділений сервер може крім обслуговування мережі виконувати і інші завдання. Специфічний тип сервера — це мережний принтер.

Клієнтом називається абонент мережі, який тільки використовує мережні ресурси, але сам свої ресурси в мережу не віддає, тобто мережа його обслуговує, а він нею тільки користується. Комп'ютер-клієнт також часто називають робочою станцією. В принципі кожен комп'ютер може бути одночасно як клієнтом, так і сервером.

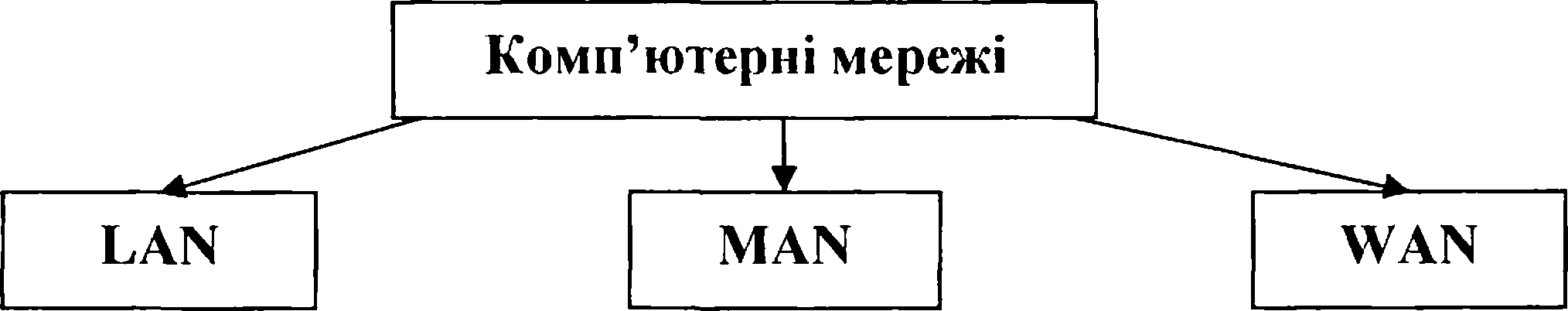

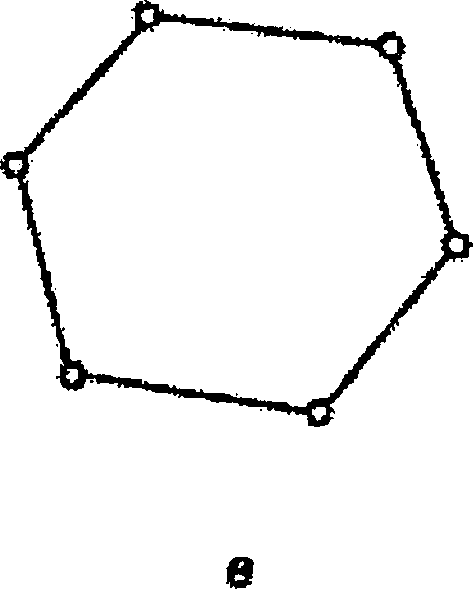

2. Вивчаючи питання видів комп’ютерних мереж, студенти повинні знати, що комп’ютерні мережі можна класифікувати за територіальним призначенням, при цьому розрізняють глобальні, локальні та городські (рис. 8.1), та ще одним популярним способом класифікації мереж є їх класифікація за масштабом виробничого підрозділу.

Рис. 8.1 Класифікація мереж за територіальною ознакою

Глобальні мережі охоплюють значні території, це може бути окрема держава, один або декілька континентів. Наприклад, мережа Internet охоплює всю земну кулю.

Локальна мережа розміщується в рамках окремої організації або корпорації. Відмінності технологій локальних і глобальних мереж помітна, не дивлячись на їх постійне зближення. Наприклад, в глобальних мереж поважніша не якість зв’язку, а сам факт його існування.

Локальна обчислювальна мережа - Local Area Networks (LAN) - система, яка забезпечує на обмеженій тереторії один чи декілька каналів зв’язку, наданих приєднаним до неї абонентам для короткочасного монопольного користування. Зазвичай до локальних мереж відносять мережі комп'ютерів, зосереджені на невеликій території (зазвичай в радіусі не більше 1-2 км), які об’єднують невелику кількість комп’ютерів. У загальному випадку локальна мережа є комунікаційною системою, що належить одній організації. Із-за коротких відстаней в локальних мережах є можливість використання дорогих високоякісних ліній зв'язку, які дозволяють, застосовуючи прості методи пересилання даних, досягати високих швидкостей обміну даними порядка 100 Мбіт/с. У зв'язку з цим послуги, що надаються локальними мережами,

відрізняються широкою різноманітністю і зазвичай передбачають реалізацію в режимі on-line.

Розглядаючи сучасні характеристики локальної мережі можна побачити, що вони об’єднують близько тисячі комп’ютерів на відстані декілька десятків кілометрів, та використовують різні середовища пересилання даних.

Локальна мережа дозволяє абоненту (користувачу) не помічати з’єднання, тобто забезпечує прозоре з’єднання. По суті, комп'ютери, зв’язані локальною мережею об'єднуються, в один віртуальний комп'ютер, ресурси якого можуть бути доступні всім користувачам, причому цей доступ не менш зручний, чим доступ до ресурсів, що входять безпосередньо в кожен окремий комп'ютер.

Головна відмінність ЛОМ від будь якої іншої - висока швидкість пересилання інформації (зараз зустрічається 1000 Мбіт/с), а також вірогідність інформації, що передається, визначається кількістю помилок на один знак. Цей

В 12

показник становить 10* — 10‘ помилок/знак.

Глобальні мережі - Wide Area Networks (WAN) — об'єднують територіально розгалужені комп'ютери, які можуть знаходитися в різних містах і країнах. Оскільки прокладка високоякісних ліній зв'язку на великі відстані обходиться дуже дорого, в глобальних мережах часто використовуються вже існуючі лінії зв’язки, спочатку призначені зовсім для інших цілей. Наприклад, багато глобальних мереж будуються на основі телефонних і телеграфних каналів загального призначення. Із-за низьких швидкостей таких ліній зв'язку в глобальних мережах (десятки кілобіт в секунду) набір послуг, що надаються, зазвичай обмежується передачею файлів, переважно не в оперативному, а у фоновому режимі. Завдяки використанню супутникових каналів звязку, сполучаються ЕОМ на відстані 15 тис. км один від одного.

Міські мережі (або мережі мегаполісів) - Metropolitan Area Networks (MAN) - є менш поширеним типом мереж. Ці мережі з'явилися порівняно недавно. Вони призначені для обслуговування території крупного міста - мегаполісу. Відстань між вузлами мережи становить 10 - 1000 км. Тоді як локальні мережі найкращим чином підходять для розділення ресурсів на коротких відстанях і широкомовних передач, а глобальні мережі забезпечують роботу на великих відстанях, але з обмеженою швидкістю і небагатим набором послуг, мережі мегаполісів займають деяке проміжне положення. Вони використовують цифрові магістральні лінії зв'язки, часто оптоволоконні, з швидкостями від 45 Мбіт/с, і призначені для зв'язку локальних мереж в масштабах міста і з'єднання локальних мереж з глобальними. Ці мережі спочатку були розроблені для передачі даних, але зараз вони підтримують і такі послуги, як відеоконференції і інтегральну передачу голосу і тексту.

3. При проектуванні мереж в першу чергу необхідно вибрати спосіб організації фізичних зв'язків, тобто топологію. Під топологією обчислювальної мережі розуміється конфігурація графа, вершинам якого відповідають комп'ютери мережі (іноді і інше устаткування, наприклад концентратори), а ребрам - фізичні зв’язки між ними. Комп’ютери, підключені до мережі, часто називають станціями (workstations) або вузлами мережі.

Конфігурація фізичних зв'язків визначається електричними з'єднаннями комп'ютерів між собою і може відрізнятися від конфігурації логічних зв'язків між вузлами мережі. Логічними зв'язками є маршрути передачі даних між

• #

вузлами мережі які утворюються шляхом відповідної настроики комунікаційного устаткування.

Вибір топології електричних зв'язків істотно впливає на багато характеристик мережі. Наприклад, наявність резервних зв’язків підвищує надійність мережі і робить можливим балансування завантаження окремих каналів. Простота приєднання нових вузлів, властива деяким топологиям, робить мережу легко розширюваною. Економічні міркування часто приводять до вибору топологій, для яких характерна мінімальна сумарна довжина ліній зв'язку.

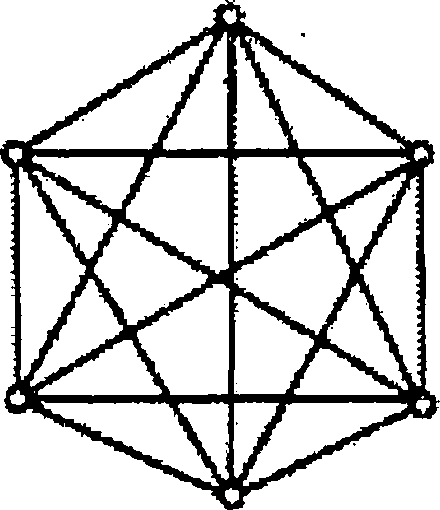

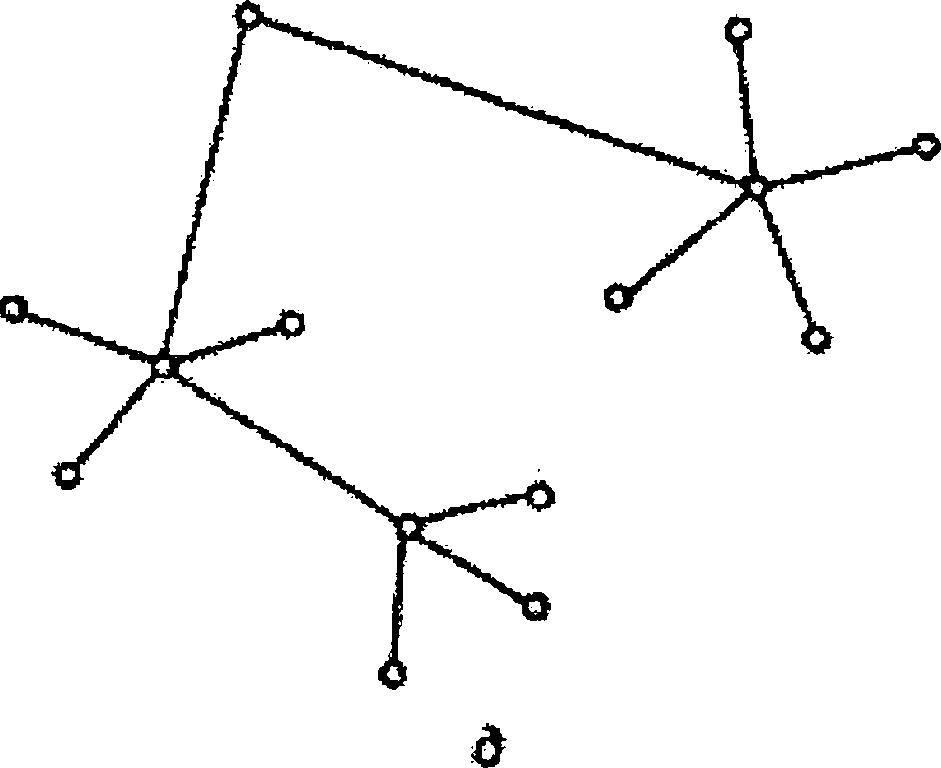

Розглянемо деякі найпоширеніші топології: шинну, зіркоподібну,

деревоподібну, кільце і чарункову.

Шинна топологія. Шинна топологія часто застосовується в невеликих, простих або тимчасових мережних інсталяціях (рис. 8.2, в).

о

о

о

а

Рис. 8.2 Типові топології мереж

Принцип роботи шинної топології. У типовій мережі з шинною топологією кабель містить одну або більше пар провідників, а активні схеми посилення сигналу або передачі його від одного комп'ютера до іншого відсутні. Таким чином, шинна топологія є пасивною. Коли одна машина посилає сигнал по кабелю, всі інші вузли отримують цю інформацію, але тільки один з них (адреса якого співпадає з адресою, закодованою в повідомленні) приймає її. Останні відкидають повідомлення.

У кожен момент часу відправляти повідомлення може тільки один комп'ютер, тому число підключених до мережі машин значно впливає на її

швидкодію. Перед передачею даних комп'ютер повинен чекати звільнення шини. Вказані чинники діють також в кільцевій і зіркоподібній мережах.

Ще одним важливим чинником є крайове навантаження. Оскільки шинна топологія є пасивною, електричний сигнал від передавального комп'ютера вільно подорожує по всій довжині кабелю. Без крайового навантаження сигнал досягає кінця кабелю, відбивається і йде у зворотному напрямі. Така луна віддзеркалення і подорож сигналу туди і назад по кабелю називається зацикленням (ringing). Для запобігання подібному явищу до обох кінців кабельного сегменту підключається крайове навантаження (термінатори). Термінатори поглинають електричний сигнал і запобігають його віддзеркаленню. У мережах з шинною топологією кабелі не можна залишати без крайового навантаження.

Прикладом недорогої мережі з шинною топологією є Ethernet 10Base-2 (таку мережу називають також "тонкою" Ethernet). Якщо в мережі з шинною топологією виникають проблеми, переконайтесь, що до кабелю підключено крайове навантаження. У мережах без крайового навантаження з'являються часті помилки, в результаті мережі стають некерованими.

Переваги шинної топології:

- вона надійно працює в невеликих мережах, проста у використанні і зрозуміла;

- шина вимагає менше кабелю для з'єднання комп'ютерів і тому дешевше, ніж інші схеми кабельних з'єднань;

- шинну топологію легко розширити. Два кабельні сегменти можна зістикувати в один довгий кабель за допомогою циліндрового з'єднувача BNC. Це дозволяє підключити до мережі додаткові комп'ютери;

- для розширення мережі з шинною топологією можна використовувати повторювач. Повторювач (repeater) підсилює сигнал і дозволяє передавати його на великі відстані.

Недоліки шинної топології:

- інтенсивний мережний трафік значно знижує продуктивність такої мережі. Оскільки будь-який комп'ютер може передати дані в довільний момент часу, і в більшості мереж вони не координують один з одним моменти передачі. У мережі з шинною топологією з великим числом комп'ютерів станції часто переривають один одного, і чимала частина смуги пропускання (потужність пересилання інформації) втрачається даремно. При додаванні комп'ютерів до мережі проблема ще більш посилюється;

- кожен циліндровий з'єднувач ослабляє електричний сигнал, і велике їх число перешкоджатиме коректній передачі інформації по шині;

- мережі з шинною топологією важко діагностувати. Розрив кабелю або неправильне функціонування одного з комп'ютерів може привести до того, що інші вузли не зможуть взаємодіяти один з одним. В результаті вся мережа стає непрацездатною.

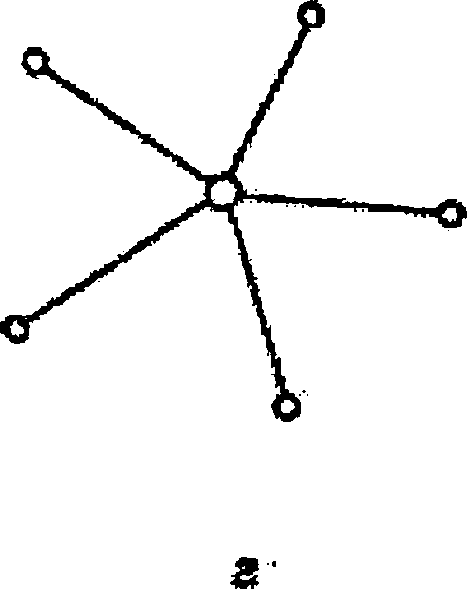

Зіркоподібна топологія. Зіркоподібна мережа (рис. 8.2, г) характеризується наявністю центрального вузла комутації — мережного сервера, до якого (або через який) надсилаються всі повідомлення. На мережний сервер, крім основних функцій, можуть бути покладені додаткові функції з узгодження швидкостей

робота станцій і перетворення протоколів обміну, це дозволяє в рамках однієї мережі об'єднувати різнотипні робочі станції.

Принцип роботи зіркоподібної топології. Кожен комп'ютер в мережі з топологією типу "зірка" взаємодіє з центральним концентратором, який передає повідомлення всіх комп'ютерів (у зіркоподібній мережі з широкомовною розсипкою) або тільки комп'ютеру-адресатові (у комутованій зіркоподібній мережі). Мережний сервер підключається до комутатора як робоча станція, але з максимальним пріоритетом. У цьому випадку структура центрального вузла значно спрощується, що у сполученні з високошвидкісними каналами дозволяє досягти досить високої швидкості передачі даних. Так, наприклад, у зірчастій мережі Ultra Net швидкість передачі даних становить 1,4 Гбіт/с.

Активний концентратор регенерує електричний сигнал і посилає його всім підключеним комп'ютерам. Такий тип концентратора часто називають багатопортовим повторювачем (multiport repeater). Для роботи активних концентраторів і комутаторів потрібне живлення від мережі. Пасивні концентратори, наприклад, комутаційна кабельна панель або комутаційний блок, діють як точка з'єднання, не підсилюючи і не регенеруючи сигнал. Електроживлення такі пристрої не вимагають.

Для реалізації мережі з топологією типу "зірка" можна застосовувати декілька типів кабелів. Гібридний концентратор дозволяє використовувати в одній зіркоподібній мережі різні типи кабелів.

Переваги мережі із зіркоподібною топологією:

- така мережа допускає просту модифікацію і додавання комп'ютерів, не порушуючи інші її частини. Досить прокласти новий кабель від комп'ютера до центрального вузла і підключити його до концентратора. Якщо можливості центрального концентратора будуть вичерпані, слід замінити його пристроєм з великим числом портів;

- центральний концентратор зіркоподібної мережі зручно використовувати для діагностики. Інтелектуальні концентратори (пристрої з мікропроцесорами, доданими для повторення мережних сигналів) забезпечують також моніторинг і управління мережею;

- відмова одного комп'ютера не обов'язково приводить до зупину всієї мережі. Концентратор здатний виявляти відмови і ізолювати таку машину або мережний кабель, що дозволяє решті мережі продовжувати роботу;

- у одній мережі допускається застосування декількох типів кабелів (якщо їх дозволяє використовувати концентратор);

- зіркоподібна топологія відрізняється найбільшою гнучкістю і простотою діагностики у разі відмови.

Недоліки мережі із зіркоподібною топологією:

- при відмові центрального концентратора стає непрацездатною вся мережа;

- багато мереж з топологією типу "зірка" вимагають застосування на центральному вузлі пристрою для ретрансляції широкомовних повідомлень або комутації мережного графіка;

- всі комп'ютери повинні з'єднуватися з центральним вузлом, це збільшує витрату кабелю, а отже, такі мережі дорожчі, ніж мережі з іншою топологією.

Розширювати зіркоподібну мережу можна шляхом підключення замість одного з комп'ютерів ще одного концентратора і під'єднання до нього додаткових машин. Так створюється гібридна зіркоподібна мережа (деревоподібна), аналогічна представлена на рис. 8.2, д. Найбільш характерним представником мереж з такою топологією є мережа lOOVG-AnyLan. Цікаво відзначити, що високошвидкісний варіант магістральної мережі Ethernet - Fast Ethernet також має деревоподібну структуру.

Порівняно з шинними і кільцевими мережами, деревоподібні мають вищу живучість. Відімкнення або вихід з ладу однієї з ліній або комутатора, як правило, не має значного впливу на працездатність частини локальної мережі, що залишилася.

Однією з причин широкого використання мереж із деревоподібною топологією є також те, що ця структура найбільше відповідає структурі інформаційних потоків між абонентами мережі.

Мережі з кільцевою топологією. У кільцевій мережі кожен комп'ютер пов'язаний з наступним, а останній - з першим, як наведено в рис. 8.2, е. Кільцева топологія застосовується в мережах, що вимагають резервування певної частини смуги пропускання для критичних за часом засобів (наприклад, для передачі відео і аудіо), у високопродуктивних мережах, а також при великому числі клієнтів, що звертаються до мережі (що вимагає її високої пропускної спроможності).

Принцип роботи мереж з кільцевою топологією. У мережі з кільцевою топологією кожен комп'ютер з'єднується з наступним комп'ютером, що ретранслює ту інформацію, яку він отримує від першої машини. Завдяки такій ретрансляції мережа є активною, і в ній не виникають проблеми втрати сигналу, як в мережах з шинною топологією. Крім того, оскільки "кінця" в кільцевій мережі немає, ніяких крайових навантажень не потрібно.

Деякі мережі з кільцевою топологією використовують метод естафетної передачі. Спеціальне коротке повідомлення-маркер циркулює по кільцю, поки комп'ютер не побажає передати інформацію іншому вузлу. Він модифікує маркер, додає електронну адресу і дані, а потім відправляє його по кільцю. Кожен з комп'ютерів послідовно отримує даний маркер з доданою інформацією і передає його сусідній машині, поки електронна адреса не співпаде з адресою комп'ютера- одержувача, або маркер не повернеться до відправника. Комп'ютер, що отримав повідомлення, повертає відправникові відповідь, підтверджуючу, що послання прийняте. Тоді відправник створює ще один маркер і відправляє його в мережу, що дозволяє іншій станції перехопити маркер і почати передачу. Маркер циркулює по кільцю, поки яка-небудь із станцій не буде готова до передачі і не захопить його.

Всі ці події відбуваються дуже часто: маркер може пройти кільце з діаметром в 200 м приблизно 10000 разів в секунду. У деяких ще швидших мережах циркулює відразу декілька маркерів. У інших мережних середовищах застосовуються два кільця з циркуляцією маркерів в протилежних напрямах. Така структура сприяє відновленню мережі у разі виникнення відмов. Прикладом швидкої волоконно-оптичної мережі з кільцевою топологією є FDDI.

Переваги мережі з кільцевою топологією:

- оскільки всім комп'ютерам надається рівний доступ до маркера жоден з них не може монополізувати мережу;

Недоліки мережі з кільцевою топологією:

- відмова одного комп'ютера в мережі може вплинути на працездатність всієї мережі;

- додавання або видалення комп'ютера змушує розривати мережу, усувається завдяки використанню "подвійного" кільця. Для цього до складу локальної мережі включають додаткові лінії зв'язку пристрої реконфігурації — спеціальні перемикальні пристрої, прості й надійні.

Фізична чарункова топологія. Повнозв'язна топологія характеризується наявністю надмірних зв'язків між пристроями. Наприклад, в дійсній мережі з чарунковою (mesh) структурою існує прямий зв'язок між всіма пристроями мережі (рис. 8.2, а). Для великої кількосі пристроїв така схема виявляється неприйнятною. Більшість повнозв’язних мереж не є чарунковими структурами, а є гібридними повнозв’язними мережами, що містять деякі надмірні зв'язки (але не між всіма вузлами).

Основною перевагою мережі із чарунковою структурою є її відмовостійка. Інші переваги включають гарантовану пропускну спроможність каналу зв'язку і те, що такі мережі достатньо легко діагностувати. До недоліків чарункової топології відносяться складність інсталяції і реконфігурації, а також вартість.

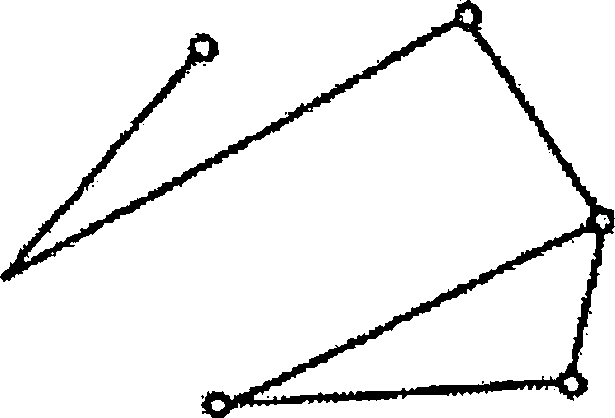

Рис. 8.3 Змішана топологія мережі

Змішані топології Тоді як невеликі мережі, як правило, мають типову топологію - зірка, кільце або загальна шина, для крупних мереж характерна наявність довільних зв'язків між комп'ютерами. У таких мережах можна виділити окремі довільно зв'язані фрагменти (підмережі), що мають типову топологію, тому їх називають мережами із змішаною топологією (рис. 8.3).

4. Студенти повинні розуміти, що роль систем передавання даних у сучасному суспільстві з кожним роком зростає. Перші системи передавання даних будували за індивідуальним замовлення з закритою структурою. В міру збільшення замовлень на будівництво систем передавання даних, постало питання

про серійне виготовлення технічного обладнання цих систем; первинних і вторинних перетворювачів електричних сигналів, апаратури передачі даних і т.п. А це вже вимагало розробки певних стандартів на ці технічні засоби, інтерфейси зв'язку між ними, вироблення певних правил та алгоритмів за якими здійснюється обмін інформацією між окремими компонентами системи. Технічні засоби систем електрозв'язку зорієнтовані на певне фізичне середовище, а це вже висуває конкретні вимоги до технічних характеристик, які повинні мати лінії зв'язку (коаксиальні кабелі, кабелі на основі скручених пар, волокнисто-оптичні кабелі).

Особливо гостро питання стандартизації постало при появі сучасних цифрових систем електрозв'язку з різнорідним трафіком та великим числом різноманітних абонентів. Стандарти в галузі електрозв'язку дозволяють використовувати для побудови мереж передачі даних стандартне технічне обладнання та програмне забезпечення, без великих затрат змінювати структуру мережі, збільшувати або зменшувати число абонентів, об'єднувати різнорідні мережі між собою, створювати мережі, які охоплюють великі території ( держави, континенти, частини світу).

Сучасні системи електрозв'язку будуються у відповідності з вимогами взаємодії відкритих систем. При цьому як базову використовують еталонну модель взаємодії відкритих систем OSI. Відритою системою називається система, яка складається з окремих модулів і структура якої може змінюватися в залежності від галузі застосування та виконуваних функцій. Відкриті системи будують у відповідності з загальнодоступними специфікаціями та стандартами, які використовують зацікавлені виробники.

В галузі передавання даних використовують наступні види стандартів:

1. Стандарти окремих фірм-виробників.

2. Стандарти спеціальних комітетів і об'єднань (галузеві стандарти).

3. Національні стандарти (державні стандарти - ДЕСТи).

4. Міжнародні стандарти.

Міжнародні стандарти розробляють і затверджують різні міжнародні організації та комітети. Найбільших успіхів у розробці стандартів в галузі передавання даних досягнули Міжнародна організація зі стандартизації (ISO), Міжнародна спілка електрозв'язку (ITU), Інститут інженерів з електротехніки і радіоелектроніки (IEEE), Європейська асоціація виробників комп’ютерів (ЕСМА), Асоціація електронної промисловості (ЕІА), Міністерство оборони США (DoD) та Професійне співтовариство Internet (ISOC).

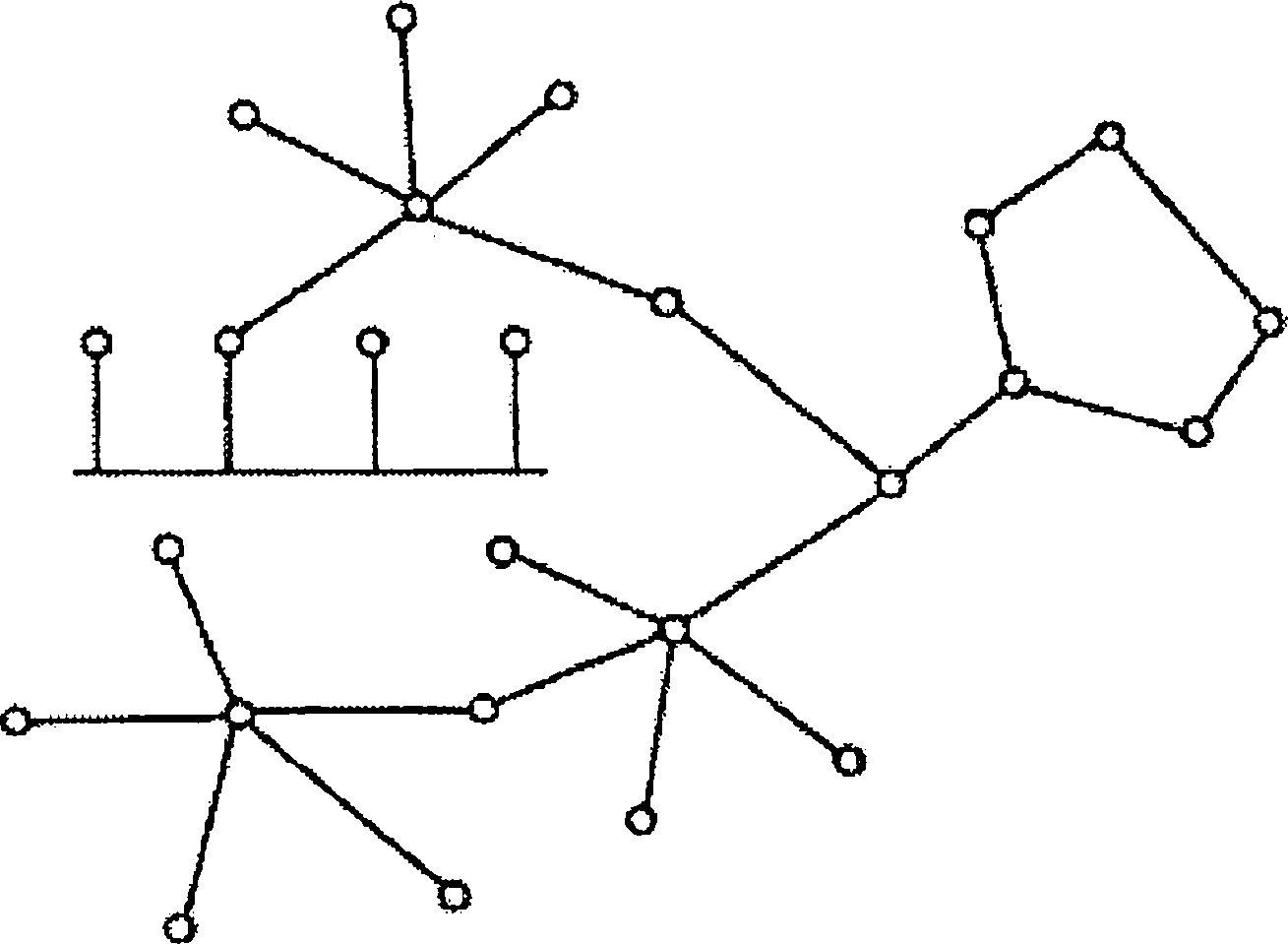

Еталонна модель взаємодії відкритих систем OSI

На початку 80-их років ряд міжнародних організацій під егідою Міжнародної організації зі стандартизації ISO розпочав роботи над розробкою еталонної моделі взаємодії відкритих систем OSI. При цьому за зразок ієрархічної відкритої системи був узятий комп'ютер. Модель будувалася з врахуванням тогочасних розробок у галузі комп'ютерних мереж, в т.ч. стеку протоколів TCP/IP. Перед розробниками стояла задача формалізувати процедуру обміну інформацією між абонентами мережі з врахуванням усіх можливих факторів: великого числа різноманітних абонентів, використання різнорідних локальних і глобальних

мереж, різних видів фізичного середовища передавання даних, різних типів термінального обладнання, апаратури передачі даних і т.п.

Ідея моделі OSI полягала в тому, що ієрархічна відкрита система розбивається на окремі рівні, кожний з яких складається з декількох модулів і підсистем. Завдяки тому, що кожний рівень виконує свої функції, загальна задача передачі даних розбивається на ряд окремих задач. Функції кожного рівня можуть реалізовуються програмними, апаратними або програмно-апаратними засобами. Як правило, реалізація функцій верхніх рівнів здійснюється програмами, а нижніх - технічними пристроями.

В моделі OSI процедура взаємодії двох систем описується у вигляді набору правил взаємодії кожної пари модулів відповідних рівнів цих систем (вузлів мережі). Слід зауважити, що формалізовані правила, які визначають формат і послідовність повідомлень, якими обмінюються модулі одного рівня різних вузлів, називаються протоколом, а формалізовані правила, які визначають формат і послідовність повідомлень, якими обмінюються модулі різних рівнів одного вузла - інтерфейсом. По суті протокол та інтерфейс виражають одне і те ж поняття, але традиційно в мережах за ними закріпили різні області дії. Протоколи визначають правила взаємодії модулів одного рівня різних вузлів, а інтерфейси - модулі сусідніх рівнів в одному вузлі. Засоби кожного рівня відпрацьовують як свій власний протокол, так і інтерфейси з сусідніми рівнями свого вузла.

Структура розробленої еталонної моделі взаємодії відкритих систем OSI приведена на рис. 8.4. Модель OSI поділяє всі процеси, які мають місце при обміні інформацією між двома відкритими системами мережі на сім рівнів: прикладний, перетворення даних, сеансовий, транспортний, канальний і фізичний.

Найвищий 7-ий рівень моделі OSI надає користувачу доступ до ресурсів мережі шляхом використання стандартних програмних засобів, які реалізовують різні служби мережі: файлову, факсимільну, друку, віддаленого доступу, електронної пошти, емуляції терміналів, гіпертекстової інформації і т.п.

Шостий рівень відповідає за кодування і представлення інформації в мережі. Функції цього рівня обумовлені тим, що комп'ютери мережі можуть працювати в різних кодах, використовувати різні алгоритмічні мови, формати даних, передача даних може здійснюватися в спеціальних кодах. На цьому рівні здійснюється трансляція повідомлень і перетворення форматів, редагування тексту і графічних зображень, шифрація і дешифрація даних для забезпечення їх секретності.

П'ятий сеансовий рівень відповідає за взаємодію різних вузлів мережі. Він забезпечує обмін структурованими повідомленнями між розподіленими прикладними процесами, здійснює синхронізацію мережевого часу, вставляє у довгі повідомлення контрольні точки для збільшення надійності їх передачі.

Четвертий, транспортний рівень призначений для організації незалежної від технічних засобів мережі передачі даних від одного вузла (джерела повідомлення) до іншого (одержувача повідомлення). Він забезпечує можливість адресації кінцевого обладнання мережевим рівнем, відповідає за надійність передавання і

цілістність даних, впорядковує пакети за їх номерами, виявляє пакети, які не були розпізнані маршрутизаторами і генерує запити на їх ретрансляцію.

РІВНІ:

ПРИКЛАДНИМ

ПЕРЕТВОРЕННЯ

ДАНИХ

СЕАНСОВИИ

ТРАНСПОРТНИЙ

МЕРЕЖЕВИМ

КАНАЛЬНМИ

ФІЗИЧНИМ

1 ВУЗОЛ 1 1 1 1 ПЛ, |

Г I I I I . ПРОТОКОЛИ |

ВУЗОЛ 2 • 9 , m |

1 t 1 ЛАНІ СІ тть |

|

t L_l t .ГП |

LU t m, |

ІНТЕРФЕЙСИ |

* LU t |

iJL іГТІ < |

|

*ULl t . Г71 |

iLlI t ТТЛ, |

|

► I 4 | t , ГП |

|

|

L__l ■ ґН |

Ш |

|

UJ |

I I |

і |

* 1 -1 |

Рис. 8.4 Структура еталонної моделі взаємодії відкритих

Третій, мережевий рівень служить для утворення єдиної транспортної системи, що об’єднує декілька мереж, які можуть використовувати різні принципи передачі повідомлень. Він відповідає за передачу даних між мережами і визначає маршрут між джерелом і одержувачем повідомлень,

які розміщені у різних мережах, розділених маршрутизаторами. Мережевий рівень вирішує задачі узгодження різнорідних мереж і спрощення адресації у крупних мережах. Повідомлення мережевого рівня називають пакетами. Кожний пакет містить адресу одержувача пакету, яка складається із адреси мережі і адреси вузла цієї мережі. Протоколи мережевого рівня реалізовуються як системними програмами кінцевих вузів мережі, так і маршрутизаторами.

Другий, канальний рівень призначений для керування каналом передавання даних. При передаванні даних у мережу він на основі отриманих від верхніх рівнів повідомлень формує кадри потрібного формату і доповнює їх службовою інформацією, необхідною для успішної передачі даних по мережі. Виконує, при необхідності, кодування даних завадостійким кодом, керує доступом до фізичного середовища і потоком даних на рівні каналу. При прийманні даних другий рівень формує із потоку бітів кадр даних, виявляє і коректує помилки передачі. Функції канального рівня реалізуються мережевим адаптером та його програмою- драйвером.

Перший, фізичний рівень забезпечує передачу даних по фізичних лініях зв’язку, таких як коаксиальний кабель, вита пара, оптоволоконний кабель або цифровий територіальний канал. Цей рівень приймає кадр даних у вигляді послідовності біт від канального рівня, здійснює, при необхідності, їх модуляцію та лінійне кодування і передає в мережу. Фізичний рівень також відповідає за побітове приймання з мережі вхідних потоків і передавання їх канальному рівню. Перший рівень визначає механічні і електричні характеристики та фізичний інтерфейс для підключення технічного обладнання до кабелів лінії зв'язку. Функції першого рівня реалізуються мережевим адаптером та засобами під'єднання до фізичного середовища із заданими технічними характеристиками.

Три верхніх рівні - прикладний, перетворення даних та сеансовий - орієнтовані на задачі користувача і мало залежать від технічних особливостей побудови мережі. На протоколи цих рівнів мало впливають перехід на іншу технологію, зміну топології чи технічних засобів. їх функції реалізовуються, як правило, системними програмами мережевих операційних систем. Три нижніх рівні - мережевий, канальний і фізичний - є мережезалежними. Протоколи їх роботи тісно пов'язані з технологією та технічною реалізацією мережі і використовуються комунікаційним мережевим обладнанням. Реалізовуються вони як програмними, так і технічними засобами. Транспортний рівень є проміжний між верхніми і нижніми рівнями. Він закриває всі деталі функціонування нижніх рівнів від верхніх. Це дозволяє розробляти незалежні від технічних засобів нижніх рівнів мережеві програмні додатки верхніх рівнів.

Отримавши повідомлення від джерела інформації модулі прикладного рівня згідно із своїми протоколами формують повідомлення стандартного формату, яке складається із поля даних і заголовка. Заголовок містить службову інформацію (СІ) для прикладного рівня вузла-адресата. Прикладний рівень передає сформоване повідомлення згідно з відповідним інтерфейсом рівню перетворення даних, який на основі аналізу заголовка виконує необхідні дії і формує заголовок для шостого рівня адресата. Сформоване таким чином повідомлення передається сеансовому рівню, модулі якого в свою чергу виконують з цим повідомленням

необхідні дії, формують службову інформацію ддя п’ятого рівня адресата і передають четвертому рівню свого вузла і т.д. Модулі фізичного рівня перетворюють отриману від канального рівня послідовність біт у послідовність електричних сигналів і передають її через фізичне середовище фізичному рівню вузла-адресата. Рівні адресата послідовно обробляють отримане із лінії зв'язку повідомлення і передають його вверх до прикладного рівня. При цьому модулі кожного рівня адресата виконують необхідні дії на основі аналізу призначеної їм службової інформації, ліквідовують цю інформацію і передають повідомлення вищому рівню. Прикладний рівень відтворює первинне повідомлення і передає його одержувачу.

Еталонна модель взаємодії відкритих систем описана міжнародним стандартом ISO 7498. Організація обміну даними між абонентами згідно моделі OSI дозволяє використовувати при побудові мереж стандартні програмні та апаратні засоби, без великих затрат змінювати структуру мережі, збільшувати або зменшувати число її абонентів та з'єднувати між собою мережі, побудовані за різними мережевими технологіями.

Правила взаємодії вузлів мережі передавання даних описуються стеком (набором) комунікаційних протоколів. Різні технології мереж передавання даних описують взаємодію своїх абонентів з допомогою свого стеку комунікаційних протоколів, який не завжди відповідає моделі OSI. Це обумовлено тим фактором, що модель OSI була розроблена на основі узагальнення функцій вже існуючих наборів комунікаційних протоколів. Тому протоколи, які були впроваджені в експлуатацію до появи моделі OSI охоплюють не всі рівні, описані моделлю OSI. Якщо нижні рівні цих стеків, які відповідають за передавання даних у фізичне середовище, здебільшого співпадають, то верхні рівні можуть відрізнятися. Так, у більшості стеків комунікаційних протоколів функції трьох верхніх рівнів зведені в одному прикладному рівні.

5. На базі економічної та високопродуктивної електронної техніки у 80-х роках визначилась нова тенденція розвитку інформаційно-обчислювальної техніки - створення локальних обчислювальних мереж LAN (Local Area Network) різноманітного призначення. Локальна обчислювальна мережа - це комунікаційна мережа, яка забезпечує в межах деякої обмеженої території взаємозв’язок для широкого кола програмних продуктів. Вона підтримує зв’язок між ЕОМ, терміналами, обладнанням, забезпечує сумісне використання ресурсів.

Спочатку локальні обчислювальні мережі створювалися для наукових цілей з метою сумісного використання загальних ресурсів. Це пояснювалось тим, що в багатьох випадках широко розповсюджені персональні комп’ютери не забезпечували створення та функціонування достатньо потужних автоматизованих інформаційних систем через недостатність власних ресурсів. Для таких автоматизованих інформаційних систем необхідно було застосовувати потужніші комп’ютери - сервери, які дозволяли б концентрувати мережні ресурси і були б розраховані на ефективну роботу в мережі для сумісного використання

користувачами. Сьогодні найпоширенішими стають локальні обчислювальні мережі комерційного призначення.

Студенти під час вивчання даного питання повинні знати переваги використання локальної обчислювальної мережі.

- впровадження локальної обчислювальної мережі дозволяє персонально використовувати обчислювальні ресурси всієї мережі, а не тільки окремого комп’ютера, створювати різноманітні масиви управлінської, комерційної та іншої інформації загального призначення, автоматизувати документообіг в цілому;

з’являються можливості колективного використання різних спеціалізованих засобів та інструментів для вирішення певного кола професійних задач (наприклад, засобів машинної графіки, підготовки звітів, відомостей, доповідей, публікацій та інших документів);

- дозволяє розгорнути зовнішні по відношенню до організації такі служби, як телексний (телетайпний) зв’язок, поштова кореспонденція, електроні дошки оголошень, електронні газети, тощо, а також підтримує вихід в глобальні (регіональні) мережі та користування їх послугами.

- учасники телеконференцій можуть користуватися необхідними базами даних, а у випадку необхідності здійснювати автоматизоване опрацювання інформації. Поряд з цим мережі надають можливість проводити відеоконференції, які дозволяють влаштовувати сумісні зустрічі партнерів з різних кінців світу.

Визначення локальної обчислювальної мережі.

Локальні комп’ютерні мережі - це системи розподіленої обробки даних

і, на відміну від глобальних та регіональних комп’ютерних мереж, охоплюють невеликі території (діаметром 5-10 км) всередині окремих контор, банків, бірж, вузів, установ, науково-дослідних організацій і т.д. Локальні мережі можуть під’єднуватися до інших локальних і великих (регіональних або глобальних) мереж ЕОМ за допомогою спеціальних шлюзів, мостів і маршрутизатор і в, які реалізуються на спеціалізованих пристроях або на персональних комп’ютерах з відповідним програмним забезпеченням.

Відносно невелика складність і вартість локальних обчислювальних мереж, основу яких складають персональні комп’ютери, забезпечують широке використання їх в сферах автоматизації комерційної, банківської та інших видів діяльності, діловодства, технологічних і виробничих процесів, для створення розподілених управлінських, інформаційно-довідкових, контрольно- вимірювальних систем, систем промислових роботів і гнучких промислових виробництв.

Види класифікацій локальних обчислювальних мереж.

Сьогодні в світі нараховується десятки тисяч різних локальних обчислювальних мереж і для їх розгляду корисно мати систему класифікації. Усталеної класифікації локальних мереж поки що не існує, але для них можна виявити певні класифікаційні ознаки за:

- призначенням;

- типом використовуваних ЕОМ;

- організацією управління;

- організації передачі інформації;

- топологією;

- методах теледоступу;

- фізичних носіях сигналів;

- управлінню доступом до фізичного середовища передачі і так далі.

ТЕСТОВІ ЗАВДАННЯ

1. Системи комп’ютерів, об’єднаних каналами передачі даних, що забезпечують ефективне надання різних інформаційно-обчислювальних послуг користувачеві за допомогою реалізації зручного й надійного доступу до ресурсів мережі:

а) комп'ютерні мережі;

б) робочі станції;

в) файл-сервери;

г) бренд-мауери.

2. Комп'ютерні мережі, залежно від охоплювальної території, підрозділяються на:

а) послідовні, широкомовні;

б) універсальні, спеціальні;

в) автоматичні, з управлінням;

г) глобальні, локальні, регіональні, корпоративні.

3. Комп’ютерні мережі, за ознаками організації передачі даних, підрозділяються на:

а) послідовні, широкомовні;

б) універсальні, спеціальні;

в) автоматичні, з управлінням;

г) глобальні, локальні, регіональні, корпоративні.

4. Комп’ютер, через який користувач отримує доступ до ресурсів мережі:

а) сервер;

б) робоча станція;

в) хост-комп’ютер;

г) хаб.

5. Комп’ютер, призначений для обробки запитів всіх робочих станцій мережі:

а)сервер;

б) робоча станція;

в) хост- комп’ютер;

г) комутатор.

6. Локальні (LAN) мережі застосовуються на відстані:

а) до 10-15 км;

б) до 3-4 км;

в) до 20-25 км;

г) до 1 км.

7. Послідовні і широкомовні комп’ютерні мережі відрізняються:

а) наявністю різної кількості мов програмування, що можуть бути використані в таких мережах;

б) кількістю країн, що можуть одночасно їх використовувати;

в) організацією передачі даних;

г) організацією електронних сполучень.

8. До технічного забезпечення комп’ютерних мереж не входять:

а) сервери;

б) канали передачі даних;

в) маршрутизатори;

г) елемента живлення.

9. Комп’ютер, через який користувач отримує доступ до мережі - це:

а) підключений комп'ютер;

б) робоча станція;

в) точка доступу;

г) пункт зв'язку.

10. Що з наступного не є спеціалізованим сервером:

а) файл-сервер;

б) сервер друку;

в) блок-сервер;

г) сервер-шлюз.

11. Вузли комутації не виконують наступний вид комутації:

а) комутація каналів;

б) комутація повідомлень;

в) комутація серверів;

г) комутація пакетів.

12. Демодуляція - це:

а) зворотне перетворення модульованого сигналу в первісний сигнал;

б) невиконання студентами академічних модульних завдань;

в) уявне розкладання мережі на модулі (частини);

г) зміна будь-якого параметру сигналу, що модулюється в каналі зв'язку відповідно до поточних значень переданих даних.

13. Інформаційні системи, що використовують можливості комп’ютерних мереж, забезпечують виконання завдань:

а) зберігання і обробка даних;

б) організація доступу користувачів до даних;

в) передача даних і результатів обробки даних користувачам;

г) всі відповіді вірні.

14. Вузли комутації можуть здійснювати:

а) комутацію каналів;

б) комутацію повідомлень;

в) комутацію пакетів;

г) всі відповіді вірні.

15. Прародичкою Internet була мережа:

а) ARPA;

б) ARPANET;

в) DARPA;

г) Intranet.

16. Спосіб задавання параметрів для передачі та сприймання інформації між комп’ютерами з метою збереження цілісності інформації - це:

а) протокол;

б) сервер;

в) документ;

г) пакет.

17. Internet-це:

а) об’єднання декількох комп’ютерів у мережу;

б) локальна мережа підприємства;

в) поєднання багатьох мереж із забезпеченням поширення інформації по всій земній кулі;

г) потужні комп’ютери, постійно підключені до мережі.

18. Сервер - це:

а) будь-який комп’ютер, підключений до Internet;

б) комп’ютери, до яких звертаються при перегляді WEB-сторінок;

в) постачальник послуг Internet;

г) потужний комп’ютер, постійно підключений до мережі, що надає послуги іншим машинам.

19. Комп’ютери, що складають та надсилають запити до серверів - це:

а) клієнти;

б) вузли;

в) мейнфрейми;

г) провайдери.

20. On-line та off-line - це:

а) види послуг провайдерів Internet;

б) режими інформаційного обміну в Internet;

в) види роботи серверів;

г) види протоколів Internet.

21. 215.12.35.22-це:

а) доменне ім’я серверу;

б) назва протоколу;

в) ІР-адреса;

г) адреса електронної пошти.

22. Для роботи простих користувачів в Internet зручніше використовувати:

а) ІР-адреси;

б) поштові адреси;

в) назви протоколів;

г) доменні імена серверів.

23. Посилання в гіпертекстовій структурі - це:

а) спосіб здійснення зв’язків;

б) спосіб відображення звуку у WEB-сторінці;

в) спосіб пошуку інформації;

г) адреси електронної пошти.

24. Певна система імен для ідентифікації ресурсів у Internet - це:

а) HTTP;

б) TCP / IP;

в) URL;

г) HTML.

25. URL може складатися з:

а) будь яких елементів;

б) всіх знаків, окрім тих, що мають спеціальне призначення;

в) тільки латинських літер;

г) тільки цифр.

26. Пристрій, що виконує трансляцію сигналів з одної форми в іншу:

а) принтер;

б) комп’ютер;

в) модем;

г) монітор.

27. Який пристрій не є процесором передачі даних:

а) контролер;

б) концентратор;

в) мультиплексор та концентратор;

г) модем.

28. Процесор передачі даних, що транслює один протокол в іншій, з’єднуючи різнорідні мережі:

а) шлюз;

б) файл-сервер;

в) LAN;

г) WEB.

29. Спосіб передачі інформації (документів, графіки і т.д.) за допомогою телефонних ліній - це:

а) голосова пошта;

б) факсимільний зв’язок;

в) електронна пошта;

г) відеоконференція.

30. За відстанню, яку охоплює мережа, розрізняють наступні її види:

а) шлюзи та файл-сервери;

б) магістральні та кільцеві;

в) локальні та глобальні;

г) локальні та магістральні.

ПИТАННЯ ДЛЯ САМОКОНТРОЛЮ

1. Дайте визначення понять «комп’ютерна мережа», «абонент», «сервер» та «клієнт».

2. Назвіть класифікацію комп’ютерних мереж за територіальним призначенням

3. Охарактеризуйте локальні комп’ютерні мережи.

4. Визначте призначення глобальних комп’ютерних мереж.

5. Назвіть та охарактеризуйте призначення міських комп’ютерних мереж.

6. Дайте визначення поняттю топологія.

7. Охарактеризуйте принцип роботи шинної топології.

8. Які існують переваги та недоліки роботи шинної топології.

9. Визначте принцип роботи зіркоподібної топології.

10. Назвіть перваги та недоліки зіркоподібної топології.

11. Визначте принцип роботи мереж з кільцевою топологією.

12. Назвіть перваги та недоліки кільцевої топології.

13. Дайте характеристику фізичній чарунковій топологія.

14. Охарактеризуйте змішану тополігію мережі.

15. Визначте принципи роботи еталонної моделі взаємодії відкритих систем OSI.

16. Наведіть переваги використання локальних обчислювальних мереж.

ГЛОСАРІЙ

Комп’ютерна мережа — це система розподіленого опрацювання інформації, що складається як мінімум із двох комп'ютерів, які взаємодіють між собою за допомогою засобів зв'язку.

Абонент - це пристрій, що підключений до мережі і бере активну участь в інформаційному обміні та має свою мережну адресу

Сервер - абонент (вузол) мережі, який надає свої ресурси іншим абонентам, але сам не використовує їх ресурси.

Локальна обчислювальна мережа - система, яка забезпечує на обмеженій території один чи декілька каналів зв’язку, наданих приєднаним до неї абонентам для короткочасного монопольного користування.

Клієнт - абонент мережі, який тільки використовує мережні ресурси, але сам свої ресурси в мережу не віддає, тобто мережа його обслуговує, а він нею тільки користується.

Глобальні мережі — об'єднують територіально розгалужені комп'ютери, які можуть знаходитися в різних містах і країнах.

Топології комп’ютерних мереж - це конфігурація графа, вершинам якого відповідають комп'ютери мережі (іноді і інше устаткування, наприклад концентратори), а ребрам - фізичні зв'язки між ними.

Локальні комп’ютерні мережі - це системи розподіленої обробки даних і, на відміну від глобальних та регіональних комп’ютерних мереж, охоплюють невеликі території (діаметром 5-10 км) всередині окремих контор, банків, бірж, вузів, установ, науково-дослідних організацій і т.д.

ЛІТЕРАТУРА

Основна: 1, 2, 5, 8

Додаткова: 3, 6, 10, 13

ТЕМА № 10 БЕЗПЕКА ІНФОРМАЦІЙНИХ СИСТЕМ

Мета заняття: студенти повинні сформувати уявлення про захист інформації, ознайомитись з видами загроз інформаційних систем, мати уявлення про шифрування данних, знати засоби захисту інформаційних систем.

Знати: передумови винекнення необхідності в захисті інформаційних систем в сучасних умовах, сервіси безпеки, механізми порушення безпеки, сучасні засоби захисту операційних та інформаційних систем.

Вміти: застосовувати теоретичні знання в системі безпеки інформаційних систем на сучасних підприємствах

ПИТАННЯ ДО ТЕМИ

1. Інформаційна політика та політика безпеки (25)

2. Сервіси безпеки та механізми її порушень

3. Шифрування даних

4. Засоби захисту операційних систем

5. Захист апаратних пристроїв

6. Безпека та захист інформаційних систем (26)

МЕТОДИЧНІ РЕКОМЕДАЦІЇ

1. На сьогоднішній день захист інформації - достатньо розвинена галузь науки і техніки, що пропонує широкий спектр різноманітних засобів захисту даних. Проте жодний окремо взятий засіб не забезпечує потрібного рівня захисту ІС. Захист на потрібному рівні можливий лише за умови комплексного вжиття взаємодоповнюючих заходів, а саме:

- нормативно-правових;

- адміністративних;

- спеціального обладнання та програмного забезпечення.

Захист інформації - сукупність засобів, методів, організаційних заходів щодо попередження можливих випадкових або навмисних впливів природного чи штучного характеру, наслідком яких може бути нанесення збитків чи шкоди власникам інформації або її користувачам, інформаційному простору. Суттю захисту інформації є її доступність при збереженні цілісності інформації та гарантованій конфіденційності.

Нормативно-правові засоби захисту визначаються законодавчими актами, які регламентують правила користування, опрацювання та передачі інформації обмеженого доступу та встановлюють міру відповідальності за порушення цих правил.

У ст.34 Конституції України визначається право громадян України на інформацію та забезпечення інформаційних процесів.

З липня 2003 року в Україні введена кримінальна відповідальність за незаконне втручання в роботу комп’ютерів чи поширення комп’ютерних вірусів, яке призводить до спотворення, зникнення або блокування доступу до інформації чи носіїв.

Слід брати до уваги також морально-етичні проблеми захисту, які реалізуються у вигляді різних норм, що традиційно сформувались в державі і суспільстві.

Використання систем захисту інформації не приносить прибутку, але її відсутність може стати причиною значних збитків за рахунок:

- втрати конфіденційності;

- - втрати даних;

- відмови системи в обслуговуванні користувачів;

- втрати репутації.

Сукупність адміністративних заходів та вибір обладнання і програмного забезпечення повинен здійснюватись окремо для кожної конкретної ІС. Безпеку інформаційної системи не можна один раз придбати і встановити, її потрібно постійно підтримувати. Займатись цим повинні передусім керівники підприємств, відділи інформаційної безпеки, ІТ-менеджери або системні адміністратори.

Незважаючи на те, що політика безпеки повинна розроблятись індивідуально для кожної системи, є низка рекомендацій щодо організації захисту в довільній системі. Ці рекомендації наведені в документі RFC 2196 "Site Security Book" (інструкція з безпеки систем).

У відповідності до RFC 2196 виділяють чотири етапи формування політики безпеки:

1. Реєстрація всіх ресурсів, які повинні бути захищені

2. Аналіз та створення списків можливих загроз для кожного ресурсу

3. Оцінка ймовірності появи кожної загрози

4. Прийняття рішень, які дозволять економічно ефективно захистити інформаційну систему.

Інформаційні системи наражені на такі загрози:

- несанкціонований доступ;

- ненавмисне розкриття інформації;

- різні види атак, що дозволяють проникнути в мережу або перехопити управління нею;

- комп’ютерні віруси;

- логічні бомби;

- засоби пригальмовування передавання даних;

- природні катаклізми та стихійні лиха.

Щодо визначення економічної ефективності систем захисту, то тут слід керуватись наступним міркуванням: вартість засобів захисту не повинна перевищувати втрат, до яких може спричинити ця загроза, зокрема витрат на відновлення інформації.

2. При вивчені даного питання, необхідно дати визначення поняттю сервіс безпеки, який визначається як сукупність механізмів, процедур та інших заходів управління для зменшення ризиків, пов’язаних із загрозою втрати або розкриття даних. Одні сервіси забезпечують захист від загроз, інші - виявляють слабкі місця в системі безпеки.

Основними сервісами безпеки є:

- сервіс аутентифікації;

- сервіс конфіденційності;

- сервіс цілісності;

- сервіс дотримання зобов’язань.

Аутентифікація користувача передбачає два кроки: ідентифікацію -

уведення імені, під яким користувач зареєстрований в системі, та верифікацію - уведення пароля, присвоєного даному користувачу.

Джерела |

|

Адресат |

|

||

|

|

|

а) нормальний обмін

ІЄР2Л0

§) роз’едйзимя

Адресат

ж аг

Рис. 10.1. Механізми порушень безпеки даних

Останнім часом великого розповсюдження набули системи біометричної аутентифікації.

Конфіденційність означає, що доступ до інформації може бути наданий лише тим користувачам, які мають на це право.

Сервіс цілісності даних забезпечує захист від навмисної чи випадкової зміни даних. Він дозволяє виявити факт зміни, часткового вилучення або доповнення даних.

Сервіс дотримання зобов’язань гарантує, що учасники інформаційного обміну не можуть заперечити факт своєї участі в ньому.

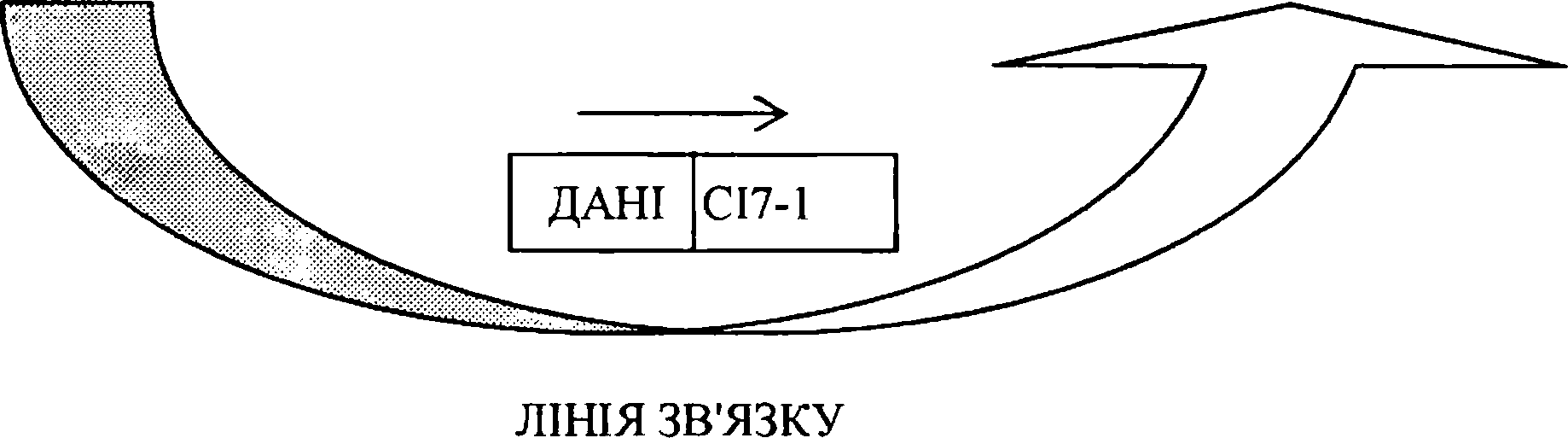

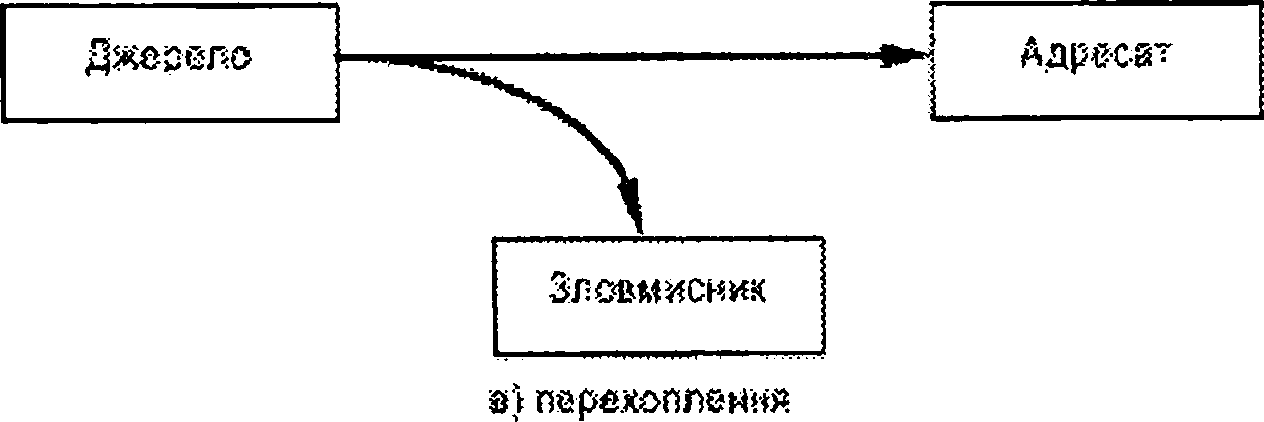

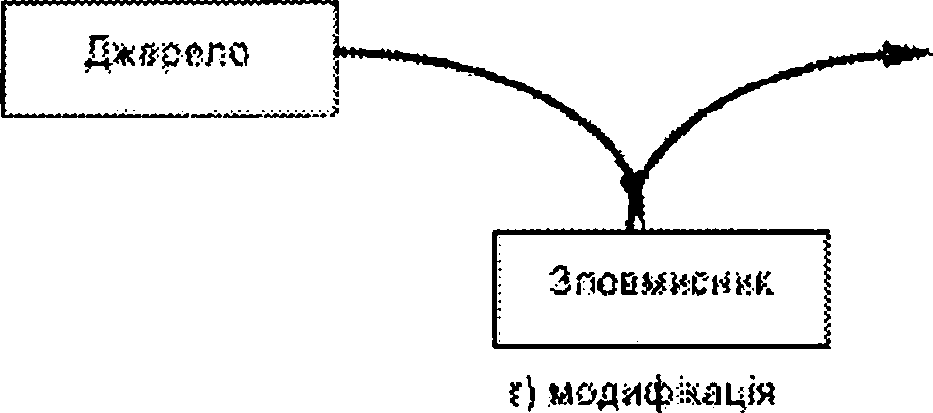

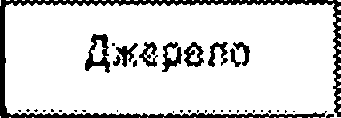

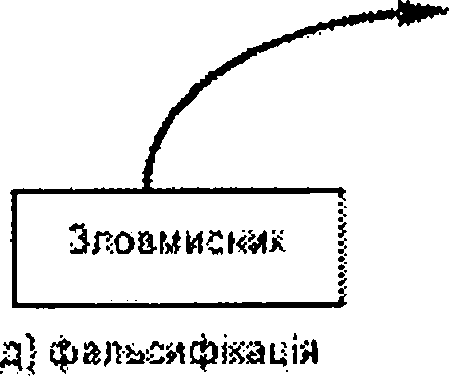

Виділяють чотири основних механізми порушень безпеки даних:

- роз’єднання, коли порушується доступність даних;

- перехоплення, що спричиняє порушення конфіденційності даних;

- модифікація, що призводить до порушення цілісності;

- фальсифікація - в цьому випадку порушується автентичність даних.

Схеми механізмів порушень безпеки даних наведено на рис. 10.1.