- •В.Я. Яковенко

- •Донецьк, 2005

- •1. Інформація, документ, інформаційні ресурси

- •1.1. Інформація: визначення, властивості, вимірювання

- •1.2. Документні ресурси

- •1.3. Інформаційні ресурси

- •2. Інформаційні ресурси і керування знаннями

- •2.1. Штучний інтелект і представлення знань

- •2.2. Інтелектуальний та людський капітал

- •2.3. Керування знаннями

- •3. Інформатизація і система національних інформаційних ресурсів

- •3.1. Інформатизація: сутність та розвиток в Україні і світі

- •Інформаційні ресурси;

- •3.2. Інформатизація та інформаційний ринок

- •3.3. Система національних інформаційних ресурсів України

- •4.Інформаційні ресурси internet

- •4.1. Internet і гіпертекст

- •4.2.ІнформаційніресурсиInternet

- •4.3.КомерційневикористанняInternet

- •5.Безпекаінформаційнихресурсівісистем5.1.Інформаційнабезпека

- •5.3.Модельвзаємодіївідкритихсистеміметодиїхзахисту

- •5.4.Використаннявідкритогоісекретногоключів.Електроннийцифровийпідпис

- •6.Створеннятафункціонуванняелектронногоуряду6.1.Світовийдосвідстворенняелектронногоуряду

- •6.2.ОсобливостістворенняелектронногоурядувУкраїні

- •6.3.РозвитококремихнапрямівелектронногоурядуваннявУкраїні

- •7.2.UmLіоб'єктно-оріентованемоделювання

- •Перелікпосилань

- •83055,М.Донецьк,вул.Університетська,24

5.4.Використаннявідкритогоісекретногоключів.Електроннийцифровийпідпис

Захарактеромвикористанняключаалгоритмишифруваннярозподіляютьсянадватипи:симетричні(зодним-секретнимключем)інесиметричні(здвомаключами,абозвідкритимключем)(рис.5.1,5.2).Несиметричніалгоритмишифруванняідешифруванняінколиназиваютьасиметричними.

Присиметричномутипівшифраторівідправникаідешифраторіодержувачавикористовуютьсяодинітойжеключ.Шифраторутворюєшифрограму,якаєфункцієювідкритоготексту.Конкретнийвидфункціїперетворення(шифрування)визначаєтьсясекретнимключем.Дешифратородержувачаповідомленнявиконуєзворотнеперетворенняповідношеннюдоперетворення,зробленоговшифраторі.Секретнийключзберігаєтьсявтаємницііпередаєтьсявідправникомповідомленняодержувачучерезканал,якийусуваєможливостіперехопленняключакриптоаналітикомсупротивникаабокомерційнимконкурентом.

120

Ключ1(секретний)

Ключ1(секретний)

Ключ1(секретний)

Текст

>•Шифратор

Відправник

(передавач)

Шифрограма |

|

Текст |

||

-> |

Дешифратор |

|

». |

|

Каналзв'язку |

|

|||

|

Одержувач (приймач) |

|

|

|

Рис.5.2.Схемасиметричногошифрування

Рис.5.2.Схемасиметричногошифрування

Привикористанніасиметричногоалгоритмуодержувачспочаткуповідкритомуканалупередаєвідправникувідкритийключ,задопомогоюякоговідправникшифруєінформацію.Отримавшиінформаціюодержувачдешиф-:руєїїзадопомогоюдругого,секретного,ключа.Перехопленнявідкритогоключакриптоаналітикомсупротивниканедозволяєдешифруватизакритеповідомлення,оскількивонорозсекречуєтьсялишедругим,секретним,ключем.Дотогожсекретнийключпрактичнонеможливознайтизадопомогоювідкритогоключа.

Ключ1(відкритий)

Ключ1(відкритий)

Ключ2(секретний)

Текст

Шифратор

Шифрограма

Дешифратор

Текст

Відправник

Відправник

(передавач)

Каналзв'язку

Одержувач

(приймач)

Рис.5.3.Схемаасиметричногошифрування

Рис.5.3.Схемаасиметричногошифрування

Криптографічнусистемузвідкритимключемрозробилив1976р.американціУїтфілдДіффітаМартінХеллман.

Опишемоприкладвикористаннятакоїсистеми.

121

ХайабонентА(наприклад,банкір)іабонентВ(наприклад,вкладник)вирішиливстановитиміжсобоюсекретнупередачушифрованоїінформаціїзвідкритимключем.

ХайабонентА(наприклад,банкір)іабонентВ(наприклад,вкладник)вирішиливстановитиміжсобоюсекретнупередачушифрованоїінформаціїзвідкритимключем.

Незалежноодинвідодноговонистворюютьключітак,якцепоказановтабл.5.4(Длянаочностівибраніневеликічисла/?іq.Напрактиціжцічислає100-розряднимидесятковимичислами).

Операціюотриманнязалишкувідцілочисельногоділеннялегковиконатизадопомогоюстандартногокалькулятора,щовходитьдоскладуопераційноїсистемиMSWindows.

ФункціяЕйлера-арифметичнафункція(р(г),значенняякоїдорівнюєкількостіпозитивнихчисел,якінеперевершуютьгівзаємнопростихзг.Таблиця5.4.Створеннясекретногоівідкритогоключів

Дії |

АбонентА(банкір) |

АбонентВ(вкладник) |

1.Вибірдвохпростихчиселріq |

р»7,4-13, |

p=ll,q=23 |

1.Обчисленнядобуткуr=p-q |

г=7-13=91 |

r=11-23=253 |

3.РозрахунокфункціїЕйлераф(г)=r-p-q+1 |

Ф(Г)=72 |

ф(г)=220 |

4.Вибірвипадковогочислаs,взаємнопростогозф(і)зінтервалом0<s<<р(х) |

s=5 |

s=31 |

5.Розрахуноксекретногоключа/ізспіввідношеннямs-t=1(тосіф(г)) |

5-t=1(mod(72))t=29 |

31«t=l(mod(220))t=71 |

6.Публікаціявідкритогоключаs,г |

s=5,r=91 |

s=31,r=253 |

Наприклад,абонентАвирішивпослатиповідомленняабонентуВ.Спочаткуметодомзаміникоженсимволповідомленнязамінюється(шифрується)числом.Припустимо,щовимагаєтьсяпереслатипершубуквуповідомлення,яказашифрованаметодомзаміничислом2.

АбонентАшифруєчисло2відкритим(опублікованим)ключемабонентаВ.Дляшифруваннячисло2підноситьсядоступеняs=31:

w=231=2147483648.

122

Потімзнаходятьзалишоквідрозділеннячислатнавеличинуг=253,урезультатіякогоодержуютьчисло167:

231=167(mod(253)).

Нагадаємо,щочислаsireвідкритимключемабонентаВ.

Улініюпередастьсячисло167,якеєшифромпочатковогочисла2.

Одержавшишифрограму,абонентВвикористовуєсвійсекретнийключt=71.Длядешифраціївінзводитьодержанечисло167вступінь71ізнаходитьзалишоквідрозподілуодержаногорезультатуначисло253.Математичноцезаписуєтьсятак:

1677Is2(mod(253)).

Уданомувипадкузалишоквідрозділеннярівний2,отже,шифруванняідешифруваннявідбулисяправильно.Булопереданочисло2,іцежчислобулоприйнятопіслявсіхперетворень.

Мирозглянулипорядокпередачіодногосимволу.Зрозуміло,щотакимчиномпослідовнопередастьсяцілеповідомлення,алеперетвореннякожногосимволувідбуваєтьсязарозглянутоюсхемою.Зазначимо,щодлявикористанняцьогометодунеобхідноповідомленнязаздалегідьперетворитивнабірчисел,наприклад,задопомогоюкодовоїтаблиці.

АбонентВпосилаєсвоєповідомленняаналогічно.

Перевагоюшифруваннязвідкритимключемєвиключеннянеобхідностіпередачісекретногоключачереззакритіканализв'язку,наприкладзадопомогоюкур'єра.

Протецейметодмаєістотнийнедолік.Використовуючиопублікованийключ,повідомленняможеприслатибудь-якийабонент,видаючисебезаіншогоабонента.

Уподібнихвипадкахпотрібнааутентифікація-підтвердженняавторстваприсланогодокумента.Дляцихцілейрозробленоспосібшифрування,якийназиваєтьсяелектроннимпідписом.

Сутьцьогометодушифруванняполягаєвтому,щоповідомленняшифруєтьсянетількиопублікованимвідкритимключем,алеівласнимсекрет-

123

нимключемабонента,щовідправляєповідомлення.

Розглянемоприклад.

Припустимо,щоабонентВ(вкладник)вирішивпослатиповідомлення,щоєчислом41,абонентуА(банкіру).Спочаткувкладникшифруєповідомленнявідкритимключембанкіра:

415s6(mod(91).

Урезультатішифруваннявиходитьчисло6.

Далівкладникповторношифруєцеповідомленнясвоїмсекретнимключем71:

б71=94(mod(253)).

Шифрограма94відправляєтьсябанкіру,якийодержавшисекретнеповідомлення,використовуєспочаткувідкритийключвкладника:

9431=6(mod(253)).

Потімбанкірвикористовуєсвійсекретнийключ:

629s41(mod(91)).

УрезультатіабонентА(банкір)одержуєповідомлення-число41.

Привикористанніелектронногопідписуніхтоіншийнезможеприслатибанкіруповідомлення(наприклад,дорученняперевестигроші)відіменіабонентаВ,оскількипідчаспередачіпотрібнообов'язкововикористовуватисекретнийключвкладника,якийвідомийтількиабонентуВ[1,17].

Цифровийпідписвикористовуєтьсянетількидлязавіреннятекстовихабофінансовихдокументів.Цяжінформаційнатехнологіязастосовуєтьсядлявказівкиавторстварозробленоїпрограми.АктивніелементиActiveX,якіоживляютьweb-сторінки,завіряютьсяцифровимпідписом.Цимпідвищуєтьсябезпекавикористанняновихпрограмнихпродуктів(зменшуєтьсявірогідністьнесанкціонованоїустановки«троянськихконей»).

Широкерозповсюдженняметодівзабезпеченняавтентичностіповідомлення:

-додаваннядоповідомленнякодуавтентичностіповідомлення(Messageauthentificationcode-МАС-код)абозашифрованоїконтрольноїсуми;124

-введенняцифровихпідписів.Хеш—функціяєфункціяh(x),якаякмінімум,маєнаступнівластивості:

а)стиснення-функціяhвідображаєвхіднийрядокдекінцевої,довіль ноїдовжиниувихіднийрядоку=Іі(х)фіксованоїдовжинил;

б)легкістьобчислення-придовільнійЛівхідномурядкухлегкооб числитиh(x).

Безключовіхеш-функції,навхідякихподаєтьсяповідомлення;

Ключовіхеш-функції,навхідякихподаєтьсяповідомленняісекретнийключ.

Добезключовиххеш-функційвідносятьсякодивиявленнязміниповідомлення(МДС-коди,modificationdetectioncode)длявиявленняманіпуляційнадповідомленням.

Доключовиххеш-функційвідносятьсяМАС-коди-длязабезпеченняцілісностіданихіаутентифікаціїповідомленьнаосновісиметричноїкриптографії.

Цифровийпідпис(ЦП)єрядкомданих,якийзалежитьвіддеякогосекретногопараметра(ключа),відомоготількиособі,щопідписує,івідзміступовідомлення,щопідписане,представленоговцифровомувигляді.

АлгоритмгенераціїЦП-методформуванняЦП.

Алгоритмперевірки(верифікації)ЦП-методперевіркитого,щопідписєавтентичним.

Схема(механізм)ЦП-сукупністьвзаємопов'язанихалгоритмівгенераціїіверифікаціїЦП(рис.5.4).

Процес(процедура)накладенняЦП-сукупністьматематичногоалгоритмугенераціїЦПіметодівпредставлення(форматування)даних,щопідписані.

Процедура(процес)зняттяЦП-сукупністьалгоритмівверифікаціїЦПіметодіввідновленняданих.

Алгоритмверифікаціїдоступнийдлявсіходержувачівпідписанихповідомлень,аалгоритмгенераціїЦПвідомийтількиособі,щопідписує,якадлядеякогоповідомленнятєМвизначаєвідповіднийпідпистєS.Верифікатор,одержавшипару(m,S)ідеякувідкритуінформаціюпроособу,щопідписує,застосовуєвідповідниймеханізмверифікаціїЦП.Данийалгоритмвидає

125

подвійнийрезультат:"так",колипідписвірний,і"ні"віншомувипадку.

УсхемахЦПзвідновленнямповідомленнявсеабочастинапідписаногоповідомленняможебутивідновленабезпосередньозЦП-навхідалгоритмуверифікаціїпоступаєтількиЦПS.

УсхемахздодаваннямЦПприєднуєтьсядоповідомленняіутакомувиглядівідправляєтьсяіадресату.ДляверифікаціїтакоїЦПнеобхідноматиіпідписS,івідповіднеповідомленнят.

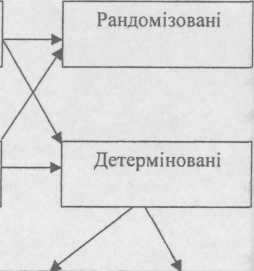

Схеми

ЦП

СхемиЦПзвідновленнямповідомлення

С хемиЦПздодаванням

хемиЦПздодаванням

Одноразові |

Багаторазові |

Рис.5.4.КласифікаціясхемЦП

Рис.5.4.КласифікаціясхемЦП

Детермінованасхема-ЦПодногоітогожвхідногорядкаданихприводитьдоформуванняоднаковихЦП.

Урандомізованійсхемієвипадковийпараметр,якийдаєможливістьформуватирізніпідписидляоднаковихвхіднихрядків(використовуючиодніітіжеключі)[6,17,20,24].

126