- •В.Я. Яковенко

- •Донецьк, 2005

- •1. Інформація, документ, інформаційні ресурси

- •1.1. Інформація: визначення, властивості, вимірювання

- •1.2. Документні ресурси

- •1.3. Інформаційні ресурси

- •2. Інформаційні ресурси і керування знаннями

- •2.1. Штучний інтелект і представлення знань

- •2.2. Інтелектуальний та людський капітал

- •2.3. Керування знаннями

- •3. Інформатизація і система національних інформаційних ресурсів

- •3.1. Інформатизація: сутність та розвиток в Україні і світі

- •Інформаційні ресурси;

- •3.2. Інформатизація та інформаційний ринок

- •3.3. Система національних інформаційних ресурсів України

- •4.Інформаційні ресурси internet

- •4.1. Internet і гіпертекст

- •4.2.ІнформаційніресурсиInternet

- •4.3.КомерційневикористанняInternet

- •5.Безпекаінформаційнихресурсівісистем5.1.Інформаційнабезпека

- •5.3.Модельвзаємодіївідкритихсистеміметодиїхзахисту

- •5.4.Використаннявідкритогоісекретногоключів.Електроннийцифровийпідпис

- •6.Створеннятафункціонуванняелектронногоуряду6.1.Світовийдосвідстворенняелектронногоуряду

- •6.2.ОсобливостістворенняелектронногоурядувУкраїні

- •6.3.РозвитококремихнапрямівелектронногоурядуваннявУкраїні

- •7.2.UmLіоб'єктно-оріентованемоделювання

- •Перелікпосилань

- •83055,М.Донецьк,вул.Університетська,24

5.Безпекаінформаційнихресурсівісистем5.1.Інформаційнабезпека

Інформаційнабезпека(ІБ)-цезахищеністьінформаціїіпідтримуючоїїїінфраструктуривідвипадковихчинавмиснихдійприродногоабоштучно]гопоходження,якіпризводятьдозбитківвласникамабокористувачамінформаціїіпідтримуючійінфраструктурі.

Інформаційнабезпекакраїнивизначаєтьсяякзахищеністьінформаційногосередовищасуспільства,щозабезпечуєйогоформування,використання!ірозвитокнакористьгромадян,організацій,держави.

Захистінформації-цекомплексзаходів,спрямованихназабезпечення!!інформаційноїбезпеки.

ПравильнийзметодологічноїточкизорупідхіддоІБпочинаєтьсязвщявленнясуб'єктівінформаційнихвідносинтаінтересівцихсуб'єктів,пов'язанихзвикористаннямінформаційнихсистем.

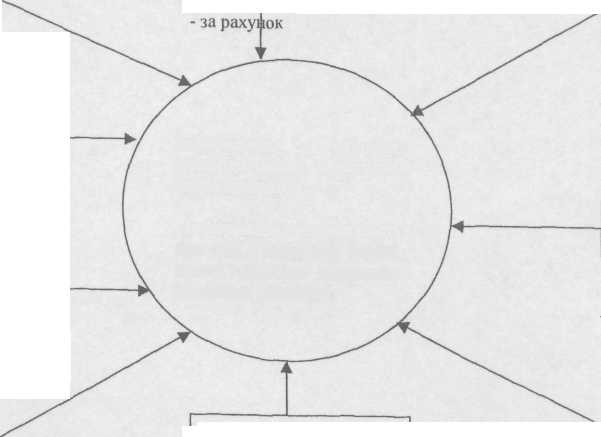

ЗагрозиІБ-цезворотнасторонавикористанняінформаційнихтехнолі-гій.ІБбагатограннасферадіяльності,успіхвякійможепринеститількиси,.темний,комплекснийпідхід(рис.5.1).

Спектрінтересівсуб'єктів,пов'язанихзвикористаннямінформаційних)систем,поділяєтьсянанаступнікатегорії:забезпеченнядоступності,ціліснестііконфіденційностііпідтримуючоїінфраструктури.

Доступність-цеможливістьзаприйнятнийчасодержатинеобхідну)інформаційнупослугу.

Цілісність-цеактуальністьінесуперечністьінформації,їїзахищеність!відруйнуванняінесанкціонованоїзміни.

Конфіденційність-цезахиствіднесанкціонованогодоступудоінформації.

Майжедлявсіх,хтореальновикористовуєінформаційнісистеми(1С)на|першомумісцієдоступність,практичнонепоступаєтьсяїйповажливостіцілісність,аконфіденційнімоментиєубагатьохорганізаційіконкретнихкористувачів.{

98

Метазаходівусферіінформаційноїбезпеки-захиститиінтересисуб'єктівінформаційнихвідносин.Інтересирізнобічні,алевсівониконцентруютьсянавкругитрьохосновнихаспектів:

доступність;

цілісність;

конфіденційність.

ПершимкрокомприпобудовісистемиІБорганізаціїмаєбутиранжиру-ванняідеталізаціяаспектів.

Успіхусферіінформаційноїбезпекиможепринеститількикомплекснийпідхід,щопоєднуєзаходичотирьохрівнів:

законодавчого;

адміністративного;

процедурного;

програмно-технічного.

ПроблемаІБ-нетільки(інестільки)технічна;беззаконодавчоїбазиібезпостійноїувагикерівництваорганізаціїтавиділеннянеобхіднихресурсів,беззаходівуправлінняперсоналоміфізичногозахистувирішитиїїнеможливо.КомплексністьтакожускладнюєпроблематикуІБ;потрібнавзаємодіяфахівцівзрізнихгалузей.

Якосновнийінструментборотьбизіскладністюпропонуєтьсяоб'єктно-орієнтованийпідхід.Інкапсуляція,спадкоємство,поліморфізм,виділеннягранейоб'єктів,варіюваннярівнядеталізації-всецеуніверсальніпоняття,знанняякихнеобхідневсімфахівцямзінформаційноїбезпеки[6,17].

Захистінформаціїв1С-постійневикористаннязасобівіметодів,вживаннязаходівіздійсненнядійзметоюсистемногозабезпеченнянеобхідноїнадійностіінформації,яказберігаєтьсяіобробляєтьсязвикористаннямзасобів1С.

Комплекснасистемазахисту-єдинасукупністьзаконодавчих,організаційнихітехнічнихзаходів,спрямованихнавиявлення,відбиттяіліквідаціюрізнихвидівзагрозбезпеки.

99

Надійністьінформаціїв1С-інтегральнийпоказник,щохарактеризуєякістьінформаціїзточкизору

а)фізичноїцілісності;

б)довір'ядоінформації(автентичності);

в)безпекиінформації(конфіденційності);

г)недопущеннянесанкціонованогопоширенняінформації.

Об'єктсистемизахисту-структурнийкомпонентсистеми,вякомузнаходитьсяабоможезнаходитисяінформаціяякапіддягаєзахисту:робочістанції,сервери,приладизв'язку(модеми,маршрутизатори),канализв'язку,периферійніпристрої,приміщення,пов'язанізавтоматичноюобробкоюінформації.

Елементзахисту-сукупністьданих,якаможеміститиналежнізахистувідомості(оброблюванінаЕОМдискети,нажорсткомудиску,вапаратурізв'язку,каналізв'язку,щовиводятьсязЕОМнапериферійніпристрої).

Проблемивзахистіінформації1С:запобіганнявитоку,розкраданню,втраті,спотворенню,підробці;запобіганнязагрозбезпеціособи,суспільству,державі;запобіганнянесанкціонованимзнищенням,модифікаціям;забезпеченняправовогорежимудокументальноїінформації;захистконституційнихправгромадянзаперсональнимиданимиіособистоютаємницею;збереженнядержтаємниці,гарантіяправсуб'єктівінформаційноїдіяльності.

Інформаційнабезпека-станзахищеностіінформаційнихресурсів,технологійїхформуванняівикористання,атакожправсуб'єктівінформаційноїдіяльності

Длятого,щоброзв'язатипроблемуІБнеобхіднобутитрохивищеїїіосторонь.

Основоюабоскладовимичастинамибудь-якоїсистеми(утомучисліісистемизахистуінформації)є:

законодавчанормативно-правоваінауковабаза.

структураізавданняпідрозділів,якізабезпечуютьбезпекуінформа ційнихтехнологійіресурсів(структура).

»організаційно-технічні,режимнізаходиіметоди(політикаІБ-заходи).

•програмно-технічніспособиізасоби.

100

Способидоступу![]()

зарахуйок

зарахувок

-відомостіпросклад,станідіяльність

Інформація—продуктвзаємодіїданихіметодів,якіїмадекватні

Інформація—відомостіпроосіб,предмети,факти,явищаіпроцесинезалежновідформиуявлення

конкурент,злочинці

адміністративніоргани,корупці-

онери Об'єктизагроз

Об'єктизагроз

Загрозы

ЦІЛІСНОСТІ,ПОВНОТІ

конфіденційності

доступності

Цілі

Джерелозагроз

розголошуваннявитоку

нсд

Джерелаінформації

Напрямзахисту

правовий

організаційний

інженерно-технічний

Засобизахисту

фізичні,апаратні,програмні,криптографічні

Способизахисту

ознайомлення

модифікація

знищення

люди,документи,публікації ■технічніносії,засоби

продукція,відходи

попередження

запобігання -присікання

протидія

Рис.5.1.Концептуальнамодельбезпекиінформації[20]

Далі,керуючисьпринципом«розділяйіволодарюй»,виділимоосновнінапрямивзагальнійпроблемізабезпеченняІБ.

Напрямиформуютьсявідповіднодоконкретнихособливостей1Сякоб'єктуіззахисту,щовиходятьзтиповоїструктуриінформаційноїсистемиівидівробіт,щоісторичносклалися.Щодозахистуінформаціїдоцільновиді-Ілитинаступнінапрями:

захистоб'єктів1С.

захистпроцесів,процедуріпрограмобробкиінформації.

захистканалівзв'язку.

придушенняпобічнихелектромагнітнихвипромінювань. Оскількикожнийзцихнапрямівбазуєтьсянаперерахованихвищеос-

новах,аосновиінапряминерозривнопов'язанііможутьбутипредставлені;якдвіосівтривимірномупросторі.

Третьоювіссювцьомупросторіможнавважатиетапи(послідовністькроків)побудовисистемизахистуінформації(СЗІ),якінеобхіднопройтивіоднаковіймірідлявсіхікожногоокремонапрямів(зурахуваннямоснов).ДоцільновиділитинаступніетапистворенняСЗІ:

визначенняінформаційнихітехнічнихресурсів;атакожоб'єктів1С, щопідлягаютьзахисту(визначенняінформації);

виявленняповноїбезлічізагрозіканалівпросочуванняінформації (загрози,витоки);

проведенняоцінкиуразливостііризиківінформації(ресурсів1С)за наявноїбезлічізагрозіканаліввитоків(оцінкаризиків);

визначеннявимогдоСЗІ(вимоги);

здійсненнявиборузасобівзахистуінформаціїіїххарактеристик(ви бірзасобів);

упровадженняіорганізаціявикористаннявибранихзаходів,способів ізасобівзахисту(упровадженнязаходівізасобів);

здійсненняконтролюцілісностііуправліннясистемоюзахисту(кон трольцілісностіізахист).

102

Формуванняматрицізнаньінформаційноїбезпекизадопомогоювиділенихосновнапрямівіетапів,представленонарис.5.2,анумераціяелементівматрицізнаньІБутабл.5.1.

Інформаційнасистема(типоваабоконкретнаструктураіхарактеристики) |

|||||||||||

|

|

|

|

|

Г |

|

|

г |

|

||

|

АналізпідходівіконцепційпобудовиСЗІ |

|

Аналізструктури1Сякоб'єктузахисту |

|

АналізметодикстворенняСЗІ |

|

|||||

|

|

г |

|

і |

і |

|

|

' |

|

||

|

ОсновиО:=4 |

|

НапрямиН;=5 |

|

ЕтапиМк=7 |

|

|||||

|

|

|

Г |

|

|

у |

|

|

t |

|

|

|

Матрицязнань(станів)СЗІК=ОіН:Мк=4-5-7=140 |

|

|||||||||

|

|

|

|

|

|

|

|

||||

|

СтруктураіфункціїСЗІ |

|

|||||||||

Рис.5.2.СтруктурнасхемаформуванняСЗІзадопомогоюматрицізнаньІБ

Яквідзначаютьдеякіавтори[6,17,63,64],80%неприємностейфірмивідбуваютьсязвиниїїспівробітників:

чвертьперсоналуготовапродатифірмуубудь-якийчас;

25%єпатріотамифірми;

50%діютьзалежновідобставин;

10%вихованінапринципахморалі,ніколинекрадуть;

10%крадутьзавжди;

80%діютьзалежновідобставин.

Біля90%інформаціїпрофірмуберутьіззвичайнихвідкритихджерел,а

5-10%—задопомогоюспецметодів(шпигунство,підкуп,вербуванняіін.).

103

Таблиця5.1.Нумераціяелементівбазизнаньсистемизахистуінформації

Етапи |

Напрями |

|||||||

010Захистоб'єктів1С |

)050Управліннязахистомін- j,1г:•_■ |

|||||||

Основи( |

Основи |

|||||||

база |

структура |

заходи |

засоби\ |

база |

структура |

заходи |

засоби; |

|

011 |

012 |

013 |

014 |

051 |

052 |

053 |

054 |

|

100Визначенняінформації |

111 |

112 |

113 |

114( |

151 |

152 |

153 |

154 |

200Виявленнязагроз |

211 |

212 |

213 |

214 |

'251 |

252 |

253 |

254 |

300Проведенняоцінки |

311 |

312 |

313 |

3141 |

351 |

352 |

353 |

354 |

400Визначеннявимог |

411 |

412 |

413 |

414( |

451 |

452 |

453 |

454 |

500Здійсненнявиборузасобів |

511 |

512 |

513 |

5141 |

551 |

552 |

553 |

554.Ні |

600Упровадженнязасобів,заходів |

611 |

612 |

613 |

614 |

\651 |

652 |

653 |

654 |

700Контрольцілісностііуправління |

711 |

712 |

713 |

714 |

751• |

752 |

753 |

754ї |

-змінавбазі(законодавчінормативніметоди)зпитань,щовизна чаютьпереліквідомостей,якієнаоб'єктах1СіпідСЗІ.

-описфункційорганів,яківідповідаютьзавизначеннявідомостей, щопідлягаютьзахистунаоб'єктах1С.

5.2.Основи(рівні)інформаційноїбезпеки

Законодавчийрівеньєнайважливішимдлязабезпеченняінформаційноїбезпеки.НеобхідновсілякопідкреслювативажливістьпроблемиІБ;сконцентруватиресурсинанайважливішихнапрямахдосліджень;скоординуватиосвітнюдіяльність;створитиіпідтримуватинегативневідношеннядопорушниківІБ

104

—всецефункціїзаконодавчогорівня.

—всецефункціїзаконодавчогорівня.

Назаконодавчомурівніособливоїувагизаслуговуютьправовіактиістан-ідарти.

Українськіправовіактивбільшостісвоїймаютьобмежувальнуспрямованість.Алете,щодляКримінальногоабоЦивільногокодексівприродне,повід-іношеннюдоЗаконупроінформацію,інформатизаціюізахистінформаціїє|принциповимнедоліком.Саміпособіліцензуванняісертифікаціянезабезпечуютьбезпеки.ДотогожузаконахнепередбаченавідповідальністьдержавнихорганівзапорушенняІБ.Реальністьтака,щовУкраїнівзабезпеченніІБнадопо-Імогудержавирозраховуватинедоводиться.НацьомуфоніповчальнимєзнайомствоіззаконодавствомСШАвобластіІБ.

СередстандартівСполученихШтатіввиділяються"Оранжевакнига","Ре-ромендаціїХ.800"і"Критеріїоцінкибезпекиінформаційнихтехнологій"."Оранжевакнига"заклалабазиспонять;унійвизначаютьсянайважливішісервісибезпекиіпропонуєтьсяметодкласифікаціїінформаційнихсистемзавимогамибезпеки.

"РекомендаціїХ.800"вельмиглибоковикладаютьпитаннязахистумережнихконфігураційіпропонуютьрозвиненийнабірсервісівімеханізмівбезпеки.

МіжнароднийстандартISO15408,відомийяк"Загальнікритерії1",реалізуєбільшсучаснийпідхід,уньомузафіксованонадзвичайноширокийспектрсервісівбезпеки(представленихякфункціональнівимоги).Йогоухваленняякнаціональногостандартуважливенетількизабстрактнихміркуваньінтеграціївсвітовуспільноту.Цейдокумент,сподіваємось,полегшитьжиттявласникамінформаційнихсистем,істотнорозширитьспектрдоступнихсертифікованихрішень.

Головнезавданнязаходівадміністративногорівня-сформуватипрограмуробітвобластіінформаційноїбезпекиізабезпечитиїївиконаннячерезвиділеннянеобхіднихресурсівіконтрольстанусправ.

Основоюпрограмиєполітикабезпеки,щовідображаєпідхідорганізаціїдозахистусвоїхінформаційнихактивів.

Розробкаполітикиіпрограмибезпекипочинаєтьсязаналізуризиків,пер-

105

шиметапомякого,усвоючергу,єознайомленнязнайпоширенішимизагрозами.

Головнізагрози-внутрішняскладність1С,ненавмисніпомилкиштатнихкористувачів,операторів,системнихадміністраторівтаіншихосіб,якіобслуговуютьінформаційнісистеми.Надругомумісцізарозміромзбитківстоятькрадіжкиіфальсифікації.Реальнунебезпекупредставляютьпожежітаіншіаваріїпідтримуючоїінфраструктури.

Узагальномучисліпорушеньсьогоднізростаєчастказовнішніхатак,алеосновнихзбитків,якіраніше,завдають"свої".

Дляпереважноїбільшостіорганізаційдостатньозагальногознайомствазризиками;орієнтаціянатипові,апробованірішеннядозволитьзабезпечитибазовийрівеньбезпекипримінімальнихінтелектуальнихірозумнихматеріальнихвитратах,

Розробкапрограмиіполітикибезпекиможеслужитиприкладомвикористанняпоняттярівнядеталізації.Вінповиненпідрозділятисянадекількарівнів,щовідображаютьпитаннярізногоступеняспецифічності.Важливимелементомпрограмиєрозробкаіпідтримкавактуальномустанікарти1С.

Необхідноюумовоюдляпобудовинадійного,економічногозахистуєрозгляджиттєвогоциклу1Сісинхронізаціязнимзаходівбезпеки.Виділяютьнаступніетапижиттєвогоциклу:

ініціатива;

закупівля;

установка;

'експлуатація;

•виведеннязексплуатації.

Безпекунеможливододатидосистеми;їїпотрібнозакладатиізсамогопочаткуіпідтримуватидокінця.

Заходипроцедурногорівняорієнтованіналюдей(аненатехнічнізасоби)іпідрозділяютьсянанаступнівиди:

управлінняперсоналом;

фізичнийзахист;

підтримкапрацездатності; 106

реагуваннянапорушеннярежимубезпеки;

плануваннявідновлюванихробіт.

Нацьомурівнізастосовніважливіпринципибезпеки:

безперервністьзахистуупросторітачасі;

розподілобов'язків;

мінімізаціяпривілеїв.

Туттакожзастосовніоб'єктнийпідхідіпоняттяжиттєвогоциклу.Першийдозволяєрозділитиконтрольованісутності(територію,приладдяіін.)навідноснонезалежніпідоб'єкти,якірозглядаютьзрізнимступенемдеталізаціїіконт-|ролюютьзв'язкиміжними.

Поняттяжиттєвогоциклузастосовуєтьсянетількидоінформаційнихсистем,алеідоспівробітників.НаетапіініціативнеобхіднорозроблятипосадизІвимогамидокваліфікаціїікомп'ютернимипривілеями,щовиділяються;наетапіустановкинеобхіднопровестинавчання,разомзтимізпитаньбезпеки;на■етапівиведеннязексплуатаціїпотрібнодіятиакуратно,недопускаючизаподіяннязбитківскривдженимиспівробітниками.

Інформаційнабезпекабагатовчомузалежитьвідакуратноговеденняпоточноїроботи,якавключає:

підтримкукористувачів;

підтримкупрограмногозабезпечення;

конфігураційнеуправління;

резервнекопіювання;

управлінняносіями;

документування;*

регламентніроботи.

ЕлементомповсякденноїдіяльностієвідстежуванняінформаціївобластіШ;якмінімум,адміністраторбезпекиповиненпідписатисядоспискурозсипкипоновихпроблемахвзахисті(ісвоєчаснознайомитисязновимиповідомленнями).

Потрібно,насамперед,готуватисядонеординарнихподій,тобтодопорушеньІБ.Завчаснопродуманареакціянапорушеннярежимубезпекипереслідує

107

триголовніцілі:

локалізаціяінцидентуізменшеннязаподіянихзбитків;

виявленняпорушників;

попередженняповторнихпорушень.

Виявленняпорушника-процесскладний,алепункти1)і3)можнаіпотрібноретельнопродуматиівідпрацювати.

Уразісерйознихаварійнеобхіднопровадитивідновніроботи.Процесплануваннятакихробітможематинаступніетапи:

•виявленнякритичноважливихфункційорганізації,встановленняпріоритетів;

•ідентифікаціяресурсів,необхіднихдлявиконаннякритичноважливих функцій;

визначенняперелікуможливихаварій;

розробкастратегіївідновнихробіт;

підготовкадореалізаціїобраноїстратегії;

перевіркастратегії.

Програмно-технічнізаходи,тобтозаходи,спрямованінаконтролькомп'ютерногоустаткування,програмі/абоданих,єостаннімінайважливішимрубежемінформаційноїбезпеки.Нацьомурубежістаютьочевидниминетількипозитивні,алеінегативнінаслідкишвидкогопрогресуінформаційнихтехнологій.По-перше,додатковіможливостіз'являютьсянетількиуфахівцівзІБ,алеіузловмисників.По-друге,інформаційнісистемивесьчасмодернізуються,перебудовуються,донихдодаютьсянедостатньоперевіренікомпоненти(упершучергупрограмні),щозаважаєдотриманнюрежимубезпеки.Заходибезпекиподіляютьнанаступнівиди:

превентивні,якіперешкоджаютьпорушеннямІБ;

заходиповиявленнюпорушень;

ті,щолокалізують,звужуютьзонудіїпорушень;

заходиповиявленнюпорушників;

заходиповідновленнюрежимубезпеки.

Упродуманійархітектурібезпекивсівониповиннібутиприсутні.

108

I

Зпрактичноїточкизоруважливимитакожєнаступніпринципиархітектурноїбезпеки:

безперервністьзахистуупросторітачасі,неможливістьминутизахисні засоби;

слідуваннявизнанимстандартам,використанняапробованихрішень;

ієрархічнаорганізація1Сздеякоюкількістюсутностейнакожномурівні; І•посиленнянайслабкішоїланки;

неможливістьпереходувнебезпечнийстан; і•мінімізаціяпривілеїв;

і•розподілобов'язків;

•ешелоноватістьоборони;

І•різноманітністьзахиснихзасобів;

•простотаікерованістьінформаційноїсистеми.

Центральнимдляпрограмно-технічногорівняєпоняттясервісубезпеки.Докисласервісівналежать:І•ідентифікаціяіаутентифікація;і•управліннядоступом;:•протоколюванняіаудит;І•шифрування;1•контрольцілісності;|•екранування;

аналіззахищеності;

забезпеченнявідмовостійкості;

;•забезпеченнябезпечноговідновлення;

тунеліювання;

управління.

Цісервісиповинніфункціонуватиувідкритомумережномусередовищізрізноріднимикомпонентами,тобтобутистійкимидовідповіднихзагроз,аїхвикористанняповиннебутизручнимдлякористувачівіадміністраторів[табл.5.2].Так,сучаснізасобиідентифікації/аутентифікаціїмаютьбутистійкимидопасив-

109

НОГО1аКТИВНОГОПрОСЛуХОВуваННЯМережіІПідтримуватиКОНЦеПЦІЮЄДИНОГО;;

НОГО1аКТИВНОГОПрОСЛуХОВуваННЯМережіІПідтримуватиКОНЦеПЦІЮЄДИНОГО;;

входувмережу.

Виділимонайважливішімоментидлякожногозперерахованихсервісі!безпеки.

Найпридатнішимиєкриптографічніметодиаутентифікації,реалізо») ваніпрограмнимабоапаратно-програмнимспособом.Парольнийзахисні ставанахронізмом,біометричніметодипотребуютьподальшоїперевіркив мережномусередовищі.

Вумовах,колипоняттядовіреногопрограмногозабезпеченняйдевщ нуле,стаєанахронізмомінайпоширеніша-довільна(дискреційна)-моделі управліннядоступом.Вїїтермінахнеможливонавітьпояснити,щотаке"тро янська"програма.Відеаліприрозмежуваннідоступуповиннавраховувати» семантикаоперацій,алепокидляцьогоєтількитеоретичнабаза.Щеодинваж ливиймомент-простотаадмініструваннявумовахвеликоїкількостікористу-; вачівіресурсівтабезперервнихзмінконфігурації.Тутможедопомогтиролеві управління.Протоколюванняіаудитповиннібутивсепроникаючимиібагато рівневими,зфільтрацієюданихприпереходінабільшвисокийрівень.Ценеоа хіднаумовакерованості.Бажановживатизасобиактивногоаудиту,протепо! трібноусвідомлюватиобмеженістьїхможливостейірозглядатицізасобия^ одинзрубежівешелонованоїоборони,причомуненайнадійніший.СлідконфН гуруватиїхтак,щобмінімізуватичислопомилковихвимогінескоюватине*! безпечнихдійприавтоматичномуреагуванні.

Все,щопов'язанозкриптографією,складнонестількизтехнічної,скількизюридичноїточкизору;дляшифруванняцевірноудвічі.

Данийсервісєінфраструктурним,йогореалізаціяповиннабутиприсут-1нянавсіхапаратно-програмнихплатформахізадовольнятижорсткимвимо-;гамнетількидобезпеки,алеідопродуктивності.Покижєдинимдоступним]виходомєвживаннявільнопоширюваногоПЗ.

Надійнийконтрольцілісностітакожбазуєтьсянакриптографічнихметодахзаналогічнимипроблемамиіметодамиїхвирішення.Можливо,ухвалення"Закону

110

tnpoелектроннийцифровийпідпис"змінитьситуаціюнакраще,будерозширеноспектрреалізації.Нащастя,достатичноїцілісностієінекриптографічніпідходи,заснованінавикористанніпристроїв,щозапам'ятовуютьдані,якідоступнітількиtдлячитання.ЯкщовсистемірозділитистатичнуідинамічнускладовііпоміститиІрершувПЗПабонакомпакт-диск,можнаповністюзапобігтизагрозіцілісності.Цоречно,наприклад,записуватиреєстраційнуінформаціюнапристроїзодноразовимзаписом;тодізловмисникнезможе"заместисліди".

Екранування-ідейнодужебагатийсервісбезпеки.Йогореалізації-ценетількиміжмережевіекрани,алеіобмежуючіінтерфейси,івіртуальнілокальнімережі.Екранінкапсулюєоб'єкт,щозахищається,іконтролюєйогозовнішнє''уявлення.Сучасніміжмережевіекранидосяглидужевисокогорівнязахищеності,зручностіувикористаннііадмініструванні;вмережномусередовищівониєпершимімогутнімрубежемоборони.Доцільневживаннявсіхвидівміжме-режевихекранів(ME)-відперсональногодозовнішньогокорпоративного,аконтролюпідлягаютьдіїякзовнішніх,таківнутрішніхкористувачів.

Аналіззахищеності-цеінструментпідтримкибезпекижиттєвогоциклумережі.Зактивнимаудитомйогоріднитьевристичність,необхідністьмайжебезперервногооновленнябазизнаньірольякненайнадійнішого,аленеобхідногозахисногорубежу,наякомуможнарозташувативільнопоширюванийпродукт.

Забезпеченнявідмовостійкостіібезпечноговідновлення-аспективисокоїдоступності.Приїхреалізаціїнапершийпланвиходятьархітектурніпитання,-внесеннявконфігурацію(якприладну,такіпрограмну)певноїнадмірності,зурахуваннямможливихзагрозівідповіднихзонпоразки.Безпечневідновлення-дійсноостаннійрубіж,щовимагаєособливоїуваги,ретельностіприпроектуванні,реалізаціїісупроводу.

Тунеліювання—скромний,аленеобхіднийелементуперелікусервісівбезпеки.Вінважливийнестількисампособі,скількивкомбінаціїзшифруванняміекрануваннямдляреалізаціївіртуальнихприватнихмереж.

Управління-цеінфраструктурнийсервіс.Безпечнасистемаповиннабутикерованою.Завждиповиннабутиможливістьдізнатися,щонасправдівідбува-

111

стьсяв1С(авідеалі-іодержатипрогнозрозвиткуситуації).Можливо,найпра-ктичнішимрішеннямдлябільшостіорганізаційєвикористанняякого-небудьвільнопоширюваногокаркасазпоступовим"навішуванням"наньогофункцій.

Місіязабезпеченняінформаційноїбезпекиважка,аінколинездійснена,алезавждиблагородна[6,17,20,64].