- •1 Обоснование необходимости создания ксзи на предприятии

- •1.1 Правовые основы защиты информации на предприятии.

- •2 Постановка задачи защиты операционной системы windows xp от троянских программ

- •Пакет обновлений 1.

- •Пакет обновлений 2.

- •Пакет обновлений 3.

- •3 Разработка мероприятий по защите windows xp от троянских программ

- •4 Охрана труда и расчет экономической эффективности затрат на мероприятия по защите ас предприятия от троянских программ

РЕФЕРАТ

Пояснительная записка: 68 с., 6 рис., 3 табл., 10 источников литературы.

Объект исследования – частное предприятие «Миг».

Цель работы – разработка алгоритма защиты операционной системы Windows XP от троянских программ.

Метод исследования – теоретический метод: изучение нормативно-правовых актов по информационной безопасности, литература.

Автоматизированная система, рабочая станция, угрозы информационной безопасности, модель нарушителя, модель угроз, мероприятия по защите, экономическая эффективность затрат.

В первом разделе рассмотрены основные сведения о предприятии.

Во втором разделе описана поставка задачи защиты операционной системы Windows XP от троянских программ. Даны краткие сведения об операционной системе Windows XP, общие сведения о троянских программах.

В третьем разделе проведено тестирование антитроянского программного обеспечения на выбор лучшего программного продукта. Разработаны мероприятия по защите операционной системы Windows XP от троянских программ.

Четвертый раздел посвящен охране труда, расчетам влияния опасных излучений от монитора персонального компьютера и экономической эффективности затрат на мероприятия по обеспечению информационной безопасности предприятия.

РЕФЕРАТ

Пояснювальна записка: 66 с., 6 рис., 1 табл., 10 джерел літератури.

Об'єкт дослідження - приватне підприємство «Мить».

Мета роботи - розробка алгоритму захисту операційної системи Windows XP від троянських програм.

Метод дослідження - теоретичний метод: вивчення нормативно-правових актів з інформаційної безпеки, література.

Автоматизована система, робоча станція, загрози інформаційної безпеки, модель порушника, модель загроз, заходи щодо захисту, економічна ефективність витрат.

У першому розділі розглянуто основні відомості про підприємство.

У другому розділі описана поставка завдання захисту операційної системи Windows XP від троянських програм. Дані короткі відомості про операційну систему Windows XP, загальні відомості про троянських програмах.

У третьому розділі проведено тестування антітроянского програмного забезпечення на вибір кращого програмного продукту. Розроблено заходи щодо захисту операційної системи Windows XP від троянських програм.

Четвертий розділ присвячений охороні праці, розрахункам впливу небезпечних випромінювань від монітора персонального комп'ютера і економічної ефективності витрат на заходи щодо забезпечення інформаційної безпеки підприємства.

СОДЕРЖАНИЕ

Перечень условных обозначений ..........................................................................5

Введение...................................................................................................................6

1 ОБОСНОВАНИЕ НЕОБХОДИМОСТИ СОЗДАНИЯ КСЗИ НА ПРЕДПРИЯТИИ......................................................................................................8

1.1 Правовые основы защиты информации на предприятии..............................8

ОСНОВНЫЕ СВЕДЕНИЯ О ПРЕДПРИЯТИИ . ……………………………...10

1.2 Среда пользователей.......................................................................................10

1.3 Физическая среда…….....................................................................................13

1.4Автоматизированная система предприятия……………...............................17

1.5 Информационная среда………………………………………………….......19

1.6 Модель угроз информационной безопасности предприятия……………..21

2 ПОСТАНОВКА ЗАДАЧИ ЗАЩИТЫ ОПЕРАЦИОННОЙ СИСТЕМЫ WINDOWS XP ОТ ТРОЯНСКИХ ПРОГРАММ………………………………29

2.1 Краткие сведения об операционной системе Windows XP ………………29

2.2 Общие сведения о троянских программах .……………………………......38

2.2.1 Основные задачи, выполняемые троянскими программы ……………..39

2.2.2 Основные виды троянских программ ……………………………………40

3 РАЗРАБОТКА МЕРОПРИЯТИЙ ПО ЗАЩИТЕ ОС WINDOWS XP ОТ ТРОЯНСКИХ ПРОГРАММ………………………….........................................44

3.1 Основные способы защиты операционной системы Windows XP от троянских программ .…………………………………………………………....44

3.2 Разработка методики тестирования антитроянского программного обеспечения ……………………………………………………………………...49

3.3 Тестирование антитроянского программного обеспечения ……………...49

3.4 Разработка мероприятий по защите информации на предприятии ……...54

3.4.1 Разработка организационных мероприятий по защите ОС Windows XP…………………………………………………………………………………54

3.4.2 Разработка технических мероприятий по защите информации на предприятии …………………………………………………………………...56

3.4.3 Разработка программных мероприятий по защите информации на предприятии ……………………………………………………………………57

4 ОХРАНА ТРУДА И РАСЧЕТ ЭКОНОМИЧЕСКОЙ ЭФФЕКТИВНОСТИ ЗАТРАТ НА РЕАЛИЗАЦИЮ МЕРОПРИЯТИЙ ПО ЗАЩИТЕ АС ПРЕДПРИЯТИЯ ОТ ТРОЯНСКИХ ПРОГРАММ ……………………………59

4.1 Охрана труда на предприятии………………………………………………59

4.1.1 Организация охраны труда на предприятии……………………………..60

4.1.2 Общие требования безопасности…………………………………………61

4.1.3 Расчет опасных излучений от монитора персонального компьютера…62

4.2 Расчет экономической эффективности затрат на реализацию мероприятий по защите АС предприятия от троянских программ ………………………….64

ВЫВОДЫ ………………………………………………………………………..67

СПИСОК ЛИТЕРАТУРЫ ……………………………………………………....68

ПЕРЕЧЕНЬ УСЛОВНЫХ ОБОЗНАЧЕНИЙ

АРМ - автоматизированная рабочая станция

АС - автоматизированная система

БД - база данных

ДСТСЗИ - Государственная служба специальной связи и защиты информации Украины

ЗИ - защита информации

ИБ - информационная безопасность

ИС - информационная система

ИСОД - информация с ограниченным доступом

ИТС - информационно-телекоммуникационная система

КСЗ - комплекс средств защиты

КСЗИ - комплексная система защиты информации

ЛВС - локальная вычислительная сеть

МН - модель нарушителя

МУ - модель угроз

НД ТЗИ - нормативные документы технической защиты информации

НСД - несанкционированный доступ

ОС операционная система

ОТ - охрана труда

ПКМУ - постановления Кабинета Министров Украина

ПО - программное обеспечение

ВВЕДЕНИЕ

В условиях рыночной экономики информация выступает как один из основных товаров. Успех коммерческой и предпринимательской деятельности связан с муниципальными, банковскими, биржевыми информационными системами информатизации торговли, служб управления трудом и занятостью, созданием банка данным рынка товаров и услуг, развитием центров справочной и аналитико-прогнозной информации, электронной почты, электронного обмена данными и др.

Как и любой другой товар информация может бы украдена или повреждена, поэтому проблема информационной безопасности приобретает особую остроту. Развитие правовой базы явно отстаёт от требований реальной жизни, а именно от уровня информационной безопасности.

Одной из актуальных задач, выдвигаемых развитием информационно - коммуникационных технологий, является необходимость обеспечения защищенности информационных систем и информационных ресурсов, а также автоматизированных ресурсов от внешних и внутренних угроз, препятствующих эффективному использованию информации гражданами, обществом и государством.

Интернет стремительно ворвался в жизнь каждого современного человека. Он связан с его учебой, развлечениями, работой. В виртуальном пространстве хранится множество важной личной информации о человеке, от которой зависит его финансовое и психологическое состояние. К сожалению, хищение ее всевозможными троянскими программами сегодня встречается все чаще и чаще. Далеко не все пользователи представляют, какую угрозу несут троянские программы для их персональных данных.

В данной дипломной работе будут рассматриваться проблемы защиты автоматизированной системы, под управлением операционной системы Windows XP, от вредоносных троянских программ.

1 Обоснование необходимости создания ксзи на предприятии

1.1 Правовые основы защиты информации на предприятии.

Защита информации па предприятии осуществляется в соответствии с Законами и Нормативными актами действующего законодательства Украины.

К законодательным актам относятся Законы, Указы, постановления Кабинета Министров Украины (ПКМУ) и Государственные стандарты. К нормативным актам относятся рекомендации, положения, методические указания, разработанные уполномоченными организациями - например, документы ДСТСЗИ (Государственной службы специальной связи и защиты информации Украины).

Обработка информации на предприятии осуществляется в соответствии со следующими законодательными и нормативно-правовыми документами:

Закон Украины «Об информации» от 02.10.1992 г.;

Закон Украины «О защите информации в автоматизированных системах» от 31.05.2005 г.;

Закон Украины «О научно-технической информации» от 25.06.1993г.;

ПКМУ № 611 «О перечне сведений, которые не составляют коммерческую тайну» от 09.08.1993 г.;

ПКМУ № 1126 «Об утверждении концепции технической защиты информации в Украине» от 08.10.1997 г.;

Государственные стандарты Украины:

ДСТУ 3396.0-96 «Защита информации. Техническая защита информации. Основные положения»;

ДСТУ 3396.1-96 «Защита информации. Техническая защита информации. Порядок проведения работ»;

НД ТЗИ 1.1-002-99 «Общие положения по защите информации в компьютерных системах от несанкционированного доступа»;

НД ТЗИ 1.4-001-2000 «Типовое положение про службу защиты информации в автоматизированной системе»;

Закон Украины «О защите от недобросовестной конкуренции» от 07.06.1996 г.;

НД ТЗИ 2.5-004-99 «Критерии оценки защищённости информации в компьютерных системах от несанкционированного доступа»;

НД ТЗИ 2.5-005-99 «Классификация автоматизированных систем и стандартные функциональные профили защищенности обрабатываемой информации от несанкционированного доступа»;

НД ТЗИ 3.7-001-99 «Методические указания по разработке технического задания по созданию комплексной системы защиты информации в автоматизированной системе»;

НД ТЗИ 3.7-003-2005 «Порядок проведения работ по созданию комплексной системы защиты информации в информационных телекоммуникационных системах».

Помимо этих законодательных и правовых актов на предприятии разрабатываются внутренние документы:

должностные инструкции;

модель угроз информационной безопасности предприятия;

модель нарушителя информационной безопасности предприятия.

В соответствии с НД ТЗИ 1.1-002-99 «Общие положения по защите информации в компьютерных системах от несанкционированного доступа» необходимость создания КСЗИ на предприятии определяется по результатам анализа сред функционирования предприятия, а именно, среды пользователей, информационной среды, физической среды и автоматизированной системы предприятия.

ОСНОВНЫЕ СВЕДЕНИЯ О ПРЕДПРИЯТИИ

Предприятие предоставляет полный спектр услуг по покупке, продаже, а также обмену недвижимости.

Основной род деятельности агентства - это продажа первичного и вторичного жилья (однокомнатных, двухкомнатных и трехкомнатных квартир), новостроек, старых фондов, коттеджей, домов и домовладений, земельных участков, а также коммерческой недвижимости.

Также предоставляются услуги по съему, обмену и срочному выкупу недвижимости.

Тип предприятия – частное предприятие. Агентство недвижимости.

Название: «Миг»

1.2 Анализ среды пользователей.

Штатная численность сотрудников: 31 человек.

Руководящий состав:

директор;

заместитель директора;

главный бухгалтер.

Служащие:

бухгалтер – 2 человека;

юрист – 3 человека;

секретарь-референт – 2 человека;

секретарь-диспетчер – 2 человека;

специалист по недвижимости (агенты) – 10 человек;

системный администратор – 2 человека;

специалист по работе с клиентами (менеджер) – 3 человека.

Вспомогательный персонал:

уборщица – 2 человека;

охранник – 2 человека.

Модель нарушителя (МН) информационной безопасности предприятия.

Под нарушителем ИБ подразумевается лицо, которое в результате умышленных или неумышленных действий может нанести ущерб информационным ресурсам предприятия.

В соответствии с моделью, все нарушители по признаку принадлежности к подразделениям, обеспечивающим функционирование ИС, делятся на внешних и внутренних нарушителей.

Внутренним нарушителем может быть лицо из следующих категорий сотрудников:

обслуживающий персонал;

программисты, отвечающие за разработку и сопровождение системного и прикладного ПО;

технический персонал (рабочие подсобных помещений, уборщицы);

сотрудники предприятия, которые имеют доступ к компьютерному оборудованию.

Предполагается, что несанкционированный доступ на объекты системы посторонних лиц исключается мерами физической защиты (организация пропускного режима).

Предположения о квалификации внутреннего нарушителя формируется следующим образом:

внутренний нарушитель является высококвалифицированным специалистом в области разработки и эксплуатации ПО и технических средств;

знает специфику задач, решаемых обслуживающими подразделениями ИС предприятия;

является системным программистом, способным модифицировать работу операционных систем;

правильно представляет функциональные особенности работы системы и процессы, связанные с хранением, обработкой и передачей критичной информации;

может использовать как штатное оборудование и ПО, имеющиеся в составе системы, так и специализированные средства, предназначенные для анализа и взлома компьютерных систем.

К внешним нарушителям относятся лица, пребывание которых в помещениях с оборудованием без контроля со стороны сотрудников предприятия невозможно.

Внешний нарушитель осуществляет перехват, анализ и модификацию информации, передаваемой по линиям связи, проходящим вне контролируемой территории; осуществляет перехват и анализ электромагнитных излучений от оборудования ИС.

Предположения о квалификации внешнего нарушителя формулируется следующим образом:

является высококвалифицированным специалистом в области использования технических средств перехвата информации;

знает особенности системного и прикладного ПО, а также технических средств ИС;

знает специфику задач, решаемых ИС;

знает функциональные особенности работы системы и закономерности хранения, обработки и передачи в ней информации;

знает сетевое и канальное оборудование, а также протоколы передачи данных, используемые в системе;

может использовать только серийно изготовляемое специальное оборудование, предназначенное для съема информации с кабельных линий связи и радиоканалов.

При использовании модели нарушителя для анализа возможных угроз ИБ необходимо учитывать возможность сговора между внутренними и внешними нарушителями.

1.3 Физическая среда предприятия.

Исследование среды функционирования предприятия.

Расположение предприятия: г. Одесса ул. Высоцкого, 6

Физическая характеристика здания (офиса).

Офис расположен в деловой части города, на первом этаже трехэтажного офисного здания. Занимает весь первый этаж здания. Общая площадь составляет 225м2, кабинетная система. Площади комнат: от 16.1м2. до 25м2. Высота потолка: 2,6м2. Имеется отдельный вход с улицы.

Здание с трех сторон окружено различными постройками, четвертая сторона выходит на автомобильную дорогу.

С запада, на расстоянии 25 метров, расположено высотное офисное здание с парковочной площадкой.

С южной стороны, на расстоянии 30 метров, расположено многоэтажное жилое здание.

С востока, на расстоянии 35 метров, расположено административное здание.

С севера расположена автомобильная дорога.

Второй и третий этажи здания заняты офисами предприятий, занимающимися юридической деятельностью.

Выход на крышу расположен на лестничной клетке пожарного выхода.

Толщина и состав стен, перегородок и перекрытий между этажами:

толщина несущих стен - 0,5м;

толщина перегородки - 0,3м;

стены выполнены из железобетонных конструкций, высота перекрытий - 2,8м;

материал перегородок – кирпич.

Окна – тройные металлопластиковые, размером 1x1,5м.

Всего - 20 окон.

Двери:

входная (главный вход) - ширина 1,5м, выполнена из металла, толщиной 3см;

внутренние – деревянные, толщина - 3см.

Всего дверей - 22 (20 внутренних).

Контроль доступа.

Контроль входа/выхода осуществляет администратор безопасности (охранник). Лица, не работающие на предприятии, попадают на территорию объекта только в сопровождении лица, работающего на объекте, с соответствующей записью в журнале посещения. При этом сотрудник на объекте может быть вызван по внутреннему телефону, установленному возле стола администратора безопасности. На входной двери расположен видеодомофон, телефон домофона находится на столе администратора безопасности.

Режим работы предприятия.

Предприятие функционирует 5 дней в неделю.

График работы предприятия с 09:00 до 20:00, с перерывом на обед с 12:00 до 13:00.

Режим работы сотрудников предприятия.

Администратора безопасности (охранники) – с 08.00 – до 21.00

Уборщицы – с 07.30 – до 10.00

Всех остальные сотрудников – с 09.00 - до 20.00

В период обеденного перерыва организация не занимается основной деятельностью, служба охраны, в соответствии с инструкцией по охране, обедает посменно.

Бухгалтерия – служба, которая занимается ведением бухгалтерской и налоговой отчётности, по совместительству выполняющая функции финансового отдела, тем самым, распределяя финансовые потоки внутренней и внешней среды организации.

Юридический отдел – организует совместно с другими подразделениями работу по заключению договоров, участвует в их подготовке, визирует договоры. Занимается юридическим консультированием и проведением правовой экспертизы различных документов, составляемых на предприятии.

Отдел по работе с клиентами – организует и проводит переговоры с клиентами, принимает заказы, оформляет договоры и другие документы, предлагает клиентам исполнения заказа, находит оптимальное решения (для клиента и для предприятия), осуществляет поиск и привлечение новых клиентов.

Служба охраны – отвечает за организацию и ведение пропускного режима на предприятии и охранной деятельности. Служба расположена в отдельном помещении.

Служба информационных технологий – занимается сбором, обработкой, хранением и представлением информации, обеспечивающей динамическую оценку и информационную поддержку принятия производственных решений на предприятии. Служба располагается в серверной комнате - это выделенное технологическое помещение со специально созданными и поддерживаемыми условиями для размещения и функционирования серверного и телекоммуникационного оборудования. Также выступает основным хранилищем информации на предприятии, в том числе основных баз данных, персональных данных и другой информации.

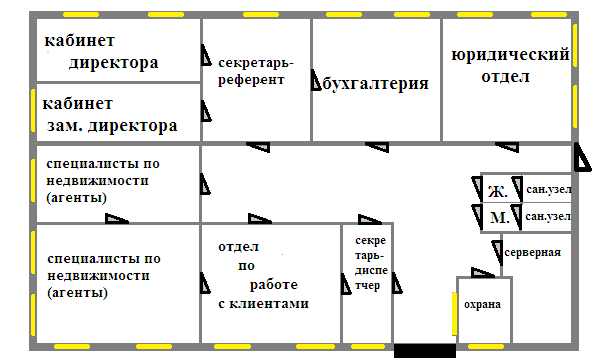

Рисунок

1 – План помещения предприятия

Рисунок

1 – План помещения предприятия

1.4 Автоматизированная система предприятия.

Автоматизированная система данного предприятия представляет собой локализованный многомашинный многопользовательский комплекс, на котором обрабатывается информация разных категорий конфиденциальности.

В состав автоматизированной системы предприятия входят 16 рабочих станций и 1 сервер, объединенные в многоранговую локальную сеть.

Расположение рабочих станций и их численность:

бухгалтерия- 2;

юридический отдел -2;

специалисты по недвижимости -6;

директор -1;

зам. директор-1;

отдел по работе с клиентами-1;

секретарь-референт -1;

секретарь-диспетчер-1;

серверная – 1;

охрана-1.

Основу АС представляют собой рабочие станции с такими характеристиками:

Монитор: 19" Samsung Sync Master 959NF

Процессор: Intel Core i3 -3220

Материнская плата: AsusP8H61-MLX3 PLUSR2.0

ОЗУ: Kingston DDR3-1333 2048MB PC3-10600 (KVR1333D3N9/2G)

Жесткий диск: Samsung 250GB 16MB 7200rpm 3.5" SATAII (ST250DM001)

Видеокарта: Asus PCI-Ex GeForce GT 640 2048MB GDDR3 (128bit)

Другое:

DVD±RW;

Floppy 3,5''

МФУ LEXMARK X264dn

В соответствии с НД ТЗИ 2.5-005-99 «Классификация автоматизированных систем и стандартные функциональные профили защищенности обрабатываемой информации от несанкционированного доступа» такая АС относится к классу «2», как локализованный многомашинный многопользовательский комплекс, на котором обрабатывается информация разных категорий конфиденциальности. [1]

Для автоматизации обработки используется общесистемное ПО.

Системное программное обеспечение.

На всех компьютерах предприятия используется операционная система семейства Windows, а именно Windows XP Professional Edition SP2x32.

Среди всех операционных Microsoft, именно эта система удовлетворяет все необходимые требования данного предприятия. Основной положительной характеристикой этой ОС является наличие встроенного Брандмауэра. Это позволяет использовать ОС без дополнительного программного обеспечения первое время, пока предприятие не приобретет более эффективный Брандмауэр.

Предприятие имеет лицензионные копии ПО, которые работают под управлением ОС семейства Windows. Поэтому использование, именно Windows XP Professional Edition SP2 , является более актуальным.

Прикладное (специальное) программное обеспечение:

Пакет офисных программ Microsoft Office 2007 (Word, Excel, Power Point, Outlook).

Система управления базами данных: Microsoft Access.

1.5 Информационная среда предприятия.

Информация – это задокументированные или публично оглашенные сведения о событиях и явлениях, которые происходят в обществе, государстве и окружающей природной среде.

Анализируя источники информации на предприятии, можно выделить следующие:

а) Документы - документация предприятия или просто документы (входящие-исходящие, приказы, бизнес планы, деловая переписка и т.п.);

Документы - это самая распространенная форма обмена информацией, ее накопления и хранения. Важной особенностью документов является то, что они иногда являются единственным источником важнейшей информации, а, следовательно, их утеря, хищение или уничтожение может нанести непоправимый ущерб.

Разнообразие форм и содержания документов по назначению, направленности, характеру движения и использования является весьма заманчивым источником для злоумышленников, что, привлекает их внимание к возможности получения интересующей информации.

б) Базы данных - информационной система, содержащая упорядоченные и взаимосвязанные сведения об объектах и их признаках. В базах данных хранятся сведения о клиентах.

в) Информация на технических носителях.

Технические носители - это бумажные носители, кино- и фотоматериалы, магнитные носители, съемные носители, аудио- и видео-носители, распечатки программ и данных на принтерах и экранах компьютеров предприятия и др. Опасность утечки информации, связанная с техническими носителями, растет очень быстро и становится все более трудно контролируемой.

Исходя из анализа источников информации, можно сделать вывод, что на предприятии циркулирует информация являющейся конфиденциальной и, соответственно, ее необходимо защищать, так как утрата свойства конфиденциальности может понести за собой значительный материальный ущерб.

1.6 Модель угроз (МУ) информационной безопасности предприятия.

Под угрозой обычно понимают потенциально возможное событие (воздействие, процесс или явление), которое может привести к нанесению ущерба чьим-либо интересам. В настоящее время известен обширный перечень угроз информационной безопасности АС.

Рассмотрение возможных угроз информационной безопасности проводится с целью определения полного набора требований к разрабатываемой системе защиты.

Перечень угроз, оценки вероятностей их реализации, а также модель нарушителя служат основой для анализа риска реализации угроз и формулирования требований к системе защиты АС. Кроме выявления возможных угроз, целесообразно проведение анализа этих угроз на основе их классификации по ряду признаков. Каждый из признаков классификации отражает одно из обобщенных требований к системе защиты.

Необходимость классификации угроз информационной безопасности АС обусловлена тем, что хранимая и обрабатываемая информация в современных АС подвержена воздействию чрезвычайно большого числа факторов, в силу чего становится невозможным формализовать задачу описания полного множества угроз. Поэтому для защищаемой системы обычно определяют не полный перечень угроз, а перечень классов угроз.

Классификация возможных угроз информационной безопасности АС может быть проведена по следующим базовым признакам.

а) по природе возникновения:

естественные угрозы, вызванные воздействиями на АС объективных физических процессов или стихийных природных явлений;

искусственные угрозы безопасности АС, вызванные деятельностью человека.

б) по степени преднамеренности проявления:

угрозы, вызванные ошибками или халатностью персонала, например некомпетентное использование средств защиты, ввод ошибочных данных и;

угрозы преднамеренного действия, например действия злоумышленников.

в) по непосредственному источнику угроз:

природная среда, например стихийные бедствия, магнитные бури и пр.;

человек, например, путем подкупа персонала, разглашение конфиденциальных данных и т. п.;

санкционированные программные средства, например удаление данных, отказ в работе ОС;

несанкционированные программные средства, например заражение компьютера вирусами с деструктивными функциями.

в) по положению источника угроз:

вне контролируемой зоны АС, например перехват данных, передаваемых по каналам связи, перехват побочных электромагнитных, акустических и других излучений устройств;

в пределах контролируемой зоны АС, например применение подслушивающих устройств, хищение распечаток, записей, носителей информации и т. п.;

непосредственно в АС, например некорректное использование ресурсов АС.

г) по степени зависимости от активности АС:

независимо от активности АС, например вскрытие шифров криптозащиты информации;

только в процессе обработки данных, например угрозы выполнения и распространения программных вирусов.

д) по степени воздействия на АС:

пассивные угрозы, которые при реализации ничего не меняют в структуре и содержании АС, например угроза копирования секретных данных;

активные угрозы, которые при воздействии вносят изменения в структуру и содержание АС, например внедрение троянских программ.

е) по этапам доступа пользователей или программ к ресурсам АС:

угрозы, проявляющиеся на этапе доступа к ресурсам АС, например угрозы несанкционированного доступа в АС;

угрозы, проявляющиеся после разрешения доступа к ресурсам АС, например угрозы несанкционированного или некорректного использования ресурсов АС.

ж) по способу доступа к ресурсам АС:

угрозы, осуществляемые с использованием стандартного пути доступа к ресурсам АС, например незаконное получение паролей и других реквизитов разграничения доступа с последующей маскировкой под зарегистрированного пользователя;

угрозы, осуществляемые с использованием скрытого нестандартного пути доступа к ресурсам АС, например несанкционированный доступ к ресурсам АС путем использования недокументированных возможностей ОС.

з) по текущему месту расположения информации, хранимой и обрабатываемой в АС:

угрозы доступа к информации, находящейся на внешних запоминающих устройствах, например несанкционированное копирование секретной информации с жесткого диска;

угрозы доступа к информации, находящейся в оперативной памяти, например чтение остаточной информации из оперативной памяти, доступ к системной области оперативной памяти со стороны прикладных программ;

угрозы доступа к информации, циркулирующей в линиях связи, например незаконное подключение к линиям связи с последующим вводом ложных сообщений или модификацией передаваемых сообщений, незаконное подключение к линиям связи с целью прямой подмены законного пользователя с последующим вводом дезинформации и навязыванием ложных сообщений;

угрозы доступа к информации, отображаемой на терминале или печатаемой на принтере, например запись отображаемой информации на скрытую видеокамеру.

Анализ опыта проектирования, изготовления и эксплуатации АС показывает, что информация подвергается различным случайным воздействиям на всех этапах цикла жизни и функционирования АС.

Причинами случайных воздействий при эксплуатации АС могут быть:

аварийные ситуации из-за стихийных бедствий и отключений электропитания;

отказы и сбои аппаратуры;

ошибки в программном обеспечении;

ошибки в работе обслуживающего персонала и пользователей;

помехи в линиях связи из-за воздействий внешней среды.

Для АС предприятия можно выделить следующие преднамеренные угрозы:

НСД лиц, не принадлежащих к числу сотрудников предприятия, и ознакомление с хранимой конфиденциальной информацией;

ознакомление сотрудников предприятия с информацией, к которой они не должны иметь доступ;

несанкционированное копирование программ и данных;

кража магнитных носителей, содержащих конфиденциальную информацию;

кража распечатанных документов;

умышленное уничтожение информации;

несанкционированная модификация сотрудниками предприятия финансовых документов, отчетности и баз данных;

отказ от авторства сообщения, переданного по каналам связи;

отказ от факта получения информации;

навязывание ранее переданного сообщения;

разрушение информации, вызванное вирусными воздействиями;

разрушение архивной информации предприятия, хранящейся на магнитных или съемных носителях;

кража оборудования.

Виды угроз, реализуемые с использованием технических средств.

Для технических средств характерны угрозы, связанные с их умышленным или неумышленным повреждением, ошибками конфигурации и выходом из строя:

выход из строя (умышленный или неумышленный);

несанкционированное либо ошибочное изменение конфигурации активного сетевого оборудования и приемно0передающего оборудования;

физическое повреждение технических средств, линий связи, сетевого и каналообразующего оборудования;

перебои в системе электропитания;

отказы технических средств;

установка непроверенных технических средств или замена вышедших из строя аппаратных компонент на неидентичные компоненты;

хищение технических средств и долговременных носителей конфиденциальной информации вследствие отсутствия контроля над их использованием и хранением.

Угрозы, реализуемые с использованием программных средств.

Это наиболее многочисленный класс угроз конфиденциальности, целостности и доступности информационных ресурсов, связанный с получением несанкционированного доступа (НСД) к информации, хранимой и обрабатываемой в системе, а также передаваемой по каналам связи, при помощи использования возможностей, предоставляемых программным обеспечением (ПО) информационной системе (ИС). Большинство рассматриваемых в этом классе угроз реализуется путем осуществления локальных или удаленных атак на информационные ресурсы системы внутренними и внешними злоумышленниками. Результатом успешного осуществления этих угроз становится получение НСД к информации баз данных (БД) и файловых систем корпоративной сети, данным, хранящимся на автоматизированном рабочем месте (АРМ) операторов, конфигурации маршрутизаторов и другого активного сетевого оборудования.

В этом классе рассматриваются основные виды угроз с использованием программных средств:

внедрение вирусов и других разрушающих программных воздействий;

нарушение целостности исполняемых файлов;

ошибки кода и конфигурации ПО, активного сетевого оборудования;

анализ и модификация ПО;

наличие ПО недекларированных возможностей, оставленных для отладки, либо умышленно внедренных;

наблюдение за работой системы путем использования программных средств анализа сетевого трафика и утилит ОС, позволяющих получать информацию о системе и о состоянии сетевых соединений;

использование уязвимостей ПО для взлома программной защиты с целью получения НСД к информационным ресурсам или нарушения их доступности;

выполнение одним пользователем несанкционированных действий от имени другого пользователя;

раскрытие, перехват и хищение секретных кодов и паролей;

чтение остаточной информации в ОП компьютеров и на внешних носителях;

ошибки ввода управляющей информации с АРМ операторов в БД;

загрузка и установка в системе нелицензионного, непроверенного системного и прикладного ПО;

блокирование работы пользователей системы программными средствами.

Исходя из анализа сред предприятия, можно сделать вывод о том, что:

На предприятии существует информацию, которую необходимо защищать.

Существуют угрозы защиты информации предприятия, которые могут быть реализованы через АС предприятия.

Принято считать, что, вне зависимости от конкретных видов угроз или их проблемно-ориентированной классификации, информационная безопасность АС обеспечена в случае, если для информационных ресурсов в системе поддерживаются основные свойства информации: конфиденциальность, целостность и доступность.