- •Понятие информационной безопасности.

- •Стандартизированные определения

- •Уровни обеспечения национальной безопасности.

- •2.2. Законодательные меpы защиты

- •2.3. Морально-этические нормы

- •Программно-аппаратные средства защиты пэвм и сетей

- •Основные защитные механизмы: идентификация и аутентификация.

- •Методы разграничения доступа.

- •Методы и средства защиты информации от случайных воздействий, от аварийных ситуаций.

- •Блокировка ошибочных операций

- •Регистрация и аудит.

- •Криптографические методы защиты информации.

- •16. Шифрование информации.

- •Методы шифрования данных.

- •Методы шифрования с симметричным ключом

- •Аналитические методы шифрования

- •Аддитивные методы шифрования

- •Системы шифрования с открытым ключом

- •Политика безопасности при защите информации.

- •Основные принципы построения систем защиты информации.

- •Компьютерный вирус: понятие, пути распространения, проявление действия вируса.

- •История и направление развития вирусных технологий.

- •Первые вирусы

- •Структура современных вирусов: модели поведения вирусов; деструктивные действия вируса.

- •Структура файлового нерезидентного вируса

- •Структура файлового резидентного вируса

- •Как работает вирус

- •Методы криптографических преобразований данных.

- •Классификация компьютерных вирусов по особенностям алгоритма работы.

- •Классификация компьютерных вирусов по среде обитания.

- •«Вирусоподобные» программы и их характеристики.

- •Основные правила защиты от компьютерных вирусов.

- •Антивирусные программы и их классификации.

- •Проблемы зашиты информации от вирусов в Internet.

- •Концепция правового обеспечения информационной безопасности Российской Федерации.

- •В) для государства:

- •К основным задачам в области обеспечения информационной безопасности относятся:

- •Государственная система обеспечения информационной безопасности.

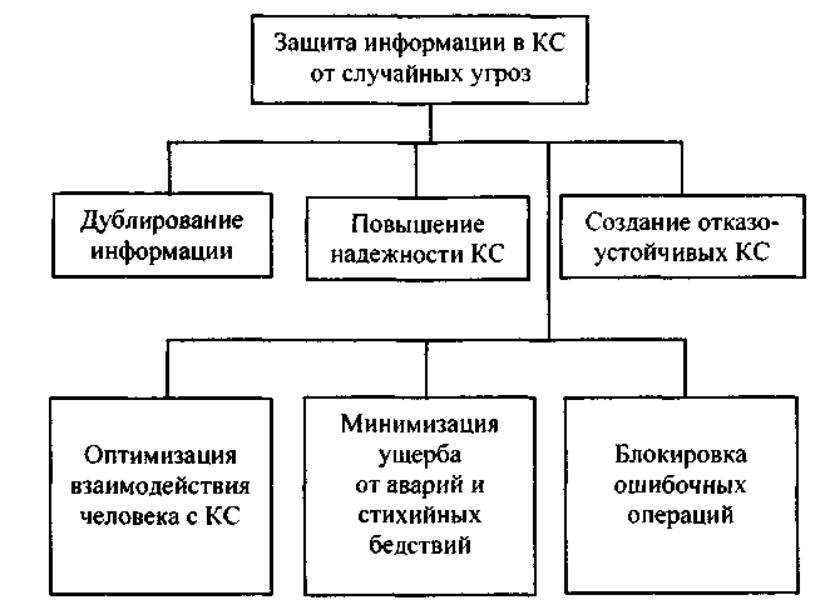

Методы и средства защиты информации от случайных воздействий, от аварийных ситуаций.

Дублирование информации является одним из самых эффек-

тивных способов обеспечения целостности информации. Оно

обеспечивает защиту информации как от случайных угроз, так и

от преднамеренных воздействий.

В зависимости от ценности информации, особенностей по-

строения и режимов функционирования КС могут использоваться

различные методы дублирования, которые классифицируются по

различным признакам.

По времени восстановления информации методы дублиро-

вания могут быть разделены на:

• оперативные;

• неоперативные.

К оперативным методам относятся методы дублирования ин-

формации, которые позволяют использовать дублирующую ин-

формацию в реальном масштабе времени. Это означает, что пере-

ход к использованию дублирующей информации осуществляется

за время, которое позволяет выполнить запрос на использование

информации в режиме реального времени для данной КС. Все ме-

тоды, не обеспечивающие выполнения этого условия, относят к

неоперативным методам дублирования.

Под надежностью понимается свойство системы выполнять

возложенные на нее задачи в определенных условиях эксплуата-

ции. При наступлении отказа компьютерная система не может

выполнять все предусмотренные документацией задачи, т.е. пере-

ходит из исправного состояния в неисправное. Если при наступ-

лении отказа компьютерная система способна выполнять задан-

ные функции, сохраняя значения основных характеристик в пре-

делах, установленных технической документацией, то она нахо-

дится в работоспособном состоянии.

С точки зрения обеспечения безопасности информации необ-

ходимо сохранять хотя бы работоспособное состояние КС. Для

решения этой задачи необходимо обеспечить высокую надеж-

ность функционирования алгоритмов, программ и технических

(аппаратных) средств.

Поскольку алгоритмы в КС реализуются за счет выполнения

программ или аппаратным способом, то надежность алгоритмов

отдельно не рассматривается. В этом случае считается, что на-

дежность КС обеспечивается надежностью программных и аппа-

ратных средств.

Надежность КС достигается на этапах:

• разработки;

• производства;

• эксплуатации.

Отказоустойчивость - это свойство КС сохранять работоспо-

собность при отказах отдельных устройств, блоков, схем.

Известны три основных подхода к созданию отказоустойчи-

вых систем:

• простое резервирование;

• помехоустойчивое кодирование информации;

• создание адаптивных систем.

Любая отказоустойчивая система обладает избыточностью.

Одним из наиболее простых и действенных путей создания отка-

зоустойчивых систем является простое резервирование. Простое

резервирование основано на использовании устройств, блоков,

узлов, схем только в качестве резервных. При отказе основного

элемента осуществляется переход на использование резервного.

Резервирование осуществляется на различных уровнях: на уровне

устройств, на уровне блоков, узлов и т. д. Резервирование отлича-

ется также и глубиной. Для целей резервирования могут исполь-

зоваться один резервный элемент и более. Уровни и глубина ре-

зервирования определяют возможности системы парировать отка-

зы, а также аппаратные затраты. Такие системы должны иметь

несложные аппаратно-программные средства контроля работо-

способности элементов и средства перехода на использование,

при необходимости, резервных элементов. Примером резервиро-

вания может служить использование ≪зеркальных≫ накопителей

на жестких магнитных дисках. Недостатком простого резервиро-

вания является непроизводительное использование средств, кото-

рые применяются только для повышения отказоустойчивости.

Помехоустойчивое кодирование основано на использовании

информационной избыточности.