- •Microsoft Word (Office xp үшін) құралдарымен макровирустардан қорғалу.

- •Жалған кездейсоқ сандар криптографияда. Жалған кездейсоқ сандарды генерациялау әдістері.

- •Орын ауыстыру алгоритмдері.

- •34.Көп тараған рұқсатсыз қол жеткізудің технологиялары.

- •Ақпараттық қауіпсіздік түсінігі.

- •Windows операциялық жүйесінің ақпараттық қауіпсіздік сервистері

Барлық құпия (жасырын) байланыс саласын белгілеу үшін «криптология» термині қолданылады, бұл термин cryptos – жасырын, logos – хабар деген грек сөздерінен пайда болған:. Қазіргі кезде криптология қазірдегі ақпараттық технологияларында маңызды қолданбалы нәтижелері бар математиканың жаңа бөлігі болып табылады және екі бағытқа бөлінеді: криптография мен криптоанализ. Хабарлардың мазмұнын құпиялықта сақтау үшін не істеу керектігін үйрететін ғылым криптография болып табылады. Криптографиямен байланысатын адамдар криптологтар болып табылады. Электронды ақпараттық технологияларының дамуы мен практикалық қажеттіліктеріне байланысты криптография ғылым пәнге айналады.

Қазіргі кезде криптография үлкен төрт бөлімге бөлінеді:

1. Симетриялы криптография.

2. Ашық кілтті криптография.

3. Электронды қолтаңба жүйе.

4. Кілтпен басқару.

Криптографиялық түрлендіру дегеніміз мәліметтерді криптографиялық алгоритмдері бойынша түрлендіру яғни бірсыпыра детальдары құпиялықта сақталатын және осы детальдары белгілі болмаса орындалмайтын түрлендіру болып табылады. Толығымен немесе жартылай құпия болатын немесе жұмыс кезінде жасырын параметрлер жиынын қолданатын мәліметтерді түрлендіру алгоритмі криптографиялық алгоритм деп аталады. Криптографиялық алгоритм, тағыда шифр немесе шифрлеу алгоритм деп аталатын, шифрлеу мен шифрды ашуға қолданылатын математиқалық функция болып табылады. Дәлелдеп айтсақ, осындай функциялар екеу болуы керек: біреуі шифрлеуге, екіншісі шифрды ашуға қолданылады.

Криптоталдау – шифрланған ақпаратты білімнің кілтінсіз талдайды. Бұл кітап негізі криптографиялық әдіспен жойылады.

Криптография(гр. κρυπτός — жасырын және гр. γράφω — жазамын) - деректер мен хабарлардың әлдеқайда қауіпсіз сақталуы мен таратылуы үшін оларға код тағайындауға арналған стандарттар мен хаттамалар жиынтығы. Таралым ортасы (мысалы, Интернет) сенімсіз болса, сіз өз сезімтал файлдарыңызды шифрлау үшін криптографияны қолдана аласыз — басқа адамның оны түсінуі мүмкіндігі азаяды және деректердің біріктірілуі олардың құпиялығын сақтау сияқты қамтамасыз етіледі. Сіз сандық қолтаңбалар мен куәліктерді пайдалана отырып, шифрланған деректер мен хабарлардың түпнұсқасын тексере аласыз. Криптографиялық әдісті қолдану кезінде криптографиялық кілттер құпия түрінде сақталуы тиіс. Дегенмен, алгоритмдер, негізгі өлшемдер және файл пішіндері қауіпсіздікке нұқсан келтірмей, ортақтастырылады.

Керхгофф ережесі маңызды шифрлеу алгоритмдерінің өңделуіне себеп болды. Қазіргі кезде бұл ереже кең мағынада қолданылады: қорғау жүйенің барлық ұзақтық элементтері потенциалды қаскүнемге белгілі деп есептеледі. Криптожүйелер осындай элементтердің жеке бөлігі болып табылады. Қорғау жүйенің ұзақтық элементтері деп қорғау криптожүйелерінің құрылымы мен анықталатын және де тек қана мамандармен өзгертілетін элементтері есептеледі. Криптожүйенің жеңіл өзгертілетін элементтері деп берілген тәртіп бойынша жиі модификациялануға негізделген элементтерін есептейді. Шифрдың жеңіл өзгертілетін элементтері, мысалы, жасырынды кілт, пароль, идентификатор, т.с. болып табылады.

Керхгофф ережесі келесі фактыны көрсетеді: шифрленген ақпараттың қажетті құпиялық денгейі шифрдың тек қана жеңіл өзгертілетін элементтерімен қамтамасыздандырылады. Әрине, қорғау жүйенің ұзақтық элементтерін құпия сақтау да қиын, сондықтан олар қаскүнемге белгілі болған жағдайда, жүйе берікті болуы керек.

9.1 Сурет - Асимметриялықшифрлеудің сұлбасы

Асимметриялық криптожүйелер тағы да ашық кілті бар криптожүйелер деп аталатын шифрлеудің симметриялық жүйелерінен принципиалды өзгеше. Осындай жүйелерде ақпаратты шифрлеуге және соңынан оның шифрын ашуға әртүрлі кілттер қолданылады:

-ақпаратты шифрлеуге К ашық кілті қолданылады;

- жасырынды k кілті оған жұп болатын К кілтімен шифрленген ақпараттың шифрін ашуға қолданылады.

Жасырын және ашық кілттер бірге генерацияланады. Жасырын кілт оның иесінде қалады. Ашық кілттің көшірмесі жасырын кілттің иесімен ақпаратпен алмасатын әр абонентерге беріледі.

Ашық кілт негізінде мәліметтердің шифрын ашу мүмкін емес. Әрине, шифрлеу кілт негізінде шифрды ашу кілтін анықтау мүмкін емес.

Ашық кілті бар асимметриялық криптожүйенің жалпы сұлбасы 9.1 суретте көрсетілген. Бұл криптожүйеде В абоненті екі әртүрлі кілттерді генерациялайды: КВ – ашық кілт; kB – жасырын кілт. КВ және kB кілттердің мәндері кілт генераторының бастапқы күйінен тәуелді.

Компьютерде жұмыс істеген кезде өз ақпаратыңызды бөгде адамдардың қол сұғуынан және жоғалудан немесе ақпаратты біреулер оқудан қорғау, шектей білу өте маңызды. Есептеу техникасында ақпаратты қорғау түсінігі өте кең тараған. Ол компьютердің жұмыс атқару сенімділігін һәм деректердің мүлтіксіз сақталуын қамтамасыз етеді. Бөгде адамдардың қол сұғуынан ақпараттарды қорғау үшін әдетте пароль орнатылады, құнды деректердің мүлтіксіз қорғалуы үшін олардың бірнеше данасы болуы мүмкін. Ал компьютерлік вирустармен күресу өте күрделі, өйткені олар зиянды және компьютерді қолданушыларға зиян келтіруге арналған. Ақпаратты қорғау құралдары- мемлекеттік құпия болып табылатын мәліметтерді қорғауға арналған техникалық, криптографиялық, программалық және басқа да құралдар, олар жүзеге асырылған құралдар, сондай-ақ, ақпарат қорғаудың тиімділігін бақылау құралдары.

Ақпараттық қорғау жүйесі жобалау әр түрлі жағдайда жүргізілуі мүмкін және бұл жағдайларға негізгі екі праметр әсер етеді: ақпарат қорғау жүйесіне арнап әзірленіп жатқан деректерді өңдеудің автоматтандырылған жүйесінің қазіргі күй-жағдайы және ақпаратты қорғау жүйесін жасауға кететін қаржы мөлшері.Ақпаратты қорғау жүйесін жобалау мен әзірлеу келесі тәртіп бойынша жүргізуге болады:

- қорғанылуы көзделген деректердің тізбесін және бағасын анықтау үшін деректер өңдеу жүйесін қойылған талдау жасау;

- ықтимал бұзушының үлгісін таңдау;

-ықтимал бұзушының таңдап алынған үлгісіне сәйкес ақпаратқа заңсыз қол жеткізу арналарының барынша көбін іздеп табу;

- пайдаланылатын қорғаныш құралдарының әрқайсысының беріктілігін сапасы мен саны жағынан бағалау;

- орталықтанған бақылау мен басқару құралдарын әзірлеу;

- ақпарат қорғау жүйесінің беріктілігінің сапасын бағалау.

Желілік деңгейінде сырттан келетін күмәнді пакеттерді қабылдамайтын брандмауэрлер орнатылуы мүмкін. Осы деңгейдегі IP-қорғаныстыда атап кетуге болады. Транспорттық деңгейде байланысты толығымен бір шетінен басқа шетіне дейін шифрлеуге болады. Максималды қорғанысты тек қана осындай шифрлеу қамтамасыздандырады. Аутентификация және өзінің міндеттемелерін орындауды қамтамасыздандыру мәселелері тек қана қолданбалы деңгейінде шешіледі.Сонымен, желілердегі қауіпсіздік сұрағы протоколдардың барлық деңгейін билейтін сұрақ болып табылады. Физикалық деңгейден басқа, барлық деңгейлерінде ақпарат қорғанысы криптография принциптерінде негізделген. Сондықтан, қауіпсіздік жүйелерін оқу криптография негіздерін қарастырудан басталады.

5)Симметриялық алгоритмдердің көбісінде жалғыз кілт қолданылады. Сондықтан осындай алгоритмдерді бір кілтті немесе жасырын кілті бар алгоритм деп атайды. Және де осындай алгоритмдерді қолданғанда хабарды жіберуші мен оны қабылдаушы алдын ала кілт туралы келісімге келулері керек. Бір кілтті алгоритмнің сенімділігі кілтті таңдаудан тәуелді. Симметриялық алгоритмдердің екі түрі бар. Біреулері ашық мәтінді биттар бойынша түрлендіреді. Олар ағынды алгоритмдер немесе ағынды шифрлер деп аталады. Басқалары ашық мәтінді бірнеше биттардан тұратын блоктарға бөледі. Осындай алгоритмдер блоктык немесе блоктык шифрлер деп аталады. Қазіргі кездегі блоктык шифрлеу алгоритмдерінде әдетте блок ұзындығы 64 бит болады.

6) Қорғау жүйесінің өңдеушілері жүйеге кірудің кейбір примитивті әдістерін ұмытып немесе есепке алмауларының көп мысалдары бар. Мысалы, Internet желісінде жұмыс істегенде алынған пакет пакеттегі жіберушінің адресі көрсетілген (IP-адресі) жіберушіден келді деген пікірдің автоматты дәлелденуі жоқ. Сондықтан, бірінші пакеттің идентификациялануының өте сенімді әдісі қолданылса да, басқалары да осы IP-адрестен келген деп, алмастырулары мүмкін. Осындай жағдайлар қорғалған жүйелердің өңдеушілеріне жүйеге кіріп алудың айқын және қарапайым әдістерін ұмытпауды және оларды алдын-ала ескеруді талап етеді.

7) RSA алгоритмін 1978 ж. үш авторлар: Р.Райвест (Rivest), А.Шамир (Shamir), А.Адлеман (Adleman) ұсынды. Алгоритм аты оның авторлар фамилияларының бірінші әріптерінен құрастырылған. Алгоритм авторлары келесі фактыны қолданған: есептеу жағынан екі үлкен жәй сандардың көбейтіндісін табу жеңіл орындалады да, ал осындай екі санның көбейтіндісін көбейткіштерге жіктеу практикалық мүмкін емес. RSA шифрын ашу осындай жіктеуге эквивалентті болатыны дәлелденген. Сондықтан кілттің кез келген ұзындығына шифрды ашуға қолданылатын операциялар санының төменгі бағасын беруге, ал қазіргі кездегі компьютерлер өнімділігін есепке ала отырып оған қажетті уақыттыда бағалауға болады. Басқа сұлбаларға қарағанда RSA алгоритмінің қорғалуын бағалау мүмкіндігі оның көп тарағанының себебі болды. Сондықтан RSA алгоритмі банктік компьютерлік желілерде, әсіресе алыстағы клиенттермен жұмыс жасағанда (кредитті карточкаларға қызмет жасағанда) қолданылады.

Бұл алгоритмде біріншіден кілттер жұбын генерациялау керек: ашық - e және жасырын – d. Ашық кілт цифрлық қолтаңбаларды тексеру үшін хабарлармен алмасатын партнерлерге беріледі. Жасырын кілт хабарларға қолтаңбаны қою үшін автормен сақталады.

Мысалы,

жіберуші М

хабарды жіберу алдында оған қолтаңба

қойғысы келеді. Әуелі хабар (ақпарат

блогы, файл, кесте) хэш-функция көмегімен

бүтін m=h(M)

санға қысылады. Содан кейін m

хэш-мәнімен жасырын d

кілтті қолданып, М

электронды құжатқа қойылатын S

цифрлық қолтаңба есептеледі:

![]()

(M,

S)

жұбы алушы партнерге цифрлық S

қолтаңба

қойылған М

электронды құжат ретінде жіберіледі;

және де S

қолтаңбасы жасырын d

кілтінің иесімен жасалды. (M,

S)

жұп қабылданғаннан кейін алушы М

хабардың хэш-мәнін әртүрлі екі жолмен

есептейді. Біріншіден ол е

ашық кілт көмегімен S

қолтанбаға криптографиялық түрлендіруді

қолданып,

![]() хэш-мәнін

қалпына келтіреді:

хэш-мәнін

қалпына келтіреді: ![]() Сонымен

бірге алушы қабылдаған М

хабардың хэштеу нәтижесін m=h(M)

функциясы көмегімен табады. Егер де

есептелген мәндердің теңдігі

Сонымен

бірге алушы қабылдаған М

хабардың хэштеу нәтижесін m=h(M)

функциясы көмегімен табады. Егер де

есептелген мәндердің теңдігі

![]() орындалса,

яғни

орындалса,

яғни

алушы (M, S) жұпты ақиқат деп есептейді.

Тек қана жасырын d кілттің иесі М құжаты бойынша S цифрлық қолтаңбаны құрастыра алатыны дәлелденген, ал ашық е кілт бойынша жасырын d санын анықтау М модульді көбейткіштерге жіктеуден жеңіл емес. Алгоритмнің кемшіліктері:

-криптоберіктікті қамтамасыздандыру үшін есептеулерде n, p, q бүтін сандардың әрқайсысының мәндері жуықтап 2512 немесе 10154 кем болмауы керек; бұл жағдай басқа алгоритмдерінің шығындарына қарағанда есептеу шығындарды 20-30% өсіреді;

- алгоритм мультипликативті шабуылға осалдау. Басқа сөзбен айтқанда егер де құжаттың хэштеу нәтижесін алдында қолтаңба қойылған құжаттардың хэштеу нәтижелерінің көбейтіндісі ретінде есептеуге болса, жасырын d кілтін білмей де құжаттарға қолтаңбаны құрастыруға болады.

9) А. Шамир және Л. Адлеман (R.L.Rivest. A.Shamir. L.Adleman) функциясына мысал ұсынды, олар ерекше қасиеттерге ие. Соның негізінде нақты қолданылатын шифрлеу жүйесі алынды, авторлардың есімдерінің алғашқы аттарына сәйкес RSA деп аталды. Бұл функция мынадай:

1) функциясының мәндерін есептейтін әлдеқайда жылдам әдіс бар;

2) кері функциясының мәндерін есетейтін жылдам әдіс бар;

3) функциясының «құпиясы» бар, егер оны анықтасақ, мәндерін тез есептеуге болады; қарсы жағдайда есептеуге ауыр, көп уақытты кетіретін, шешуге мүмкін емес есепке айналады.

8) Windows жүйесіндегі жұмыс істеу негіздерінің басталу уақыты 1981 жылы MS(PC)-DOS операциялық жүйесі IBM дербес компьютерлермен бір мезгілде пайда болып, әрбір компьютерге орналастырылған болатын. MS-DOS операциялық жүйесі тек бір адамның жұмыс істеуіне арналған болатын және бір мезетте тек бір мақсатты ғана шешетін, оның үстіне MS-DOS операциялық жүйесі компьютердің тек 640 кб жедел жадын ғана (RAM) пайдалана алатын еді.Адам мен компьютер арасындағы байланысты ұйымдастырушы қызметін, яғни пайдаланатын негізгі интерфэйс рөлін MS-DOS жүйесінде командалық жол атқарды. Бұл жол арқылы MS-DOS жүйесі мен адам арасындағы сұхбат ыңғайсыз жүргізіледі, ЭЕМ-ді басқаруға арналған қажет жүзден астам командалар пернелерден енгізіліп барып орындалады. Командаларды жазу тәртібі өте күрделі деуге болады, кейде бір команданы орындау үшін ондаған символдарды теруге тура келеді. Осы операциялық жүйемен негізінен тек маман программалаушылар ғана тікелей жұмыс істейді де, көптеген адамдар ондай дәрежеге көтеріле алмайды. Жүйелік программалық қоршаулар негізінен компьютердің файлдық жүйесімен жұмыс істеуді жеңілдетті, яғни қажет информацияны жылдам әрі жеңіл тауып, оның мазмұнын қарауға және жұмыс істеуге өз септігін тигізді.

11. Эль- Гамаль шифрлеу әдісі.Схема Эль-Гамаля (Elgamal) — криптосистема с открытым ключом, основанная на трудности вычисления дискретных логарифмов в конечном поле. Криптосистема включает в себя алгоритм шифрования и алгоритм цифровой подписи. Схема Эль-Гамаля лежит в основе стандартов электронной цифровой подписи в США (DSA) и России (ГОСТ Р 34.10-94).

Схема была предложена Тахером Эль-Гамалем в 1984 году.[1] Эль-Гамаль разработал один из вариантов алгоритма Диффи-Хеллмана. Он усовершенствовал систему Диффи-Хеллмана и получил два алгоритма, которые использовались для шифрования и для обеспечения аутентификации. В отличие от RSA алгоритм Эль-Гамаля не был запатентован и, поэтому, стал более дешевой альтернативой, так как не требовалась оплата взносов за лицензию. Считается, что алгоритм попадает под действие патента Диффи-Хеллмана.

Генерируется случайное простое число

длины

длины  битов.

битов.Выбирается случайный примитивный элемент

поля

поля  .

.Выбирается случайное целое число

такое,

что

такое,

что  .

.Вычисляется

.

.Открытым ключом является тройка

,

закрытым ключом — число

.

,

закрытым ключом — число

.

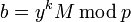

Сообщение ![]() шифруется

следующим образом:

шифруется

следующим образом:

Выбирается сессионный ключ — случайное целое число

такое,

что

такое,

что

Вычисляются числа

и

и  .

.Пара чисел

является шифротекстом.

является шифротекстом.

12. Хэштеу. Хэш функция түсінігі.Электронды қолтаңба технологиясында электронды пошта желісінің әр абонентінде екі кілт бар деп есептеледі: жасырын және ашық кілттер. А абонентінің жасырын кілті тек қана цифрлық қолтаңбаны жасауға қолданылады, ал ашық кілт басқа абоненттермен А-дан алынған хабардың ақиқаттығын тексеруге қолданылады. Электронды цифрлық қолтаңба алгоритмдерінде жиі жағдайда бір бағытты функцияларды пайдалануда негізделген әртүрлі математикалық принциптер қолданылады. Электронды цифрлық қолтаңба механизмін тікелей қолданғанда оны тек қана шектелген ұзындығы бар хабарларға қоюға болады. Сондықтан цифрлық қолтаңба құжаттың өзіне емес, оның хэштеу деп аталатын криптографиялық процедуралар көмегімен алынған кейбір кішкене өлшемді цифрлық бейнесіне қойылады. Хэштеу алгоритмі келесі шартты қанағаттандыруы керек: екі хабардың цифрлық бейнелері (хабардың хэш-функциясының мәні) бірдей болмауы керек. Хэш-функция түсініктемесі. Криптографияда еркін ұзындығы бар бастапқы биттар жолын белгілі ұзындығы бар биттар жолына түрлендіретін ақпаратты түрлендіру алгоритмін хэш-функция (Hash-function) деп атайды. Олар цифрлық қолтаңба механизмдерінде, парольдерді қорғауда, хабардың аутентификациялау кодын құрастыруға қолданатын хабардың қысылған бейнесін жасауға пайдалынады. Хэш-функцияларға үш негізгі талап қойылады:

- h(m) функцияның белгілі мәні бойынша оның m аргументін табу мүмкін емес (өте күрделі). Осындай хэш-функция айналдыруға берік деп аталады;

- берілген m аргументі үшін h(m)=h(m’) болатындай басқа m’ аргументін табу мүмкін емес. Осындай хэш-функция коллизияларды есептеу мағынасында берік деп аталады;

- практикалық пайдалы болу үшін хэш-функцияларды есептеу алгоритмдер тез есептелетін, және де белгілі жабдықтық есептеу ортасы үшін оптималданған болуы керек.

Цезарь шифрлеу алгоритмі. Хабарламаларды жасыру әдістері баяғы замандардан келе жатқан соң көптеген әдістер тарихта із қалдырған тұлғалардың аты – жөнімен байланысты аталған. Кең тараған Гай Юлий Цезарь мәтінді шифрлау әдісі сондай әдістердің бірі. Осы әдісті қазақ тіліне келтіріп бейімделік. Негізгі алгоритм бойынша хабарламаның әр әріпі алфавиттегі реттік номері 3-ке артық әріпке ауыстырылады. А-әріпі Г әріпіне, Б әріпі Д әріпіне. Алфавиттегі соңғы 3 әріп А, Б, В әріптеріне ауыстырылады. Мысалы «түлек» сөзі Цезарь әдісімен жасырылған түрі «ү ц ң з м»: (алфавитте 42 әріп). Келесі рим Цезарьлары осы алгоритмді өзгертіп пайдаланған, 3-ке емес 4, 5 әріпке жылжытуды пайдаланып.

Мысал:

VENI VINI VICI – Цезарь (келдім, көрдім, жендім)

SBKF SFAF SFZF k=4

Алгоритмнің жалпы берілуі:

c=(m+k)mod42 (m хабарламадағы реттік номері, с – жасырынды мәтіндегі реттік номері);

Кері алгоритм:

m=(c-k)mod42

Microsoft Word (Office xp үшін) құралдарымен макровирустардан қорғалу.

Администраторы (Administrators) обладают полным контролем над локальным компьютером и правами на совершение любых действий. При установке Windows XP Professional для этой группы создается и назначается встроенная учетная запись Администратор (Administrator). Когда компьютер присоединяется к домену, по умолчанию к группе Администраторы добавляется группа Администраторы домена (Domain Administrators). Опытные пользователи (Power Users) обладают правами на чтение и запись файлов не только в личных папках, но и за их пределами. Они могут устанавливать приложения и выполнять многие административные действия. У членов этой группы такой же уровень прав доступа, что и у групп Пользователи (Users) и Опытные пользователи (Power Users) в Windows NT 4.0. Пользователи (Users) в отношении большей части системы имеют только право на чтение. У них есть право на чтение и запись только файлов их личных папок. Пользователи не могут читать данные других пользователей (если они не находятся в общей папке), устанавливать приложения, требующие модификации системных каталогов или реестра, и выполнять административные действия. Права пользователей в Windows XP Professional более ограниченны по сравнению с Windows NT 4.0.Гости (Guests) могут регистрироваться по встроенной учетной записи Guest и выполнять ограниченный набор действий, в том числе выключать компьютер. Пользователи, не имеющие учетной записи на этом компьютере, или пользователи, чьи учетные записи отключены (но не удалены), могут зарегистрироваться на компьютере по учетной записи Guest. Можно устанавливать права доступа для этой учетной записи, которая по умолчанию входит во встроенную группу Guests. По умолчанию учетная запись Guest отключена. Можно сконфигурировать списки управления доступом (ACL) для групп ресурсов или групп безопасности и по мере необходимости добавлять/удалять из них пользователей или ресурсы, что облегчает управление правами доступа и их аудит. Это также позволяет реже изменять ACL. Можно предоставить пользователям права на доступ к файлам и папкам и указать действия, которые можно выполнять с ними. Можно также разрешить наследование прав доступа; при этом права доступа к некоторой папке применяются и к ее подкаталогам и находящимся в них файлам. При работе с Windows XP Professional в составе рабочей группы или в изолированном режиме вам предоставляются права администратора, и у вас есть все права по отношению ко всем функциям безопасности ОС. Если компьютер под управлением Windows XP Professional включен в сеть, параметры безопасности определяет сетевой администратор.

Шифрование. EFS (Encrypting File System) позволяет зашифровать данные на жестком диске. Риск кражи портативных компьютеров особенно велик, а с помощью EFS можно усилить безопасность путем шифрования данных на жестких дисках портативных компьютеров компании. Эта предосторожность защищает информацию и идентификационные данные от несанкционированного доступа.

Корпоративная безопасность

Windows XP Professional поддерживает ряд функций защиты избранных файлов, приложений и других ресурсов. В их числе списки управления доступом (ACL), группы безопасности и групповая политика, а также средства конфигурирования и управления этими функциями. В совокупности они обеспечивают мощную, но гибкую инфраструктуру управления доступом в корпоративных сетях.

Windows XP поддерживает тысячи относящихся к безопасности параметров конфигурации, которые можно применять и по отдельности. В Windows XP также есть предопределенные шаблоны безопасности, обычно используемые без изменений или как основа для особой настройки конфигурации безопасности. Эти шаблоны безопасности применяются при:

создании ресурса, такого как общая папка или файл; при этом вы вправе воспользоваться заданными по умолчанию ACL или настроить их в соответствии со своими потребностями;

распределении пользователей по стандартным группам безопасности, таким как Users, Power Users и Administrators, и принятии заданных по умолчанию параметров ACL;

использовании предоставляемых ОС шаблонов групповой политики - Basic (основной), Compatible (совместимый), Secure (безопасный) или Highly Secure (высокобезопасный).

Каждая из особенностей системы безопасности Windows XP - списки ACL, группы безопасности и групповая политика - имеет параметры по умолчанию, которые разрешается изменять в соответствии с требованиями организации. Предприятия также вправе применять соответствующие средства для реализации и настройки управления доступом. Многие из этих средств, такие как оснастки Microsoft Management Console, представляют собой компоненты Windows XP Professional, другие поставляются в составе комплекта ресурсов Windows XP Professional Resource Kit.