- •Конспект лекций по дисциплине «Основы информационной безопасности»

- •1 Общеметодологические принципы теории информационной безопасности

- •1 Лекция №1

- •1 Лекция №2

- •1 Лекция №3

- •1 Лекция №4

- •1 Лекция №5

- •1 Лекция №6

- •Методы и средства обеспечения иб Лекция №1

- •2 Лекция №3

- •2 Лекция №5

- •2 Лекция №6

- •Нормативные документы и стандарты в информационной безопасности и защите информации Общие сведения

- •II группа – классы 2б и 2а

- •Лекция №4 Модель защиты от угроз нарушения конфиденциальности информации

- •4. Межсетевые экраны экспертного уровня.

- •2 Лекция №7

- •1.4.1. Принципы обеспечения целостности

- •Основы формальной теории защиты информации

- •2. Запись.

- •Формальные модели управления доступом Модель Харрисона-Руззо-Ульмана

- •Модель Белла-ЛаПадулы

- •Формальные модели целостности Модель Кларка-Вилсона

- •Модель Биба

- •1. Простое правило целостности (Simple Integrity, si).

- •Ролевое управление доступом

- •Скрытые каналы передачи информации

- •Лекция №8

- •2 Лекция №9

- •1 Криптографические методы и средства защиты информации

- •1.1 Симметричные криптосистемы

- •1.2 Системы с открытым ключом

- •1.3 Электронная подпись

- •1.4 Управление ключами

- •0.1 Обеспечение информационной безопасности на жизненном цикле автоматизированных систем

- •0.1.1 Методы защиты от несанкционированного изменения структур автоматизированных систем (ас): общие требования к защищенности ас от несанкционированного изменения структур

2 Лекция №3

Тема лекции: «Обеспечение ИБ АС при воздействии случайных угроз».

Случайные угрозы, дублирование информации, повышение надежности АС, создание отказоустойчивых АС, оптимизация взаимодействия человека и АС, минимизация ущерба от аварий и стихийных бедствий, блокировка ошибочных ситуаций.

Цель лекции

Дать студентам знания об обеспечение ИБ АС при воздействии случайных угроз .

Задачи лекции

Обозначить основные понятия обеспечение ИБ АС при воздействии случайных угроз и раскрыть их суть.

Содержание лекции

Угрозы, не связанные с преднамеренными действиями злоумышленников и реализуемые в случайный момент времени, называют случайными или непреднамеренными. При реализации этих угроз может происходить уничтожение, нарушение целостности и доступности информации. Реже нарушается конфиденциальность, однако при этом возможно злоумышленное воздействие на информацию. К случайным угрозам относятся:

– стихийные бедствия или авария;

– сбои и отказы технических средств;

– ошибки при загрузке АС;

– алгоритмические и программные ошибки;

– ошибки пользователя и обслуживающего персонала.

Для блокирования случайных угроз в АС должен быть решен комплекс задач:

– дублирование информации;

– повышение надежности АС;

– создание отказоустойчивых АС;

– оптимизация взаимодействия человека и АС;

– минимизация ущерба от аварий и стихийных бедствий;

– блокировка ошибочных ситуаций.

Дублирование информации. В зависимости от ценности информации особенности построения и режимы функционирования АС могут использоваться разные методы дублирования, которые классифицируются по различным признакам:

По времени восстановления информации методы делятся на оперативные и неоперативные. Оперативные позволяют использовать дублирующую информацию в реальном времени. Т.е. переход к использованию дубля происходит за время, которое позволяет выполнить запрос на использование информации в режиме реального времени для заданной АС.

По используемым для целей дублирования средствам выделяют дополнительные внешние запоминающие устройства (блоки), специально выделенные области памяти на несъемных машинных носителях, съемные носители информации.

По числу копий методы делятся на одноуровневые и многоуровневые.

По степени пространственной удаленности носителя основной дублирующей информации выделяют методы сосредоточенного дублирования и рассредоточенность дублирования.

В соответствии с процедурой дублирования различают методы полного копирования, инкрементального копирования, дифференциального копирования, комбинированного копирования.

1. Полное /full/. В этом случае все без исключения файлы, потенциально подвергаемые резервному копированию, переносятся на резервный носитель.

2. Инкрементальное /incremental/. Резервному копированию подвергаются только файлы, изменённые с момента последнего инкрементального копирования.

3. Дифференциальное /differential/. Копируются файлы, изменённые с момента полного резервного копирования. Количество копируемых данных в этом случае с каждым разом возрастает.

На практике резервное копирование обычно осуществляется следующим образом: периодически проводится полное резервное копирование, в промежутках - инкрементальное или дифференциальное. Выбор между дифференциальным и инкрементальным резервным копированием осуществляется с учётом требуемых характеристик подсистемы резервного копирования: инкрементальное копирование выполняется быстрее, однако в случае дифференциального копирования легче восстановить оригинал по резервной копии.

Комбинированное копирование подразумевает комбинации, например, полного и частичного копирования с различной периодичностью их проведения.

По виду дублирующей информации методы делятся на методы со сжатием и методы без сжатия.

Идеология дублирования находит свое отображение в технологии RAID. Устройства реализующие эти технологии называются RAID- массивами. Использование RAID-массивов решает задачу оптимального (с точки зрения надёжности и производительности) распределения данных по нескольким дисковым накопителям. Уровни определяют порядок записи на независимые диски и порядок восстановления информации. Выделяют следующие уровни RAID-массивов:

- Уровень 0. Нулевой уровень предполагает поочередное использование дисков для записи файлов, дублирование не используется. В данном случае несколько дисков представляются как один виртуальный диск. Защита от сбоев на данном уровне никак не обеспечивается.

- Уровень 1. Реализуется зеркалирование – идентичные данные хранятся на нескольких (обычно на двух) дисках. Данный вариант обеспечивает надёжную защиту от сбоев носителя, однако является чрезвычайно неэффективным.

- Уровень 2. Биты данных поочерёдно размещаются на различных дисках; имеются выделенные диски, содержащие контрольные суммы. Для контроля ошибок используется код Хэмминга. Всего используется 39 дисков: 32 с данными и 7 с контрольными суммами. На практике данный уровень используется крайне редко.

- Уровни 3,4. Начиная с третьего уровня для восстановления информации используется не дублирование, а контрольная информация. Восстановление возможно при отказе одного диска. Байты или блоки данных записываются на различные диски, биты чётности – на выделенный диск. Начиная с четвертого уровня, поочередная запись на диски ведется блоками. На четвертом уровне для записи контрольной информации отводится выделенный диск. Допускается параллельное чтение, но запись только последовательная.

- Уровень 5. На пятом уровне осуществляется поочередная запись на диски как блоков данных, так и контрольной информации. Данные и контрольные суммы распределяются по всем дискам. Достоинство данного подхода состоит в том, что возможно одновременное выполнение нескольких операций чтения или записи, что значительно повышает общую производительность системы.

- Уровень 7. Функционирование аналогично массивам уровня 5, дополнительно на аппаратном уровне реализовано представление массива в виде единого виртуального диска.

Иногда на практике используются и другие уровни RAID, представляющие собой нестандартизированные комбинации выше перечисленных.

Зеркалирование серверов в целом аналогично зеркалированию дисковых накопителей: идентичные данные в целях защиты от сбоев оборудования записываются на два независимых сервера. Речь в данном случае идёт исключительно о хранении данных.

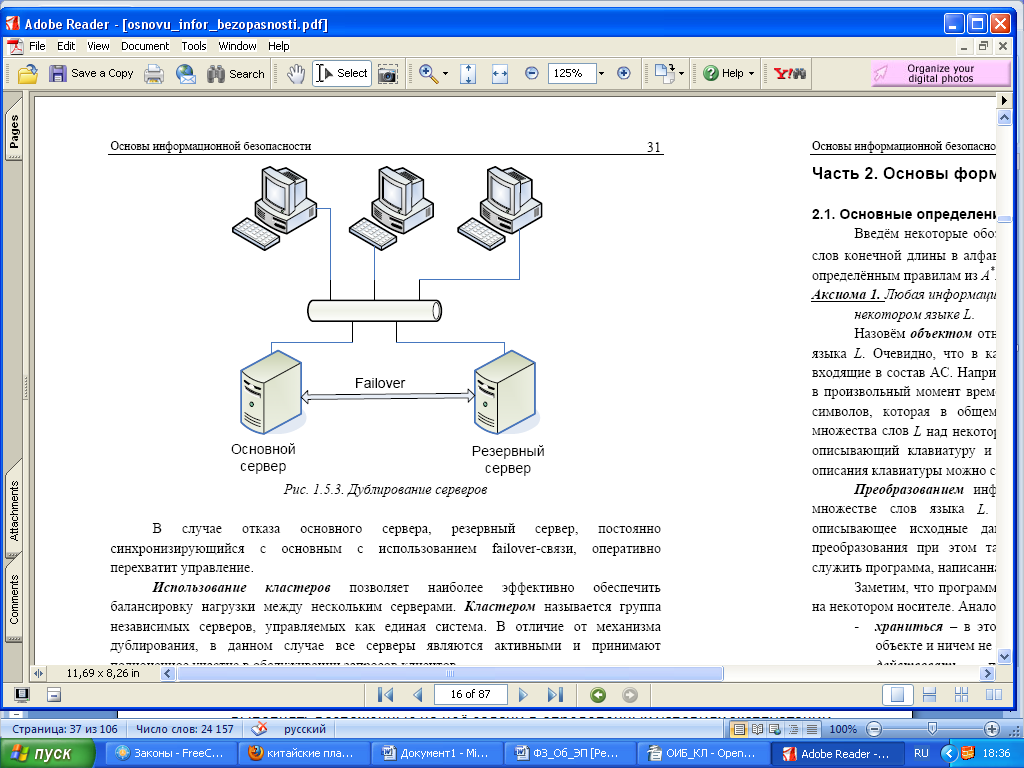

Дублирование серверов, в свою очередь, позволяет обеспечить полноценную замену сервера в случае его сбоя за счёт передачи управления резервному серверу.

Рисунок.- Дублирование серверов

В случае отказа основного сервера, резервный сервер, постоянно синхронизирующийся с основным с использованием failover-связи, оперативно перехватит управление.

Использование кластеров позволяет наиболее эффективно обеспечить балансировку нагрузки между нескольким серверами. Кластером называется группа независимых серверов, управляемых как единая система. В отличие от механизма дублирования, в данном случае все серверы являются активными и принимают полноценное участие в обслуживании запросов клиентов.

Механизмы избыточной маршрутизации позволяют за счёт использования избыточных маршрутизаторов и дополнительных соединений гарантировать возможность передачи информации за пределы АС в случае недоступности части маршрутов.

Дублирование каналов связи может осуществляться как в пределах автоматизированной системы, так и в отношении каналов, связывающих АС с внешней средой (например, путём использования каналов доступа к Internet от нескольких независимых провайдеров).

Дублирование шлюзов и межсетевых экранов позволяет избежать ситуации, когда связность АС нарушается из-за неисправности узла, представляющего собой «узкое место» - единую точку входа для всего трафика. Дублирование может осуществляться, например, следующим образом.

Рисунок.- Дублирование шлюзов и межсетевых экранов

В схеме на рисунке в нормальных условиях функционирования работает межсетевой экран FW 1. Связь FO (failover) обеспечивает непрерывную синхронизацию FW 2 с FW 1, и в случае сбоя FW 1 всё управление берёт на себя FW 2.

Повышение надежности АС. Надежность АС – это свойство системы выполнять возложенные на неё задачи в определенных условиях эксплуатации. При наступлении отказа АС не может выполнять все предусмотренные документацией задачи, т.е. переходит из исправного состояния в неисправное. Если при наступлении отказа АС способна выполнять заданные функции, сохраняя значение основных характеристик в пределах, установленных технической документацией, то она находится в работоспособном состоянии. С точки зрения обеспечения ИБ необходимо сохранять хотя бы одно работоспособное состояние АС для этого необходимо обеспечить высокую надежность функционирования программных и аппаратных средств. Надежность АС достигается на этапах разработки, производства и эксплуатации. Для программных средств рассматривают этапы разработки и эксплуатации. Этап разработки программных средств с точки зрения надежности является определяющим. Основными направлениями повышения надежности программно-аппаратных средств на этом этапе являются:

– конкретная постановка задачи на разработку;

– использование прогрессивных технологий программирования.

Удельный вес этапа эксплуатации в решении проблемы обеспечения надежности АС в последние годы значительно снизился.

Создание отказоустойчивых АС. Отказоустойчивость – это свойство АС сохранять работоспособность при отказах отдельных устройств, блоков и узлов. Известны три основных подхода к созданию отказоустойчивых АС:

– простое резервирование;

– помехоустойчивое кодирование информации;

– создание адаптивных систем.

Простое резервирование основано на использовании устройств, блоков и узлов только в качестве резервных, используемых при отказе основных. Резервирование осуществляется на разных уровнях. Кроме того, оно отличается глубиной, т.е. использованием одного или более резервных компонентов.

Помехоустойчивое кодирование основано на использовании информационной избыточности. Рабочая информация в АС дополняется определенным объемом контрольной информации, наличие которой позволяет путем выполнения определенных действий над контрольной и рабочей информацией, определять ошибки и даже исправлять их. Исправляющие возможности кодов зависят от степени избыточности. Ошибки характеризуются кратностью, т.е. количеством двоичных разрядов в представлении информации, в которых одновременно искажено содержимое.

Наиболее совершенными отказоустойчивыми системами являются адаптивные. В них достигается разумный компромисс между уровнем избыточности, вводимым для обеспечения устойчивости (толерантности) АС к отказам и эффективностью использования таких систем по назначению. В адаптивных системах используется принцип элегантной деградации, предполагающий сохранение работоспособного состояния АС при некотором снижении эффективности функционирования в случае отказов её компонентов. Адаптивные системы при возникновении отказов элементов в результате автоматического контроля работоспособности происходит восстановление информации, отключение отказавшего компонента, изменение связей в режиме работы элементов.

Блокировка ошибочных ситуаций. Ошибочные операции могут вызываться отказом программно-аппаратных средств, а так же ошибками пользователя и персонала. Для блокировки ошибочных действий используются технические и программно-аппаратные средства. Технические предотвращают ошибочные действия людей. Это блокировочные тумблеры, защитные экраны и заграждения, средства блокировки записи на магнитный носитель. Аппаратно-программные средства позволяют блокировать вычислительный процесс при нарушении программами адресных пространств в оперативной памяти с помощью граничных регистров или ключей защиты. Они используются также для блокирования выдачи информации в неразрешенные каналы связи, запрета выполнения операций в определенных режимах, для блокировки записи в отдельные области накопителей и т.д. На программном уровне могут устанавливаться атрибуты файлов, может устанавливаться режим обязательного подтверждения опасных операций.

Оптимизация взаимодействия пользователей и персонала с АС. Целью оптимизации являются сокращение числа ошибок пользователя, персонала и минимизации их последствий. Для этого необходимы научная организация труда, воспитание и обучение пользователей, персонала, анализ и совершенствование процессов взаимодействия человека с АС. Научная организация труда предполагает:

– оборудование рабочих мест;

– оптимальный режим труда и отдыха;

– дружественный интерфейс человека с АС.

Минимизация последствий для объектов АС может быть достигнута:

– путем правильного выбора месторасположения объекта;

– учетом возможных аварий и стихийных бедствий при разработке и эксплуатации АС;

– организацией своевременного оповещения о возможных стихийных бедствиях;

– обучением персонала борьбе со стихийными бедствиями и авариями методом ликвидации последствий.

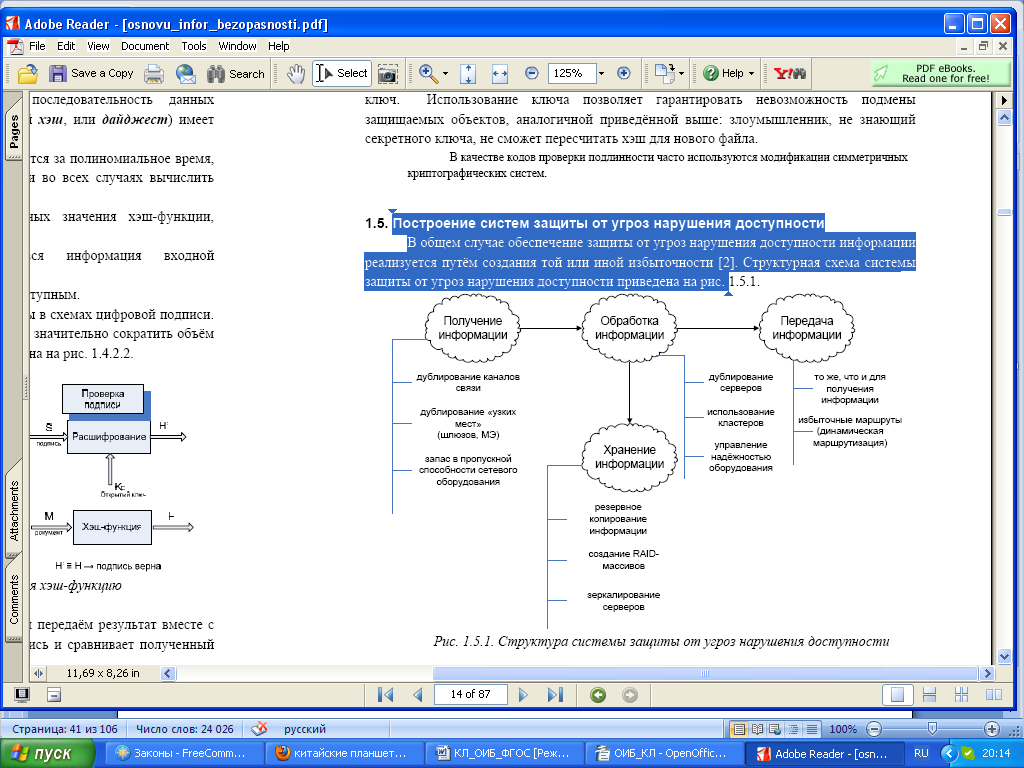

Построение систем защиты от угроз нарушения доступности

В общем случае обеспечение защиты от угроз нарушения доступности информации реализуется путём создания той или иной избыточности. Структура системы защиты от угроз нарушения доступности приведена на рисунке.

Рисунок.- Структура защиты от угроз нарушения доступности

Вопросы для самостоятельной работы

Назовите преимущества и недостатки основных уровней RAID?

Назовите и опишите комбинированные уровни RAID?

Литература для подготовки

Доктрина ИБ РФ; ГОСТ Р 51897-2002 Менеджмент риска. Термины и определения; Расторгуев С.П. Основы информационной безопасности: учеб. пособие для студ. высших учебных заведений. - М.: Академия, 2007.

Вопросы для повторения

Какие задачи должны быть решены для блокирования случайных угроз?

Что такое надежность АС?