- •Конспект лекций по дисциплине «Основы информационной безопасности»

- •1 Общеметодологические принципы теории информационной безопасности

- •1 Лекция №1

- •1 Лекция №2

- •1 Лекция №3

- •1 Лекция №4

- •1 Лекция №5

- •1 Лекция №6

- •Методы и средства обеспечения иб Лекция №1

- •2 Лекция №3

- •2 Лекция №5

- •2 Лекция №6

- •Нормативные документы и стандарты в информационной безопасности и защите информации Общие сведения

- •II группа – классы 2б и 2а

- •Лекция №4 Модель защиты от угроз нарушения конфиденциальности информации

- •4. Межсетевые экраны экспертного уровня.

- •2 Лекция №7

- •1.4.1. Принципы обеспечения целостности

- •Основы формальной теории защиты информации

- •2. Запись.

- •Формальные модели управления доступом Модель Харрисона-Руззо-Ульмана

- •Модель Белла-ЛаПадулы

- •Формальные модели целостности Модель Кларка-Вилсона

- •Модель Биба

- •1. Простое правило целостности (Simple Integrity, si).

- •Ролевое управление доступом

- •Скрытые каналы передачи информации

- •Лекция №8

- •2 Лекция №9

- •1 Криптографические методы и средства защиты информации

- •1.1 Симметричные криптосистемы

- •1.2 Системы с открытым ключом

- •1.3 Электронная подпись

- •1.4 Управление ключами

- •0.1 Обеспечение информационной безопасности на жизненном цикле автоматизированных систем

- •0.1.1 Методы защиты от несанкционированного изменения структур автоматизированных систем (ас): общие требования к защищенности ас от несанкционированного изменения структур

1 Лекция №3

Тема лекции: «Анализ угроз ИБ».

Понятия угрозы, уязвимости, источника угрозы, нападения. Таксономия нарушений информационной безопасности вычислительной системы и причины, обуславливающие их существование. Основные виды угроз и основные методы их реализации в информационных системах.

Цель лекции

Дать студентам знания о наиболее характерных угрозах ИБ, предоставить классификацию угроз.

Задачи лекции

Указать наиболее характерные угрозы ИБ, а также предоставить классификацию этих угроз.

Содержание лекции

В соответствии с Законом РФ «О безопасности» от 5 марта 1992г. № 2446-1 угроза безопасности – это совокупность условий и факторов, создающих опасность жизненно важным интересам личности, общества и государства.

Под угрозой в национальном стандарте ГОСТ Р ИСО/МЭК 13335 понимается потенциальная причина инцидента, способного нанести ущерб системе или организации.

В национальном стандарте ГОСТ Р ИСО/МЭК 15408 угроза раскрывается через описание следующих взаимосвязанных факторов и параметров:

– нападений пригодных для реализации угрозы (при описании нападения должны быть описаны возможность нападения, методы нападения, уязвимости, которые могут быть использованы при данном методе нападения);

– объектов нападений (информационные или аппаратные ресурсы ИС, идентифицированные их обладателем в качестве подлежащих защите);

– типа потери (конфиденциальность, целостность, доступность и т.д. в зависимости от объекта нападения, который был идентифицирован ранее с учетом возможной потери этих свойств объектов);

– масштаба возможного ущерба организации от реализации данной угрозы, т.е. данного нападения;

– источников угрозы. Для источников угроз антропогенного характера описание (модель угрозы) должно включать:

– указание их опыта,

– указание знаний,

– указание доступных ресурсов, необходимых для реализации угрозы,

– возможную мотивацию их действий.

Уязвимость по национальному стандарту ГОСТ Р ИСО/МЭК13335 – это слабость одного или нескольких активов, которая может быть использована одной или несколькими угрозами.

Источник угрозы – это субъект, материальный объект или физическое явление, являющиеся причиной возникновения угрозы безопасности.

Нападение (при применении информационных технологий) – это действия, направленные на реализацию угроз информации или ресурсам ИС с применением программных или технических средств.

Идентификация возможных угроз ИБ проводится с целью определения полного перечня требований к разрабатываемой системе защиты. Перечень угроз, оценка вероятности их реализации, модель нарушителя служат основой для анализа риска реализации угроз и формулирования требований к системе защиты ИС.

Кроме идентификации возможных угроз должны быть проведены их анализ и классификация по различным классификационным признакам. Каждый из признаков классификации отражает одно обобщенное требование к системе защиты. При этом угрозы, соответствующие каждому признаку классификации, позволяют детализировать отражаемое этим признаком требование. Классификация всех возможных угроз ИБ ИС может быть проведена по ряду базовых признаков, например по природе возникновения, степени преднамеренности появления и т.д.

В соответствии с существующими подходами, принято считать, что информационная безопасность ИС обеспечивается в случае, если для любых информационных ресурсов в системе поддерживается определенный уровень конфиденциальности, целостности и доступности. Соответственно для ИС рассматривается три вида основных угроз:

Угроза нарушения конфиденциальности, заключается в том, что информация становится известной тому, кто не располагает полномочиями доступа к ней.

Угроза нарушения целостности включает в себя любое умышленное изменение информации, хранящейся в ИС или передаваемой из одной системы в другую. Целостность нарушается, если к несанкционированному изменению приводит случайная ошибка ПО или аппаратного обеспечения.

Угроза доступности (отказа в обслуживании) возникает всякий раз, когда в результате преднамеренных действий предпринятых любым пользователем или злоумышленником блокируется доступ к некоторому ресурсу ИС.

Защита ИС считается преодоленной, если в ходе её исследования определены все уязвимости системы. Поскольку преодоление защиты – это тоже угроза, то рассматривают и четвёртый основной вид угроз – угрозу раскрытия параметров ИС, включая систему защиты.

Основными угрозами информационной безопасности Российской Федерации в общегосударственных информационных и телекоммуникационных системах являются:

– деятельность специальных служб иностранных государств, преступных сообществ, организаций и групп, противозаконная деятельность отдельных лиц, направленная на получение несанкционированного доступа к информации и осуществление контроля за функционированием информационных и телекоммуникационных систем;

– вынужденное в силу объективного отставания отечественной промышленности использование при создании и развитии информационных и телекоммуникационных систем импортных программно-аппаратных средств;

– нарушение установленного регламента сбора, обработки и передачи информации, преднамеренные действия и ошибки персонала информационных и телекоммуникационных систем, отказ технических средств и сбои программного обеспечения в информационных и телекоммуникационных системах;

– использование несертифицированных в соответствии с требованиями безопасности средств и систем информатизации и связи, а также средств защиты информации и контроля их эффективности;

привлечение к работам по созданию, развитию и защите информационных и телекоммуникационных систем организаций и фирм, не имеющих государственных лицензий на осуществление этих видов деятельности.

Угроза безопасности (Согласно Закону Российской Федерации «О безопасности» от 5.03.1992 №2446-I )– это совокупность условий и факторов, создающих опасность жизненно важным интересам личности, общества и государства.

Угроза ( соответствии с ГОСТ Р ИСО/МЭК 13335-1) - потенциальная причина инцидента, который может нанести ущерб системе или организации.

Основными угрозами информационной безопасности являются:

- хищение (копирование информации);

- уничтожение информации;

- модификация (искажение) информации;

- нарушение доступности (блокирование) информации;

- отрицание подлинности информации;

- навязывание ложной информации.

При рассмотрении вопросов защиты АС целесообразно использовать четырехуровневую градацию доступа к хранимой, обрабатываемой и защищаемой АС информации. Такая градация доступа поможет систематизировать как возможные угрозы, так и меры по их нейтрализации и парированию, т. е. поможет систематизировать весь спектр методов обеспечения защиты, относящихся к информационной безопасности. Это следующие уровни доступа:

уровень носителей информации;

уровень средств взаимодействия с носителем;

уровень представления информации;

уровень содержания информации.

К основным направлениям реализации злоумышленником информационных угроз относятся:

непосредственное обращение к объектам доступа;

создание программных и технических средств, выполняющих обращение к объектам доступа в обход средств защиты;

модификация средств защиты, позволяющая реализовать угрозы информационной безопасности;

внедрение в технические средства АС программных или технических механизмов, нарушающих предполагаемую структуру и функции АС.

В таблице 1 перечислены основные методы реализации угроз информационной безопасности.

Таблица 1 — Основные методы реализации угроз информационной безопасности

Уровень доступа к информации в АС |

Угроза раскрытия параметров системы |

Угроза нарушения конфиденциальности |

Угроза нарушения целостности |

Угроза отказа служб (отказа доступа к информации) |

Уровень носителей информации |

Определение типа и параметров носителей информации |

Хищение (копирование) носителей информации

Перехват ПЭМИН |

Уничтожение машинных носителей информации |

Выведение из строя машинных носителей информации |

Уровень средств взаимодействия с носителем |

Получение информации о программно-аппаратной среде

Получение детальной информации о функциях, выполняемых АС

Получение данных о применяемых системах защиты |

Несанкционированный доступ к ресурсам АС

Совершение пользователем несанкционированных действий

Несанкционированное копирование программного обеспечения

Перехват данных, передаваемых по каналам связи

|

Внесение пользователем несанкционированных изменений в программы и данные

Установка и использование нештатного программного обеспечения

Заражение программными вирусами

|

Проявление ошибок проектирования и разработки программно-аппаратных компонент АС Обход механизмов защиты АС

|

Уровень представления информации |

Определение способа представления информации |

Визуальное наблюдение

Раскрытие представления информации (дешифрование) |

Внесение искажения в представление данных; уничтожение данных |

Искажение соответствия синтаксических и семантических конструкций языка |

Окончание таблицы 1

Уровень содержания информации |

Определение содержания данных на качественном уровне |

Раскрытие содержания информации |

Внедрение дезинформации |

Запрет на использование информации |

Для достижения требуемого уровня информационной безопасности АС необходимо обеспечить противодействие различным техническим угрозам и минимизировать возможное влияние «человеческого фактора».

Заметим, что перечисление угроз, характерных для той или иной автоматизированной системы, является важным этапом анализа уязвимостей АС, проводимого, например, в рамках аудита информационной безопасности, и создаёт базу для последующего проведения анализа рисков. Выделяют два основных метода перечисления угроз:

1. Построение произвольных списков угроз. Возможные угрозы выявляются экспертным путём и фиксируются случайным и неструктурированным образом. Для данного подхода характерны неполнота и противоречивость получаемых результатов.

2. Построение деревьев угроз. Угрозы описываются в виде одного или нескольких деревьев. Детализация угроз осуществляется сверху вниз, и в конечном итоге каждый лист дерева даёт описание конкретной угрозы. Между поддеревьями в случае необходимости могут быть организованы логические связи.

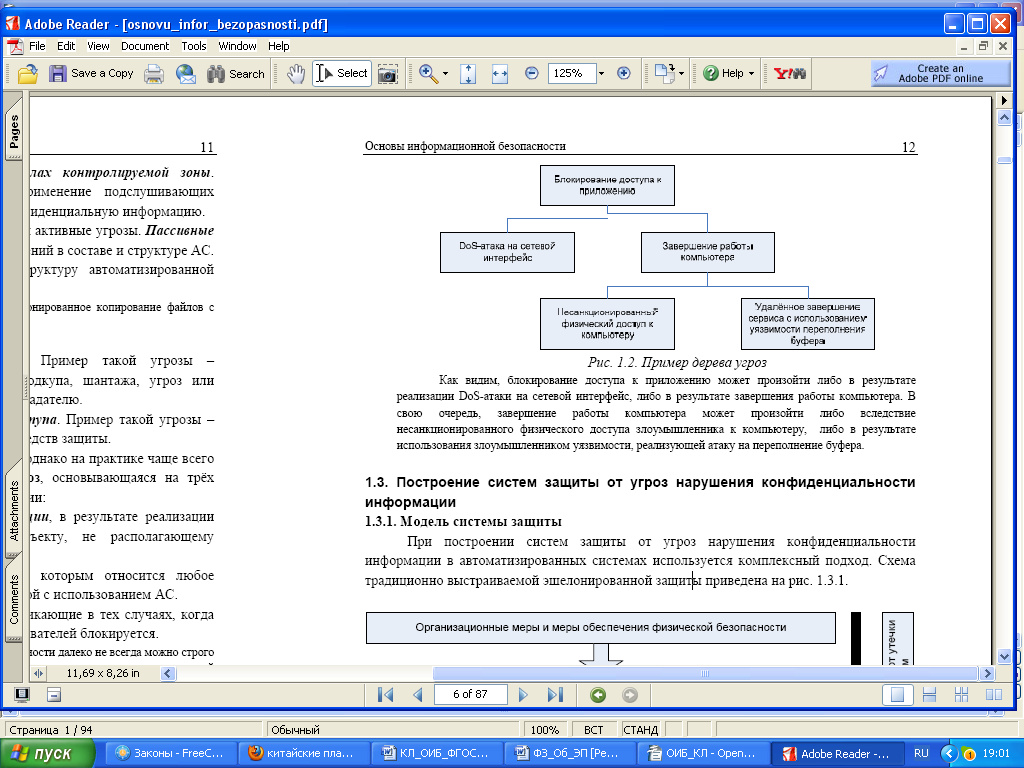

Рассмотрим в качестве примера дерево угрозы блокирования доступа к сетевому приложению.

Рисунок.- Пример дерева угроз

Как видим, блокирование доступа к приложению может произойти либо в результате реализации DoS-атаки на сетевой интерфейс, либо в результате завершения работы компьютера. В свою очередь, завершение работы компьютера может произойти либо вследствие несанкционированного физического доступа злоумышленника к компьютеру, либо в результате использования злоумышленником уязвимости, реализующей атаку на переполнение буфера.

Вопросы для самостоятельной работы

1. Какие основные факторы согласно ГОСТ Р ИСО/МЭК 15408 раскрывают описание угрозы?

2. Какие основные виды угроз ИБ существуют?

3. Почему помимо угроз необходимо также идентифицировать все уязвимости ИС?

4. Какие угрозы являются основными угрозами ИБ ТКС РФ?

Литература для подготовки

Доктрина ИБ РФ, ФЗ РФ “Об информации, информационных технологиях и о защите информации» №149-ФЗ от 27.07.06, закон РФ «О безопасности» от 5 марта 1992г. № 2446-1, ГОСТ Р ИСО/МЭК13335, ГОСТ Р ИСО/МЭК15408.

Вопросы для повторения

1. Перечислите основные виды угроз и основные методы их реализации в информационных системах.

Дайте понятия угрозы, уязвимости, источника угрозы, нападения. Установите связь между ними.