- •Конспект лекций по дисциплине «Основы информационной безопасности»

- •1 Общеметодологические принципы теории информационной безопасности

- •1 Лекция №1

- •1 Лекция №2

- •1 Лекция №3

- •1 Лекция №4

- •1 Лекция №5

- •1 Лекция №6

- •Методы и средства обеспечения иб Лекция №1

- •2 Лекция №3

- •2 Лекция №5

- •2 Лекция №6

- •Нормативные документы и стандарты в информационной безопасности и защите информации Общие сведения

- •II группа – классы 2б и 2а

- •Лекция №4 Модель защиты от угроз нарушения конфиденциальности информации

- •4. Межсетевые экраны экспертного уровня.

- •2 Лекция №7

- •1.4.1. Принципы обеспечения целостности

- •Основы формальной теории защиты информации

- •2. Запись.

- •Формальные модели управления доступом Модель Харрисона-Руззо-Ульмана

- •Модель Белла-ЛаПадулы

- •Формальные модели целостности Модель Кларка-Вилсона

- •Модель Биба

- •1. Простое правило целостности (Simple Integrity, si).

- •Ролевое управление доступом

- •Скрытые каналы передачи информации

- •Лекция №8

- •2 Лекция №9

- •1 Криптографические методы и средства защиты информации

- •1.1 Симметричные криптосистемы

- •1.2 Системы с открытым ключом

- •1.3 Электронная подпись

- •1.4 Управление ключами

- •0.1 Обеспечение информационной безопасности на жизненном цикле автоматизированных систем

- •0.1.1 Методы защиты от несанкционированного изменения структур автоматизированных систем (ас): общие требования к защищенности ас от несанкционированного изменения структур

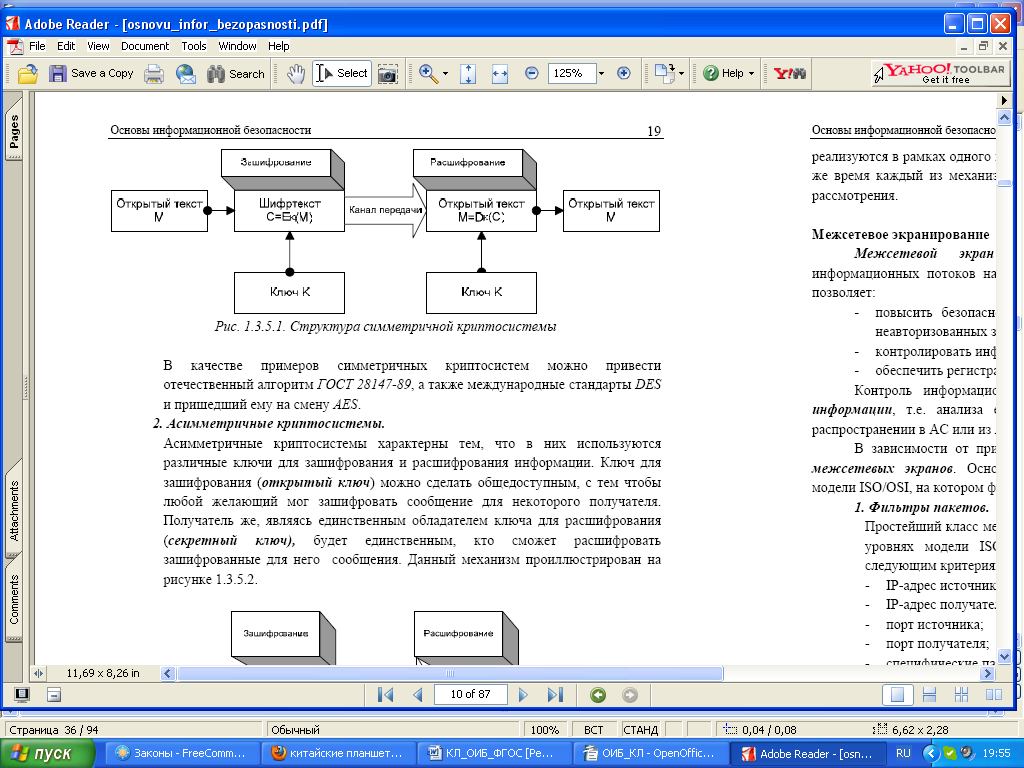

1.1 Симметричные криптосистемы

В симметричных криптосистемах для зашифрования и расшифрования информации используется один и тот же общий секретный ключ, которым взаимодействующие стороны предварительно обмениваются по некоторому защищённому каналу.

Рисунок.- Структура симметричной криптосистемы

Так как отправитель и получатель - единственные, кто знают этот симметричный ключ, при компрометации ключа будет скомпрометировано только взаимодействие этих двух пользователей. Проблемой, которая будет актуальна и для других криптосистем, является вопрос о том, как безопасно распространять симметричные (секретные) ключи. Алгоритмы симметричного шифрования используют ключи не очень большой длины и могут быстро шифровать большие объемы данных.

Все многообразие существующих криптографических методов в симметричных криптосистемах можно свести к следующим 4 классам преобразований:

подстановка – символы шифруемого текста заменяются символами того же или другого алфавита в соответствии с заранее определенным правилом;

перестановка – символы шифруемого текста переставляются по некоторому правилу в пределах заданного блока передаваемого текста;

аналитическое преобразование – шифруемый текст преобразуется по некоторому аналитическому правилу, например гаммирование - заключается в наложении на исходный текст некоторой псевдослучайной последовательности, генерируемой на основе ключа;

комбинированное преобразование – представляют собой последовательность (с возможным повторением и чередованием) основных методов преобразования, применяемую к блоку шифруемого текста.

Порядок использования систем с симметричными ключами:

безопасно создается, распространяется и сохраняется симметричный секретный ключ;

отправитель создает электронную подпись с помощью расчета хэш-функции для текста и присоединения полученной строки к тексту;

отправитель использует быстрый симметричный алгоритм шифрования-расшифровки вместе с секретным симметричным ключом к полученному пакету (тексту вместе с присоединенной электронной подписью) для получения зашифрованного текста. Неявно, таким образом, производится аутентификация, так как только отправитель знает симметричный секретный ключ и может зашифровать этот пакет;

только получатель знает симметричный секретный ключ и может расшифровать этот пакет;

отправитель передает зашифрованный текст. Симметричный секретный ключ никогда не передается по незащищенным каналам связи;

получатель использует тот же самый симметричный алгоритм шифрования-расшифровки вместе с тем же самым симметричным ключом (который уже есть у получателя) к зашифрованному тексту для восстановления исходного текста и электронной подписи. Его успешное восстановление аутентифицирует кого-то, кто знает секретный ключ;

получатель отделяет электронную подпись от текста;

получатель создает другую электронную подпись с помощью расчета хэш-функции для полученного текста;

получатель сравнивает две этих электронных подписи для проверки целостности сообщения (отсутствия его искажения);

В качестве примеров симметричных криптосистем можно привести отечественный алгоритм ГОСТ 28147-89, а также международные стандарты DES и пришедший ему на смену AES.

Доступными сегодня средствами, в которых используется симметричная методология, являются:

Kerberos, который был разработан для аутентификации доступа к ресурсам в сети, а не для верификации данных. Он использует центральную базу данных, в которой хранятся копии секретных ключей всех пользователей;

сети банкоматов (ATM Banking Networks). Эти системы являются оригинальными разработками владеющих ими банков и не продаются. В них также используются симметричные методологии.