- •Конспект лекций по дисциплине «Основы информационной безопасности»

- •1 Общеметодологические принципы теории информационной безопасности

- •1 Лекция №1

- •1 Лекция №2

- •1 Лекция №3

- •1 Лекция №4

- •1 Лекция №5

- •1 Лекция №6

- •Методы и средства обеспечения иб Лекция №1

- •2 Лекция №3

- •2 Лекция №5

- •2 Лекция №6

- •Нормативные документы и стандарты в информационной безопасности и защите информации Общие сведения

- •II группа – классы 2б и 2а

- •Лекция №4 Модель защиты от угроз нарушения конфиденциальности информации

- •4. Межсетевые экраны экспертного уровня.

- •2 Лекция №7

- •1.4.1. Принципы обеспечения целостности

- •Основы формальной теории защиты информации

- •2. Запись.

- •Формальные модели управления доступом Модель Харрисона-Руззо-Ульмана

- •Модель Белла-ЛаПадулы

- •Формальные модели целостности Модель Кларка-Вилсона

- •Модель Биба

- •1. Простое правило целостности (Simple Integrity, si).

- •Ролевое управление доступом

- •Скрытые каналы передачи информации

- •Лекция №8

- •2 Лекция №9

- •1 Криптографические методы и средства защиты информации

- •1.1 Симметричные криптосистемы

- •1.2 Системы с открытым ключом

- •1.3 Электронная подпись

- •1.4 Управление ключами

- •0.1 Обеспечение информационной безопасности на жизненном цикле автоматизированных систем

- •0.1.1 Методы защиты от несанкционированного изменения структур автоматизированных систем (ас): общие требования к защищенности ас от несанкционированного изменения структур

1.4.1. Принципы обеспечения целостности

Большинство механизмов, реализующих защиту информации от угроз нарушения конфиденциальности, в той или иной степени способствуют обеспечению целостности информации. В данном разделе мы остановимся более подробно на механизмах, специфичных для подсистемы обеспечения целостности.

Сформулируем для начала основные принципы обеспечения целостности, сформулированные Кларком и Вилсоном:

1. Корректность транзакций. Принцип требует обеспечения невозможности произвольной модификации данных пользователем. Данные должны модифицироваться исключительно таким образом, чтобы обеспечивалось сохранение их целостности.

2. Аутентификация пользователей. Изменение данных может осуществляться только аутентифицированными для выполнения соответствующих действий пользователями.

3. Минимизация привилегий. Процессы должны быть наделены теми и только теми привилегиями в АС, которые минимально достаточны для их выполнения.

4. Разделение обязанностей. Для выполнения критических или необратимых операций требуется участие нескольких независимых пользователей. На практике разделение обязанностей может быть реализовано либо исключительно организационными методами, либо с использованием криптографических схем разделения секрета.

5. Аудит произошедших событий. Данный принцип требует создания механизма подотчётности пользователей, позволяющего отследить моменты нарушения целостности информации.

6. Объективный контроль. Необходимо реализовать оперативное выделение данных, контроль целостности которых является оправданным. Действительно, в большинстве случаев строго контролировать целостность всех данных, присутствующих в системе, нецелесообразно хотя бы из соображений производительности: контроль целостности является крайне ресурсоёмкой операцией.

7. Управление передачей привилегий. Порядок передачи привилегий должен полностью соответствовать организационной структуре предприятия.

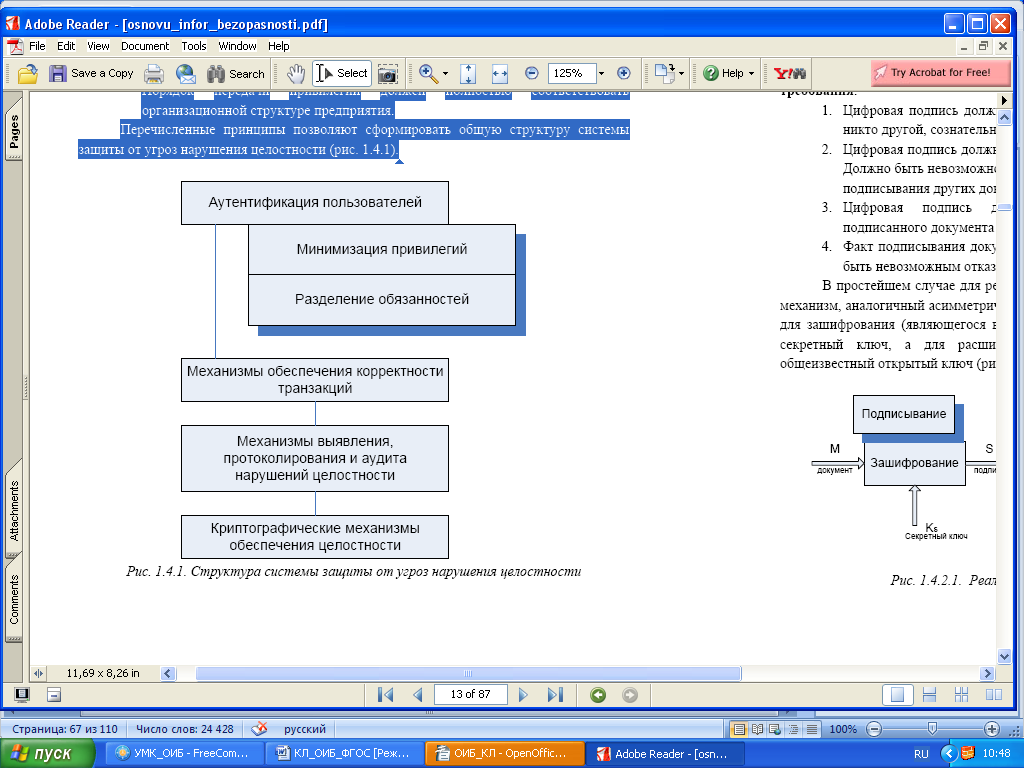

Перечисленные принципы позволяют сформировать общую структуру системы защиты от угроз нарушения целостности.

Рисунок.- Структура защиты от угроз нарушения целостности

Как видно из рисунка, принципиально новыми по сравнению с сервисами, применявшимися для построения системы защиты от угроз нарушения конфиденциальности, являются криптографические механизмы обеспечения целостности.

Отметим, что механизмы обеспечения корректности транзакций также могут включать в себя криптографические примитивы.

Основы формальной теории защиты информации

Основные определения

Введём некоторые обозначения. Пусть A – конечный алфавит, A* - множество слов конечной длины в алфавите A, , L ⊂ A* - язык, т.е. множество слов, выделенных по определённым правилам из A*.

Аксиома 1. Любая информация в автоматизированной системе представляется словом в некотором языке L.

Назовём объектом относительно языка L произвольное конечное множество слов языка L. Очевидно, что в качестве объектов можно рассматривать многие сущности, входящие в состав АС. Например, текстовый файл представляет собой объект, поскольку в произвольный момент времени в него может быть записана некая последовательность символов, которая в общем случае будет представлять собой одно из конечного множества слов L над некоторым алфавитом A. Аналогично может быть составлен язык, описывающий клавиатуру и её состояния в произвольный момент времени. Языком описания клавиатуры можно считать множество возможных её состояний.

Преобразованием информации мы будем называть отображение, заданное на множестве слов языка L. Другими словами, преобразование отображает слово, описывающее исходные данные, в другое слово. Заметим, что само описание преобразования при этом также является словом. Примером преобразования может служить программа, написанная на некотором языке программирования.

Заметим, что программа может либо выполняться, либо просто храниться в файле на некотором носителе. Аналогично, преобразование может:

- храниться – в этом случае описание преобразования хранится в некотором объекте и ничем не отличается от других данных;

- действовать – преобразование может взаимодействовать с некоторыми ресурсами АС.

Ресурсы системы, выделенные для действия преобразования, принято называть доменом. Чтобы инициировать действие преобразования, ему надо придать определённый статус – передать управление. Преобразование, которому передано управление, называется процессом. В свою очередь, объект, описывающий преобразование, которому выделен домен и передано управление, называется субъектом.

Субъект для реализации преобразования использует информацию, содержащуюся в объекте, т.е. осуществляет доступ к объекту. Существуют два основных вида доступа:

1. Чтение. Если субъект S получает доступ к объекту O на чтение, то это означает, что производится перенос информации от объекта O к субъекту S – иначе говоря, возникает информационный поток от O к S.

Рисунок.- Информационный поток от O к S