- •Оглавление

- •1. Если функция непрерывна на отрезке, то она ограничена на нем.

- •2. Теорема Вейерштрасса:

- •3. Теорема Больцано-Коши:

- •3. Степенные ряды. Первая теорема Абеля. Параметры и радиус сходимости. Равномерная сходимость степенного ряда. Непрерывность суммы. Почленная дифференцируемость. Ряд Тейлора.

- •7. Законы больших чисел и предельные теоремы: неравенство Маркова, неравенство Чебышева, теорема Чебышева, центральная предельная теорема.

- •10. Многочлены. Кольцо многочленов над кольцом с единицей. Делимость многочленов, теорема о делении с остатком. Значение и корень многочлена. Теорема Безу.

- •12. Сравнения и вычеты. Кольцо вычетов. Малая терема Ферма. Сравнения первой степени. Китайская теорема об остатках.

- •15. Алгоритмы поиска в последовательно организованных файлах. Бинарный и интерполяционный поиск. Поиск в файлах, упорядоченных по вероятности. Самоорганизующиеся файлы. Оценки трудоемкости.

- •16. Основные понятия защиты информации (субъекты, объекты, доступ, граф доступов, информационные потоки). Постановка задачи построения защищённой автоматизированной системы. Ценность информации.

- •18. Модель системы безопасности hru. Основные положения модели. Теорема об алгоритмической неразрешимости проблемы безопасности в произвольной системе.

- •1. Санкционированное получение прав доступа.

- •2. Похищение прав доступа

- •20. Модель Белла-Лападулы как основа построения систем мандатного разграничения доступа. Основные положения модели. Базовая теорема безопасности (bst).

- •Теорема bst (Basic Security Theorem).

- •21. Основные положения критериев tcsec. Фундаментальные требования компьютерной безопасности. Требования классов защиты.

- •23. Общая характеристика операционных систем (ос). Назначение и возможности систем семейств unix, Windows.

- •24. Основные механизмы безопасности средств и методы аутентификации в ос, модели разграничения доступа, организация и использование средств аудита.

- •Методы аутентификации в ос.

- •Модели разграничения доступа.

- •25. Субъекты в операционных системах (основные определения, содержимое дескрипторов процессов и потоков, переключение процессов и потоков).

- •26. Методы и средства обеспечения конфиденциальности информации в операционных системах семейства Windows nt и Linux.

- •27. Методы и средства обеспечения целостности информации в операционных системах семейства Windows nt и Linux.

- •28. Методы и средства обеспечения доступности информации в операционных системах семейства Windows nt и Linux.

- •29. Источники угроз и общие методы защиты от них в операционных системах Windows nt и Linux.

- •30. Компоненты системы защиты операционных систем семейства Windows nt и их характеристика.

- •31. Объекты в ос. Модель разграничения доступа в операционных системах семейства Windows nt.

- •Модель разграничения доступа.

- •32. Права, привилегии, суперпривилегии и вход пользователей в ос семейства Windows nt. Права учетных записей.

- •Привилегии

- •Этапы входа пользователя

- •33. Компоненты системы защиты, модель разграничения доступа и способности в операционных системах семейства Linux.

- •Способности процесса.

- •34. Вредоносное программное обеспечение. Классификация, принципы работы, способы выявления и противодействия.

- •36. Локальные вычислительные сети ieee 802.3. Методы и средства обеспечения безопасности в проводных сетях.

- •37. Беспроводные локальные сети ieee 802.11. Методы и средства обеспечения безопасности в беспроводных сетях.

- •38. Виртуальные лвс. Типы vlan. Стандарт ieee 802.1q. Формат маркированного кадра Ethernet ieee 802.1p/q. Правила продвижения пакетов vlan 802.1q.

- •39. Межсетевые экраны. Классификация межсетевых экранов. Типовое размещение межсетевого экрана в лвс. Архитектура межсетевых экранов. Политика межсетевых экранов. Понятие dmz. Трансляция ip-адресов.

- •40. Системы обнаружения атак. Классификация систем обнаружения атак. Типовая архитектура систем обнаружения атак. Методы обнаружения информационных атак в системах обнаружения атак.

- •41. Языки запросов. Языки описания данных. Языки манипулирования данными. Особенности языковых средств управления и обеспечения безопасности данных в реляционных субд.

- •42. Транзакции. Свойства acid транзакций. Управление восстановлением. Алгоритм aries. Двухфазная фиксация.

- •43. Транзакции. Свойства acid транзакций. Управление параллельностью. Блокировки. Строгий протокол двухфазной блокировки.

- •44. Технологии удалённого доступа и системы баз данных, тиражирование и синхронизация в распределённых системах баз данных.

- •Классификация демаскирующих признаков и их характеристики

- •Технические каналы утечки информации, классификация и характеристика

- •Оптические каналы утечки информации. Способы и средства противодействия наблюдению в оптическом диапазоне.

- •Канал утечки информации за счет пэмин

- •Каналы утечки акустической информации.

- •Материально-вещественные каналы утечки информации.

- •Специальные технические средства предназначенные для негласного получения информации (закладные устройства). Классификация, принципы работы, методы противодействия.

- •Задачи и принципы инженерно-технической защиты информации.

- •Способы и средства инженерной защиты и технической охраны объектов.

- •Методики оценки возможности утечки информации.

- •1. Методика оценки возможности утечки информации по оптическому каналу

- •2. Методика оценки возможности утечки информации по акустическому каналу

- •3. Методика оценки возможности утечки информации по радиоэлектронному каналу

- •4. Методика оценки возможности утечки информации по вещественному каналу

- •Методики оценки эффективности применяемых мер защиты информации.

- •Оценка защищенности информации от утечки за счет пэмин

- •Способы и средства информационного скрытия речевой информации от подслушивания. Энергетическое скрытие акустического сигнала.

- •Основные методы защиты информации техническими средствами.

- •Основные понятия криптографии. Модели шифров. Блочные и поточные шифры. Понятие криптосистемы. Ключевая система шифра. Основные требования к шифрам.

- •Системы шифрования с открытыми ключами: rsa, системы Эль-Гамаля, системы на основе «проблемы рюкзака».

- •60. Цифровая подпись. Общие положения. Цифровые подписи на основе шифросистемы с открытыми ключами стандартов гост р и dss.

- •Функции хэширования. Требования предъявляемые к функциям хэширования. Ключевые функции хэширования. Безключевые функции хэширования.

- •Проблемы и перспективы развития криптографических методов защиты. Криптосистемы на основе эллиптических кривых. Алгоритм электронной подписи на основе эллиптических кривых ecdsa.

- •63. Объекты правового регулирования при создании и эксплуатации системы информационной безопасности

- •64. Использование существующих нормативных актов для создания системы информационной безопасности. Основные положения руководящих правовых документов

- •65. Система международных и российских правовых стандартов. Стандарт bs7799

- •66. Требования Доктрины информационной безопасности рф и ее реализация в существующих системах информационной безопасности

- •67. Значение и отличительные признаки методик служебного расследования фактов нарушения информационной безопасности от расследования других правонарушений

- •69. Понятие и основные организационные мероприятия по обеспечению информационной безопасности

- •70. Политика информационной безопасности как основа организационных мероприятий. Основные требования к разработке организационных мероприятий

- •71. Контроль и моделирование как основные формы организационных действий при проверке действенности системы информационной безопасности

- •72. Разграничение прав доступа как основополагающее требование организационных мероприятий и их практическая реализация на объекте защиты

- •73. Иерархия прав и обязанностей руководителей и исполнителей при построении системы информационной безопасности, их взаимодействие

- •74. Аудит системы информационной безопасности на объекте как основание для подготовки организационных и правовых мероприятий. Его критерии, формы и методы.

- •75. Общая характеристика и этапы проведения работ по обеспечению информационной безопасности автоматизированной информационной системы

- •76. Анализ защищенности автоматизированной информационной системы

- •77. Методы оценки информационной безопасности ас

- •78. Пути повышения надежности и отказоустойчивости информационной системы.

- •79. Технология обнаружения воздействия нарушителя на работу автоматизированной информационной системы

- •80. Основные принципы формирования нормативно-методических документов по обеспечению безопасности информации организации.

- •81. Жизненный цикл автоматизированной информационной системы. Этапы жизненного цикла.

- •82. Классические модели жизненного цикла автоматизированной информационной системы. Современные концепции и модели жизненного цикла.

- •1. Классические модели жизненного цикла

- •1.2 Современные стратегии конструирования программного обеспечения

- •1.3 Быстрая разработка приложений (Rapid Application Development)

- •1.4 Быстрая разработка приложений

- •1.4 Компонентно-ориентированная модель.

- •1.5. Экстремальное программирование (xp – extreme programming)

- •83. Порядок создания автоматизированных систем в защищенном исполнении.

- •84. Типовое содержание работ по защите информации на стадиях создания автоматизированных систем в защищенном исполнении.

- •85. Разработка технического задания на создание автоматизированной системы в защищенном исполнении. Этапы и виды работ.

- •86. Структурный подход к разработке программного обеспечения автоматизированной системы. Общие понятия. Основные модели структурного подхода. Метод пошаговой детализации.

- •87. Объектно-ориентированный подход к разработке программного обеспечения автоматизированной системы. Общие понятия. Общая характеристика моделей. Общие понятия об языке uml.

- •88. Тестирование программного обеспечения. Модели тестирования белого и черного ящика. Виды испытания и их характеристика.

- •89. Разработка аппаратного обеспечения (рао) автоматизированной системы. Этапы разработки. Общая характеристика этапов.

- •Этапы разработки

- •90. Научно-исследовательская разработка для создания новых видов аппаратного обеспечения

- •91. Опытно-конструкторская разработка новых видов аппаратного обеспечения.

- •92. Подготовка производства изделия на предприятии–изготовителе.

- •93. Применение средств криптографической защиты информации при проектировании автоматизированных систем в защищенном исполнении.

- •94. Особенности построения систем электронной цифровой подписи.

- •95. Подходы к разработке систем электронных платежей. Принципы функционирования платежных систем.

- •96. Концепции хранилищ данных. Свойства хранилищ данных. Архитектуры сппр с использованием концепции хранилищ данных.

- •97. Организация хранилищ данных. Многомерная модель данных. Факты и измерения. Информационные потоки хранилищ данных. Etl-процесс.

10. Многочлены. Кольцо многочленов над кольцом с единицей. Делимость многочленов, теорема о делении с остатком. Значение и корень многочлена. Теорема Безу.

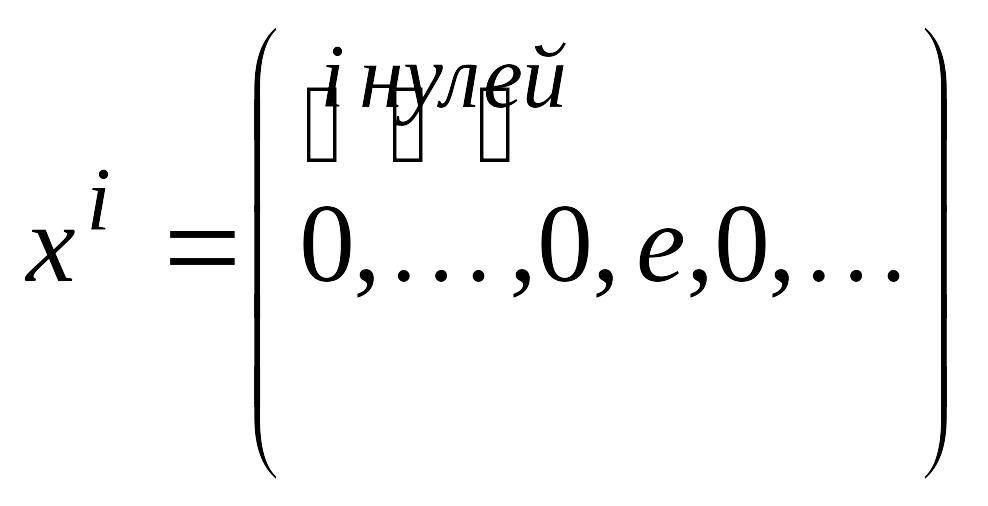

Пусть

![]() - непустое множество, на котором заданы

две бинарные операции: сложение и

умножение, удовлетворяющие следующим

условиям:

- непустое множество, на котором заданы

две бинарные операции: сложение и

умножение, удовлетворяющие следующим

условиям:

1)

Структура

![]() есть абелева группа, то есть сложение

коммутативно и ассоциативно, существует

нейтральный элемент (ноль) по сложению

и для любого

есть абелева группа, то есть сложение

коммутативно и ассоциативно, существует

нейтральный элемент (ноль) по сложению

и для любого

![]() существует единственный противоположный

к нему элемент.

существует единственный противоположный

к нему элемент.

2)

Структура

![]() есть полугруппа, то есть умножение

ассоциативно;

есть полугруппа, то есть умножение

ассоциативно;

3)

Операции сложения и умножения связаны

законом дистрибутивности: Структура

![]() и

и

![]() для любых

для любых

![]() .

.

Тогда

алгебраическая структура

![]() называется кольцом.

называется кольцом.

Пусть

- произвольное кольцо с единицей

![]() .

Многочленом над

назовем любую бесконечную последовательность

.

Многочленом над

назовем любую бесконечную последовательность

![]() элементов

элементов

![]() ,

в которой все

,

в которой все

![]() ,

за исключением конечного их числа, равны

нулю. Элементы

,

за исключением конечного их числа, равны

нулю. Элементы

![]() назовем коэффициентами многочлена.

Многочлен

назовем коэффициентами многочлена.

Многочлен

![]() назовем нулевым. Обозначим через

назовем нулевым. Обозначим через

![]() множество всех таких последовательностей.

Номер последнего ненулевого члена

последовательности

назовем степенью многочлена и обозначим

множество всех таких последовательностей.

Номер последнего ненулевого члена

последовательности

назовем степенью многочлена и обозначим

![]() .

.

Суммой

многочленов

![]() называют последовательность

называют последовательность

![]() ,

в которой для всех

,

в которой для всех

![]()

![]() .

.

Произведением

многочленов

называют последовательность

![]() ,

в которой

,

в которой

![]() для всех

.

для всех

.

Произведением

многочлена

![]() на элемент

на элемент

![]() слева или справа называют, соответственно,

последовательность

слева или справа называют, соответственно,

последовательность

![]() или

или

![]() .

.

Суммой

элемента

и многочлена

называют последовательность

![]() .

.

Во всех последовательностях в вышеприведенных определениях, так же как и в исходных последовательностях, все коэффициенты, за исключением конечного их числа, равны нулю, и потому эти последовательности принадлежат .

Используя

заданные на

операции, можно перейти к традиционной

форме записи многочленов. Введем

обозначения:

![]() ,

,

для

.

для

.

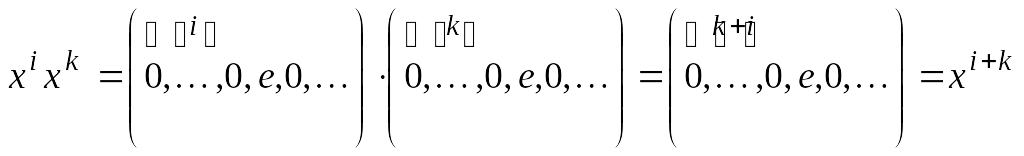

Заметим,

что ввиду определения произведения

многочленов для любых

![]() выполняются равенства:

выполняются равенства:

Поэтому

для любых

![]() верны равенства

верны равенства

![]() и для

и для

![]() символ

символ

![]() обозначает ни что иное, как

обозначает ни что иное, как

![]() -ю

степень элемента

-ю

степень элемента

![]() :

:

![]() .

.

Пользуясь

определением произведения многочлена

на элемент множества

,

получаем, что для любых

![]() и

верны равенства

и

верны равенства

![]() ,

и поэтому любой многочлен

,

и поэтому любой многочлен

![]() может быть записан в виде суммы:

может быть записан в виде суммы:

![]()

Последнюю

запись многочлена

можно еще упростить, записав его в

общепринятом виде:

![]() .

.

При

введенных обозначениях многочлен

называют многочленом от

над кольцом

,

а элементы

![]() называют его коэффициентами. Говорят,

что

- коэффициент многочлена

при

,

а

называют его коэффициентами. Говорят,

что

- коэффициент многочлена

при

,

а

![]() - его свободный член. Множество

называют множеством многочленов от

одного переменного

над кольцом

и обозначают:

- его свободный член. Множество

называют множеством многочленов от

одного переменного

над кольцом

и обозначают:

![]() .

.

Алгебра

![]() многочленов над кольцом

с единицей есть кольцо с единицей.

Кольцо

многочленов над кольцом

с единицей есть кольцо с единицей.

Кольцо![]() коммутативно тогда и только тогда, когда

кольцо

коммутативно, и содержит делители нуля

тогда и только тогда, когда

содержит делители нуля.

коммутативно тогда и только тогда, когда

кольцо

коммутативно, и содержит делители нуля

тогда и только тогда, когда

содержит делители нуля.

Говорят,

что элемент

![]() кольца

кольца

![]() делится на элемент

делится на элемент

![]() слева (справа), если в

разрешимо уравнение

слева (справа), если в

разрешимо уравнение

![]() .

.

Однако

если

![]() - кольцо многочленов над кольцом

с единицей, то в

можно ввести понятие делимости с остатком

и предложить алгоритм, который позволяет

проверить, делится один многочлен на

другой или нет.

- кольцо многочленов над кольцом

с единицей, то в

можно ввести понятие делимости с остатком

и предложить алгоритм, который позволяет

проверить, делится один многочлен на

другой или нет.

Говорят,

что в кольце

многочлен

делится на многочлен

![]() справа с остатком, если существуют

многочлены

справа с остатком, если существуют

многочлены

![]() со свойствами

со свойствами

![]() ,

,

![]() .

//(deg – обозначение степени

многочлена)

.

//(deg – обозначение степени

многочлена)

При

этом многочлены

![]() и

и

![]() называют, соответственно, неполным

правым частным и правым остатком

от деления

на

.

Аналогично определяется понятие

делимости

на

слева с остатком.

называют, соответственно, неполным

правым частным и правым остатком

от деления

на

.

Аналогично определяется понятие

делимости

на

слева с остатком.

Если

старший коэффициент многочлена

![]() обратим в кольце

,

то любой многочлен

обратим в кольце

,

то любой многочлен

![]() можно разделить справа (слева) с остатком

на

.

При этом правые (левые) неполное частное

и остаток определяются однозначно.

можно разделить справа (слева) с остатком

на

.

При этом правые (левые) неполное частное

и остаток определяются однозначно.

Если

![]() - поле и

- поле и

![]() ,

то любой многочлен

,

то любой многочлен

![]() можно разделить с остатком на

и притом единственным способом.

можно разделить с остатком на

и притом единственным способом.

Значением

многочлена

из

в точке

![]() называют элемент кольца

называют элемент кольца

![]() .

Говорят, что

- корень многочлена

,

если

.

Говорят, что

- корень многочлена

,

если

![]() .

.

Данное

определение позволяет поставить в

соответствие каждому многочлену

функцию

![]() ,

определяемую условием

,

определяемую условием

![]() .

.

Очевидно, что значение суммы двух многочленов в любой точке равно сумме их значений. Для произведения многочленов аналогичное утверждение верно не всегда.

Если

![]() ,

,

![]() и элемент

и элемент

![]() перестановочен со всеми коэффициентами

правого множителя

,

то

перестановочен со всеми коэффициентами

правого множителя

,

то

![]() .

При сформулированном условии верны

равенства

.

При сформулированном условии верны

равенства

![]() .

.

Теорема

Безу. Остаток от деления справа

многочлена

на двучлен

![]() равен

равен

![]() .

В частности, элемент

.

В частности, элемент

кольца

является корнем многочлена

тогда и только тогда, когда

делится справа на

![]() .

.

Доказательство.

//(хз надо или нет)

можно разделить справа с остатком на

![]() :

:

![]() ,

,

![]() .

Тогда

.

Тогда

![]() ,

где

,

и

,

где

,

и

![]() .

Так как для многочлена

.

Так как для многочлена

![]() верно равенство

верно равенство

![]() ,

то

,

то

![]() .

В частности, равенство

эквивалентно равенству

.

В частности, равенство

эквивалентно равенству

![]() ,

а последнее эквивалентно тому, что

делит справа

.

,

а последнее эквивалентно тому, что

делит справа

.

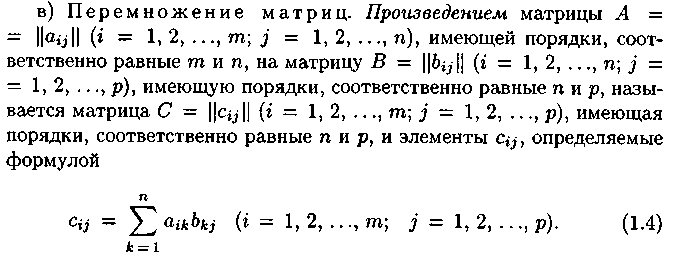

11. Кольца матриц. Матрицы над кольцом и операции над ними. Кольцо квадратных матриц. Определители квадратных матриц над коммутативным кольцом с единицей. Критерий обратимости матрицы над коммутативным кольцом с единицей.

Матрицей называется прямоугольная таблица чисел, состоящая из m строк и n столбцов.

Числа m, n наз. порядком матрицы. Если m=n, матрица называется квадратной.

Множество квадратных матриц порядка n относительно операции сложения и умножения матриц есть кольцо с единицей Е – единичной матрицей, при n>1 оно некоммутативно.

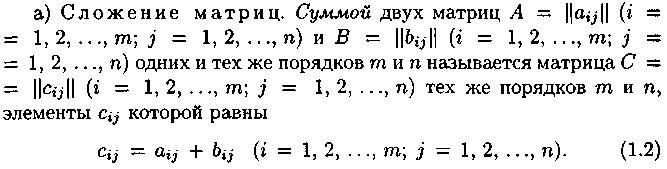

Операции над матрицами:

С ложение

матриц обладает переместительным

свойством: А + В = Б + А; и сочетательным

свойством: (А + В) + С = А + (В + С).

ложение

матриц обладает переместительным

свойством: А + В = Б + А; и сочетательным

свойством: (А + В) + С = А + (В + С).

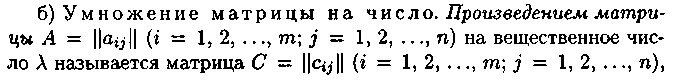

Д

![]()

ля

обозначения произведения матрицы на

число используется запись

ля

обозначения произведения матрицы на

число используется запись

![]() или

или![]() .

Операция составления произведения

матрицы на число называется умножением

матрицы на это число. Умножение матрицы

на число обладает 1)сочетательным

свойством относительно числового

множителя:

.

Операция составления произведения

матрицы на число называется умножением

матрицы на это число. Умножение матрицы

на число обладает 1)сочетательным

свойством относительно числового

множителя:

![]() 2)распределительным свойством относительно

суммы матриц:

2)распределительным свойством относительно

суммы матриц:

![]() 3)распределительным свойством относительно

суммы чисел:

3)распределительным свойством относительно

суммы чисел:![]()

![]()

Матрицу А можно умножить не на всякую матрицу В: необходимо, чтобы число столбцов матрицы А было = числу строк матрицы В. Для того чтобы оба произведения А *B и B*A были определены необходимо и достаточно, чтобы обе матрицы A и В были квадр матрицами одного и того же порядка.

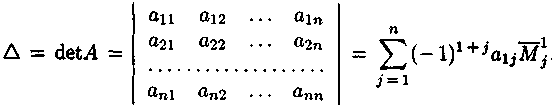

Определители

Кольцо коммутативно если а*b=b*a – умножение коммутативно

Коммутативное Кольцо с единицей если существует 1ЄМ а*1=1*а=а

Если порядок матрицы равен единице, то

эта матрица состоит из одного элемента

![]() и определителем первого порядка,

соответствующим такой матрице, мы

назовем величину этого элемента. Если

далее порядок матрицы равен двум, то

определителем второго порядка,

соответствующим такой матрице, назовем

число, равное

и определителем первого порядка,

соответствующим такой матрице, мы

назовем величину этого элемента. Если

далее порядок матрицы равен двум, то

определителем второго порядка,

соответствующим такой матрице, назовем

число, равное![]() и

обозначаемое одним из символов

и

обозначаемое одним из символов

![]() .

Итак, по определению

.

Итак, по определению

![]() (1.10) Формула (1.10) представляет собой

правило составления определителя

второго порядка по элементам соответствующей

ему матрицы.

(1.10) Формула (1.10) представляет собой

правило составления определителя

второго порядка по элементам соответствующей

ему матрицы.

Перейдем теперь к выяснению понятия

определителя любого порядка п , где![]() Понятие такого определителя мы введем

индуктивно, считая, что нами уже

введено понятие определителя порядка

п — 1, соответствующего произвольной

квадратной матрице порядка п — 1.

Понятие такого определителя мы введем

индуктивно, считая, что нами уже

введено понятие определителя порядка

п — 1, соответствующего произвольной

квадратной матрице порядка п — 1.

Договоримся называть минором любого

элемента

![]() матрицы n-го порядка (1.8)

определитель порядка п — 1, соответствующий

той матрице, которая получается из

матрицы (1.8) в результате вычеркивания

i-й строки и j-го

столбца (той строки и того столбца, на

пересечении которых стоит элемент

матрицы n-го порядка (1.8)

определитель порядка п — 1, соответствующий

той матрице, которая получается из

матрицы (1.8) в результате вычеркивания

i-й строки и j-го

столбца (той строки и того столбца, на

пересечении которых стоит элемент![]() ).

Минор элемента

).

Минор элемента![]() будем

обозначать символом

будем

обозначать символом![]() .

В этом обозначении верхний индекс

обозначает номер строки, нижний —

номер столбца, а черта над М означает,

что указанные строка и столбец

вычеркиваются.

.

В этом обозначении верхний индекс

обозначает номер строки, нижний —

номер столбца, а черта над М означает,

что указанные строка и столбец

вычеркиваются.

Определителем порядка п, , назовем

число, равное![]()

Итак, по определению .

(1.12)

.

(1.12)

Формула (1.12) представляет собой правило

составления определителя порядка п по

элементам первой строки соответствующей

ему матрицы и по минорам![]() элементов

первой строки, являющимися определителями

порядка п — 1.

элементов

первой строки, являющимися определителями

порядка п — 1.

К – кольцо с единицей. Элемент а называется обратимым, if существует такой элемент а-1, для которого аа-1=а-1а=1.

Понятие обратной матрицы. Пусть А —квадратная матрица n-го порядка, а Е — единичная квадратная матрица того же порядка Матрица В называется правой обратной по отношению к матрице А, если АВ = Е. Матрица С называется левой обратной по отношению к матрице А, если С А = Е.

Теорема. Для того, чтобы для матрицы А существовали левая и правая обратные матрицы, необходимо и достаточно, чтобы определитель det А матрицы А был отличен от нуля.

Замечание 1. Квадратную матрицу А, определитель det А которой отличен от нуля, принято называть невырожденной.