- •Оглавление

- •1. Если функция непрерывна на отрезке, то она ограничена на нем.

- •2. Теорема Вейерштрасса:

- •3. Теорема Больцано-Коши:

- •3. Степенные ряды. Первая теорема Абеля. Параметры и радиус сходимости. Равномерная сходимость степенного ряда. Непрерывность суммы. Почленная дифференцируемость. Ряд Тейлора.

- •7. Законы больших чисел и предельные теоремы: неравенство Маркова, неравенство Чебышева, теорема Чебышева, центральная предельная теорема.

- •10. Многочлены. Кольцо многочленов над кольцом с единицей. Делимость многочленов, теорема о делении с остатком. Значение и корень многочлена. Теорема Безу.

- •12. Сравнения и вычеты. Кольцо вычетов. Малая терема Ферма. Сравнения первой степени. Китайская теорема об остатках.

- •15. Алгоритмы поиска в последовательно организованных файлах. Бинарный и интерполяционный поиск. Поиск в файлах, упорядоченных по вероятности. Самоорганизующиеся файлы. Оценки трудоемкости.

- •16. Основные понятия защиты информации (субъекты, объекты, доступ, граф доступов, информационные потоки). Постановка задачи построения защищённой автоматизированной системы. Ценность информации.

- •18. Модель системы безопасности hru. Основные положения модели. Теорема об алгоритмической неразрешимости проблемы безопасности в произвольной системе.

- •1. Санкционированное получение прав доступа.

- •2. Похищение прав доступа

- •20. Модель Белла-Лападулы как основа построения систем мандатного разграничения доступа. Основные положения модели. Базовая теорема безопасности (bst).

- •Теорема bst (Basic Security Theorem).

- •21. Основные положения критериев tcsec. Фундаментальные требования компьютерной безопасности. Требования классов защиты.

- •23. Общая характеристика операционных систем (ос). Назначение и возможности систем семейств unix, Windows.

- •24. Основные механизмы безопасности средств и методы аутентификации в ос, модели разграничения доступа, организация и использование средств аудита.

- •Методы аутентификации в ос.

- •Модели разграничения доступа.

- •25. Субъекты в операционных системах (основные определения, содержимое дескрипторов процессов и потоков, переключение процессов и потоков).

- •26. Методы и средства обеспечения конфиденциальности информации в операционных системах семейства Windows nt и Linux.

- •27. Методы и средства обеспечения целостности информации в операционных системах семейства Windows nt и Linux.

- •28. Методы и средства обеспечения доступности информации в операционных системах семейства Windows nt и Linux.

- •29. Источники угроз и общие методы защиты от них в операционных системах Windows nt и Linux.

- •30. Компоненты системы защиты операционных систем семейства Windows nt и их характеристика.

- •31. Объекты в ос. Модель разграничения доступа в операционных системах семейства Windows nt.

- •Модель разграничения доступа.

- •32. Права, привилегии, суперпривилегии и вход пользователей в ос семейства Windows nt. Права учетных записей.

- •Привилегии

- •Этапы входа пользователя

- •33. Компоненты системы защиты, модель разграничения доступа и способности в операционных системах семейства Linux.

- •Способности процесса.

- •34. Вредоносное программное обеспечение. Классификация, принципы работы, способы выявления и противодействия.

- •36. Локальные вычислительные сети ieee 802.3. Методы и средства обеспечения безопасности в проводных сетях.

- •37. Беспроводные локальные сети ieee 802.11. Методы и средства обеспечения безопасности в беспроводных сетях.

- •38. Виртуальные лвс. Типы vlan. Стандарт ieee 802.1q. Формат маркированного кадра Ethernet ieee 802.1p/q. Правила продвижения пакетов vlan 802.1q.

- •39. Межсетевые экраны. Классификация межсетевых экранов. Типовое размещение межсетевого экрана в лвс. Архитектура межсетевых экранов. Политика межсетевых экранов. Понятие dmz. Трансляция ip-адресов.

- •40. Системы обнаружения атак. Классификация систем обнаружения атак. Типовая архитектура систем обнаружения атак. Методы обнаружения информационных атак в системах обнаружения атак.

- •41. Языки запросов. Языки описания данных. Языки манипулирования данными. Особенности языковых средств управления и обеспечения безопасности данных в реляционных субд.

- •42. Транзакции. Свойства acid транзакций. Управление восстановлением. Алгоритм aries. Двухфазная фиксация.

- •43. Транзакции. Свойства acid транзакций. Управление параллельностью. Блокировки. Строгий протокол двухфазной блокировки.

- •44. Технологии удалённого доступа и системы баз данных, тиражирование и синхронизация в распределённых системах баз данных.

- •Классификация демаскирующих признаков и их характеристики

- •Технические каналы утечки информации, классификация и характеристика

- •Оптические каналы утечки информации. Способы и средства противодействия наблюдению в оптическом диапазоне.

- •Канал утечки информации за счет пэмин

- •Каналы утечки акустической информации.

- •Материально-вещественные каналы утечки информации.

- •Специальные технические средства предназначенные для негласного получения информации (закладные устройства). Классификация, принципы работы, методы противодействия.

- •Задачи и принципы инженерно-технической защиты информации.

- •Способы и средства инженерной защиты и технической охраны объектов.

- •Методики оценки возможности утечки информации.

- •1. Методика оценки возможности утечки информации по оптическому каналу

- •2. Методика оценки возможности утечки информации по акустическому каналу

- •3. Методика оценки возможности утечки информации по радиоэлектронному каналу

- •4. Методика оценки возможности утечки информации по вещественному каналу

- •Методики оценки эффективности применяемых мер защиты информации.

- •Оценка защищенности информации от утечки за счет пэмин

- •Способы и средства информационного скрытия речевой информации от подслушивания. Энергетическое скрытие акустического сигнала.

- •Основные методы защиты информации техническими средствами.

- •Основные понятия криптографии. Модели шифров. Блочные и поточные шифры. Понятие криптосистемы. Ключевая система шифра. Основные требования к шифрам.

- •Системы шифрования с открытыми ключами: rsa, системы Эль-Гамаля, системы на основе «проблемы рюкзака».

- •60. Цифровая подпись. Общие положения. Цифровые подписи на основе шифросистемы с открытыми ключами стандартов гост р и dss.

- •Функции хэширования. Требования предъявляемые к функциям хэширования. Ключевые функции хэширования. Безключевые функции хэширования.

- •Проблемы и перспективы развития криптографических методов защиты. Криптосистемы на основе эллиптических кривых. Алгоритм электронной подписи на основе эллиптических кривых ecdsa.

- •63. Объекты правового регулирования при создании и эксплуатации системы информационной безопасности

- •64. Использование существующих нормативных актов для создания системы информационной безопасности. Основные положения руководящих правовых документов

- •65. Система международных и российских правовых стандартов. Стандарт bs7799

- •66. Требования Доктрины информационной безопасности рф и ее реализация в существующих системах информационной безопасности

- •67. Значение и отличительные признаки методик служебного расследования фактов нарушения информационной безопасности от расследования других правонарушений

- •69. Понятие и основные организационные мероприятия по обеспечению информационной безопасности

- •70. Политика информационной безопасности как основа организационных мероприятий. Основные требования к разработке организационных мероприятий

- •71. Контроль и моделирование как основные формы организационных действий при проверке действенности системы информационной безопасности

- •72. Разграничение прав доступа как основополагающее требование организационных мероприятий и их практическая реализация на объекте защиты

- •73. Иерархия прав и обязанностей руководителей и исполнителей при построении системы информационной безопасности, их взаимодействие

- •74. Аудит системы информационной безопасности на объекте как основание для подготовки организационных и правовых мероприятий. Его критерии, формы и методы.

- •75. Общая характеристика и этапы проведения работ по обеспечению информационной безопасности автоматизированной информационной системы

- •76. Анализ защищенности автоматизированной информационной системы

- •77. Методы оценки информационной безопасности ас

- •78. Пути повышения надежности и отказоустойчивости информационной системы.

- •79. Технология обнаружения воздействия нарушителя на работу автоматизированной информационной системы

- •80. Основные принципы формирования нормативно-методических документов по обеспечению безопасности информации организации.

- •81. Жизненный цикл автоматизированной информационной системы. Этапы жизненного цикла.

- •82. Классические модели жизненного цикла автоматизированной информационной системы. Современные концепции и модели жизненного цикла.

- •1. Классические модели жизненного цикла

- •1.2 Современные стратегии конструирования программного обеспечения

- •1.3 Быстрая разработка приложений (Rapid Application Development)

- •1.4 Быстрая разработка приложений

- •1.4 Компонентно-ориентированная модель.

- •1.5. Экстремальное программирование (xp – extreme programming)

- •83. Порядок создания автоматизированных систем в защищенном исполнении.

- •84. Типовое содержание работ по защите информации на стадиях создания автоматизированных систем в защищенном исполнении.

- •85. Разработка технического задания на создание автоматизированной системы в защищенном исполнении. Этапы и виды работ.

- •86. Структурный подход к разработке программного обеспечения автоматизированной системы. Общие понятия. Основные модели структурного подхода. Метод пошаговой детализации.

- •87. Объектно-ориентированный подход к разработке программного обеспечения автоматизированной системы. Общие понятия. Общая характеристика моделей. Общие понятия об языке uml.

- •88. Тестирование программного обеспечения. Модели тестирования белого и черного ящика. Виды испытания и их характеристика.

- •89. Разработка аппаратного обеспечения (рао) автоматизированной системы. Этапы разработки. Общая характеристика этапов.

- •Этапы разработки

- •90. Научно-исследовательская разработка для создания новых видов аппаратного обеспечения

- •91. Опытно-конструкторская разработка новых видов аппаратного обеспечения.

- •92. Подготовка производства изделия на предприятии–изготовителе.

- •93. Применение средств криптографической защиты информации при проектировании автоматизированных систем в защищенном исполнении.

- •94. Особенности построения систем электронной цифровой подписи.

- •95. Подходы к разработке систем электронных платежей. Принципы функционирования платежных систем.

- •96. Концепции хранилищ данных. Свойства хранилищ данных. Архитектуры сппр с использованием концепции хранилищ данных.

- •97. Организация хранилищ данных. Многомерная модель данных. Факты и измерения. Информационные потоки хранилищ данных. Etl-процесс.

39. Межсетевые экраны. Классификация межсетевых экранов. Типовое размещение межсетевого экрана в лвс. Архитектура межсетевых экранов. Политика межсетевых экранов. Понятие dmz. Трансляция ip-адресов.

Согласно РД ГТК Межсетевым экраном называют локальное или функционально распределенное программное (программно-аппаратное) средство (комплекс), реализующее контроль за информацией, поступающей в автоматизированную систему и/или выходящей из автоматизированной системы.

По определению межсетевой экран служит контрольным пунктом на границе двух сетей. В самом распространенном случае эта граница лежит между внутренней сетью организации и внешней сетью, обычно сетью Интернет.

Межсетевой экран помогает избежать риска повреждения систем или данных в вашей локальной сети из-за возникающих проблем, вызванных взаимодействием с другими сетями. Межсетевой экран осуществляет это, пропуская разрешенный трафик и блокируя остальной.

Неотъемлемой функцией межсетевого экрана является протоколирование информационного обмена. Ведение журналов регистрации позволяет администратору выявить подозрительные действия, ошибки в конфигурации межсетевого экрана и принять решение об изменении правил межсетевого экрана.

Задачами межсетевого экрана, как контрольного пункта, являются:

Контроль всего трафика, ВХОДЯЩЕГО во внутреннюю корпоративную сеть;

Контроль всего трафика, ИСХОДЯЩЕГО из внутренней корпоративной сети.

Контроль информационных потоков состоит в их фильтрации и преобразовании в соответствие с заданным набором правил.

Механизмы для пропускания или блокирования трафика могут быть простыми фильтрами пакетов (packet filter), принимающими решение на основе анализа заголовка пакета, или более сложными proxy-серверами (application proxy), которые расположены между клиентом и Internet и служат в качестве посредника для некоторых сетевых служб.

Помимо фильтрации входящего и исходящего трафика межсетевые экраны могут выполнять ряд дополнительных функций:

кэширование: благодаря локальному хранению часто запрашиваемых данных кэширующий сервер может улучшить время реакции на запрос пользователя и сэкономить полосу пропускания, которая потребовалась бы для повторной загрузки данных;

трансляция адреса: настроенный соответствующим образом брандмауэр позволяет применять для внутренней сети любые IP-адреса. При этом снаружи виден только адрес брандмауэра;

фильтрация контента: всё большее число продуктов обеспечивает ограничение информации, получаемой пользователями из Internet, путем блокирования доступа к адресам URL, содержащим нежелательный контент, или поиска заданных ключевых слов в приходящих пакетах данных;

переадресация: эта функция предоставляет брандмауэру возможность изменять, например, запросы HTTP так, чтобы они направлялись серверу не напрямую, а через указанный IP-адрес. Таким способом удается распределять нагрузку между несколькими серверами, которые для внешнего пользователя выглядят как один сервер.

Существуют два основных метода создания брандмауэра: фильтрация пакетов и ргоху-серверы.

Фильтры пакетов (packet filters) были первым типом брандмауэров для защиты сети при доступе в Internet. Маршрутизаторы настраивались соответствующим образом, чтобы пропускать или блокировать пакеты. Поскольку маршрутизаторы просматривают только заголовки IP-пакетов, их возможности ограничены.

Шлюз приложений (application gateway), или proxy-сервер (application proxy), – это программа, которая выполняется на брандмауэре и перехватывает трафик приложений заданного типа. Proxy-сервер служит в качестве посредника между клиентом и сервером, передавая информацию от одного к другому и обратно. Преимущество такого подхода состоит в том, что proxy-сервер можно запрограммировать на пропускание или блокировку трафика на основе сведений, содержащихся внутри пакета, а не только в его заголовке.

Выделяют следующую классификацию межсетевых экранов, в соответствие с функционированием на разных уровнях модели OSI:

1. Мостиковые экраны (2 уровень OSI)

Фильтрация трафика осуществляется на канальном уровне, т.е. межсетевые экраны работают с фреймами (frame, кадр).

2. Фильтрующие маршрутизаторы (3 и 4 уровни OSI)

Фильтрация пакетов осуществляется на основе информации, содержащейся в TCP- и IP-заголовках пакетов (адреса отправителя и получателя, их номера портов и др.)

Пример: список контроля доступа (ACL, access control lists) маршрутизатора.

3. Шлюзы сеансового уровня (5 уровень OSI)

Межсетевой экран, который исключает прямое взаимодействие между авторизированным клиентом и внешним хостом. Сначала он принимает запрос доверенного клиента на определенные услуги и, после проверки допустимости запрошенного сеанса, устанавливает соединение с внешним хостом. После этого шлюз просто копирует пакеты в обоих направлениях, не осуществляя их фильтрации. На этом уровне появляется возможность использования функции сетевой трансляции адресов (NAT, network address translation). Трансляция внутренних адресов выполняется по отношению ко всем пакетам, следующим из внутренней сети во внешнюю. Для этих пакетов IP-адреса компьютеров-отправителей внутренней сети автоматически преобразуются в один IP-адрес, ассоциируемый с экранирующим МЭ. В результате все пакеты, исходящие из внутренней сети, оказываются отправленными МЭ, что исключает прямой контакт между внутренней и внешней сетью. [Наверное про трансляцию адресов хватит, и так вопрос большой]

4. Шлюзы прикладного уровня (7 уровень OSI)

Фильтрует все входящие и исходящие пакеты на прикладном уровне модели OSI. Связанные с приложением программы-посредники перенаправляют через шлюз информацию, генерируемую конкретными сервисами TCP/IP.

Возможности:

Идентификация и аутентификация пользователей при попытке установления соединения через МЭ;

Фильтрация потока сообщений, например, динамический поиск вирусов и прозрачное шифрование информации;

Регистрация событий и реагирование на события;

Кэширование данных, запрашиваемых из внешней сети.

5. Комплексные экраны (3-7 уровни OSI)

Межсетевой экран экспертного уровня, который проверяет содержимое принимаемых пакетов на трех уровнях модели OSI: сетевом, сеансовом и прикладном. При выполнении этой задачи используются специальные алгоритмы фильтрации пакетов, с помощью которых каждый пакет сравнивается с известным шаблоном авторизированных пакетов.

Особенности:

Фильтрация 3 уровня;

Проверка правильности на 4 уровне;

Просмотр 5 уровня;

Высокие уровни стоимости, защиты и сложности.

Политика МЭ.

Межсетевой экран использует набор правил, определяющих, какие пакеты (в случае пакетного фильтра) или сервисы (в случае proxy-сервера или шлюза) будут работать через него. При этом выбирается одна из следующих двух стратегий:

разрешить любой доступ, не запрещенный правилами;

запретить любой доступ, не разрешенный правилами.

После выбора стратегии следует определить, каким сервисам будет разрешено работать через межсетевой экран и в каком направлении.

Также политика межсетевого экранирования должна определять порядок администрирования, а также порядок просмотра логов межсетевого экрана и реагирования на нарушения политики безопасности.

Архитектура МЭ.

Два основных компонента для создания межсетевого экрана: пакетный фильтр и proxy-сервер.

Эти компоненты реализуются различными способами и обеспечивают разный уровень защиты. Способ настройки компонентов межсетевого экрана называется его архитектурой. На выбор предоставляется одна из следующих архитектур:

пакетный фильтр на основе компьютера или маршрутизатора;

двухканальный шлюз;

экранированный узел;

экранированная подсеть.

Пакетный фильтр на основе компьютера или маршрутизатора:

Маршрутизатор, соединяющий локальную сеть с Internet, должен содержать не менее двух сетевых интерфейсов. Один из них подключается к локальной сети, а другой - к внешнему миру, и каждый обладает собственным IP-адресом. На основе заданных правил маршрутизатор принимает решения о том, какие пакеты передавать из одного интерфейса в другой.

Двухканальный шлюз:

Работает как маршрутизатор. Данная функция, обычно называемая IP forwarding (пересылкой IP-пакетов), должна быть отключена (в отличии от первой архитектуры), если компьютер будет применятся для построения данной архитектуры. После размещения двухканального узла между локальной сетью и Internet клиентские компьютеры в локальной сети больше не будут доступны из Internet напрямую. Сетевые пакеты, приходящие от клиентов в локальной сети по одному интерфейсу, окажутся под контролем proxy-сервера, работающего на двухканальном компьютере. Программное обеспечение proxy-сервера определяет, разрешен ли запрос, а затем выполняет его, отправляя пакеты по внешнему интерфейсу.

Межсетевой экран, выполненный в виде экранированного узла, использует защитные возможности и пакетного фильтра, и proxy-сервера. Пакетный фильтр настроен так, чтобы пропускать только трафик proxy-сервера. Поскольку proxy-сервер и его клиенты находятся в одной подсети, клиентская рабочая станция может посылать пакеты непосредственно пакетному фильтру, но они будут отброшены. Пакетный фильтр пропускает внутрь сети лишь пакеты, адресованные proxy-серверу, а наружу передает - только отправляемые proxy-сервером.

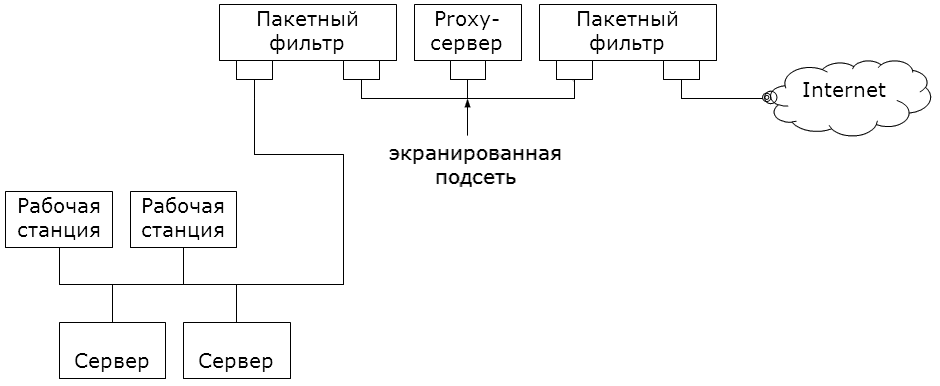

Если немного расширить концепцию экранированного узла, то легко представить себе экранированную подсеть. В ней также присутствует пакетный фильтр для первоначальной защиты соединения между локальной сетью и Internet. Но, в данную конфигурацию был добавлен еще один маршрутизатор.

Для нормальной работы внешний маршрутизатор настраивается так, чтобы пропускать только трафик между proxy-сервером и внешней сетью. Внутренний маршрутизатор пропускает лишь трафик между внутренними клиентскими компьютерами и proxy-сервером в экранированной подсети.

Для обозначения экранированной подсети, расположенной между локальной сетью и Internet, иногда употребляется термин demilitarized zone (DMZ, демилитаризованная зона). Маршрутизаторы на границах демилитаризованной зоны позволяют непосредственно передавать трафик между локальной сетью и Internet даже в случае неработоспособности proxy-сервера.

Схемы подключения МЭ

Наиболее простым является решение, при котором межсетевой экран просто экранирует локальную сеть от глобальной. При этом WWW-сервер, FTP-сервер, почтовый сервер и другие сервера, оказываются также защищены межсетевым экраном. При этом требуется уделить много внимания на предотвращение проникновения на защищаемые станции локальной сети при помощи средств легкодоступных WWW-серверов.

Для предотвращения доступа в локальную сеть, используя ресурсы WWW-сервера, рекомендуется общедоступные серверы подключать перед межсетевым экраном. Данный способ обладает более высокой защищенностью локальной сети, но низким уровнем защищенности WWW- и FTP-серверов.

Данная схема подключения обладает наивысшей защищенностью по сравнению с рассмотренными выше. Схема основана на применении двух МЭ, защищающих отдельно закрытую и открытую подсети.

Участок сети между МЭ также называется экранированной подсетью или демилитаризованной зоной (DMZ, demilitarized zone).