- •Оглавление

- •1. Если функция непрерывна на отрезке, то она ограничена на нем.

- •2. Теорема Вейерштрасса:

- •3. Теорема Больцано-Коши:

- •3. Степенные ряды. Первая теорема Абеля. Параметры и радиус сходимости. Равномерная сходимость степенного ряда. Непрерывность суммы. Почленная дифференцируемость. Ряд Тейлора.

- •7. Законы больших чисел и предельные теоремы: неравенство Маркова, неравенство Чебышева, теорема Чебышева, центральная предельная теорема.

- •10. Многочлены. Кольцо многочленов над кольцом с единицей. Делимость многочленов, теорема о делении с остатком. Значение и корень многочлена. Теорема Безу.

- •12. Сравнения и вычеты. Кольцо вычетов. Малая терема Ферма. Сравнения первой степени. Китайская теорема об остатках.

- •15. Алгоритмы поиска в последовательно организованных файлах. Бинарный и интерполяционный поиск. Поиск в файлах, упорядоченных по вероятности. Самоорганизующиеся файлы. Оценки трудоемкости.

- •16. Основные понятия защиты информации (субъекты, объекты, доступ, граф доступов, информационные потоки). Постановка задачи построения защищённой автоматизированной системы. Ценность информации.

- •18. Модель системы безопасности hru. Основные положения модели. Теорема об алгоритмической неразрешимости проблемы безопасности в произвольной системе.

- •1. Санкционированное получение прав доступа.

- •2. Похищение прав доступа

- •20. Модель Белла-Лападулы как основа построения систем мандатного разграничения доступа. Основные положения модели. Базовая теорема безопасности (bst).

- •Теорема bst (Basic Security Theorem).

- •21. Основные положения критериев tcsec. Фундаментальные требования компьютерной безопасности. Требования классов защиты.

- •23. Общая характеристика операционных систем (ос). Назначение и возможности систем семейств unix, Windows.

- •24. Основные механизмы безопасности средств и методы аутентификации в ос, модели разграничения доступа, организация и использование средств аудита.

- •Методы аутентификации в ос.

- •Модели разграничения доступа.

- •25. Субъекты в операционных системах (основные определения, содержимое дескрипторов процессов и потоков, переключение процессов и потоков).

- •26. Методы и средства обеспечения конфиденциальности информации в операционных системах семейства Windows nt и Linux.

- •27. Методы и средства обеспечения целостности информации в операционных системах семейства Windows nt и Linux.

- •28. Методы и средства обеспечения доступности информации в операционных системах семейства Windows nt и Linux.

- •29. Источники угроз и общие методы защиты от них в операционных системах Windows nt и Linux.

- •30. Компоненты системы защиты операционных систем семейства Windows nt и их характеристика.

- •31. Объекты в ос. Модель разграничения доступа в операционных системах семейства Windows nt.

- •Модель разграничения доступа.

- •32. Права, привилегии, суперпривилегии и вход пользователей в ос семейства Windows nt. Права учетных записей.

- •Привилегии

- •Этапы входа пользователя

- •33. Компоненты системы защиты, модель разграничения доступа и способности в операционных системах семейства Linux.

- •Способности процесса.

- •34. Вредоносное программное обеспечение. Классификация, принципы работы, способы выявления и противодействия.

- •36. Локальные вычислительные сети ieee 802.3. Методы и средства обеспечения безопасности в проводных сетях.

- •37. Беспроводные локальные сети ieee 802.11. Методы и средства обеспечения безопасности в беспроводных сетях.

- •38. Виртуальные лвс. Типы vlan. Стандарт ieee 802.1q. Формат маркированного кадра Ethernet ieee 802.1p/q. Правила продвижения пакетов vlan 802.1q.

- •39. Межсетевые экраны. Классификация межсетевых экранов. Типовое размещение межсетевого экрана в лвс. Архитектура межсетевых экранов. Политика межсетевых экранов. Понятие dmz. Трансляция ip-адресов.

- •40. Системы обнаружения атак. Классификация систем обнаружения атак. Типовая архитектура систем обнаружения атак. Методы обнаружения информационных атак в системах обнаружения атак.

- •41. Языки запросов. Языки описания данных. Языки манипулирования данными. Особенности языковых средств управления и обеспечения безопасности данных в реляционных субд.

- •42. Транзакции. Свойства acid транзакций. Управление восстановлением. Алгоритм aries. Двухфазная фиксация.

- •43. Транзакции. Свойства acid транзакций. Управление параллельностью. Блокировки. Строгий протокол двухфазной блокировки.

- •44. Технологии удалённого доступа и системы баз данных, тиражирование и синхронизация в распределённых системах баз данных.

- •Классификация демаскирующих признаков и их характеристики

- •Технические каналы утечки информации, классификация и характеристика

- •Оптические каналы утечки информации. Способы и средства противодействия наблюдению в оптическом диапазоне.

- •Канал утечки информации за счет пэмин

- •Каналы утечки акустической информации.

- •Материально-вещественные каналы утечки информации.

- •Специальные технические средства предназначенные для негласного получения информации (закладные устройства). Классификация, принципы работы, методы противодействия.

- •Задачи и принципы инженерно-технической защиты информации.

- •Способы и средства инженерной защиты и технической охраны объектов.

- •Методики оценки возможности утечки информации.

- •1. Методика оценки возможности утечки информации по оптическому каналу

- •2. Методика оценки возможности утечки информации по акустическому каналу

- •3. Методика оценки возможности утечки информации по радиоэлектронному каналу

- •4. Методика оценки возможности утечки информации по вещественному каналу

- •Методики оценки эффективности применяемых мер защиты информации.

- •Оценка защищенности информации от утечки за счет пэмин

- •Способы и средства информационного скрытия речевой информации от подслушивания. Энергетическое скрытие акустического сигнала.

- •Основные методы защиты информации техническими средствами.

- •Основные понятия криптографии. Модели шифров. Блочные и поточные шифры. Понятие криптосистемы. Ключевая система шифра. Основные требования к шифрам.

- •Системы шифрования с открытыми ключами: rsa, системы Эль-Гамаля, системы на основе «проблемы рюкзака».

- •60. Цифровая подпись. Общие положения. Цифровые подписи на основе шифросистемы с открытыми ключами стандартов гост р и dss.

- •Функции хэширования. Требования предъявляемые к функциям хэширования. Ключевые функции хэширования. Безключевые функции хэширования.

- •Проблемы и перспективы развития криптографических методов защиты. Криптосистемы на основе эллиптических кривых. Алгоритм электронной подписи на основе эллиптических кривых ecdsa.

- •63. Объекты правового регулирования при создании и эксплуатации системы информационной безопасности

- •64. Использование существующих нормативных актов для создания системы информационной безопасности. Основные положения руководящих правовых документов

- •65. Система международных и российских правовых стандартов. Стандарт bs7799

- •66. Требования Доктрины информационной безопасности рф и ее реализация в существующих системах информационной безопасности

- •67. Значение и отличительные признаки методик служебного расследования фактов нарушения информационной безопасности от расследования других правонарушений

- •69. Понятие и основные организационные мероприятия по обеспечению информационной безопасности

- •70. Политика информационной безопасности как основа организационных мероприятий. Основные требования к разработке организационных мероприятий

- •71. Контроль и моделирование как основные формы организационных действий при проверке действенности системы информационной безопасности

- •72. Разграничение прав доступа как основополагающее требование организационных мероприятий и их практическая реализация на объекте защиты

- •73. Иерархия прав и обязанностей руководителей и исполнителей при построении системы информационной безопасности, их взаимодействие

- •74. Аудит системы информационной безопасности на объекте как основание для подготовки организационных и правовых мероприятий. Его критерии, формы и методы.

- •75. Общая характеристика и этапы проведения работ по обеспечению информационной безопасности автоматизированной информационной системы

- •76. Анализ защищенности автоматизированной информационной системы

- •77. Методы оценки информационной безопасности ас

- •78. Пути повышения надежности и отказоустойчивости информационной системы.

- •79. Технология обнаружения воздействия нарушителя на работу автоматизированной информационной системы

- •80. Основные принципы формирования нормативно-методических документов по обеспечению безопасности информации организации.

- •81. Жизненный цикл автоматизированной информационной системы. Этапы жизненного цикла.

- •82. Классические модели жизненного цикла автоматизированной информационной системы. Современные концепции и модели жизненного цикла.

- •1. Классические модели жизненного цикла

- •1.2 Современные стратегии конструирования программного обеспечения

- •1.3 Быстрая разработка приложений (Rapid Application Development)

- •1.4 Быстрая разработка приложений

- •1.4 Компонентно-ориентированная модель.

- •1.5. Экстремальное программирование (xp – extreme programming)

- •83. Порядок создания автоматизированных систем в защищенном исполнении.

- •84. Типовое содержание работ по защите информации на стадиях создания автоматизированных систем в защищенном исполнении.

- •85. Разработка технического задания на создание автоматизированной системы в защищенном исполнении. Этапы и виды работ.

- •86. Структурный подход к разработке программного обеспечения автоматизированной системы. Общие понятия. Основные модели структурного подхода. Метод пошаговой детализации.

- •87. Объектно-ориентированный подход к разработке программного обеспечения автоматизированной системы. Общие понятия. Общая характеристика моделей. Общие понятия об языке uml.

- •88. Тестирование программного обеспечения. Модели тестирования белого и черного ящика. Виды испытания и их характеристика.

- •89. Разработка аппаратного обеспечения (рао) автоматизированной системы. Этапы разработки. Общая характеристика этапов.

- •Этапы разработки

- •90. Научно-исследовательская разработка для создания новых видов аппаратного обеспечения

- •91. Опытно-конструкторская разработка новых видов аппаратного обеспечения.

- •92. Подготовка производства изделия на предприятии–изготовителе.

- •93. Применение средств криптографической защиты информации при проектировании автоматизированных систем в защищенном исполнении.

- •94. Особенности построения систем электронной цифровой подписи.

- •95. Подходы к разработке систем электронных платежей. Принципы функционирования платежных систем.

- •96. Концепции хранилищ данных. Свойства хранилищ данных. Архитектуры сппр с использованием концепции хранилищ данных.

- •97. Организация хранилищ данных. Многомерная модель данных. Факты и измерения. Информационные потоки хранилищ данных. Etl-процесс.

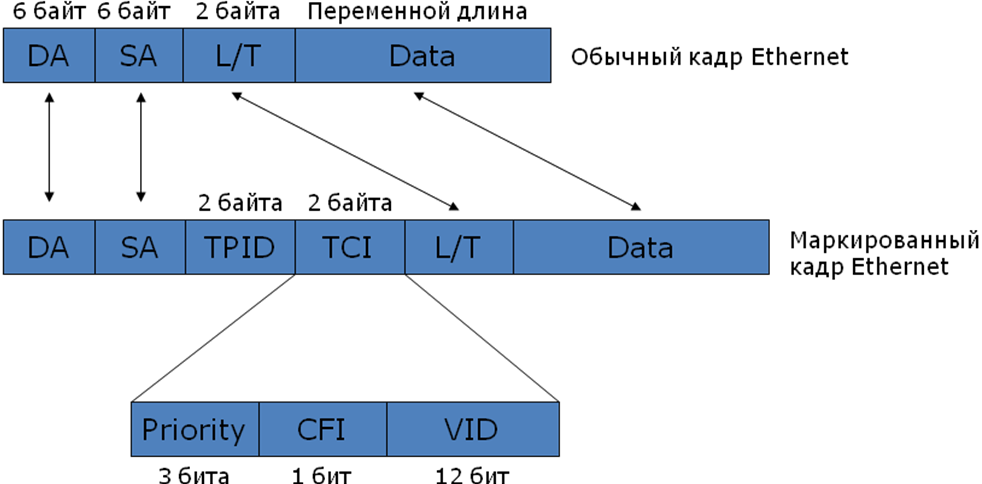

38. Виртуальные лвс. Типы vlan. Стандарт ieee 802.1q. Формат маркированного кадра Ethernet ieee 802.1p/q. Правила продвижения пакетов vlan 802.1q.

Виртуальной сетью называется логическая группа узлов сети, трафик которой, в том числе и широковещательный, на канальном уровне полностью изолирован от других узлов сети. VLAN имеет те же свойства, что и физическая локальная сеть, но позволяет конечным станциям группироваться вместе, даже если они не находятся в одной физической сети.

VLAN обладают следующими преимуществами:

Гибкость внедрения. VLAN являются эффективным способом группировки сетевых пользователей в виртуальные рабочие группы, несмотря на их физическое размещение в сети.

VLAN обеспечивают возможность контроля широковещательных сообщений, что увеличивает полосу пропускания, доступную для пользователя.

VLAN позволяют усилить безопасность сети, определив с помощью фильтров, настроенных на коммутаторе или маршрутизаторе, политику взаимодействия пользователей из разных виртуальных сетей.

В коммутаторах могут использоваться три типа VLAN:

VLAN на базе портов (каждый порт назначается в определенную VLAN, независимо от того, какой пользователь или компьютер подключен к этому порту, что означает, что все пользователи, подключенные к этому порту, будут членами одной VLAN).

VLAN на базе MAC-адресов (членство в VLAN основывается на MAC-адресе рабочей станции, в таком случае свитч имеет таблицу MAC-адресов всех устройств вместе с VLANами, к которым они принадлежат).

VLAN на основе меток в дополнительном поле кадра – стандарт IEEE 802.1q.

Стандарт IEEE 802.1q определяет изменения в структуре кадра Ethernet, позволяющие передавать информацию о VLAN по сети.

Основные преимущества:

Гибкость и удобство в настройке – можно создавать необходимые комбинации VLAN как в пределах одного коммутатора, так и во всей сети, построенной на коммутаторах с поддержкой стандарта 802.1q.

Возможность использования протокола Spanning Tree. Применение протокола Spanning Tree позволяет в крупных сетях, построенных на нескольких коммутаторах автоматически определять древовидную конфигурацию связей в сети при произвольном соединении портов между собой с помощью алгоритма покрывающего дерева. После построения схемы сети коммутаторы блокируют избыточные маршруты, таким образом, автоматически предотвращается возникновение петель в сети.

Способность VLAN 802.1q добавлять и извлекать метки из заголовков пакетов позволяет VLAN работать с коммутаторами и сетевыми адаптерами серверов и рабочих станций, которые не распознают метки.

Поддержка стандарта IEEE 802.1q устройствами разных производителей позволяет им работать вместе, не зависимо от какого-либо фирменного решения.

Не нужно применять маршрутизаторы. Чтобы связать подсети на сетевом уровне, достаточно включить нужные порты в несколько VLAN, что обеспечит возможность обмена трафиком. Например, для организации доступа к серверу из различных VLAN, нужно включить порт коммутатора, к которому подключен сервер во все подсети. Единственное ограничение – сетевой адаптер сервера должен поддерживать стандарт IEEE 802.1q.

В силу указанных свойств, VLAN 802.1q используются на практике гораздо чаще остальных типов

Формат маркированного кадра Ethernet:

После добавления метки контрольная сумма кадра пересчитывается.

К кадру Ethernet добавляется метка, которая состоит из:

Идентификатор протокола тегирования (Tag Protocol Identifier, TPID). Размер поля – 2 байта. Указывает какой протокол используется для тегирования. Для 802.1q/802.1p используется значение 0х8100.

Остальные 2 байта содержат информацию управления тегом (Tag Control Information, TCI):

3 бита приоритета передачи кодируют до восьми уровней приоритета кадра (от 0 до 7, где 7-наивысший приоритет), которые используются в стандарте 802.1р;

1 бит Canonical Format Indicator (CFI), который зарезервирован для обозначения кадров сетей других типов (Token Ring, FDDI), передаваемых по магистрали Ethernet и для кадров Ethernet всегда равно 0;

12-ти битный идентификатор VLAN - VLAN Identifier (VID).

VID является идентификатором виртуальной сети. Эти 12 бит позволяют определить 4096 различных виртуальных сетей, однако идентификаторы 0 и 4095 зарезервированы для специального использования, поэтому всего в стандарте 802.1q возможно определить 4094 виртуальные сети.

PVID (Port VID). Ассоциирует порт с VLAN. Каждому порту коммутатора присваивается уникальный PVID (Port VLAN Identifier), определяющий принадлежность порта к конкретной виртуальной сети внутри коммутатора (по умолчанию все порты коммутатора имеют одинаковый идентификатор PVID=1).

Коммутаторы, поддерживающие стандарт 802.1q, должны хранить таблицу, связывающую идентификаторы портов PVID коммутатора с идентификаторами VID сети. При этом каждый порт такого коммутатора может иметь только один PVID и столько идентификаторов VID, сколько позволяет память коммутатора, используемая для хранения таблицы VLAN.

Решение о продвижении кадра принимается на основе 3 следующих правил:

Правила для входящего трафика – правила классификации получаемых кадров относительно принадлежности к VLAN.

Правила продвижения между портами – принимается решение о продвижении или отбрасывании кадра.

Правила для исходящего трафика – определяется, нужно ли маркировать кадр перед передачей его или нет.

Прием кадра Ethernet с маркером: Входной порт сначала определяет, является ли он сам членом данной VLAN. Если нет, то кадр отбрасывается. Если да, то определяется, является ли порт назначения членом данной VLAN. Если нет, то кадр отбрасывается. Если же порт назначения входит в данную VLAN, то он передает кадр в подключенный к нему сегмент сети.

Прием кадра Ethernet без маркера: Входной порт добавляет в заголовок кадра маркер с идентификатором VID, равным собственному PVID. Затем коммутатор определяет, принадлежат ли входной порт и порт назначения одной VLAN (имеют одинаковые VID). Если нет, кадр отбрасывается. В противном случае порт назначения передает кадр в подключенный к нему сегмент сети.

Каждый порт устройства, поддерживающего стандарт 802.1q, может быть настроен как tagging или как untagging.

Исходящий порт – маркированный порт: Порт, настроенный как tagging, будет добавлять номер VID, приоритет и другую информацию о VLAN в заголовок всех проходящих через него кадров. Если кадр приходит на порт уже маркированным, то данный кадр не изменяется, и таким образом сохраняется вся информация о VLAN. Информация о VLAN в теге может быть использована другими сетевыми устройствами, поддерживающими стандарт 802.1q, при принятии решения о продвижении кадра.

Исходящий порт – немаркированный порт: Порт, настроенный как untagging, будет извлекать маркер 802.1q из всех проходящих через него кадров. Если же кадр не содержит тег VLAN 802.1q, то порт не изменяет такой кадр.

Функция untagging используется при передаче кадров от сетевых устройств, поддерживающих стандарт 802.1q, на устройства, не поддерживающие этот стандарт.