- •Оглавление

- •1. Если функция непрерывна на отрезке, то она ограничена на нем.

- •2. Теорема Вейерштрасса:

- •3. Теорема Больцано-Коши:

- •3. Степенные ряды. Первая теорема Абеля. Параметры и радиус сходимости. Равномерная сходимость степенного ряда. Непрерывность суммы. Почленная дифференцируемость. Ряд Тейлора.

- •7. Законы больших чисел и предельные теоремы: неравенство Маркова, неравенство Чебышева, теорема Чебышева, центральная предельная теорема.

- •10. Многочлены. Кольцо многочленов над кольцом с единицей. Делимость многочленов, теорема о делении с остатком. Значение и корень многочлена. Теорема Безу.

- •12. Сравнения и вычеты. Кольцо вычетов. Малая терема Ферма. Сравнения первой степени. Китайская теорема об остатках.

- •15. Алгоритмы поиска в последовательно организованных файлах. Бинарный и интерполяционный поиск. Поиск в файлах, упорядоченных по вероятности. Самоорганизующиеся файлы. Оценки трудоемкости.

- •16. Основные понятия защиты информации (субъекты, объекты, доступ, граф доступов, информационные потоки). Постановка задачи построения защищённой автоматизированной системы. Ценность информации.

- •18. Модель системы безопасности hru. Основные положения модели. Теорема об алгоритмической неразрешимости проблемы безопасности в произвольной системе.

- •1. Санкционированное получение прав доступа.

- •2. Похищение прав доступа

- •20. Модель Белла-Лападулы как основа построения систем мандатного разграничения доступа. Основные положения модели. Базовая теорема безопасности (bst).

- •Теорема bst (Basic Security Theorem).

- •21. Основные положения критериев tcsec. Фундаментальные требования компьютерной безопасности. Требования классов защиты.

- •23. Общая характеристика операционных систем (ос). Назначение и возможности систем семейств unix, Windows.

- •24. Основные механизмы безопасности средств и методы аутентификации в ос, модели разграничения доступа, организация и использование средств аудита.

- •Методы аутентификации в ос.

- •Модели разграничения доступа.

- •25. Субъекты в операционных системах (основные определения, содержимое дескрипторов процессов и потоков, переключение процессов и потоков).

- •26. Методы и средства обеспечения конфиденциальности информации в операционных системах семейства Windows nt и Linux.

- •27. Методы и средства обеспечения целостности информации в операционных системах семейства Windows nt и Linux.

- •28. Методы и средства обеспечения доступности информации в операционных системах семейства Windows nt и Linux.

- •29. Источники угроз и общие методы защиты от них в операционных системах Windows nt и Linux.

- •30. Компоненты системы защиты операционных систем семейства Windows nt и их характеристика.

- •31. Объекты в ос. Модель разграничения доступа в операционных системах семейства Windows nt.

- •Модель разграничения доступа.

- •32. Права, привилегии, суперпривилегии и вход пользователей в ос семейства Windows nt. Права учетных записей.

- •Привилегии

- •Этапы входа пользователя

- •33. Компоненты системы защиты, модель разграничения доступа и способности в операционных системах семейства Linux.

- •Способности процесса.

- •34. Вредоносное программное обеспечение. Классификация, принципы работы, способы выявления и противодействия.

- •36. Локальные вычислительные сети ieee 802.3. Методы и средства обеспечения безопасности в проводных сетях.

- •37. Беспроводные локальные сети ieee 802.11. Методы и средства обеспечения безопасности в беспроводных сетях.

- •38. Виртуальные лвс. Типы vlan. Стандарт ieee 802.1q. Формат маркированного кадра Ethernet ieee 802.1p/q. Правила продвижения пакетов vlan 802.1q.

- •39. Межсетевые экраны. Классификация межсетевых экранов. Типовое размещение межсетевого экрана в лвс. Архитектура межсетевых экранов. Политика межсетевых экранов. Понятие dmz. Трансляция ip-адресов.

- •40. Системы обнаружения атак. Классификация систем обнаружения атак. Типовая архитектура систем обнаружения атак. Методы обнаружения информационных атак в системах обнаружения атак.

- •41. Языки запросов. Языки описания данных. Языки манипулирования данными. Особенности языковых средств управления и обеспечения безопасности данных в реляционных субд.

- •42. Транзакции. Свойства acid транзакций. Управление восстановлением. Алгоритм aries. Двухфазная фиксация.

- •43. Транзакции. Свойства acid транзакций. Управление параллельностью. Блокировки. Строгий протокол двухфазной блокировки.

- •44. Технологии удалённого доступа и системы баз данных, тиражирование и синхронизация в распределённых системах баз данных.

- •Классификация демаскирующих признаков и их характеристики

- •Технические каналы утечки информации, классификация и характеристика

- •Оптические каналы утечки информации. Способы и средства противодействия наблюдению в оптическом диапазоне.

- •Канал утечки информации за счет пэмин

- •Каналы утечки акустической информации.

- •Материально-вещественные каналы утечки информации.

- •Специальные технические средства предназначенные для негласного получения информации (закладные устройства). Классификация, принципы работы, методы противодействия.

- •Задачи и принципы инженерно-технической защиты информации.

- •Способы и средства инженерной защиты и технической охраны объектов.

- •Методики оценки возможности утечки информации.

- •1. Методика оценки возможности утечки информации по оптическому каналу

- •2. Методика оценки возможности утечки информации по акустическому каналу

- •3. Методика оценки возможности утечки информации по радиоэлектронному каналу

- •4. Методика оценки возможности утечки информации по вещественному каналу

- •Методики оценки эффективности применяемых мер защиты информации.

- •Оценка защищенности информации от утечки за счет пэмин

- •Способы и средства информационного скрытия речевой информации от подслушивания. Энергетическое скрытие акустического сигнала.

- •Основные методы защиты информации техническими средствами.

- •Основные понятия криптографии. Модели шифров. Блочные и поточные шифры. Понятие криптосистемы. Ключевая система шифра. Основные требования к шифрам.

- •Системы шифрования с открытыми ключами: rsa, системы Эль-Гамаля, системы на основе «проблемы рюкзака».

- •60. Цифровая подпись. Общие положения. Цифровые подписи на основе шифросистемы с открытыми ключами стандартов гост р и dss.

- •Функции хэширования. Требования предъявляемые к функциям хэширования. Ключевые функции хэширования. Безключевые функции хэширования.

- •Проблемы и перспективы развития криптографических методов защиты. Криптосистемы на основе эллиптических кривых. Алгоритм электронной подписи на основе эллиптических кривых ecdsa.

- •63. Объекты правового регулирования при создании и эксплуатации системы информационной безопасности

- •64. Использование существующих нормативных актов для создания системы информационной безопасности. Основные положения руководящих правовых документов

- •65. Система международных и российских правовых стандартов. Стандарт bs7799

- •66. Требования Доктрины информационной безопасности рф и ее реализация в существующих системах информационной безопасности

- •67. Значение и отличительные признаки методик служебного расследования фактов нарушения информационной безопасности от расследования других правонарушений

- •69. Понятие и основные организационные мероприятия по обеспечению информационной безопасности

- •70. Политика информационной безопасности как основа организационных мероприятий. Основные требования к разработке организационных мероприятий

- •71. Контроль и моделирование как основные формы организационных действий при проверке действенности системы информационной безопасности

- •72. Разграничение прав доступа как основополагающее требование организационных мероприятий и их практическая реализация на объекте защиты

- •73. Иерархия прав и обязанностей руководителей и исполнителей при построении системы информационной безопасности, их взаимодействие

- •74. Аудит системы информационной безопасности на объекте как основание для подготовки организационных и правовых мероприятий. Его критерии, формы и методы.

- •75. Общая характеристика и этапы проведения работ по обеспечению информационной безопасности автоматизированной информационной системы

- •76. Анализ защищенности автоматизированной информационной системы

- •77. Методы оценки информационной безопасности ас

- •78. Пути повышения надежности и отказоустойчивости информационной системы.

- •79. Технология обнаружения воздействия нарушителя на работу автоматизированной информационной системы

- •80. Основные принципы формирования нормативно-методических документов по обеспечению безопасности информации организации.

- •81. Жизненный цикл автоматизированной информационной системы. Этапы жизненного цикла.

- •82. Классические модели жизненного цикла автоматизированной информационной системы. Современные концепции и модели жизненного цикла.

- •1. Классические модели жизненного цикла

- •1.2 Современные стратегии конструирования программного обеспечения

- •1.3 Быстрая разработка приложений (Rapid Application Development)

- •1.4 Быстрая разработка приложений

- •1.4 Компонентно-ориентированная модель.

- •1.5. Экстремальное программирование (xp – extreme programming)

- •83. Порядок создания автоматизированных систем в защищенном исполнении.

- •84. Типовое содержание работ по защите информации на стадиях создания автоматизированных систем в защищенном исполнении.

- •85. Разработка технического задания на создание автоматизированной системы в защищенном исполнении. Этапы и виды работ.

- •86. Структурный подход к разработке программного обеспечения автоматизированной системы. Общие понятия. Основные модели структурного подхода. Метод пошаговой детализации.

- •87. Объектно-ориентированный подход к разработке программного обеспечения автоматизированной системы. Общие понятия. Общая характеристика моделей. Общие понятия об языке uml.

- •88. Тестирование программного обеспечения. Модели тестирования белого и черного ящика. Виды испытания и их характеристика.

- •89. Разработка аппаратного обеспечения (рао) автоматизированной системы. Этапы разработки. Общая характеристика этапов.

- •Этапы разработки

- •90. Научно-исследовательская разработка для создания новых видов аппаратного обеспечения

- •91. Опытно-конструкторская разработка новых видов аппаратного обеспечения.

- •92. Подготовка производства изделия на предприятии–изготовителе.

- •93. Применение средств криптографической защиты информации при проектировании автоматизированных систем в защищенном исполнении.

- •94. Особенности построения систем электронной цифровой подписи.

- •95. Подходы к разработке систем электронных платежей. Принципы функционирования платежных систем.

- •96. Концепции хранилищ данных. Свойства хранилищ данных. Архитектуры сппр с использованием концепции хранилищ данных.

- •97. Организация хранилищ данных. Многомерная модель данных. Факты и измерения. Информационные потоки хранилищ данных. Etl-процесс.

32. Права, привилегии, суперпривилегии и вход пользователей в ос семейства Windows nt. Права учетных записей.

При входе через терминал или при обращении к сети не происходит обращение к какому-либо объекту, так как пользователю в системе ещё ничего не принадлежит. Соответственно, для этого пользователя должны быть указаны какие-то права доступа именно к компьютеру. Они регламентируют способы, которыми пользователи попадают в систему, и возможность доступа в систему (для Windows XP):

интерактивный вход – разрешен ли вход через терминал;

сетевой вход – разрешен ли вход через сеть. То есть, может ли быть сформирован маркер безопасности на основании данных из сети;

вход через клиент службы терминалов;

вход как сервис – может ли программа быть запущена владельцем сервисов с учетной записью пользователя. Сервисы загружаются при загрузке операционной системы и до входа пользователя;

вход как пакетное задание. В Windows имеется служба исполнения пакетных заданий (планировщик заданий). Соответственно, можно указать запуск программы с какой-либо периодичностью или разово. Она будет запускаться системой под учетной записью пользователя с его же аутентификационной информацией. Отличие от входа как сервис в том, что здесь вход всегда осуществляется не от системы.

Права парные (разрешение и запрет). Например, право на вход через терминал и запрет на вход в терминал. Эти права проверяет lsas при аутентификации пользователя. Они регламентируют вход в систему. Но, они не содержатся в маркере доступа.

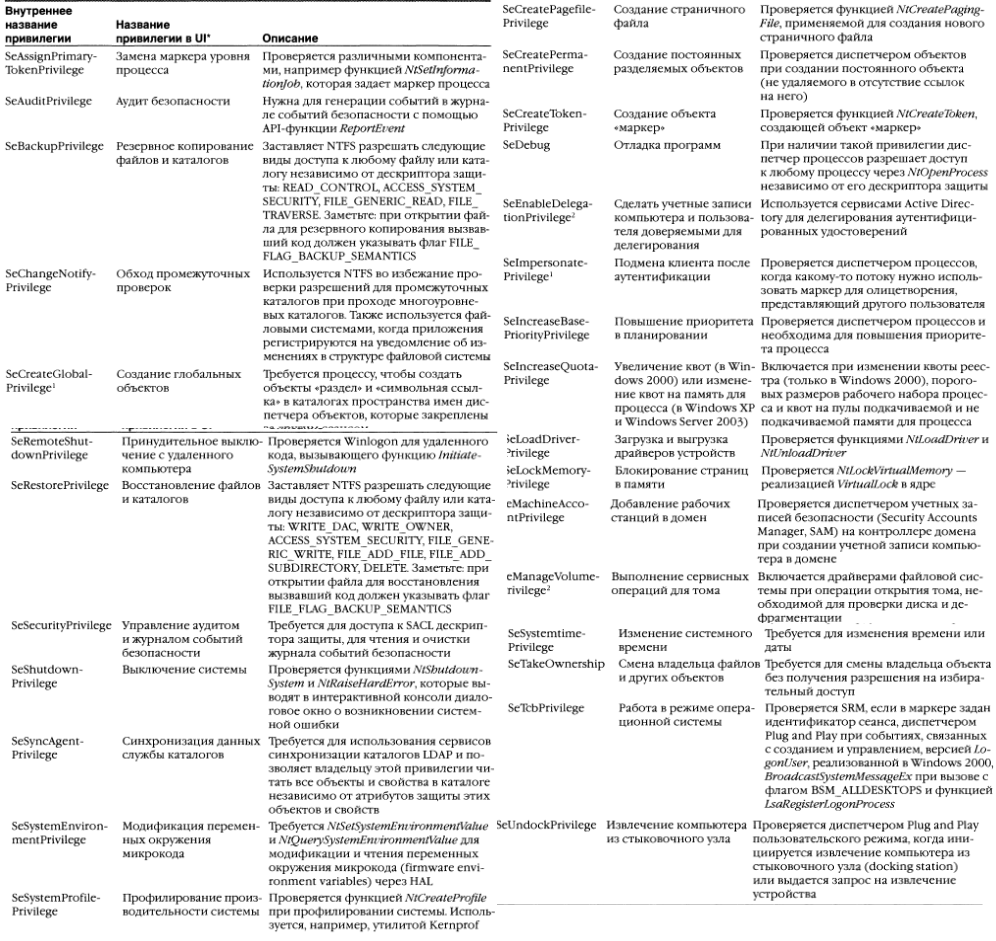

Привилегии

Многие операции, выполняемые процессами, нельзя авторизовать через подсистему защиты доступа к объектам, так как при этом не происходит взаимодействия с конкретным объектом, Например, возможность обходиить проверки прав доступа при открытии файлов для резервного копирования является атрибутом учетной записи, а не конкретного объекта. Windows использует как привилегии, так и права учетных записей, чтобы системный администратор мог управлять тем, каким учетным записям разрешено выполнять операции, затрагивающие безопасность.

Привилегия (privilege) – это право (right) учетной записи на выполнение определенной операции. Право учетной записи разрешает или запрещает конкретный тип входа в систему, скажем, локальный или интерактивный.

B отличие от прав учетной записи привилегии можно включать и отключать. Чтобы проверка привилегии прошла успешно, эта привилегия должна находиться в указанном маркере и должна быть включена. Смысл такой схемы в том, что привилегии должны включаться только при реальном их использовании, и в том, чтобы процесс не мог случайно выполнить привилегированную операцию.

Несколько привилегий дают настолько широкие права (суперпривилегии), что пользователя, которому они назначаются, называют «суперпользователем» – он получает полный контроль над компьютером. Эти привилегии позволяют получать неавторизованный доступ к закрытым ресурсам и выполнять любые операции.

Будет время перепиши ↑

Debug programs (Отладка программ). Пользователь с этой привилегией может открыть любой процесс в системе независимо от его дескриптора защиты.

Take ownership (Смена владельца). Эта привилегия позволяет ее обладателю сменить владельца любого защищаемого объекта, просто вписав свой SID в поле владельца в дескрипторе защиты объекта.

Restore files and directories (Восстановление файлов и каталогов). Пользователь с такой привилегией может заменить любой файл в системе на свой.

Load and unload device drivers (Загрузка и выгрузка драйверов устройств). Злоумышленник мог бы воспользоваться этой привилегией для загрузки драйвера устройства в систему. Такие драйверы считаются доверяемыми частями операционной системы, которые выполняются под системной учетной записью (в русской версии Windows XP эта привилегия называется «Овладение файлами или иными объектами»).

Create a token object (Создание маркерного объекта). Эта привилегия позволяет создавать объекты «маркеры», представляющие произвольные учетные записи с членством в любых группах и любыми разрешениями.

Act as part of operating system (Работа в режиме операционной системы). Эта привилегия применяется для установления доверяемого соединения с LSASS. B итоге можно было бы использовать свои имя и пароль для создания нового сеанса входа, в маркер которого включены SID более привилегированных групп или пользователей (расширенные привилегии не распространяются за границы локальной системы в сети, потому что любое взаимодействие с другим компьютером требует аутентификации контроллером домена и применения доменных паролей).