- •230100 «Информатика

- •Лекция 1. Основные понятия

- •1.1 Терминология

- •1.2 Стеганография

- •Лекция 2. Докомпьютерные шифры

- •2.1 Подстановочные и перестановочные шифры

- •1.4 Простое xor

- •1.5 Одноразовые блокноты

- •Лекция 3. Криптографические протоколы

- •1 Введение в протоколы

- •2.2 Передача информации с использованием симметричной криптографии

- •2.3 Однонаправленные функции

- •2.4 Однонаправленные хэш-функции

- •2.5 Передача информации с использованием криптографии с открытыми ключами

- •Лекция 4. Цифровые подписи

- •1. Подпись документа с использованием симметричных криптосистем и посредника

- •2.7 Цифровые подписи и шифрование

- •2.8. Генерация случайных и псевдослучайных последовательностей

- •Лекция 5. Основные протоколы

- •1 Обмен ключами

- •Лекция 6. Алгоритмы аутентификации пользователей (Удостоверение подлинности)

- •3.3 Удостоверение подлинности и обмен ключами

- •3.4 Формальный анализ протоколов проверки подлинности и обмена ключами

- •Лекция 7. Цифровые подписи.

- •1. Неотрицаемые цифровые подписи

- •4.4 Подписи уполномоченного свидетеля

- •4.5 Подписи по доверенности

- •4.6 Групповые подписи

- •4.7 Подписи с обнаружением подделки

- •Лекция 8. Длина ключа

- •1 Длина симметричного ключа

- •7.2 Длина открытого ключа

- •7.3 Сравнение длин симметричных и открытых ключей

- •7.4 Вскрытие в день рождения против однонаправленных хэш-функций

- •7.5 Каков должны быть длина ключа?

- •Лекция 9. Управление ключами

- •1 Генерация ключей

- •8.2 Нелинейные пространства ключей

- •8.3 Передача ключей

- •8.4 Проверка ключей

- •8.5 Использование ключей

- •8.6 Обновление ключей

- •8.7 Хранение ключей

- •8.8 Резервные ключи

- •8.9 Скомпрометированные ключи

- •8.10 Время жизни ключей

- •8.11 Разрушение ключей

- •8.12 Управление открытыми ключами

- •Лекция 10. Типы алгоритмов и криптографические режимы

- •9.1 Режим электронной шифровальной книги

- •9.2 Повтор блока

- •9.3 Режим сцепления блоков шифра

- •9.4 Потоковые шифры

- •9.5 Самосинхронизирующиеся потоковые шифры

- •9.6 Режим обратной связи по шифру

- •9.7 Синхронные потоковые шифры

- •9.8 Режим выходной обратной связи

- •9.9 Режим счетчика

- •9.10 Другие режимы блочных шифров

- •Лекции 12. Математические основы

- •11.1 Теория информации

- •Энтропия и неопределенность

- •Норма языка

- •Безопасность криптосистемы

- •Расстояние уникальности

- •Практическое использование теории информации

- •Путаница и диффузия

- •11.2 Теория сложности

- •Сложность алгоритмов

- •Сложность проблем

- •11.3 Теория чисел

- •Арифметика вычетов

- •Простые числа

- •Наибольший общий делитель

- •Обратные значения по модулю

- •Решение для коэффициентов

- •Малая теорема Ферма

- •Функция Эйлера

- •Китайская теорема об остатках

- •Квадратичные вычеты

- •Символ Лежандра

- •Символ Якоби

- •Целые числа Блюма

- •Генераторы

- •Вычисление в поле Галуа

- •11.4 Разложение на множители

- •Квадратные корни по модулю п

- •11.5 Генерация простого числа

- •Практические соображения

- •Сильные простые числа

- •11.6 Дискретные логарифмы в конечном поле

- •Вычисление дискретных логарифмов в конечной группе

- •Лекция 13. Стандарт шифрования данных des (Data Encryption Standard)

- •12.1 Введение

- •Разработка стандарта

- •Принятие стандарта

- •Проверка и сертификация оборудования des

- •12.2 Описание des

- •Начальная перестановка

- •Преобразования ключа

- •Перестановка с расширением

- •Подстановка с помощью s-блоков

- •Перестановка с помощью р-блоков

- •Заключительная перестановка

- •Дешифрирование des

- •Режимы des

- •Аппаратные и программные реализации des

- •15.1 Двойное шифрование

- •15.3 Удвоение длины блока

- •15.4 Другие схемы многократного шифрования

- •15.5 Уменьшение длины ключа в cdmf

- •15.6 Отбеливание

- •15.7 Многократное последовательное использование блочных алгоритмов

- •15.8 Объединение нескольких блочных алгоритмов

- •16.1 Линейные конгруэнтные генераторы

- •Константы для линейных конгруэнтных генераторов

- •16.2 Сдвиговые регистры с линейной обратной связью

- •16.3 Проектирование и анализ потоковых шифров

- •16.4 Потоковые шифры на базе lfsr

- •18.1 Основы

- •18.7 Алгоритм безопасного хэширования (Secure Hash Algorithm, sha)

- •Лекция 17. Алгоритмы с открытыми ключами

- •19.2 Алгоритмы рюкзака

- •Иностранные патенты на алгоритм рюкзака Меркла-Хеллмана

- •Шифрование rsa

- •Скорости rsa для различных длин модулей при 8-битовом открытом ключе (на sparc II)

- •Лекция 19. Безопасность вычислительных сетей Атакуемые сетевые компоненты

- •Уровни сетевых атак согласно модели osi

Сложность проблем

Теория сложности также классифицирует и сложность самих проблем, а не только сложность конкретных алгоритмов решения проблемы. (Отличным введением в эту тему являются [600, 211, 1226], см. также [1096, 27, 739].) Теория рассматривает минимальное время и объем памяти, необходимые для решения самого трудного варианта проблемы на теоретическом компьютере, известном как машина Тьюринга. Машина Тьюринга представляет собой конечный автомат с бесконечной лентой памяти для чтения-записи и является реалистичной моделью вычислений.

Проблемы, которые можно решить с помощью алгоритмов с полиномиальным временем, называются решаемыми, потому что для разумных входных данных обычно могут быть решены за разумное время. (Точное определение "разумности" зависит от конкретных обстоятельств.) Проблемы, которые невозможно решить за полиномиальное время, называются нерешаемыми, потому что вычисление их решений быстро становится невозможным. Нерешаемые проблемы иногда называют трудными. Проблемы, которые могут быть решены только с помощью суперполиномиальных алгоритмов, вычислительно нерешаемы, даже при относительно малых значениях п.

Что еще хуже, Алан Тьюринг доказал, что некоторые проблемы принципиально неразрешимы. Даже отвлекаясь от временной сложности алгоритма, невозможно создать алгоритм решения этих проблем.

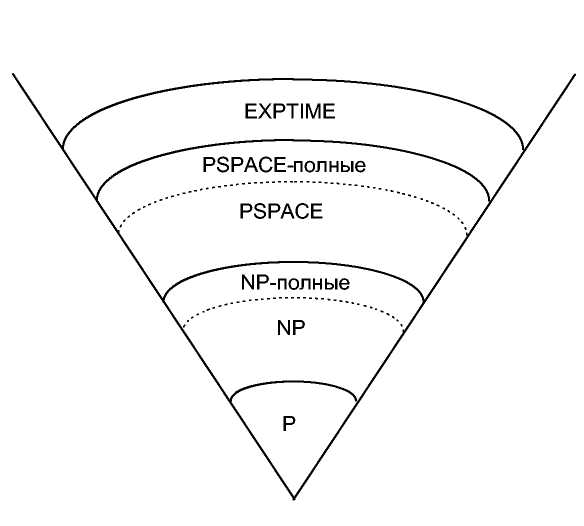

Проблемы можно разбить на классы в соответствии со сложностью их решения. Самые важные классы и их предполагаемые соотношения показаны на 10-й. (К несчастью, лишь малая часть этих утверждений может быть доказана математически.)

Рис. 11-1. Классы сложности

Находящийся в самом низу класс Р состоит из всех проблем, которые можно решить за полиномиальное время. Класс NP - из всех проблем, которые можно решить за полиномиальное время только на недетерминированной машине Тьюринга: вариант обычной машины Тьюринга, которая может делать предположения. Машина предполагает решение проблемы - либо "удачно угадывая", либо перебирая все предположения параллельно - и проверяет свое предположение за полиномиальное время.

Важность NP в криптографии состоит в следующем: многие симметричные алгоритмы и алгоритмы с открытыми ключами могут быть взломаны за недетерминированное полиномиальное время. Для данного шифротекста С, криптоаналитик просто угадывает открытый текст, X, и ключ, k, и за полиномиальное время выполняет алгоритм шифрования со входами X и k и проверяет, равен ли результат С. Это имеет важное теоретическое значение, потому что устанавливает верхнюю границу сложности криптоанализа этих алгоритмов. На практике, конечно же, это выполняемый за полиномиальное время детерминированный алгоритм, который и ищет криптоаналитик. Более того, этот аргумент неприменим ко всем классам шифров, конкретно, он не применим для одноразовых блокнотов - для любого С существует множество пар X, k, дающих С при выполнении алгоритма шифрования, но большинство этих X представляют собой бессмысленные, недопустимые открытые тексты.

Класс NP включает класс Р, так как любая проблема, решаемая за полиномиальное время на детерминированной машине Тьюринга, будет также решена за полиномиальное время на недетерминированной машине Тьюринга, просто пропускается этап предпол ожения.

Если все NP проблемы решаются за полиномиальное время на детерминированной машине, то Р = NP. Хотя кажется очевидным, что некоторые NP проблемы намного сложнее других (вскрытие алгоритма шифрования грубой силой против шифрования произвольного блока шифротекста), никогда не было доказано, что Р ≠ NP (или что Р = NP). Однако, большинство людей, работающих над теорией сложности, убеждены, что эти классы неравны.

Что удивительно, можно доказать, что конкретные NP-проблемы настолько же трудны, как и любая проблема этого класса. Стивен Кук (Steven Cook) доказал [365], что проблема Выполнимости (Satisfiability problem, дано правильное логическое выражение, существует ли способ присвоить правильные значения входящим в него переменным так, чтобы все выражение стало истиной?) является NP-полной. Это означает, что, если проблема Выполнимости решается за полиномиальное время, то Р = NP. Наоборот, если может быть доказано, что для любой проблемы класса NP не существует детерминированного алгоритма с полиномиальным временем решения, доказательство покажет, что и для проблемы Выполнимости не существует детерминированного алгоритма с полиномиальным временем решения. В NP нет проблемы труднее, чем проблема Выполнимости.

С тех пор, как основополагающая работа Кука была опубликована, было показано, что существует множество проблем, эквивалентных проблеме Выполнимости, сотни их перечислены в [600], ряд примеров приведен ниже. Из-за эквивалентности я полагаю, что эти проблемы также являются NP-полными, они входят в класс NP и так же сложны, как и любая проблема класса NP. Если бы была доказана их решаемость за детерминированное полиномиальное время, вопрос Р против NP был бы решен. Вопрос, верно ли Р = NP, является центральным нерешенным вопросом теории вычислительной сложности, и не ожидается, что он будет решен в ближайшее время. Если кто-то покажет, что Р = NP, то большая часть этой книги станет ненужной: как объяснялось ранее многие классы шифров тривиально взламываются за недетерминированное полиномиальное время. Если Р = NP, то они вскрываются слабыми, детерминированными алгоритмами.

Следующим в иерархии сложности идет класс PSPACE. Проблемы класса PSPACE могут быть решены в полиномиальном пространстве, но не обязательно за полиномиальное время. PSPACE включает NP, но ряд проблем PSPACE кажутся сложнее, чем NP. Конечно, и это пока недоказуемо. Существует класс проблем, так называемых PSPACE-полных, обладающих следующим свойством: если любая из них является NP-проблемой, то PSPACE = NP, и если любая из них является Р-проблемой, то PSPACE = Р.

И наконец, существует класс проблем EXPTIME. Эти проблемы решаются за экспоненциальное время. Может быть действительно доказано, что EXPTIME-полные проблемы не могут быть решены за детерминированное полиномиальное время. Также показано, что Р не равно EXPTIME.

NP-полные проблемы

Майкл Кэри (Michael Carey) и Дэвид Джонсон (David Johnson) составили список более чем 300 NP-полных проблем [600]. Вот некоторые:

— Проблема путешествующего коммивояжера. Путешествующему коммивояжеру нужно посетить различные города, используя только один бак с горючим (существует максимальное расстояние, которое он может проехать). Существует ли маршрут, позволяющий ему посетить каждый город только один раз, используя этот единственный бак с горючим? (Это обобщение проблемы гамильтонова пути - см. раздел 5.1.)

— Проблема тройного брака. В комнате n мужчин, n женщин и n чиновников (священников, раввинов, кого угодно). Есть список разрешенных браков, записи которого состоят из одного мужчины, одной женщины и одного регистрирующего чиновника. Дан этот список троек, возможно ли построить n браков так, чтобы любой либо сочетался браком только с одним человеком или регистрировал только один брак?

— Тройная выполнимость. Есть список и логических выражений, каждое с тремя переменными. Например: если (х и у) то z, (х и w) или (не z), если ((не и и не х) или (z и (и или не х))) то (не z и и) или х), и т.д. Существует ли правильные значения всех переменных, чтобы все утверждения были истинными? (Это частный случай упомянутой выше проблемы Выполнимости.)