Классификация методов криптографического преобразования информации

Классификация методов шифрования (криптоалгоритмов) может быть осуществлена по следующим признакам:

1. По типу ключей:

а) симметричные криптоалгоритмы;

б) асимметричные криптоалгоритмы;

2. По способу преобразования:

а) методы замены;

б) методы перестановки;

б) аналитические методы;

в) шифры гаммирования;

г) комбинированные методы.

Под симметричными криптографическими системами понимаются такие криптосистемы, в которых для шифрования и дешифрования используется один и тот же ключ, хранящийся в секрете.

Криптографический алгоритм является симметричным, если для шифрования и дешифрования используется один и тот же ключ, который является закрытым.

Основным недостатком симметричного шифрования является то, что секретный ключ должен быть известен и отправителю, и получателю. С одной стороны, это ставит новую проблему рассылки ключей. С другой стороны, получатель на основании наличия шифрованного и расшифрованного сообщения не может доказать, что он получил это сообщение от конкретного отправителя, поскольку такое же сообщение он мог сгенерировать.

В ассиметричных криптосистемах (с открытым ключом) для зашифровки используется один ключ, а для расшифровки – другой ключ. Первый ключ является открытым и может быть опубликован для использования всеми пользователями системы. Для расшифровки получатель информации использует секретный ключ.

Симметричные алгоритмы можно разделить по размеру блока информации:

а) потоковые шифры;

б) блочные шифры;

в) составные.

Поточные шифры – за один раз обрабатывается один элемент данных (бит или буква).

Блочные шифры – за один шаг обрабатывается группа элементов данных. (например, 64 бит).

Блочные шифры – один блок открытого текста заменяется одним блоком закрытого текста.

Шифры перестановки – изменяют только порядок следования символов или других элементов исходного текста.

При шифровании перестановкой символы шифруемого текста переставляются по определенному правилу в пределах блока этого текста.

При шифровании заменой символы шифруемого текста заменяются символами того же или другого алфавита с заранее установленным правилом замены.

Шифрование гаммированием заключается в том, что символы шифруемого текста складываются с символами некоторой случайной последовательности, именуемой гаммой шифра. Стойкость шифрования определяется в основном длиной (периодом) неповторяющейся части гаммы шифра. Поскольку с помощью ЭВМ можно генерировать практически бесконечную гамму шифра, то данный способ является одним из основных для шифрования информации в автоматизированных системах.

Шифрование аналитический преобразованием заключается в том, что шифруемый текст преобразуется по некоторому аналитическому правилу (формуле).

Основной характеристикой шифра является криптостойкость, которая определяет его стойкость к раскрытию методами криптоанализа.

Обычно эта характеристика определяется интервалом времени, необходимым для раскрытия шифра.

К шифрам, используемым для криптографической защиты информации, предъявляется ряд требований:

достаточная криптостойкость (надежность закрытия данных);

простота процедур шифрования и расшифрования;

незначительная избыточность информации за счет шифрования;

нечувствительность к небольшим ошибкам шифрования и др.

В той или иной мере этим требованиям отвечают:

шифры перестановок;

шифры замены;

шифры гаммирования;

шифры, основанные на аналитических преобразованиях шифруемых данных.

СИММЕТРИЧНЫЕ КРИПТОСИСТЕМЫ

ШИФРЫ ПЕРЕСТАНОВКИ

При шифровании перестановкой символы шифруемого текста переставляются по определенному правилу в пределах блока этого текста.

Шифр Сцитала (Скитала)

В Спарте в V–IV веках до н.э. использовалось одно из первых шифровальных приспособлений – Сцитала. (скитала или сцитала от греческого σκυτάλη, жезл).

Это был жезл цилиндрической формы, на который наматывалась полоска пергамента.

Вдоль оси цилиндра на пергамент построчно записывался текст, после этого лента сматывалась с жезла и передавалась адресату, который имел точно такую же Сциталу.

Такой способ шифрования осуществлял перестановку букв в сообщении, ключом к которому служил диаметр Сциталы.

Метод вскрытия этого шифра приписывается Аристотелю. Он предложил заточить конусом длинный брус и, обернув вокруг него ленту, начать сдвигать ее по конусу от малого диаметра до самого большого. В том месте, где диаметр конуса совпадал с диаметром Сциталы буквы складывались в слоги и слова. После этого оставалось только изготовить жезл нужного диаметра.

Шифр «Сцитала» реализует не более n перестановок (n – длина сообщения). Имеются еще и чисто физические ограничения, накладываемые реализацией шифра «Сцитала».

Например, используя палочку, по длине окружности которой помещается 4 символа, а длина палочки позволяет записать 6 символов, исходный текст:

«ЭТО ШИФР ДРЕВНЕЙ СПАРТЫ»

Схематически это можно изобразить так:

|

|

|

|

|

|

|

|

|

|

Э |

Т |

О |

Ш |

И |

|

|

|

Ф |

Р |

Д |

Р |

Е |

|

|

|

В |

Н |

Е |

Й |

С |

|

|

|

П |

А |

Р |

Т |

Ы |

|

|

|

|

|

|

|

|

|

Таким образом, после разматывания ленты, шифротекст будет следующим «ЭФВПТРНАОДЕРШРЙТИЕСЫ».

Шифрующие таблицы

В шифрах перестановки начала эпохи Возрождения (конец XIV столетия) часто применяются шифрующие таблицы, которые в сущности задают правила перестановки букв в сообщении.

В качестве ключа в шифрующих таблицах используются:

размер таблицы;

слово или фраза, задающие перестановку,

особенности структуры таблицы.

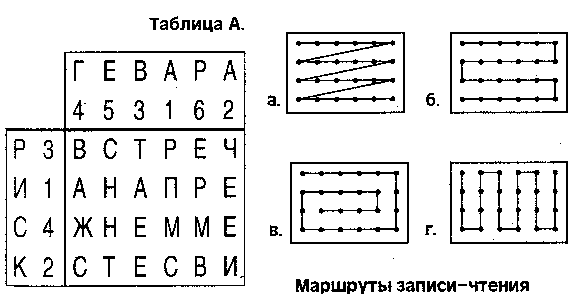

Преобразования из этого шифра состоят в том, что в фигуру исходный текст вписывается по ходу одного «маршрута», а затем по ходу другого выписывается с нее.

Шифр маршрутной перестановки

Шифр перестановки, для которого ключом служит размер таблицы и маршрут перестановки (особенности структуры).

Алгоритм шифрования

Например, зашифруем сообщение

ТЕРМИНАТОР ПРИБЫВАЕТ СЕДЬМОГО В ПОЛНОЧЬ

Используем алфавит из 32 символов (32 русские буквы русского алфавита).

1) Исходное сообщение записывается в таблицу по горизонтали, начиная с левого верхнего угла поочередно слева направо и справа налево (маршрут б) на рис).

В исходном сообщении 35 символов, поэтому выбираем таблицу из 5 строк и 7 столбцов (5*7=35 символов). Результат заполнения таблицы показан на рис.

Т |

Е |

Р |

М |

И |

Н |

А |

Б |

И |

Р |

П |

Р |

О |

Т |

Ы |

В |

А |

Е |

Т |

С |

Е |

В |

О |

Г |

О |

М |

Ь |

Д |

П |

О |

Л |

Н |

О |

Ч |

Ь |

2) Для формирования шифртекста считывают содержимое таблицы по вертикали, начиная с верхнего правого угла и двигаясь поочередно сверху вниз и снизу вверх ( маршрут г) на рис.).

Если шифртекст записывать группами по пять букв, получается такое шифрованное сообщение:

АТЕДЬ ЧЬСОН ИРТМО НОЕПМ РРАГЛ ООВИЕ ТБЫВП

Естественно, отправитель и получатель сообщения должны заранее условиться об общем ключе в виде размера таблицы и маршруте. Объединение букв шифртекста в 5-буквенные группы не входит в ключ шифра и осуществляется для удобства записи несмыслового текста.

Алгоритм дешифрования

Например, шифротекст

РРВА ФИПА ПАТИ СТОН

(самостоятельно)

Несколько большей стойкостью к раскрытию обладает метод шифрования, называемый одиночной перестановкой по ключу.

Шифр одиночной перестановки по ключу

Этот метод отличается от предыдущего тем, что столбцы таблицы переставляются по ключевому слову, фразе или набору чисел длиной в строку таблицы.

Алгоритм шифрования

Зашифруем сообщение

ТЕРМИНАТОР ПРИБЫВАЕТ СЕДЬМОГО В ПОЛНОЧЬ

Применим в качестве ключа слово

ПЕЛИКАН,

Используем алфавит из 32 символов (32 русские буквы русского алфавита).

1 |

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

10 |

||||||||||||||||||||

А |

Б |

В |

Г |

Д |

Е |

Ж |

З |

И |

Й |

||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||

11 |

12 |

13 |

14 |

15 |

16 |

17 |

18 |

19 |

20 |

||||||||||||||||||||

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||

21 |

22 |

23 |

24 |

25 |

26 |

27 |

28 |

29 |

30 |

||||||||||||||||||||

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

Ъ |

Ы |

Ь |

Э |

||||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

||||||||||||||||||||

31 |

32 |

|

|

|

|

|

|

|

|

||||||||||||||||||||

Ю |

Я |

|

|

|

|

|

|

|

|

||||||||||||||||||||

1) По ключу и исходному сообщению формируются таблица.

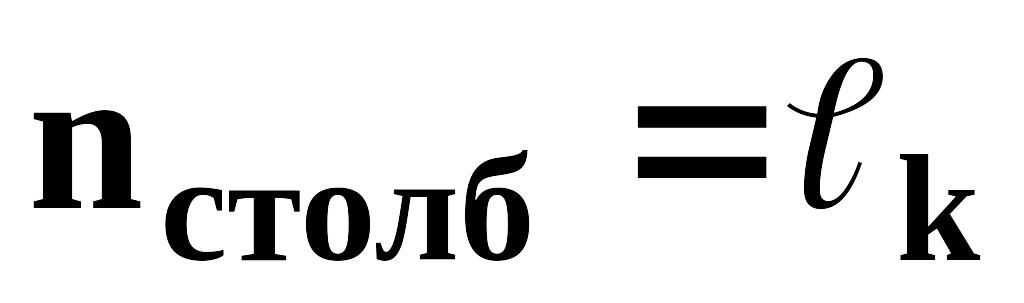

Количество столбцов в таблице соответствует количеству символов ключевого слова.

.

.

В

нашем случае

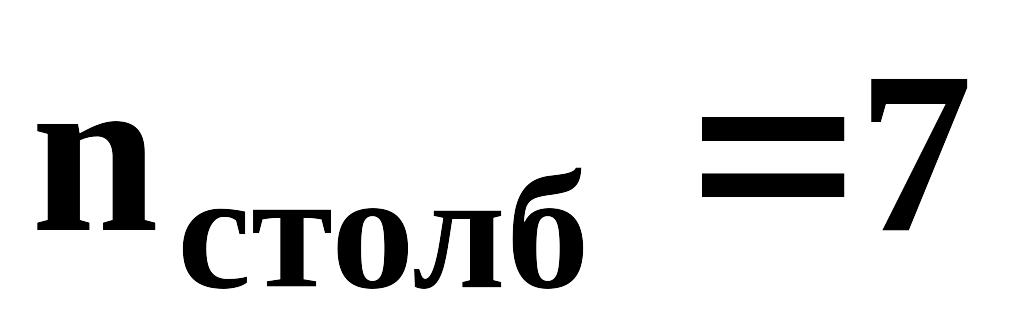

Количество строк в таблице определяется отношением количества символов открытого сообщения к длине ключевого слова плюс две строки (одна на ключевое слово, вторая для нумерации символов ключа)

![]()

В нашем случае

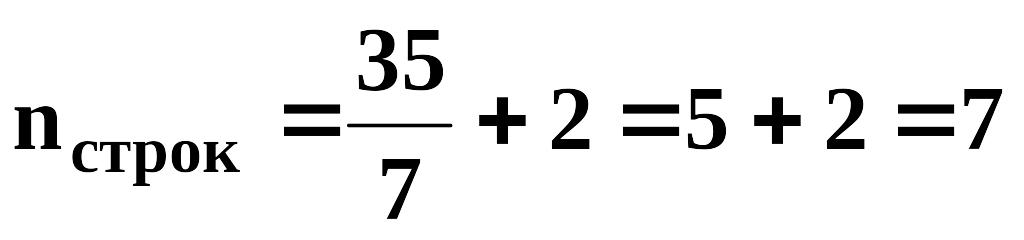

2) Заполняется левая таблица:

а) первая строка – ключ;

б) вторая строка – записываются номера букв ключевого слова, которые определены в соответствии с естественным порядком их расположения в алфавите

в) далее исходное сообщение записывается в таблицу поочередно по столбцам.

3) В правой таблице столбцы переставлены в соответствии с упорядоченными номерами букв ключа.

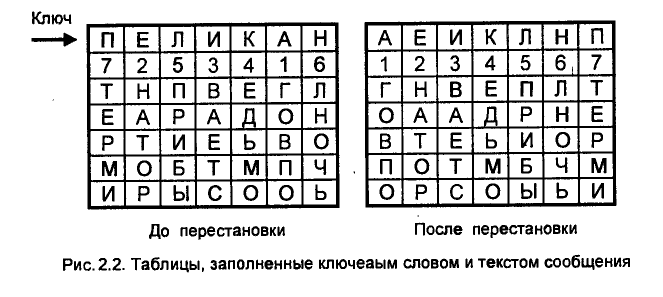

На рис показаны две таблицы, заполненные текстом сообщения и ключевым словом, при этом левая таблица соответствует заполнению до перестановки, а правая таблица – заполнению после перестановки.

4) Для формирования шифртекста считывают содержимое правой таблицы по строкам (строки, где находилось исходное сообщение).

При записи шифртекста группами по пять букв получим шифрованное сообщение:

ГНВЕП ЛТОАА ДРНЕВ ТЕЬИО РПОТМ БЧМОР СОЫЬИ

Примечание

Если бы в ключе встретились одинаковые буквы, они бы были пронумерованы слева направо.

Алгоритм дешифрования

Например:

шифртекст

ЬЛНМФТИТОНААЕНЕГЫЦКХФТИХИ УНО_Й _ОЛОР

ключ: КАФЕДРА,

Используем алфавит из 33 символов (32 русские буквы русского алфавита и пробел.

1 |

2 |

3 |

4 |

5 |

6 |

7 |

8 |

9 |

10 |

||||||||||||||

А |

Б |

В |

Г |

Д |

Е |

Ж |

З |

И |

Й |

||||||||||||||

|

|

|

|

|

|

|

|

|

|

||||||||||||||

11 |

12 |

13 |

14 |

15 |

16 |

17 |

18 |

19 |

20 |

||||||||||||||

К |

Л |

М |

Н |

О |

П |

Р |

С |

Т |

У |

||||||||||||||

|

|

|

|

|

|

|

|

|

|

||||||||||||||

21 |

22 |

23 |

24 |

25 |

26 |

27 |

28 |

29 |

30 |

||||||||||||||

Ф |

Х |

Ц |

Ч |

Ш |

Щ |

Ъ |

Ы |

Ь |

Э |

||||||||||||||

|

|

|

|

|

|

|

|

|

|

||||||||||||||

31 |

32 |

пробел |

|

|

|

|

|

|

|

||||||||||||||

Ю |

Я |

_ |

|

|

|

|

|

|

|

||||||||||||||

1) По ключу и шифртексту формируются таблица.

Количество столбцов в таблице соответствует количеству символов ключевого слова.

.

В нашем случае

Количество строк в таблице определяется отношением количества символов шифртекста к длине ключевого слова плюс две строки (при подсчете количества символов, отбрасываем пробелы между группами из пяти символов)

![]()

В нашем случае

2) Заполняется правая таблица:

а) первая строка – символы ключа по порядку в алфавите;

б) вторая строка – записываются номера букв ключевого слова, которые определены в соответствии с естественным порядком их расположения в алфавите

в) далее шифртекст записывается в таблицу поочередно по строкам.

3) В левой таблице столбцы переставлены так, чтобы в верхней строке получилось ключевое слово.

К |

А |

Ф |

Е |

Д |

Р |

А |

|

|

А |

А |

Д |

Е |

К |

Р |

Ф |

5 |

1 |

7 |

4 |

3 |

6 |

2 |

|

|

1 |

2 |

3 |

4 |

5 |

6 |

7 |

Ф |

Ь |

И |

М |

Н |

Т |

Л |

|

|

Ь |

Л |

Н |

М |

Ф |

Т |

И |

А |

Т |

Н |

А |

Н |

Е |

О |

|

|

Т |

О |

Н |

А |

А |

Е |

Н |

К |

Е |

Ф |

Ц |

Ы |

Х |

Г |

|

|

Е |

Г |

Ы |

Ц |

К |

Х |

Ф |

У |

Т |

О |

И |

Х |

Н |

И |

|

|

Т |

И |

Х |

И |

У |

Н |

О |

Л |

_ |

Р |

О |

_ |

О |

Й |

|

|

_ |

Й |

_ |

О |

Л |

О |

Р |

левая |

|

|

правая |

||||||||||||

–––––––––––––––––––––––––––––––– |

|||||||||||||||

4) Для формирования исходного сообщения считывают содержимое левой таблицы по столбцам (строки, где находилось шифртекст).

Исходное сообщение:

ФАКУЛЬТЕТ_ИНФОРМАЦИОННЫХ_ТЕХНОЛОГИЙ

Шифр вертикальной перестановки

Алгоритм шифрования

Используем алфавит из 32 символов (32 русские буквы русского алфавита).

Применим в качестве ключа, например, слово

ПЕЛИКАН,

а текст сообщения.

ТЕРМИНАТОР ПРИБЫВАЕТ СЕДЬМОГО В ПОЛНОЧЬ

1) По ключу и исходному сообщению формируются таблица.

Количество столбцов в таблице соответствует количеству символов ключевого слова.

.

В нашем случае

Количество строк в таблице определяется отношением количества символов открытого сообщения к длине ключевого слова плюс две строки (одна на ключевое слово, вторая для нумерации символов ключа)

![]()

В нашем случае

2) Заполняется левая таблица:

а) первая строка – ключ;

б) вторая строка – записываются номера букв ключевого слова, которые определены в соответствии с естественным порядком их расположения в алфавите

в) далее исходное сообщение записывается в таблицу поочередно по строкам.

3) В правой таблице столбцы переставлены в соответствии с упорядоченными номерами букв ключа.

П |

Е |

Л |

И |

К |

А |

Н |

|

|

А |

Е |

И |

К |

Л |

Н |

П |

7 |

2 |

5 |

3 |

4 |

1 |

6 |

|

|

1 |

2 |

3 |

4 |

5 |

6 |

7 |

Т |

Е |

Р |

М |

И |

Н |

А |

|

|

Н |

Е |

М |

И |

Р |

А |

Т |

Т |

О |

Р |

П |

Р |

И |

Б |

|

|

И |

О |

П |

Р |

Р |

Б |

Т |

Ы |

В |

А |

Е |

Т |

С |

Е |

|

|

С |

В |

Е |

Т |

А |

Е |

Ы |

Д |

Ь |

М |

О |

Г |

О |

В |

|

|

О |

Ь |

О |

Г |

М |

В |

Д |

П |

О |

Л |

Н |

О |

Ч |

Ь |

|

|

Ч |

О |

Н |

О |

Л |

Ь |

П |

левая до перестановки |

|

|

правая после перестановки |

||||||||||||

–––––––––––––––––––––––––––––––––––––––––––––––––––––––––––––––––––––––– |

|||||||||||||||

4) Для формирования шифртекста считывают содержимое правой таблицы по столбцам (строки, где находилось исходное сообщение).

При записи шифртекста группами по пять букв получим шифрованное сообщение:

НИСОЧ ЕОВЬО МПЕОН ИРТГО РРАМЛ АБЕВЬ ТТЫДП

Примечание

Если бы в ключе встретились одинаковые буквы, они бы были пронумерованы слева направо.

Алгоритм расшифрования

Используем алфавит из 33 символов (32 русские буквы русского алфавита и пробел.

Например:

ключ: кафедра,

шифртекст:

АТМЫО ТОНХЙ ЛНИТГ УИЦ_О ФЕРНН ЬФОЕИ К_АХЛ

1) По ключу и шифртексту формируются таблица.

Количество столбцов в таблице соответствует количеству символов ключевого слова.

.

В нашем случае

Количество строк в таблице определяется отношением количества символов шифртекста к длине ключевого слова плюс две строки (при подсчете количества символов, отбрасываем пробелы между группами из пяти символов)

![]()

В нашем случае

2) Заполняется правая таблица:

а) первая строка – символы ключа по порядку в алфавите;

б) вторая строка – записываются номера букв ключевого слова, которые определены в соответствии с естественным порядком их расположения в алфавите

в) далее шифртекст записывается в таблицу поочередно по столбцам.

3) В левой таблице столбцы переставлены так, чтобы в верхней строке получилось ключевое слово.

К |

А |

Ф |

Е |

Д |

Р |

А |

|

|

А |

А |

Д |

Е |

К |

Р |

Ф |

5 |

1 |

7 |

4 |

3 |

6 |

2 |

|

|

1 |

2 |

3 |

4 |

5 |

6 |

7 |

Ф |

А |

К |

У |

Л |

Ь |

Т |

|

|

А |

Т |

Л |

У |

Ф |

Ь |

К |

Е |

Т |

_ |

И |

Н |

Ф |

О |

|

|

Т |

О |

Н |

И |

Е |

Ф |

_ |

Р |

М |

А |

Ц |

И |

О |

Н |

|

|

М |

Н |

И |

Ц |

Р |

О |

А |

Н |

Ы |

Х |

_ |

Т |

Е |

Х |

|

|

Ы |

Х |

Т |

_ |

Н |

Е |

Х |

Н |

О |

Л |

О |

Г |

И |

Й |

|

|

О |

Й |

Г |

О |

Н |

И |

Л |

левая |

|

|

правая |

||||||||||||

–––––––––––––––––––––––––––– |

|||||||||||||||