- •Лекція 1. Основи побудови комп’ютерних мереж.

- •1.1. Основні поняття

- •Рівень якості мережевого сервісу

- •Узагальнена структура комп’ютерної мережі

- •Технологія клієнт-сервер

- •Еволюція комп’ютерних мереж

- •Мережі із складною нерегулярною топологією

- •1.2. Об'єднані комп'ютерні мережі

- •1.3. Системна мережева архітектура Процеси

- •Еталонна модель взаємодії відкритих систем

- •Системна мережева архітектура sna

- •Системна мережева архітектура dna

- •Системна архітектура мережі ретрансляції кадрів

- •Системна архітектура мережі атм

- •Лекція 2. Локальні комп’ютерні мережі.

- •2.1. Фізичне середовище передачі дискретних сигналів Коаксіальний кабель

- •Вита пара

- •Оптоволоконний кабель

- •2.2. Синхронізація процесу передачі даних. Синхронізація процесу передачі даних

- •2.3. Захист від помилок.

- •2.4. Базові мережеві топології. Зіркоподібні мережі

- •Мережі з шинною топологією

- •Кільцеві мережі

- •Деревоподібна топологія мережі

- •2.5. Логічна організація мережі

- •2.6. Доступ абонентських систем до загального середовища передачі

- •Метод випадкового доступу

- •Метод синхронного поділу часу

- •Метод маркерного доступу

- •Метод вставки регістра

- •2.7. Керування логічним каналом локальних мереж

- •Особливості еталонної моделі локальної мережі.

- •Лекція 3. Мережа Ethernet.

- •3.1. Мережа Ethernet

- •Структура кадру стандарту ieee-802.3

- •Фізичний рівень мережі Ethernet

- •Структура сегмента мережі Ethernet 10base5

- •Структура сегмента мережі Ethernet 10base2

- •3.2. Мережа Ethernet 10base-т

- •Комутатори мережі Ethernet 10base-т

- •Мережа Fast Ethernet

- •Мережа Ethernet із швидкістю передачі 10 Гбіт/с

- •3.3. Мережа з маркерним методом доступу (стандарт ieee‑802.4)

- •Організація логічного кільця

- •Структура кадру мережі стандарту ieee-802.4

- •Генерація маркера

- •Формування логічного кільця

- •Встановлення нового наступника

- •Лекція 4. Кільцеві мережі Token Ring і fddi.

- •4.1. Мережа Token Ring. Організація мережі

- •Структура кадрів

- •Передача даних

- •Загальне керування мережею

- •Структура мережі

- •4.2. Мережа fddi Організація мережі

- •Керування мережею

- •Структура кадрів

- •Фізичний рівень протоколу

- •5.1. Безпровідне середовище передачі інформації

- •Електромагнітний спектр частот

- •Наземний зв’язок з використанням надвисоких частот

- •Супутниковий зв’язок

- •Широкомовні безпровідні радіоканали

- •Зв’язок в інфрачервоному діапазоні

- •Ущільнення каналів при безпровідній передачі інформації

- •5.2. Архітектура і компоненти бездротової мережі. Стандарт ieee 802.11

- •Бездротові мережі без інфраструктури

- •Розширення протоколу ieee 802.11g

- •Бездротова мережа з інфраструктурою

- •5.3. Рівень керування доступом до середовища

- •Функція розподіленої координації dcf з використанням csma/ca

- •Функція розподіленої координації dcf з використанням алгоритму rts/cts

- •Функція централізованої координації pcf

- •Лекція 6. Канали передачі даних глобальних мереж

- •6.1. Структура каналів

- •Типи каналів

- •6.2. Структура кадрів даних

- •Структура кадру протоколу ddcmp

- •Лекція 7. Комунікаційна система глобальних мереж.

- •7.1. Мережа передачі даних

- •Способи комутації

- •Процедура передачі даних.

- •Вузол комутації повідомлень.

- •7.2. Протоколи мереж комутації пакетів

- •Загальний формат пакету.

- •7.3. Обмін даними

- •Лекція 8. Маршрутизація в мережах передачі даних.

- •8.1. Способи маршрутизації

- •Проста маршрутизація

- •Табличні методи маршрутизації

- •Динамічна маршрутизація

- •8.2. Алгоритми вибору найкоротшого шляху

- •Алгоритм Дейкстри

- •Алгоритм Форда-Фалкерсона

- •8.3. Протоколи маршрутизації.

- •Лекція 9.Керування мережевим трафіком.

- •9.1. Рівні керування трафіком

- •9.2. Керування трафіком на рівні каналів каналів передачі даних

- •9.3. Керування трафіком на мережевому рівні.

- •9.4. Регулювання інтенсивності вхідного трафіка

- •Лекція 10. Стек протоколів tcp/ip – основа мережі Інтернет.

- •10.1. Порівняння еталонних моделей osi і tcp/ip

- •10.2. Мережевий рівень в Інтернет

- •Система ip-адресації

- •Система доменних імен

- •10.3. Транспортна служба

- •Типи мережевих з'єднань і класи транспортних протоколів

- •Логічна модель транспортного рівня

- •10.4. Транспортні протоколи Інтернету

- •Лекція 11. Мережа атм.

- •11.1. Основні принципи технології атм

- •11.2. Віртуальні канали і віртуальні шляхи

- •11.3. Установлення з’єднань в мережі атм

- •11.4. Системна архітектура мережі атм

- •Протоколи рівня адаптації атм

- •Структура рівня адаптації атм

- •11.5. Маршрутизація в мережах атм

- •11.6. Протокол pnni

- •Обмін маршрутною інформацією

- •Адресна доступність

- •Засоби сигналізації протоколу pnni

- •Лекція 12. Мережева технологія mpls.

- •12.1. Основні можливості мpls

- •Структура міток мpls

- •Місце мpls серед інших технологій

- •12.2. Процес функціонування мpls

- •Відношення між ре і р - маршрутизаторами

- •12.3. Переваги mpls

- •12.4. Підтримка QoS

- •12.5. Створення vpn з'єднань за допомогою mpls

- •Лекція 13. Мережеві операційні системи.

- •13.1. Основи організації операційних систем

- •13.2. Структура сучасних операційних систем

- •Керування процесами

- •Файлові системи

- •13.3. Операційна система NetWare Служба каталогів

- •Дерево каталогів

- •Контроль за правом доступу до об’єкта й атрибута.

- •Nds і файлова система

- •13.3. Операційна система unix Структура операційної системи unix

- •Процеси

- •Файлова система unix

- •13.5. Операційна система Windows nt Структура операційної системи Windows nt

- •Системний рівень

- •Доменний підхід

- •Лекція 14. Основи безпеки комп’ютерних мереж.

- •14.1. Проблеми безпеки мереж

- •14.2. Категорії безпеки

- •14.3. Злом інформації

- •Доступ до терміналу

- •Підбір пароля

- •Одержання пароля на основі помилок у реалізації системи

- •Прослуховування трафіку

- •14.4. Захист від атак Мережеві компоненти, що атакують

- •Підслуховування

- •Атаки на транспортному рівні

- •Активні атаки на рівні tcp

- •Системи виявлення атак

- •14.5. Системи захисту

- •14.6. Криптографічні засоби захисту

- •Електронний цифровий підпис

- •Традиційна криптографія

- •Одноразові блокноти

- •Алгоритми із секретним ключем

- •Стандарт шифрування даних (des)

- •Алгоритми з відкритим ключем

- •Апаратні засоби захисту

- •14.8. Міжмережевий екран

- •Типи міжмережевих екранів

- •Архітектура брандмауера

- •Брандмауер із двоспрямованим хостом

- •Хост-бастіон

- •Брандмауер із екрануючою підмережею

- •Лекція 15. Адміністрування комп’ютерних мереж

- •15.1. Планування мережі

- •Аналіз причин впровадження мережевої технології

- •15.2. Аналіз місця розташування

- •Складання переліку додаткового устаткування

- •Аналіз сумісності використовуваного устаткування

- •Програмне забезпечення в якості консультанта

- •15.3. Складання конфігурації

- •15.4. Основи побудови структурованої кабельної системи

- •Підсистеми структурованої кабельної системи

- •15.5. Стандарти структурованої кабельної системи

- •15.6. Планування структури каталогів серверу

- •Одержання списків конфігурації

- •Розклад установки

- •15.7. Процес навчання

- •15.8. Системний журнал

- •15.9. Керування мережею

- •Аналіз роботи системи

- •Резервне копіювання даних

- •Що дублювати

- •Коли копіювати інформацію

- •Типи резервних копій

- •Ведення системного журналу

- •15.10. Віддалене керування

- •15.11. Оцінка додатків

- •Конспект лекцій з навчальної дисципліни «Комп’ютерні мережі»

Лекція 11. Мережа атм.

11.1. Основні принципи технології атм

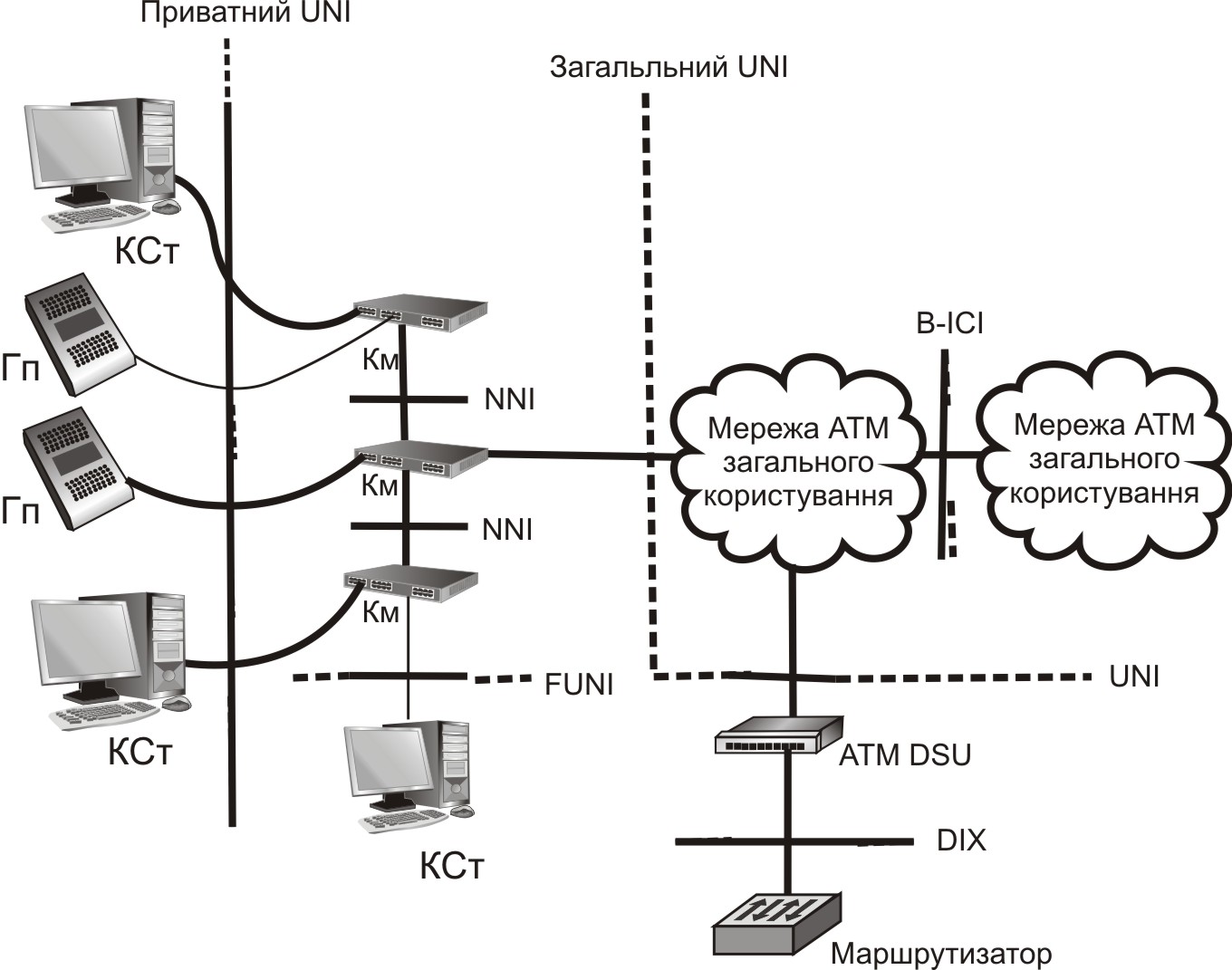

Мережі, побудовані на базі технології АТМ, складаються з чотирьох основних фізичних компонентів: кінцевих станцій, комутаторів АТМ, граничних пристроїв та каналів зв’язку (рис. 11.1).

Рис. 11.1. Структура мережі на базі технології АТМ, де:

КСт – кінцева станція; Км – комутатор АТМ; Гп – граничний пристрій

Кінцева станція є однією з кінцевих точок у віртуальному з’єднанні. Кінцевою може бути як робоча станція, так і сервер. Комутатор АТМ має кілька фізичних портів, за допомогою яких зв’язується з іншими комутаторами або кінцевими станціями через фізичні канали зв’язку. Він також використовує службову інформацію (сигналізацію) для встановлення з’єднання, підтримки його у працездатному стані й закриття. Комутатор ухвалює рішення про можливість встановлення віртуального з’єднання з певними вимогами до якості обслуговування без негативного впливу на інші, вже існуючі, з’єднання. Комутатор стежить за трафіком і перевіряє дотримання умов, що ставляться до з’єднання.

Граничним пристроєм називається пристрій, розташований між мережами різного типу. З одного боку, такий пристрій відіграє роль кінцевої станції АТМ, а з іншого — виконує функції мосту для передачі даних між мережею АТМ та іншими мережами.

Стандарт АТМ визначає кілька інтерфейсів взаємодії між сусідніми об’єктами. Об’єктом у цьому разі може бути кінцева станція, що підключається до мережі АТМ, граничний пристрій (наприклад, комутатор ATM/LAN), комутатор мережі АТМ або окрема мережа АТМ. Загальну структуру мережі АТМ із зазначенням інтерфейсів показано на рис. 11.2.

UNI (User-to-Network Interface), тобто інтерфейс користувач-мережа, визначає взаємодію пристрою з комутатором. Логічно цей інтерфейс означає відстань між кінцевим пристроєм АТМ (наприклад, станцією) і мережею АТМ, при цьому найближчий сполучений з пристроєм комутатор є точкою входу до мережі. Існують дві версії UNI — UNI 3.0 і UNI 3.1, які практично ідентичні, за винятком того, що версія 3.1 ґрунтується на останній версії специфікації передачі сигналів ITU (International Telecommunications Union — Міжнародного союзу телекомунікації). Це призвело до несумісності двох версій специфікації UNI. Проте більшість комутаторів АТМ підтримують обидва інтерфейси.

Загалом можна сказати, що UNI:

визначає всі параметри з’єднання між кінцевим пристроєм і комутатором АТМ;

визначає процедури мультиплексування і демультиплексування даних;

підтримує сигналізацію між кінцевою станцією і комутатором АТМ для встановлення комутованого віртуального з’єднання;

керує трафіком між кінцевою станцією і комутатором АТМ;

визначає адресацію кінцевих пристроїв.

Рис. 11.2. Загальна структура мережі АТМ із зазначенням інтерфейсів, де:

КСт – кінцева станція; Км – комутатор АТМ; Гп – граничний пристрій

Існує два типи UNI: Private (приватний) UNI і Public (загальний) UNI. Приватний UNI є інтерфейсом між пристроєм приватної частини й комутатором АТМ, а загальний UNI визначає інтерфейс між пристроєм і комутатором у мережі загального користування.

Приватний NNI (PNNI — Private Network-to-Network Interface) визначає інтерфейс між сусідніми комутаторами у приватній мережі АТМ. Загальний NNI (Public NNI) — це інтерфейс між двома комутаторами у мережі АТМ загального користування.

FUNI (Frame User-to-Network Interface) «визначає» спосіб підключення до мережі АТМ устаткування, яке працює у режимі ретрансляції кадрів.

Інтерфейс обміну даними (DXI — Data eXchange Interface) з’ясовує взаємодію між маршрутизатором і пристроєм вводу даних (DSU — Digital Service Unit), який підтримує технологію АТМ. Завдяки цьому стає можливим об’єднання на пристроях DSU різних видів трафіка і підтримка якості обслуговування у мережах АТМ.

B-ICI (Broadband Inter-Carrier Interface) дає можливість будь-якому користувачеві у мережі АТМ викликати будь-якого іншого користувача, навіть якщо той працює у мережі іншої організації. Інакше кажучи, цей інтерфейс дозволяє двом сусіднім мережам АТМ загального користування взаємодіяти одна з одною і надавати послуги своїм користувачам.

Комірки АТМ

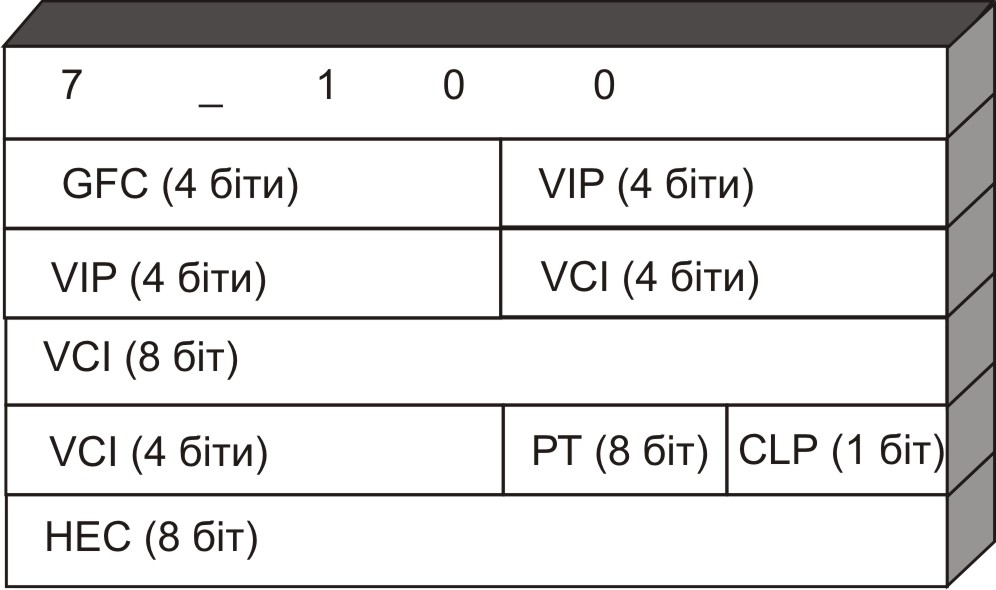

У технології АТМ для передачі даних і службової інформації використовуються невеликі (53 байти) пакети фіксованої довжини, які називаються комірками (cells). При фіксованому розмірі комірки відрізняються за сферою використання, маючи у кожному конкретному випадку унікальний формат. Оскільки довжина комірки є набагато меншою за довжину типового кадру, комутацію й передачу комірки можна здійснити значно швидше, ніж кадру. Проте занадто малий її розмір також неприпустимий. Тому розмір 53 байти є певним компромісом між бажанням зменшити затримку під час комутації і збільшити поле даних. Байти комірки застосовуються так: 5 байтів займає заголовок, 48 байтів відведено під поле даних. Поля заголовка містять інформацію для визначення якості передачі, адресну і контрольну інформацію. Мережеві пристрої АТМ використовують поле заголовка для комутації комірок у потрібному напрямі.

Поле даних комірки містить корисну інформацію, яка передається мережею. Класифікують комірки за однією з ознак, зокрема, класифікацію можна проводити за приналежністю до інтерфейсів мережі АТМ. Існує два різних формати комірок: один для UNI, другий — для NNI. Відмінність між цими форматами полягає у тому, що 4 біти керування потоком (GFC — Generic Flow Control) у заголовку комірки UNI в інтерфейсі NNI застосовуються для ідентифікації віртуального з’єднання.

Комірки UNI-формату використовуються для взаємодії абонентів, при формуванні запиту на встановлення з’єднання від відправника до комутатора і для обробки трафіка, який спрямовується через установлене з’єднання. Заголовок комірки формату UNI показано на рис. 11.3.

Рис. 11.3. Заголовок комірки формату UNI, де:

GFC – поле загального керування потоком; VPI – ідентифікатор віртуального шляху; VCI – ідентифікатор віртуального каналу; PT – вміст комірки;

CLP – пріоритет втрати комірки; HEC – контроль за помилками

Він містить такі поля.

GFC (Generic Flow Control). Поле загального керування потоком. Ці 4 біти мають значення тільки при взаємодії кінцевого пристрою із сусіднім комутатором АТМ і використовуються для контролю навантаження на з’єднання.

VPI (Virtual Path Identifier). Ідентифікатор віртуального шляху.

VCI (Virtual Channel Identifier). Ідентифікатор віртуального каналу.

РТ (Payload Type). Ці три біти передають вміст комірки: користувацькі дані, інформація для керування трафіком або дані формату інформаційного потоку ОАМ — протоколу керування потоками інформації про експлуатацію і технічне обслуговування.

CLP (Cell Loss Priority). Пріоритет втрати комірки. Це поле складається з одного біта, який указує, чи можуть комутатори відкинути цю комірку (CLP = 1), чи мають ретранслювати її далі (CLP = 0) як таку, що має високий пріоритет. Це поле визначає прийнятний рівень втрати комірок. Комірки з полем CLP = 1 можна розглядати як «порушників угоди» щодо якості обслуговування. Це поле також показує, які комірки можуть бути видалені за перевантаження мережі.

НЕС (Header Error Control). Використовується на фізичному рівні АТМ для виявлення та виправлення бітових помилок у заголовку комірки. Без такого захисту можливе порушення адресації, унаслідок чого комірки можуть бути перенаправлені іншому одержувачеві і вміщені у кадр, що ним збирається. Ці «чужі» комірки спричинять помилку в кадрі, що призведе до його повного видалення. Функції виправлення помилок на вищих рівнях потребують повторної передачі кадру, що спричинить додаткове навантаження мережі. Це поле дає можливість виправляти одну бітову помилку і виявляти кілька помилкових бітів.

Комірки формату NNI (рис. 11.4) є ідентичними коміркам формату UNI, проте їх заголовки дещо відрізняються. Заголовок формату UNI містить поля GFC і VPI, а заголовок формату NNI — тільки VPI; це необхідно для підтримання більшої кількості віртуальних шляхів.

Рис. 11.4. Заголовок комірки формату NNI, де:

VPI – ідентифікатор віртуального шляху; VCI – ідентифікатор віртуального каналу;

PT – вміст комірки; CLP – пріоритет втрати комірки; HEC – контроль за помилками