- •Основні напрями забезпечення цілісності та конфіденційності інформації.

- •Політика інформаційної безпеки підприємства. Рівні представлення та моделі політики іб.

- •Класична криптографія. Загальні відомості. Вимоги до криптографічних систем захисту інформації. Криптографічна атака.

- •Стійкість алгоритмів шифрування. Правило Керкхоффа. Різновиди атак на алгоритми шифрування.

- •Загальна класифікація алгоритмів шифрування. Типи перетворень. Симетричні криптосистеми: переваги та недоліки. Шифрування з використанням операції xor.

- •Алгоритми des та aes. Особливості та криптостійкість.

- •Захист та криптоаналіз

- •Характеристика асиметричних криптосистем. Загальна схема шифрування-розшифрування. Недоліки та переваги.

- •Алгоритм rsa. Структура та атаки.

- •Криптосистема Рабіна.

- •Алгоритм Ель-Гамаля.

- •Алгоритм Діфі-Хелмана.

- •Криптографічні протоколи. Означення, функції та класифікація. Вимоги до безпеки.

- •Автентифікація за допомогою протокола Kerberos.

- •Безпека з’єднань. Протокол iPsec.

- •Безпека з’єднань. Протокол ssl. Протокол Secure Socket Layer (ssl)

- •Главный цикл sha

- •Коди автентифікації повідомлень (mac)

- •Електронний підпис документів. Властивості та верифікація.

- •Коди автентифікації повідомлень з використанням хеш-функцій (нmac).

- •Коди автентифікації повідомлень з використанням симетричних алгоритмів. Daa.

- •Види вірусів. Методи їх розповсюдження.

- •Методи поширення

- •Класифікація вірусів. Життєвий цикл вірусу.

- •Сигнатури вірусів. Методи виявлення вірусів.

- •Моделі захисту від шкідливої дії вірусів. Відмінності та спільні риси у механізмах роботи антивірусних систем.

- •Розрізняють такі типи антивірусних програм:

- •Безпечна робота веб-сайтів. Xss.

- •Захист Web-сторінок від sql-ін‘єкцій.

Главный цикл sha

Главный цикл состоит из четырех этапов по 20 операций в каждом

Хеш-функції та автентифікація повідомлень. MD 5.

MD 5

MD 5 обрабатывает исходный текст блоками по 512 бит.

Выходом алгоритма хэширования является значение хэш-функции 128 бит.

Кратность 512 битам:

К исходной последовательности приписывается единица и необходимое количество нулей, чтобы ее длина стала на 64 бита меньше числа, кратного 512.

Затем приписывается 64-битное представление длины исходной последовательности.

Г лавный

цикл состоит из четырех этаповпо 16

операций в каждом

лавный

цикл состоит из четырех этаповпо 16

операций в каждом

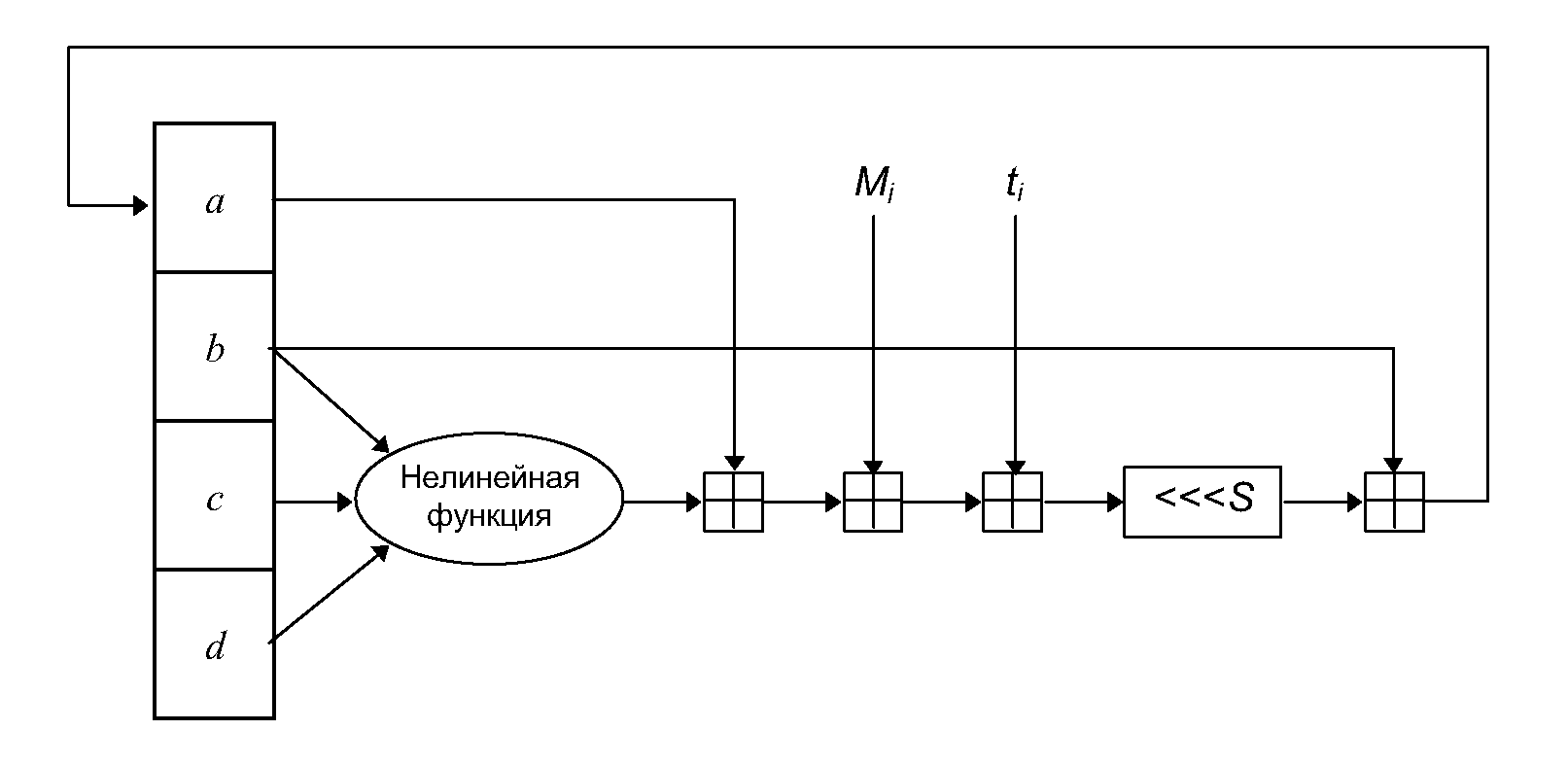

Одна операция MD5

А = 0x01234567

В = 0x89abcdef

С = 0xfedcba98

D = 0x76543210

Каждая операция представляет собой нелинейную функцию над тремя из а, b, с и d.

Затем она добавляет этот результат к четвертой переменной, подблоку текста Мi и константе ti.

Далее результат циклически сдвигается вправо на переменное число битов и добавляет результат к одной из переменных а, b, с и d.

Наконец результат заменяет одну из переменных а, b, с и d.

Коди автентифікації повідомлень (mac)

Message Authentication Code (MAC) – Код проверки подлинности сообщения.

генерируется алгоритмом, который создает небольшой блок фиксированного размера

зависит от сообщения и ключа

аналогичен алгоритму шифрованию, но необязательно должен быть обратимым

добавляется к сообщению подобно подписи

Получатель вычисляет МАС полученного сообщения и сравнивает его с прикрепленным кодом

обеспечивает гарантии того, что сообщение является неизмененным и исходит от отправителя

Обеспечивает аутентификацию

Может использоваться с шифрованием (вычисление МАС возможно до и после)

MAC свойства

MAC – это криптографическая контрольная сумма MAC = CK(M)

Устойчивость к коллизиям (как и у хеш-функций) составляет 2m/2 , где m – размер МАС (более надежным в плане грубых атак считается 160-битный МАС, чем 128-битный)

Является многозначной функцией

нескольким сообщениям может соответствовать один и тот же МАС

нахождение таких сообщений – сложная задача

Електронний підпис документів. Властивості та верифікація.

Функциональность цифровой подписи характеризуется тем, что она

Удостоверяет, что подписанный текст исходит от лица, поставившего подпись;

Не даёт этому лицу отказаться от обязательств, связанных с подписанным текстом;

Гарантирует целостность и подлинность подписанного текста.

В процедуре постановки подписи используется секретный ключ отправителя, в процедуре проверки – его открытый ключ. То есть подписать документ может только владелец секретного ключа, а прочитать могут многие.

Особенности документов с цифровой подписью

Цифровая подпись позволяет организовать защищённый обмен документами с проверкой их подлинности;

Электронным документам может быть придана юридическая значимость;

При похищении секретного ключа невозможно доказать подделку электронной цифровой подписи (в отличие от ручной)

Электронная подпись гарантирует отсутствие искажений в тексте документа (в отличие от ручной)

Верификация ЭЦП

П

олучатель

хочет убедиться что сообщение отправлено

отправителем и не было кем-то изменено

по пути.

олучатель

хочет убедиться что сообщение отправлено

отправителем и не было кем-то изменено

по пути.В левом верхнем уrлу диаrpаммы полученное сообщение разбивается на три компоненты на исходное сообщение, открытый ключ и цифровую подпись.

Для тoгo чтобы сравнить шифрованный хеш с сообщением, eгo необходимо заново вычислить.

Если хеш совпадает с расшифрованным хешем, то сообщение не было изменено с момента наложения подписи.

Хеш зашифрован секретным ключом отправителя, и для расшифровки мы можем использовать прилаrающийся открытый ключ.

Если ключ вeрифицирован успешно, он используется для дешифрования цифровой подписи и получения хеша. , который теперь можно сравнить с хешем, который вычислен заново.

Метод формирования электронной подписи RSA

Отправитель вычисляет секретный ключ X и открытый ключ (E, N) по след. правилу: N=PQ, N1=(P-1)(Q-1); подбираются значения E и X, так что E<=N1, НОД(E, N1)=1, X<N, EX mod N1 = 1.

Вычисляется хеш-функция m=h(M);

Вычисляется электронная цифровая подпись в виде числа t=mx mod N

4. Получателю направляется сообщение M, цифровая подпись t и открытый ключ в виде пары чисел (E, N).

5. Используя открытый ключ, получатель вычисляет число m’’=tE mod N и хеш-функцию полученного сообщения M.

6. Получатель сравнивает результаты вычислений m и m’’. Если они равны, то считается что сообщение M и подпись t являются подлинными.