- •Введение

- •1 Анализ основных типов мэ и способов их применения

- •1.1 Типы межсетевых экранов

- •1.1.1 Фильтры пакетов

- •1.1.2 Фильтры пакетов с контекстной проверкой

- •1.1.3 Сервер уровня соединения

- •1.1.4 Серверы прикладного уровня

- •1.2 Способы применения межсетевых экранов

- •1.Стандартные схемы защиты отдельной локальной сети.

- •1.2.1 Стандартные схемы защиты отдельной локальной сети

- •1.2.2 Применение в составе средств коллективной защиты

- •1.3 Персональные межсетевые экраны

- •1.4 Обобщенная концепция применения межсетевых экранов

- •1.5 Обзор персональных межсетевых экранов, доступных на рынке

- •2 Классификация уязвимостей сетевых экранов, создающих предпосылки их компрометации

- •2.1 Уязвимости сетевых протоколов

- •2.1.1 Снифферы пакетов

- •2.1.2 Уязвимость маршрутизации от источника

- •2.1.4 Атаки типа “отказ в обслуживании”

- •2.1.5 Атаки syn flood

- •2.1.6 Атака Smurf

- •2.1.7 Атака Tribe Flood Network

- •2.1.8 Атака WinFreeze.

- •2.1.9 Атака Loki.

- •2.1.10 Arp атаки

- •2.1.11 Фрагментация

- •2.2 Уязвимости операционных систем

- •2.2.1 Получение прав другого пользователя

- •2.2.2 Нелегальное подключение к системе

- •2.2.3 Человеческий фактор

- •2.2.4 Совместимость с другими операционными системами

- •2.2.5 Парольные атаки

- •2.2.6 Вирусы и приложения типа "троянский конь"

- •2.3 Уязвимости программной реализации сетевых экранов

- •2.3.1 Атаки через туннели в межсетевом экране

- •2.3.2 Атаки вследствие неправильной конфигурации межсетевого экрана

- •2.3.3 Атаки осуществляемые в обход межсетевого экрана

- •2.3.4 Атаки осуществляемые из доверенных узлов и сетей

- •2.3.5 Атаки путем подмены адреса источника

- •2.3.6 Атаки на сам межсетевой экран

- •2.3.7 Атаки на подсистему аутентификации межсетевого экрана

- •2.4 Выводы

- •3 Исследование архитектуры и функционирования мэ на примере предложенного по

- •3.1 Исследование механизмов взаимодействия средств сетевой безопасности с операционной системой

- •3.1.1 Подходы к организации фильтрования трафика в ос Windows

- •3.3 Выводы

- •4 Разработка алгоритмов для проверки уязвимостей средств сетевой безопасности

- •4.1 Обобщённый алгоритм воздействия на средства сетевой безопасности

- •4.3.2.1 Инвентаризация Windows nt/2000/xp

- •4.3.2.3 Инвентаризация unix

- •4.3.3 Проникновение в сеть и захват контроля над хостом

- •4.3.3.1 Взлом хоста с ос Windows

- •4.3.3.2 Взлом хоста с ос Unix

- •4.4 Разработка алгоритмов воздействия на средства сетевой защиты изнутри защищенной сети

- •4.4.1 «Инъекции» кода

- •4.4.2 Использование виртуальной машины

- •4.4.3 Использование уязвимостей ActiveX

- •4.5 Разработка алгоритмов, основанных на уязвимостях механизма взаимодействия средств сетевой безопасности с операционной системой

- •4.6 Разработка алгоритмов установления соединения с компьютером, защищенным межсетевым экраном, персональным сетевым экраном и несколькими сетевыми экранами

- •4.6.1 Http-тунелирование

- •4.6.2 Icmp-тунелирование

- •4.6.4 Pcap-тунелирование

- •4.7 Выводы

2.3.2 Атаки вследствие неправильной конфигурации межсетевого экрана

Данная уязвимость обнаружена в приложениях, которые используют ярлыки или предоставляют графический интерфейс для изменения текущих настроек межсетевого экрана и не запрашивают ввод пароля. Злоумышленник может с помощью троянской программы или другого приложения, способного использовать "Sending Key Method" и "Mouse Control Method", обойти ограничения безопасности.

Большинство межсетевых экранов используют опцию запоминания настроек и автоматически генерируют соответствующие правила, что позволяет злоумышленнику лишь однократно использовать эту уязвимость.

2.3.3 Атаки осуществляемые в обход межсетевого экрана

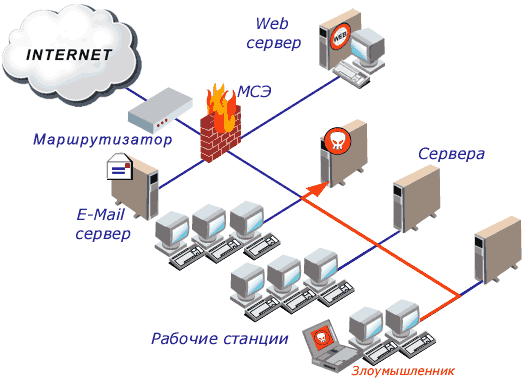

Не всегда угрозы идут только с внешней стороны МЭ, из сети Internet. Большое количество потерь связано с инцидентами защиты со стороны внутренних пользователей (по статистике - до 80% инцидентов исходят изнутри). Необходимо уточнить, что межсетевой экран только просматривает трафик на границах между внутренней сетью и сетью Internet. Если трафик, использующий "бреши" в защите, никогда не проходит через межсетевой экран, то МЭ и не находит никаких проблем [3].

Р ис.

2.2 – Атаки изнутри защищённой сети

ис.

2.2 – Атаки изнутри защищённой сети

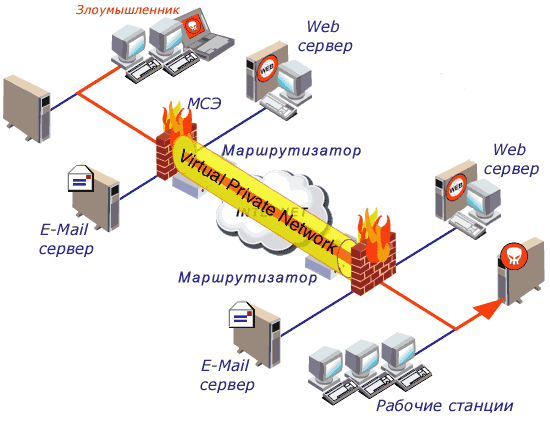

2.3.4 Атаки осуществляемые из доверенных узлов и сетей

Данный тип атак возможет при настройках межсетевых экранов, когда определены доверенные узлы и сети в которых пользователь уверен, трафик из таких доверенных сетей не проверяется, что может привести к компрометации межсетевого экрана

Р ис.

2.3 – Атаки изнутри защищённой сети

ис.

2.3 – Атаки изнутри защищённой сети

2.3.5 Атаки путем подмены адреса источника

Подмена адреса - это способ сокрытия реального адреса злоумышленника. Однако он может использоваться и для обхода защитных механизмов межсетевого экрана. Такой простейший способ, как замена адреса источника сетевых пакетов на адрес из защищаемой сети, уже не может ввести в заблуждение современные межсетевые экраны. Все они используют различные способы защиты от такой подмены. Однако сам принцип подмены адреса остается по-прежнему актуальным. Например, злоумышленник может подменить свой реальный адрес на адрес узла, у которого установлены доверенные отношения с атакуемой системой и реализовать атаку типа "отказ в обслуживании" на нее.

2.3.6 Атаки на сам межсетевой экран

Межсетевые экраны часто сами являются объектами атаки [2,3]. Атаковав МЭ и выведя его из строя, злоумышленники могут спокойно, не боясь быть обнаруженными, реализовывать свои преступные замысли по отношению к ресурсам защищаемой сети. Например, с начала 2001 года было обнаружено немало уязвимостей в реализации различных известных межсетевых экранов. Например, неправильная обработка TCP-пакетов с флагом ECE в МЭ ipfw или ip6fw позволяла удаленному злоумышленнику обойти созданные правила.

2.3.7 Атаки на подсистему аутентификации межсетевого экрана

Абсолютное большинство межсетевых экранов построено на классических моделях разграничения доступа, разработанных в 70-х, 80-х годах прошлого столетия в военных ведомствах. Согласно этим моделям субъекту (пользователю, программе, процессу или сетевому пакету) разрешается или запрещается доступ к какому-либо объекту (например, файлу или узлу сети) при предъявлении некоторого уникального, присущего только этому субъекту, элемента. В 80% случаев этим элементом является пароль. В других случаях таким уникальным элементом является таблетка Touch Memory, Smart или Proximity Card, биометрические характеристики пользователя и т.д. Для сетевого пакета таким элементом являются адреса или флаги, находящиеся в заголовке пакета, а также некоторые другие параметры.

Можно заметить, что самым слабым звеном этой схемы является уникальный элемент. Если нарушитель каким-либо образом получил этот самый элемент и предъявил межсетевому экрану, то он воспринимает его, как "своего" и разрешает действовать в рамках прав того субъекта, секретным элементом которого несанкционированно воспользовались. При современных темпах развития технологий получить доступ к такому секретному элементу не составляет большого труда. Его можно "подслушать" при передаче по сети при помощи анализаторов протоколов, в том числе и встроенных в операционные системы. Его можно подобрать при помощи специальных программ, доступных в Internet, например, при помощи L0phtCrack для Windows или Crack для Unix.