Побудова vpn на базі міжмережевих екранів

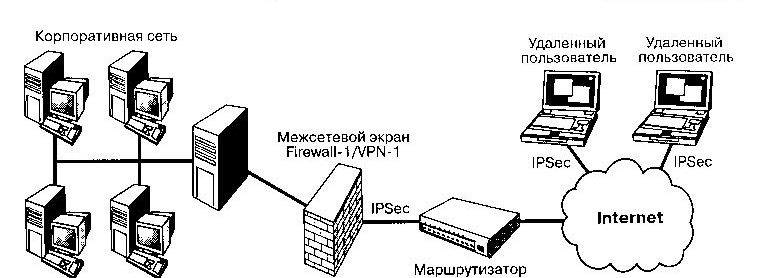

Ряд фахівців з інформаційної безпеки вважає, що побудова VPN на базі МЕ є єдиним оптимальним варіантом з погляду забезпечення комплексної безпеки корпоративної інформаційної системи від атак з відкритих мереж. Дійсно, об'єднання функцій МЕ і VPN-шлюзу в одній крапці під контролем єдиної системи управління і аудиту - не тільки технічно грамотне, але і зручне для адміністрування рішення. Як приклад розглянемо типову схему побудови корпоративної VPN на базі популярного програмного продукту Checkpoint Firewall-1/VPN-1 компанії Checkpoint Software Technologies.

Дана компанія є одним з лідерів у області виробництва продуктів комплексного забезпечення інформаційної безпеки при роботі з Internet. МЕ Checkpoint Firewall-1 дозволяє в рамках єдиного комплексу побудувати глибокоешелонований рубіж оборони для корпоративних інформаційних ресурсів. До складу такого комплексу входить як сам Checkpoint FW-1, так і набір продуктів для побудови корпоративної VPN: Checkpoint VPN-1, засоби виявлення вторгнень RealSecure, засоби управління смугою пропускання Flood Gate і т.д. (рис. 11).

Підсистема побудови VPN на базі CheckPoint FW-1 включає програмні продукти VPN-1:

Gateway і VPN-1 Appliance, призначені для побудови intranet-VPN;

VPN-1 SecureServer – для захисту виділених серверів;

VPN-1 SecuRemote і VPN-1 SecureClient – для побудови internet/externet/ localnet-VPN.

Для шифрування трафіку в каналах CheckPoint Firewall-1 використовує відомі криптоалгоритми DES, CAST, IDEA, FWZ і ін. (Слайд 6)

Весь ряд продуктів Checkpoint VPN-1 реалізований на базі відкритих стандартів (IPSec), має розвинену систему автентифікації користувачів, підтримує взаємодію із зовнішніми системами розподілу відкритих ключів (PKI), дозволяє будувати централізовані системи управління і аудиту і т.д. Тому недивно, що продукція даної компанії займає 52% світового ринку VPN, згідно останньому дослідженню Dataquest.

Рисунок 11. Типова схема побудови корпоративної VPN на базі

CheckPoint FW-2/VPN-1

Рівні реалізації vpn.

Зазвичай VPN розгортають на рівнях не вище мережевого, так як застосування криптографії на цих рівнях дозволяє використовувати в незмінному вигляді транспортні протоколи (такі як TCP, UDP).

Найчастіше для створення віртуальної мережі використовується інкапсуляція протоколу PPP в який-небудь інший протокол – IP (такий спосіб використовує реалізація PPTP - Point-to-Point Tunneling Protocol) або Ethernet (PPPoE) (хоча і вони мають відмінності). Технологія VPN останнім часом використовується не тільки для створення власне приватних мереж, але і деякими провайдерами «останньої милі» на пострадянському просторі для надання виходу в ІнтернетПри належному рівні реалізації та використанні спеціального програмного забезпечення мережа VPN може забезпечити високий рівень шифрування переданої інформації. При правильному налаштуванні всіх компонентів технологія VPN забезпечує анонімність в мережі.

Мережі VPN будуються з використанням протоколів тунелювання даних через мережу зв'язку загального користування Інтернет, причому протоколи тунелювання забезпечують шифрування даних і здійснюють їх наскрізну передачу між користувачами. Як правило, на сьогоднішній день для побудови мережVPN використовуються протоколи наступних рівнів:

• Канальний рівень

• Мережевий рівень

• Транспортний рівень

Протоколи VPN по рівням мережевої моделі OSI

Канальний рівень

На канальному рівні можуть використовуватися протоколи тунелювання даних L2TP і PPTP, які використовують авторизацію і аутентифікацію.

• PPTP

В даний час найбільш поширеним протоколом VPN є протокол двохточкового тунельного зв'язку або Point-to-Point Tunnelling Protocol - PPTP. Розроблений він компаніями 3Com і Microsoft з метою надання безпечного віддаленого доступу до корпоративних мереж через Інтернет. PPTP використовує існуючі відкриті стандарти TCP/IP і багато в чому покладається на застарілий протокол двохточкового зв'язку РРР. На практиці РРР так і залишається комунікаційним протоколом сеансу з'єднання РРТР. РРТР створює тунель через мережу до сервера одержувача і передає по ньому РРР-пакети віддаленого користувача. Сервер і робоча станція використовують віртуальну приватну мережу і не звертають уваги на те, наскільки безпечною або доступною є глобальна мережа між ними. Завершення сеансу з'єднання з ініціативи сервера, на відміну від спеціалізованих серверів віддаленого доступу, дозволяє адміністраторам локальної мережі не пропускати віддалених користувачів за межі системи безпеки Windows Server.

РРТР надає компаніям можливість взаємодіяти з існуючими мережевими інфраструктурами і не завдавати шкоди власній системі безпеки. Таким чином, віддалений користувач може підключитися до Інтернету за допомогою місцевого провайдера по аналогової телефонної лінії або каналу ISDN і встановити з'єднання з сервером. При цьому компанії не доводиться витрачати великі суми на організацію та обслуговування пулу модемів, що надає послуги віддаленого доступу.

PPTP інкапсулює пакети IP для передачі по IP-мережі. Клієнти PPTP використовують порт призначення для створення керуючого тунелем з'єднання. Цей процес відбувається на транспортному рівні моделі OSI. Після створення тунелю комп'ютер-клієнт і сервер починають обмін службовими пакетами. На додаток до керуючого з'єднання PPTP, що забезпечує працездатність каналу, створюється з'єднання для пересилання по тунелю даних. Інкапсуляція даних перед пересиланням через тунель відбувається дещо інакше, ніж при звичайній передачі. Інкапсуляція даних перед відправкою в тунель включає два етапи:

1. Спочатку створюється інформаційна частина PPP. Дані проходять зверху вниз, від прикладного рівня OSI до канального.

2. Потім отримані дані відправляються нагору по моделі OSI і інкапсулюються протоколами верхніх рівнів.

Таким чином, під час другого проходу дані досягають транспортного рівня. Проте інформація не може бути відправлена за призначенням, оскільки за це відповідає канальний рівень OSI. Тому PPTP шифрує поле корисного навантаження пакета і бере на себе функції другого рівня, які зазвичай належать PPP, тобто додає до PPTP-пакету PPP-заголовок і закінчення. На цьому створення кадру канального рівня закінчується.

Далі, PPTP інкапсулює PPP-кадр в пакет Generic Routing Encapsulation (GRE), який належить мережному рівню. GRE інкапсулює протоколи мережного рівня, наприклад IPX, AppleTalk, DECnet, щоб забезпечити можливість їх передачі по IP-мереж. Однак GRE не має можливості встановлювати сесії і забезпечувати захист даних від зловмисників. Для цього використовується здатність PPTP створювати з'єднання для управління тунелем. Застосування GREяк методу інкапсуляції обмежує поле дії PPTP тільки мережами IP.

Після того як кадр PPP був інкапсульований в кадр із заголовком GRE, виконується інкапсуляція в кадр з IP-заголовком. IP-заголовок містить адреси відправника і одержувача пакета. На закінчення PPTP додає PPP заголовок і закінчення.

Система-відправник посилає дані через тунель. Система-одержувач видаляє всі службові заголовки, залишаючи тільки дані PPP.

• L2TP

В останній час помічено зростання кількості віртуальних приватних мереж, розгорнутих на базі нового протоколу тунелювання другого рівня Layer 2 Tunneling Protocol - L2TP.

L2TP з'явився в результаті об'єднання протоколів PPTP і L2F (Layer 2 Forwarding). PPTP дозволяє передавати через тунель пакети PPP, а L2F-пакети SLIP іPPP. Щоб уникнути плутанини і проблем взаємодії систем на ринку телекомунікацій, комітет Internet Engineering Task Force (IETF) рекомендував компаніїCisco Systems об'єднати PPTP і L2F. На загальну думку, протокол L2TP увібрав в себе кращі риси PPTP і L2F. Головна перевага L2TP в тому, що цей протокол дозволяє створювати тунель не тільки в мережах IP, але і в таких, як ATM, X.25 та Frame Relay.

L2TP застосовує в якості транспорту протокол UDP і використовує однаковий формат повідомлень як для управління тунелем, так і для пересилання даних.L2TP в реалізації Microsoft використовує в якості контрольних повідомлень пакети UDP, що містять шифровані пакети PPP. Надійність доставки гарантує контроль послідовності пакетів.

Функціональні можливості PPTP і L2TP різні. L2TP може використовуватися не тільки в IP-мережах. Службові повідомлення для створення тунелю й пересилки по ньому даних використовують однаковий формат і протоколи. PPTP може застосовуватися тільки в IP-мережах, і йому необхідно окреме з'єднання TCP для створення і використання тунелю. L2TP поверх IPSec пропонує більше рівнів безпеки, ніж PPTP, і може гарантувати майже 100-відсоткову безпеку важливих для організації даних. Особливості L2TP роблять його дуже перспективним протоколом для побудови віртуальних мереж.

Протоколи L2TP і PPTP відрізняються від протоколів тунелювання третього рівня рядом особливостей:

1. Надання корпораціям можливості самостійно обирати спосіб аутентифікації користувачів та перевірки їх повноважень - на власній «території» або у провайдера інтернет-послуг. Обробляючи тунельовані пакети PPP, сервери корпоративної мережі отримують всю інформацію, необхідну для ідентифікації користувачів.

2. Підтримка комутації тунелів - завершення одного тунелю та ініціювання іншого до одного з безлічі потенційних термінаторів. Комутація тунелів дозволяє, як би продовжити PPP - з'єднання до необхідної кінцевої точки.

3. Надання системним адміністраторам корпоративної мережі можливості реалізації стратегій призначення користувачам прав доступу безпосередньо на брандмауері і внутрішніх серверах. Оскільки термінатори тунелю отримують пакети PPP з відомостями про користувачів, вони в стані застосовувати сформульовані адміністраторами стратегії безпеки до трафіку окремих користувачів. Тунелювання третього рівня не дозволяє розрізняти пакети, які надходять від провайдера, тому фільтри стратегії безпеки доводиться застосовувати на кінцевих робочих станціях і мережевих пристроях. Крім того, у разі використання тунельного комутатора з'являється можливість організувати «продовження» тунелю другого рівня для безпосередньої трансляції трафіку окремих користувачів до відповідних внутрішнім серверів. На такі сервери може бути покладено завдання додаткової фільтрації пакетів.

• MPLS

Від англійського Multiprotocol Label Switching - мультипротокольна комутація по мітках - механізм передачі даних, який емулює різні властивості мереж з комутацією каналів поверх мереж з комутацією пакетів. MPLS працює на рівні, який можна було б розташувати між канальним і третім мережевим рівнями моделі OSI, і тому його зазвичай називають протоколом канально-мережевого рівня. Він був розроблений з метою забезпечення універсальної служби передачі даних як для клієнтів мереж з комутацією каналів, так і мереж з комутацією пакетів. За допомогою MPLS можна передавати трафік самої різної природи, такий як IP-пакети, ATM, SONET і кадри Ethernet.

Рішення з організації VPN на канальному рівні мають досить обмежену область дії, як правило, в рамках домену провайдера.

Мережевий рівень

Мережевий рівень (рівень IP). Використовується протокол IPSec, який реалізує шифрування і конфіденційність даних, а також аутентифікацію абонентів. Застосування протоколу IPSec дозволяє реалізувати повнофункціональний доступ еквівалентний фізичному підключенню до корпоративної мережі. Для встановлення VPN кожен з учасників повинен конфігурувати певні параметри IPSec, тобто кожен клієнт повинен мати програмне забезпечення реалізуєчеIPSec.

• IPSec

Канали VPN мережевого рівня захищаються потужними алгоритмами шифрування, закладеними в стандарти протоколу безпеки IРsec. IPSec або Internet Protocol Security - стандарт, обраний міжнародним співтовариством, групою IETF - Internet Engineering Task Force, створює основи безпеки для інтернет-протоколу. Протокол IPSec забезпечує захист на мережевому рівні і вимагає підтримки стандарту IPSec тільки від пристроїв по обидві сторони з'єднання. Всі інші пристрої, розташовані між ними, просто забезпечують трафік IP-пакетів.

Спосіб взаємодії осіб, що використовують технологію IPSec, прийнято визначати терміном «захищена асоціація» - Security Association (SA). Захищена асоціація функціонує на основі угоди, укладеної сторонами, які користуються засобами IPSec для захисту переданої інформації. Ця угода регулює декілька параметрів: IP-адреси відправника та одержувача, криптографічний алгоритм, порядок обміну ключами, розміри ключів, термін служби ключів, алгоритм аутентифікації.

IPSec - це погоджений набір відкритих стандартів, що має ядро, яке може бути досить просто доповнено новими функціями і протоколами.

Транспортний рівень

• SSL/TLS

На транспортному рівні використовується протокол SSL / TLS або Secure Socket Layer / Transport Layer Security, який реалізує шифрування і аутентифікацію між транспортними рівнями приймача і передавача. SSL / TLS може застосовуватися для захисту трафіку TCP, але не може застосовуватися для захисту трафіку UDP. Для функціонування VPN на основі SSL / TLS немає необхідності в реалізації спеціального програмного забезпечення так як кожен браузер і поштовий клієнт обладнанні цими протоколами. В силу того, що SSL / TLS реалізується на транспортному рівні, захищене з'єднання встановлюється «з-кінця-в-кінець».

TLS-протокол заснований на Netscape SSL-протоколі версії 3.0 і складається з двох частин - TLS Record Protocol і TLS Handshake Protocol. Різниця між SSL 3.0і TLS 1.0 незначні.

SSL / TLS включає в себе три основних фази:

1) Діалог між сторонами, метою якого є вибір алгоритму шифрування,

2) Обмін ключами на основі криптосистем з відкритим ключем або аутентифікація на основі сертифікатів,

3) Передача даних, шифруємих за допомогою симетричних алгоритмів шифрування