- •Раздел 5. Теоретические осовы информационной безопасности автоматизированных систем

- •Раздел 7. Криптографические методы защиты информации

- •Раздел 5. Теоретические основы иб автоматизированных систем

- •1. Определение и место проблем иб в общей совокупности информационных проблем современного общества. Анализ развития подходов к защите информации. Современная постановка задачи защиты информации.

- •6. Энергоинформационное взаимодействие как одна из современных угроз нарушения информационной безопасности. Сущность нейролингвистического программирования.

- •8. Виды политик безопасности и их основные положения, а также методы использования формальных моделей при построении защищенных ас.

- •9. Классы защиты по tcsec, концепция защиты ас и свт по руководящим документам Гостехкомиссии рф, профили защиты по «Единым критериям».

9. Классы защиты по tcsec, концепция защиты ас и свт по руководящим документам Гостехкомиссии рф, профили защиты по «Единым критериям».

«Критерии безопасности компьютерных систем» (Trusted Computer System Evaluation Criteria»), получившее неформальное, но прочно закрепившееся название «Оранжевая книга», были разработаны Министерством обороны США в 1983 году с целью определения требований безопасности, предъявляемых к аппаратному, программному и специальному обеспечение компьютерных систем и выработки соответствующей методологии анализа политики безопасности, реализуемой в компьютерных системах военного назначения.

В «Оранжевой книге» предложены три категории требований безопасности — политика безопасности, аудит и корректность, в рамках которых сформулированы шесть базовых требований безопасности. Первые четыре требования направлены непосредственно на обеспечение безопасности информации, а два последних — на качество самих средств защиты.

Требование 1. Политика безопасности – система должна поддерживать точно определенную политику безопасности. Возможность осуществления субъектами доступа к объектам должна определяться на основании их идентификации и набора правил управления доступом. Там, где необходимо, должна использоваться политика нормативного управления доступом, позволяющая эффективно реализовать разграничение доступа к категорированной информации (информации, отмеченной грифом секретности, типа «секретно», «сов. секретно» и т.д. ).

Требование 2. Метки

С объектами должны быть ассоциированы метки безопасности, используемые в качестве атрибутов контроля доступа. Для реализации нормативного управления доступом система должна обеспечивать возможность присваивать каждому объекту метку или набор атрибутов, определяющих степень конфиденциальности (гриф секретности) объекта и/или режимы доступа к этому объекту.

Требование 3. Идентификации и аутентификация

Все субъекты должны иметь уникальные идентификаторы. Контроль доступа должен осуществляться на основании результатов идентификации субъекта и объекта доступа, подтверждения подлинности их идентификаторов (аутентификации) и правил разграничения.

Требование 4. Регистрация и учет

Для определения степени ответственности пользователей за действия в системе, все происходящее в ней события, имеющие значение с точки зрения безопасности, должны отслеживаться и регистрироваться в защищенном протоколе. Система регистрации должна осуществлять анализ общего потока событий и выделять из него только те события, которые оказывают влияние на безопасность для сокращения объема протокола и повышения эффективности его анализа. Протокол событий должен быть надежно защищен от несанкционированного доступа, модификации и уничтожения.

Требование 5. Контроль корректности функционирования средств зашиты

Средства защиты должны содержать независимые аппаратные и/или программные компоненты, обеспечивающие работоспособность функций защиты. Это означает, что все средства зашиты, обеспечивающие политику безопасности, управление атрибутами и метками безопасности, идентификацию и аутентификацию, регистрацию и учет, должны находится под контролем средств проверяющих корректность их функционирования. Основной принцип контроля корректности состоит в том, что средства контроля должны быть полностью независимы от средств защиты.

Требование 6. Непрерывность защиты

Все средства защиты (в т.ч. и реализующие данное требование) должны быть защищены от несанкционированного вмешательства и/или отключения, причем эта защита должна быть постоянной и непрерывной в любом режиме функционирования системы защиты и компьютерной системы в целом. Данное требование распространяется на весь жизненный цикл компьютерной системы. Кроме него, его выполнение является одним из ключевых аспектов формального доказательства безопасности системы.

«Оранжевая книга» предусматривает четыре группы критериев, которые соответствуют различной степени защищенности: от минимальной (группа D) до формально доказанной (группа А). Каждая группа включает один или несколько классов. Группы D и А содержат по одному классу (классы D1 и А1 соответственно), группа С — классы C1, C2, а группа В — B1, B2, ВЗ, характеризующиеся различными наборами требований безопасности. Уровень безопасности возрастает при движении от группы D к группе А, а внутри группы — с возрастанием номера класса.

Группа D. Минимальная защита

Класс D1. Минимальная защита. К этому классу относятся все системы, которые не удовлетворяют требованиям других классов.

Группа С. Дискреционная защита - характеризуется наличием дискреционного управления доступом и регистрацией действий субъектов.

Класс С1. Дискреционная защита. Системы этого класса удовлетворяют требованиям обеспечения разделения пользователей и информации и включают средства контроля и управления доступом, позволяющие задавать ограничения для индивидуальных пользователей, что дает им возможность защищать свою приватную информацию от других пользователей. Класс С1 рассчитан на многопользовательские системы, в которых осуществляется совместная обработка данных одного уровня секретности.

Класс С2. Управление доступом. Системы этого класса осуществляют более избирательное управление доступом, чем системы класса С1, с помощью применения средств индивидуального контроля за действиями пользователей, регистрацией, учетом событий и выделением ресурсов.

Группа В. Мандатная защита. Основные требования этой группы — мандатное управление доступом с использованием меток безопасности, поддержка модели и политики безопасности, а также наличие спецификаций на функции ТСВ. Для систем этой группы монитор взаимодействий должен контролировать все события в системе.

Класс В1. Защита с применением меток безопасности.

Системы класса B1 должны соответствовать всем требованиям, предъявляемым к системам класса С2, и, кроме того, должны поддерживать определенную неформально модель безопасности, маркировку данных и мандатное управление доступом. При экспорте из системы информация должна подвергаться маркировке. Обнаруженные в процессе тестирования недостатки должны быть устранены.

Класс В2. Структурированная защита. Для соответствия классу В2 ТСВ системы должны поддерживать формально определенную и четко документированную модель безопасности, предусматривающую дискреционное и мандатное управление доступом, которое распространяется по сравнению с системами класса В1 на все субъекты. Кроме того, должен осуществляться контроль скрытых каналов утечки информации. В структуре ТСВ должны быть выделены элементы, критичные с точки зрения безопасности. Интерфейс ТСВ должен быть четко определен, а его архитектура и реализация должны быть выполнены с учетом возможности проведения тестовых испытаний. По сравнению с классом В1 должны быть усилены средства аутентификации. Управление безопасностью осуществляется администраторами системы. Должны быть предусмотрены средства управления конфигурацией.

Класс ВЗ. Домены безопасности. Для соответствия этому классу ТСВ системы должно поддерживать монитор взаимодействий, который контролирует все типы доступа субъектов к объектам и который невозможно обойти. Кроме того, ТСВ должно быть структурировано с целью исключения из него подсистем, не отвечающих за реализацию функции защиты, и быть достаточно компактно для эффективного тестирования и анализа. В ходе разработки и реализации ТСВ должны применяться методы и средства, направленные на минимизацию его сложности. Средства аудита должны включать механизмы оповещения администратора при возникновении событий, имеющих значение для безопасности системы. Требуется наличие средств восстановления работоспособности системы.

Группа А. Верифицированная защита – характеризуется применением формальных методов верификации, корректная работа механизмов управления доступом (дискреционного и мандатного). Требуется дополнительная документация, демонстрирующая, что архитектура и реализация ТСВ отвечают требованиям безопасности.

Класс А1. Формальная верификация. Системы класса А1 функционально эквивалентны системам класса ВЗ, и к ним не предъявляется никаких дополнительных функциональных требований. В отличие от систем класса ВЗ в ходе разработки должны применяться формальные методы верификации, что позволяет с высокой уверенностью получить корректную реализацию функций защиты. Процесс доказательства адекватности реализации начинается на ранней стадии разработки с построения формальной модели политики безопасности и спецификаций высокого уровня. Для обеспечения методов верификации системы класса А1 должны содержать более мощные средства управления конфигурацией и защищенную процедуру дистрибуции.

Концепция защиты АС и СВТ по руководящим документам Гостехкомиссии РФ.

Идейной основой набора Руководящих документов является «Концепция защиты СВТ и АС от НСД к информации». Концепция излагает систему взглядов, основных принципов, которые закладываются в основу проблемы защиты информации от несанкционированного доступа, являющейся частью общей проблемы безопасности информации.

Если средствам контроля и обеспечения целостности, еще уделяется некоторое внимание, то поддержка работоспособности систем обработки информации (как мера защиты от угроз работоспособности) вообще не упоминается. Определенный уклон в сторону поддержания секретности объясняется тем, что эти документы были разработаны в расчете на применение в информационных системах министерства обороны и спецслужб РФ, а также недостаточно высоким уровнем информационных технологий этих систем по сравнению с современным.

В Концепции различаются понятия средств вычислительной техники (СВТ) и автоматизированной системы (АС), аналогично тому, как в Европейских Критериях проводится деление на продукты и системы.

В Концепции формулируются следующие основные принципы защиты от НСД к информации:

защита СВТ обеспечивается комплексом программно-технических средств;

защита АС обеспечивается комплексом программно-технических средств и поддерживающих их организационных мер;

защита АС должна обеспечиваться на всех технологических этапах обработки информации и во всех режимах функционирования, в том числе при проведении ремонтных и регламентных работ;

программно-технические средства защиты не должны существенно ухудшать основные функциональные характеристики АС (надежность, быстродействие, возможность изменения конфигурации АС);

неотъемлемой частью работ по защите является оценка эффективности средств защиты, осуществляемая по методике, учитывающей всю совокупность технических характеристик оцениваемого объекта, включая технические решения и практическую реализацию средств защиты;

защита АС должна предусматривать контроль эффективности средств защиты от НСД (контроль может быть либо периодическим, либо инициироваться пользователем АС или контролирующими органами).

Концепция ориентируется на физически защищенную среду, проникновение в которую посторонних лиц считается невозможным, поэтому нарушитель определяется как субъект, имеющий доступ к работе с штатными средствами АС и СВТ как части АС.

Нарушители классифицируются по уровню возможностей, предоставляемых им штатными средствами АС и СВТ. При этом выделяется четыре уровня этих возможностей, а классификация является иерархической, т.е. каждый следующий уровень включает в себя функциональные возможности предыдущего.

Первый уровень определяет самый низкий уровень возможностей ведения диалога в АС – запуск задач (программ) из фиксированного набора, реализующих заранее предусмотренные функции по обработке информации.

Второй уровень определяется возможностью создания и запуска собственных программ с новыми функциями по обработке информации.

Третий уровень определяется возможностью управления функционированием АС, т.е. воздействием на базовое программное обеспечение системы и на состав и конфигурацию ее оборудования.

Четвертый уровень определяется всем объемом возможностей лиц, осуществляющих проектирование, реализацию и ремонт технических средств АС, вплоть до включения в состав СВТ собственных технических средств с новыми функциями по обработке информации.

В своем уровне нарушитель является специалистом высшей квалификации, знает все о АС и, в частности, о системе и средствах ее защиты.

Главным средством защиты от НСД в Концепции рассматривается система разграничения доступа (СРД) субъектов к объектам доступа. Основными функциями СРД являются:

реализация правил разграничения доступа (ПРД) субъектов и их процессов к данным;

реализация ПРД субъектов и их процессов к устройствам создания твердых копий;

изоляция программ процесса, выполняемого в интересах субъекта, от других субъектов;

управление потоками данных с целью предотвращения записи данных на носители несоответствующего грифа;

реализация правил обмена данными между субъектами для АС и СВТ, образующими сеть.

Кроме того, Концепция предусматривает наличие обеспечивающих средств для СРД, которые выполняют следующие функции:

идентификацию и опознание (аутентификацию) субъектов и поддержание привязки субъекта к процессу, выполняемому для субъекта;

регистрацию действий субъекта и его процесса;

предоставление возможностей исключения и включения новых субъектов и объектов доступа, а также изменение полномочий субъектов;

реакцию на попытки НСД, например, сигнализацию, блокировку, восстановление после НСД;

тестирование;

очистку оперативной памяти и рабочих областей на магнитных носителях после завершения работы пользователя с защищаемыми данными;

учет выходных печатных и графических форм и твердых копий в АС;

контроль целостности программной и информационной части как СРД, так и обеспечивающих ее средств.

Функции СРД и обеспечивающих средств, предлагаемые в Концепции, близки к аналогичным положениям «Оранжевой книги», т.к. близки и исходные посылки – защита от НСД к информации в условиях физически безопасного окружения. Технические средства защиты от НСД, согласно Концепции, должны оцениваться по следующим основным параметрам:

степень полноты охвата ПРД реализованной СРД и ее качество;

состав и качество обеспечивающих средств для СРД;

гарантии правильности функционирования СРД и ее средств.

Документ «Показатели защищенности СВТ от НСД»

Данный руководящий документ устанавливает классификацию СВТ по уровню защищенности от НСД к информации на базе перечня показателей защищенности и совокупности описывающих их требований. Под СВТ понимается совокупность программных и технических элементов систем обработки данных, способных функционировать самостоятельно или в составе других систем.

Данные показатели содержат требования защищенности СВТ от НСД к информации и применяются к общесистемным программным средствам и операционным системам (с учетом архитектуры ЭВМ). Конкретные перечни показателей определяют классы защищенности СВТ и описываются совокупностью требований. Совокупность всех средств защиты составляет комплекс средств защиты (КСЗ).

Установлено семь классов защищенности СВТ от НСД к информации. Самые низкие требования предъявляются к системам, соответствующим седьмому классу самые высокие — к первому.

Таблица 2.1. Распределение показателей защищенности по классам СВТ

Наименование показателя |

Класс защищенности |

|||||

6 |

5 |

4 |

3 |

2 |

1 |

|

Дискреционным принцип контроля доступа |

+ |

+ |

+ |

= |

+ |

= |

Мандатный принцип контроля доступа |

- |

- |

+ |

= |

= |

= |

Очистка памяти |

- |

+ |

+ |

+ |

= |

= |

Изоляция модулей |

- |

- |

+ |

= |

+ |

= |

Маркировка документов |

- |

- |

+ |

= |

= |

= |

Защита ввода и вывода на отчужденный физический носитель информации |

- |

- |

+ |

= |

= |

= |

Сопоставление пользователя с устройством |

- |

- |

+ |

= |

= |

= |

Идентификация и аутентификация |

+ |

= |

+ |

= |

= |

= |

Гарантии проектирования |

- |

+ |

+ |

+ |

+ |

+ |

Регистрация |

- |

+ |

+ |

+ |

= |

= |

Взаимодействие пользователя с КСЗ |

- |

- |

- |

+ |

= |

= |

Надежное восстановление |

- |

- |

- |

+ |

= |

= |

Целостность КСЗ |

- |

+ |

+ |

+ |

= |

|

Контроль модификации |

- |

- |

- |

- |

+ |

= |

Контроль дистрибуции |

- |

- |

- |

- |

+ |

= |

Гарантии архитектуры |

- |

- |

- |

- |

- |

+ |

Тестирование |

+ |

+ |

+ |

+ |

+ |

= |

Руководство пользователя |

+ |

= |

= |

= |

= |

= |

Руководство по КСЗ |

+ |

+ |

= |

+ |

+ |

= |

Текстовая документация |

+ |

+ |

+ |

+ |

+ |

= |

Конструкторская(проектная)документация |

+ |

+ |

+ |

+ |

+ |

+ |

Обозначения:

«-» - нет требований к данному классу

«+» - новые или дополнительные требования

«=» - требовании совпадают с требованиями к СВТ предыдущего класса

«КСЗ» - комплекс средств защиты

Требования к защищенности aвтоматизированных систем

Данные требования являются составной частью критериев защищенности автоматизированных систем обработки информации от НСД Требования сгруппированы вокруг peaлизующих их подсистем защиты. В отличие от остальных стандартов, отсутствует раздел содержащий требования по обеспечению работоспособности системы, зато присутствует раздел, посвященный криптографическим средствам (другие стандарты не содержат даже упоминания о криптографии, так как рассматривают ее исключительно в качестве механизма, реализующего остальные требования, такие, как аутентификацию, контроль целостности и т.д.).

Документы ГТК устанавливают девять классов защищенности АС от НСД, каждый из которых xapaктеризуются определенной совокупнопностью требовании к средствам защит. Классы подразделяются на три группы, отличающиеся спецификой обработки информации в АС. Группа АС определяется на основании следующих признаков:

наличие в АС информации различного уровня конфиденциальности,

уровень полномочий пользователей АС на доступ к конфиденциальной информации,

режим обработки данных в АС (коллективный или индивидуальный).

В пределах каждой группы соблюдается иерархия классов защищенности АС. Класс, соответствующий высшей степени защищенности дли данной группы, обозначается индексом NA, где N - номер группы (от 1 до 3). Следующий класс обозначается NБ и т.д.

Третья группа включает АС, в которых работает один пользователь, допущенный ко всей информации АС. размещенной на носителях одного уровня конфиденциальности. Группа содержит два класса —3Б и 3А.

Вторая группа включает АС, в которых пользователи имеют одинаковые полномочия доступа ко всей информации, обрабатываемой и/или хранимой в АС на носителях различного уровня конфиденциальности. Группа содержит два класса — 2Б и 2А.

Первая группа включает многопользовательские АС, в которых одновременно обрабатывается и/или хранится информация разных уровней конфиденциальности. Не все пользователи имеют равные права доступа. Группа содержит пять классов — 1Д, 1Г. 1В, 1Б и 1А.

К недостаткам данного стандарта относятся, как мы уже говорили, отсутствие требований к защите от угроз работоспособности, ориентация на противодействие НСД и отсутствие требований к адекватности реализации политики безопасности. Понятие «политика безопасности» трактуется исключительно как поддержание режима секретности и отсутствие НСД, что принципиально неверно. Из-за этого средства защиты ориентируются исключительно на противодействие внешним угрозам, а к структуре самой системы и ее функционированию не предъявляется никаких требований. Ранжирование требований по классам защищенности по сравнению с остальными стандартами информационной безопасности максимально упрощено и сведено до определения наличия/отсутствия заданного набора механизмов защиты, что существенно снижает гибкость требований и возможность их практического применения во многих случаях затрудняет.

Несмотря на указанные недостатки, документ ГТК заполнили правовой вакуум в области стандартов информационной безопасности в нашей стране и на определенном этапе оперативно решили актуальную проблему

Профили защиты по «Единым критериям»

«Единые критерии безопасности информационных технологий» (Common Criteria for Information Technology Security Evaluation, далее просто «Единые критерии») [19] являются результатом совместных усилий авторов «Европейских критериев безопасности информационных технологий», «Федеральных критериев безопасности информационных технологий» и «Канадских критериев безопасности компьютерных систем» по объединению этих стандартов в единый согласованный документ.

«Единые критерии» рассматривают безопасность как совокупность конфиденциальности, целостности и доступности ресурсов ВС и ставят перед средствами защиты задачи противодействия соответствующим типам угроз и реализации политики безопасности, однако не ограничиваются этими традиционными целями и позволяют учитывать угрозы, которые не могут быть отнесены ни к одному из перечисленных выше типов.

«Единые критерии» регламентируют все стадии: разработки, квалификационного анализа и эксплуатации ИТ-продуктов, в соответствии с «Федеральными критериям». «Единые критерии» предлагают достаточно сложную и бюрократичную концепцию процесса разработки и квалификационного анализа ИТ-продуктов, требующую от потребителей и производителей огромного количества бумажной работы по составлению и оформлению весьма объемных и подробных нормативных документов. Основные определения стандарта:

Задачи защиты — базовое понятие «Единых критериев», выражающее потребность носителей ИТ-продукта в противостоянии заданному множеству угроз безопасности или в необходимости реализации политики безопасности.

Профиль защиты — специальный нормативный документ, представляющий собой совокупность Задач защиты, функциональных требований, требований адекватности и их обоснования. Служит руководством для разработчика ИТ-продукта при создании проекта защиты.

Проект защиты — специальный нормативный документ, представляющий собой совокупность задач защиты, функциональных требований, требований адекватности, общих спецификаций средств защиты и их обоснования. В ходе квалификационного анализа служит в качестве описания ИТ-продукта.

С точки зрения авторов «Единых критериев» наиболее существенным аспектом требований безопасности, на которые ориентируются разработчики при создании ИТ-продукта, является их соответствие нуждам его потребителей. Только при соблюдении этого условия будет достигнута поставленная цель — обеспечение безопасности информационных технологий. «Единые критерии» определяют множество типовых требований, которые в совокупности с механизмом профилей защиты позволяют потребителям создавать Частные наборы требований, отвечающие их нуждам. Разработчики могут использовать профиль защиты как основу для создания спецификаций своих продуктов. Профиль защиты и спецификации средств защиты составляют проект защиты, который представляет ИТ-продукт в ходе квалификационного анализа.

Основными документами, описывающими все аспекты безопасности ИТ-продукта с точки зрения пользователей и разработчиков, являются соответственно профиль защиты и проект защиты.

Профиль защиты - определяет требования безопасности к определенной категории ИТ-продуктов, не уточняя методы и средства их реализации. С помощью профилей защиты потребители формулируют свои требования к производителям.

Рассмотрим назначение и содержание разделов профиля защиты.

Введение содержит всю информацию, необходимую для поиска профиля защиты в библиотеке профилей.

Идентификатор профиля защиты представляет собой уникальное имя, пригодное для его поиска среди подобных ему профилей и обозначения ссылок на него.

Обзор содержания содержит краткую аннотацию профиля защиты, на основании которой потребитель может сделать вывод о пригодности данного профиля для его нужд.

Описание ИТ-продукта должно содержать его краткую характеристику, функциональное назначение, принципы работы, методы использования и т. д. Эта информация не подлежит анализу и сертификации, но предоставляется производителям и экспертам по квалификации для пояснения требований безопасности и определения их соответствия задачам, решаемым с помощью ИТ-продукта, а также для общего понимания его структуры и принципов работы.

Среда эксплуатации. Этот раздел содержит описание всех аспектов функционирования ИТ-продукта, связанных с безопасностью.

Угрозы безопасности. Описание угроз безопасности, присущих среде эксплуатации ИТ-продукта, которым должна противостоять защита. Для каждой угрозы должен быть указан ее источник, а также метод воздействия и его объект.

Политика безопасности. Описание политики безопасности должно определять и, при необходимости, объяснять правила политики безопасности, которая должна быть реализована в ИТ-продукте.

Условия эксплуатации. Описание условий эксплуатации ИТ-продукта должно содержать исчерпывающую характеристику среды его эксплуатации с точки зрения безопасности.

Задачи защиты отражают потребности пользователей в противодействии указанным угрозам безопасности и/или в реализации политики безопасности.

Задачи защиты ИТ-продукта должны быть четко определены и отражать потребности в противодействии угрозам безопасности и/или в реализации политики безопасности.

Другие задачи защиты отражают потребности в противодействии угрозам безопасности и/или в реализации политики безопасности других (не относящихся к сфере информационных технологий) компонентов ВС.

Требования безопасности. В этом разделе профиля защиты содержатся требования безопасности, которым должен удовлетворять ИТ-продукт для решения задач защиты.

Раздел функциональных требовании должен содержать только типовые требования, предусмотренные соответствующими разделами «Единых критериев». Необходимо обеспечить такой уровень детализации требований, который позволяет продемонстрировать их соответствие задачам защиты. Функциональные требования могут предписывать или запрещать использование конкретных методов и средств защиты.

Раздел требований адекватности также состоит из типовых требований соответствующих разделов «Единых критериев».

Обоснование должно демонстрировать, что профиль защиты содержит полное ч связное множество требований, и что удовлетворяющий им ИТ-продукт будет эффективно противостоять угрозам безопасности среды эксплуатации.

Обоснование задач защиты должно демонстрировать, что задачи защиты, предложенные в профиле, соответствуют свойствам среды эксплуатации, так как их решение позволит эффективно противостоять угрозам безопасности и реализовать политику безопасности.

Обоснование требовании безопасности показывает, что требования безопасности позволяют решить задачи защиты, так как:

совокупность целей, преследуемых отдельными функциональными требованиями, соответствует установленным задачам защиты;

требования безопасности являются согласованными, т. е. не противоречат друг другу, а, напротив, взаимно усиливаются;

все взаимосвязи между требованиями учтены либо посредством их указания в требованиях, либо| посредством установления требований к среде эксплуатации;

выбранный набор требований и уровень адекватности могут быть обоснованы.

Профиль защиты служит отправной точкой для производителя, ИТ-продукта, который должен на основании этого материала и предложенных им технических решений разработать проект защиты, который будет представлять ИТ-продукт в ходе квалификационного анализа.

Проект защиты содержит требования и задачи защиты ИТ-продукта, а также описывает уровень функциональных возможностей реализованных в нем средств защиты, их обоснование и подтверждение степени их адекватности. Проект защиты представляет собой основу для совместной работы производителей и экспертов по квалификации.

Многие разделы проекта защиты совпадают с одноименными разделами профиля защиты, поэтому рассмотрим только те разделы, которые специфичны для проекта защиты, а также те, которые претерпели изменения.

Введение содержит информацию, необходимую для идентификации проекта защиты, определения назначения, а также обзор его содержания.

Идентификатор представляет собой уникальное имя проекта защиты, необходимое для поиска и идентификации проекта защиты и соответствующею ему ИТ-продукта.

Обзор содержании представляют собой достаточно подробную аннотацию проекта защиты, позволяющую потенциальным потребителям определить пригодность ИТ-продукта для решения их задач.

Заявка на соответствие «Единым критериям» содержит описание всех свойств ИТ-продукта, подлежащих квалификационному анализу на основе «Единых критериев».

Раздел Требований безопасности проекта защиты содержит требования безопасности к ИТ-продукту, которыми руководствовался производитель в ходе его разработки, что позволяет ему заявлять об успешном решении поставленных задач защиты. Этот раздел несколько отличается от аналогичного раздела профиля защиты.

Раздел функциональных требований к ИТ-продукту в отличие от соответствующего раздела профиля защиты допускает использование кроме типовых требований «Единых критериев» других, специфичных для данного продукта и среды его эксплуатации. При описании специфичных требований необходимо сохранять стиль и подробность, присущие требованиям «Единых критериев».

Раздел требований адекватности по сравнению с соответствующим разделом профиля защиты может включать уровни адекватности, не предусмотренные в «Единых критериях». В этом случае описание уровня адекватности должно быть четким, непротиворечивым и обладать степенью подробности, допускающей его использование в ходе квалификационного анализа. При этом желательно использовать стиль и подробность описания уровней адекватности, принятые в «Единых критериях».

«Единые критерии разделяют требования безопасности на две категории: функциональные требования и требования адекватности.

Функциональные требования регламентируют функционирование обеспечивающих безопасность компонентов ИТ-продукта и определяют возможности средств защиты.

Адекватность представляет собой характеристику ИТ-продукта, которая отражает насколько эффективно обеспечивается заявленный уровень безопасности, а также степень корректности реализации средств защиты. Адекватность опирается на информацию о процессах проектирования, создания и эксплуатации ИТ-продукта.

Набор классов функциональных требований «Единых критериев» отличается, других стандартов, во-первых, своей всеобъемлющей полнотой (76 требований), а, во-вторых, многоуровневым подходом к обеспечению безопасности. Впервые отдельные классы требований направлены на обеспечение безопасности самих средств защиты, контроль за эксплуатацией системы, обеспечение конфиденциальности сеансов доступа к системе и организацию обмена информацией.

Требования адекватности регламентируют технологию и процесс создания ИТ-продукта, а также необходимость проведения анализа слабых мест защиты.

Как и функциональные требования, требования адекватности жестко структурированы и регламентируют все этапы проектирования, создания и эксплуатации ИТ-продукта очень детально и подробно.

Ранжирование требований адекватности представлено в виде упорядоченных списков. Критерии адекватности используются в ходе квалификационного анализа ИТ-продукта для определения степени корректности реализации функциональных требований и назначения ИТ-продукту соответствующею уровня адекватности. Для этого «Единые критерии» предлагают семь стандартных уровней адекватности, каждый из которых определят степень соответствия ИТ-продукта каждому требованию адекватности (адекватность возрастает от первого уровня к седьмому). Названия уровней отражают возможности средств контроля и верификации, применяющихся в ходе разработки и анализа ИТ-продукта.

Уровень 1 Применение функциональною тестирования.

Уровень 2. Применение структурного тестирования.

Уровень 3. Применение методик тестирования и контроля

Уровень 4. Применение методик разработки, тестирования и анализа.

Уровень 5. Применение полуформальных методов разработки и тестирования

Уровень б. Применение полуформальных методов верификации в процессе разработки и тестирования.

Уровень 7. Применение формальных методов верификации в процессе разработки и тестирования.

Требования «Единых критериев» охватывают практически все аспекты безопасности ИТ-продуктов и служат весьма полезным исходным материалом для потребителей и разработчиков при формировании профилей и проектов защиты. Кроме того, «Единые критерии» являются всеобъемлющей энциклопедией информационной безопасности.

Предложенные «Едиными критериями» механизмы профиля защиты и проекта защиты позволяю г потребителям и производителям в полной мере выразить свой взгляд на требования безопасности и задачи защиты, а с другой стороны дают возможность экспертам по квалификации проанализировать взаимное соответствие между требованиями, нуждами потребителей, задачами защиты и средствами защиты ИТ-продукта.

7. Простое конечное поле. Расширенное конечное поле. Алгебраическая структура конечного поля. Минимальные многочлены. Неприводимые и примитивные многочлены над конечными полями. Мультипликативная группа конечного поля.

Простое конечное поле

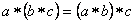

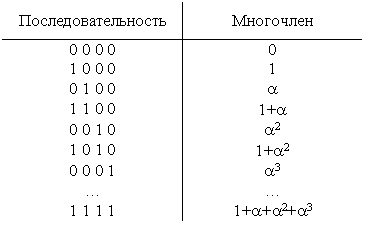

Полем называют множество элементов, на котором определены две операции. Одна из них называется сложением и обозначается a+b, а другая – умножением и обозначается a ·b, даже если эти операции не являются обычными операциями сложения и умножения чисел. Для того, чтобы множество элементов, на котором заданы операции сложения и умножения, было полем, необходимо, чтобы по каждой из этих операций выполнялись все групповые аксиомы, а также выполнялся дистрибутивный закон, т. е. для трех любых элементов поля а, b, с были справедливы равенства а ·(b+с) = а ·b+а ·с и (b+с) ·а = b · а+с ·а.

G.1. Операция может быть применена к любым двум элементам группы, в результате чего получается третий элемент группы, т.е., если

и

и

,

то

,

то

.

.

G.2. Для любых трех элементов

,

,

и

и

из

из

.

.

G.3. В существует единичный элемент

,

т.е. такой, что

,

т.е. такой, что

для

любого

.

для

любого

.

G.4. Для любого элемента существует обратный элемент

такой,

что

такой,

что

.

.

Аксиома

G.1 определяет замкнутость операции в

группе. Обычно операции над элементами

записывают в виде

![]() и

называют сложением или в виде

и

называют сложением или в виде

![]() и

называют умножением, даже если они не

являются обычными сложением и умножением.

В соответствии с двумя записями операций

различают аддитивную и мультипликативную

группы.

и

называют умножением, даже если они не

являются обычными сложением и умножением.

В соответствии с двумя записями операций

различают аддитивную и мультипликативную

группы.

Свойство операции, сформулированное в виде аксиомы G.2, называют ассоциативностью. Она означает, что порядок выполнения операций несущественен, и поэтому скобки не нужны.

Аксиома

G.3 постулирует обязательное существование

единичного элемента. Для аддитивной

группы единичный элемент называют

нулем, обозначают 0 и определяют из

уравнения

![]() .

Для мультипликативной группы единичный

элемент называют единицей и определяют

из уравнения

.

Для мультипликативной группы единичный

элемент называют единицей и определяют

из уравнения

![]() .

.

Аксиома

G.4 требует для каждого элемента группы

существования обратного элемента. Если

групповая операция – сложение, то

элемент, обратный

,

обозначается

![]() и

находится из уравнения

и

находится из уравнения

![]() .

Для мультипликативной группы обратный

к

элемент

обозначается

и

находится из уравнения

.

Для мультипликативной группы обратный

к

элемент

обозначается

и

находится из уравнения

![]() .

.

Группа называется коммутативной или абелевой, если кроме аксиом G.1 – G.5 выполняется следующая аксиома коммутативности.

G.5.

Для двух произвольных элементов

и

из

справедливо

![]() .

.

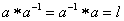

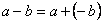

Кроме того, по каждой операции группа должна быть коммутативной, т. е. должно выполняться а + b = b + a и а · b = b · а. Следует заметить, что групповые свойства по операции умножения справедливы для всех ненулевых элементов поля.

Для конечных полей выполняются следующие аксиомы.

GF.1. Из введенных операций над элементами поля одна называется сложением и обозначается как

,

а другая - умножением и обозначается

как

,

а другая - умножением и обозначается

как

.

.

GF.2. Для любого элемента существует обратный элемент по сложению

и

обратный элемент по умножению

и

обратный элемент по умножению

(если

(если

)

такие, что

)

такие, что

и

и

.

Наличие обратных элементов позволяет

наряду с операциями сложения и умножения

выполнять также вычитание и деление:

.

Наличие обратных элементов позволяет

наряду с операциями сложения и умножения

выполнять также вычитание и деление:

,

,

.

Поэтому иногда просто говорят, что в

поле определены все четыре арифметические

операции (кроме деления на 0).

.

Поэтому иногда просто говорят, что в

поле определены все четыре арифметические

операции (кроме деления на 0).

GF.3. Поле всегда содержит мультипликативную единицу 1 и аддитивную единицу 0, такие что

,

и

,

и

для

любого элемента поля.

для

любого элемента поля.

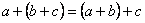

GF.4. Для введенных операций выполняются обычные правила ассоциативности

,

,

,

коммутативности

,

коммутативности

,

,

и

дистрибутивности

и

дистрибутивности

.

.

GF.5. Результатом сложения или умножения двух элементов поля является третий элемент из того же конечного множества.

Поля с конечным числом элементов q называют полями Галуа по имени их первого исследователя Эвариста Галуа и обозначают GF(q).

Число элементов поля q называют порядком поля. Конечные поля используются для построения большинства известных кодов и их декодирования.

В зависимости от значения q различают простые или расширенные поля. Поле называют простым, если q – простое число. Для обозначения простых чисел будем использовать символ p. Простое поле образуют числа по модулю p: 0, 1, 2,…, p–1, а операции сложения и умножения выполняются по модулю p.

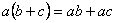

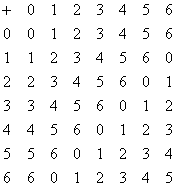

Наименьшее число элементов, образующих поле, равно 2. Такое поле должно содержать 2 единичных элемента: 0 относительно операции сложения и 1 относительно операции умножения. Это поле GF(2),или двоичное. Правила сложения и умножений для элементов GF(2)приводятся рис. П1.1.

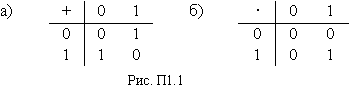

GF(3) –троичное поле с элементами 0, 1, 2. Для него правила сложения и умножения приводятся на рис. П1.2.

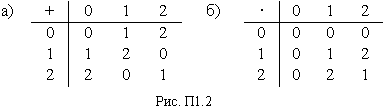

Изучим возможность построения полей с элементами в виде последовательностей чисел.

Определим условия, при которых последовательности длины m с элементами из поля GF(p) образуют поле.

Рассмотрим

последовательности длины 4 с элементами

из GF(2). Такие последовательности можно

складывать как векторы, и нулевым

элементом по операции сложения является

0000. Для задания операции умножения

сопоставим каждой последовательности

многочлен от  :

:

Умножение таких многочленов может дать степень, большую чем 3, т. е. последовательность, не принадлежащую рассматриваемому множеству.

Например,

(1101) · (1001) ![]() (1+α+α3)

· (1+α3) = 1+α+α4+α6.

Для того чтобы свести ответ к многочлену

степени не более 3, положим, что α

удовлетворяет уравнению степени 4,

например,

(1+α+α3)

· (1+α3) = 1+α+α4+α6.

Для того чтобы свести ответ к многочлену

степени не более 3, положим, что α

удовлетворяет уравнению степени 4,

например,

Π(α) = 1+α+α4 = 0,

или

α4 = 1+α.

Тогда

α5 =α+α2, α6 =α2+α3;

1+α+α4+α6 = 1+α+1+α+α2+α3 = α2+α3.

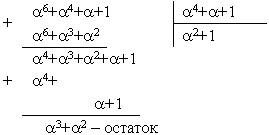

Это эквивалентно делению на многочлен 1+α+α4 и нахождению остатка от деления:

Таким образом, имеет место аналогия при формировании поля из чисел и последовательностей чисел (многочленов). Эта аналогия распространяется и на то, что для обратимости введенной операции умножения (чтобы система элементов в виде последовательностей длины m или многочленов степени меньшей m, образовывала поле) многочлен Π(α) должен быть неприводим над полем своих коэффициентов.

Поле, образованное многочленами над полем GF(р) по модулю неприводимого многочлена p(x) степени m, называется расширением поля степени m над GF(p) или расширенным полем. Оно содержит pm элементов и обозначается GF(pm).

Поле, образованное шестнадцатью двоичными последовательностями длины 4, или многочленами степени 3 и менее с коэффициентами из GF(2) по модулю многочлена x4+ x+1, неприводимого над GF(2), является примером расширенного поля GF(24), которое может быть обозначено также GF(16)

Важнейшим свойством конечных полей является следующее. Множество всех ненулевых элементов конечного поля образует группу по операции умножения, т. е. мультипликативную группу порядка q–1. Рассмотрим совокупность элементов мультипликативной группы, образованную некоторым элементом a и всеми его степенями α2,α3 и т. д. Так как группа конечна, должно появиться повторение, т. е. αi = αj. Умножая это равенство на (αi)–1 = (α–1)i, получим 1 = αj-i. Следовательно, некоторая степень α равна 1.

Наименьшее положительное число e, такое, что αe= 1, называется порядком элемента α. Совокупность элементов 1, α, α2,…,αe–1 образует подгруппу, поскольку произведение любых двух элементов принадлежит этой совокупности, а элемент, обратный αj, равен αe–j и тоже входит в эту совокупность.

Группа, которая состоит из всех степеней одного из ее элементов, называется циклической группой.

Из рассмотренного свойства конечных полей вытекают два важных следствия. Первое из них утверждает, что многочлен xq–1–1 имеет своими корнями все q–1 ненулевых элементов поля GF(q), т. е.

В поле GF(q) элемент a, имеющий порядок e = q–1, называется примитивным. Отсюда следует, что любой ненулевой элемент GF(q) является степенью примитивного элемента. Второе следствие из рассмотренного свойства утверждает, что любое конечное поле GF(q) содержит примитивный элемент, т. е. мультипликативная группа GF(q) является циклической.

Мультипликативная группа любого конечного поля является циклической (она порождается элементом поля наибольшего порядка).

В табл. П.1.1 представлены различными способами элементы GF(24).

Таблица П.1.1

Последовательность длины 4 |

Многочлен |

Степень |

Логарифм |

1 |

2 |

3 |

4 |

0000 |

0 |

0 |

– Ґ |

1000 |

1 |

1 |

0 |

0100 |

α |

α |

1 |

0010 |

α2 |

α2 |

2 |

0001 |

α3 |

α3 |

3 |

1100 |

1+α |

α4 |

4 |

0110 |

α+α2 |

α5 |

5 |

0011 |

α2+α3 |

α6 |

6 |

1101 |

1+α+α3 |

α7 |

7 |

1010 |

1+α2 |

α8 |

8 |

0101 |

α+α3 |

α9 |

9 |

1110 |

1+α+α2 |

α10 |

10 |

0111 |

α+α2+α3 |

α11 |

11 |

1111 |

1+α+α2+α3 |

α12 |

12 |

1011 |

1+α2+α3 |

α13 |

13 |

1001 |

1+α3 |

α14 |

14 |

Поле GF(24), представленное в табл. П.1.1, построено по модулю x4+x+1. Примитивный элемент поля a является корнем этого многочлена. Многочлен, корнем которого является примитивный элемент, называется примитивным многочленом. Если в качестве Π(x) выбрать примитивный неприводимый многочлен степени m над полем GF(2),то получим полеGF(2m) из всех 2m двоичных последовательностей длины m.

Выше было показано, что GF(4) нельзя представить в виде совокупности чисел 0, 1, 2, 3.

Характеристика поля всегда 0 или простое число (n•1=0, n – хар-ка)

Поле характеристики 0 содержит Q, поле рациональных чисел.

Поле характеристики p содержит Zp, поле вычетов по модулю p.

Количество элементов в конечном поле всегда равно pn, степени простого числа.

При этом для любого числа вида pn существует единственное (с точностью до изоморфизма) поле из pn элементов, обычно обозначаемое Fpn.

Любой ненулевой гомоморфизм полей является вложением.

Примеры поля:

множества рациональных, вещественных, комплексных чисел.

Конечное поле или поле Галуа — поле, состоящее из конечного числа элементов.

Обычно обозначается GF(p), где p — число элементов поля. Простое поле Галуа GF(p) = {S , ⊕ , ⊗} с бинарными операциями ⊕, ⊗.

Пусть надо построить поле GF(9) = GF(32). Для этого необходимо найти многочлен степени 2, неприводимый в Z3. Такими многочленами являются :

;

;

;

;

;

;

;

;

;

;

;

;

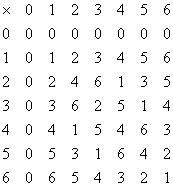

Возьмем, например, , тогда искомое поле есть GF(9) = Z3[x]/< >. Если вместо взять другой многочлен, то получится новое поле, изоморфное старому. Строятся таблицы умножения и сложения в поле GF(9).

Таблица сложения в GF(9)

![]()

+ |

0 |

1 |

2 |

x |

x + 1 |

x + 2 |

2x |

2x + 1 |

2x + 2 |

0 |

0 |

1 |

2 |

x |

x + 1 |

x + 2 |

2x |

2x + 1 |

2x + 2 |

1 |

1 |

2 |

0 |

x + 1 |

x + 2 |

x |

2x + 1 |

2x + 2 |

2x |

2 |

2 |

0 |

1 |

x + 2 |

x |

x + 1 |

2x + 2 |

2x |

2x + 1 |

x |

x |

x + 1 |

x + 2 |

2x |

2x + 1 |

2x + 2 |

0 |

1 |

2 |

x + 1 |

x + 1 |

x + 2 |

x |

2x + 1 |

2x + 2 |

2x |

1 |

2 |

0 |

x + 2 |

x + 2 |

x |

x + 1 |

2x + 2 |

2x |

2x + 1 |

2 |

0 |

1 |

2x |

2x |

2x + 1 |

2x + 2 |

0 |

1 |

2 |

x |

x + 1 |

x + 2 |

2x + 1 |

2x + 1 |

2x + 2 |

2x |

1 |

2 |

0 |

x + 1 |

x + 2 |

x |

2x + 2 |

2x + 2 |

2x |

2x + 1 |

2 |

0 |

1 |

x + 2 |

x |

x + 1 |

Таблица умножения в GF(9)

× |

0 |

1 |

2 |

x |

x + 1 |

x + 2 |

2x |

2x + 1 |

2x + 2 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

1 |

0 |

1 |

2 |

x |

x + 1 |

x + 2 |

2x |

2x + 1 |

2x + 2 |

2 |

0 |

2 |

1 |

2x |

2x + 2 |

2x + 1 |

x |

x + 2 |

x + 1 |

x |

0 |

x |

2x |

2 |

x + 2 |

2x + 2 |

1 |

x + 1 |

2x + 1 |

x + 1 |

0 |

x + 1 |

2x + 2 |

x + 2 |

2x |

1 |

2x + 1 |

2 |

x |

x + 2 |

0 |

x + 2 |

2x + 1 |

2x + 2 |

1 |

x |

x + 1 |

2x |

2 |

2x |

0 |

2x |

x |

1 |

2x + 1 |

x + 1 |

2 |

2x + 2 |

x + 2 |

2x + 1 |

0 |

2x + 1 |

x + 2 |

x + 1 |

2 |

2x |

2x + 2 |

x |

1 |

2x + 2 |

0 |

2x + 2 |

x + 1 |

2x + 1 |

x |

2 |

x + 2 |

1 |

2x |

Расширенное поле Галуа GF (pn) с бинарными операциями ⊕ , ⊗ по mod p, mod(M(x) : deg(M(x)) = n)

Элементами расширенного поля Галуа являются многочлены, коэффициенты которых являются элементами простого поля Галуа (элементы - числа). Для выполнения операций в конечном поле Галуа степени n необходимо использовать приведение по двойному модулю (modd p, f(x)). Для произведения операций над полем нужно задаться конкретным видом неприводимого многочлена, так как в зависимости от многочлена результаты умножения 2 элементов поля будут разными.

Неприводимый многочлен — многочлен, неразложимый на нетривиальные (неконстантные) многочлены. В кольце многочленов неприводимые многочлены играют роль сходную с простыми числами в кольце целых чисел.

Многочленом

f(x)

над конечным полем

GF(q)

степени m >= 0 называется сумма следующего

вида

;

;

;

;

;

;

Полином является неприводимым над полем GF(q), если он среди своих делителей не имеет других полиномов.

Число неприводимых полиномов степени n для поля GF(p)

µ(a) – функция Мебиуса

µ(a) = 1, a = 1

0, ki >= 2

-1, число сомножителей нечетное

1, число сомножителей четное

Мультипликативная структура конечных полей

Если поле содержит элемент а, то оно должно содержать и все степени а, а², а³, … Так как поле содержит мультипликативный обратный каждого ненулевого элемента, то ему принадлежит также а, а-², а-³, … Если не все степени а различны, то существуют такие два числа m и n, m>n и аm = аn, или аm-n = 1. Наименьшее из положительных чисел n, для которых аn = 1, называется порядком элемента а. Если порядок а равен n, то элементы 1, а, а², … , аn-1 различны. Действительно, если аm = аk,где 0 <= m < k < n, то аk-m = 1, хотя 0 < k-m < n, что противоречит определению порядка. Таким образом, порядок элемента равен числу различных степеней этого элемента. Если элемент имеет бесконечное число различных степеней, то мы говорим, что его порядок бесконечен. Порядок элемента 0 не определён. Поле одновременно может содержать элементы конечного и бесконечного порядка, например, поле действительных чисел содержит два элемента конечного порядка: +1 (порядка 1) и -1 (порядка 2). Все остальные ненулевые действительные числа имеют бесконечный порядок. В поле комплексных чисел элементы конечного порядка исчерпываются числами e2ki/n, где k и n – целые числа, а i = корень(-1). Таким образом, в некоторых полях только особые элементы имеют конечный порядок. В конечном поле, однако, каждый элемент имеет только конечное число различных степеней. Следовательно, каждый ненулевой элемент конечного поля имеет конечный порядок.

Если а – элемент порядка n, то легко найти порядка аm . Согласно алгоритму деления, m = k mod n.

Поле как алгебраическая структура

Для

простоты положим

![]() ,

тогда операции сложения и умножения

выполняются по mod

,

тогда операции сложения и умножения

выполняются по mod

![]() .

Пусть

.

Пусть

![]() ,

тогда результаты сложения двух любых

элементов поля

,

тогда результаты сложения двух любых

элементов поля

![]() (mod

7) и результаты умножения чисел

(mod

7) и результаты умножения чисел

![]() (mod

7) удобно представить в виде схем,

показанных на рис. 1.11.

(mod

7) удобно представить в виде схем,

показанных на рис. 1.11.

Рис.

1.11. Схемы сложения и умножения в поле

q=7

Рис.

1.11. Схемы сложения и умножения в поле

q=7

Из

теории полей Галуа известно, что в поле,

содержащем q элементов, существует, по

крайней мере один примитивный элемент

![]() такой,

что каждый ненулевой элемент из

такой,

что каждый ненулевой элемент из

![]() может

быть представлен как некоторая степень

этого элемента

.

может

быть представлен как некоторая степень

этого элемента

.

Это

утверждение указывает на то, что

примитивных элементов может быть

несколько. Оценим возможность

использовать простые числа 2, 3 и 5 в

качестве примитивных элементов поля

характеристики 7. Пусть примитивами

будут

![]() ;

;

![]() ;

и

;

и

![]() .

Техника представления элементов поля

показана в табл. 1.6.

.

Техника представления элементов поля

показана в табл. 1.6.

Табл.1.6

Представление элементов поля

![]() через

примитивные элементы

через

примитивные элементы

|

|

|

20 = 1 |

30 = 1 |

50 = 1 |

21 = 2 |

31 = 3 |

51 = 5 |

22 = 4 |

32 = 9 (mod 7) = 2 |

52 = 25 (mod 7) = 4 |

23 = 8 (mod 7) = 1 |

33 = 27 (mod 7) = 6 |

53 = 125 (mod 7) = 6 |

24 = 16(mod 7) = 4 |

34 = 81 (mod 7) = 4 |

54 = 625 (mod 7) = 2 |

25 =32(mod 7) = 4 |

35 = 243 (mod 7) = 5 |

55 = 3125 (mod 7) = 3 |

Становится

ясно, что не каждое простое число может

являться примитивным элементом поля

некоторой характеристики. Поскольку

теория кодирования оперирует главным

образом полем характеристики 2, рассмотрим

методы построения двоичных полей Галуа

степени расширения

![]() ,

т.е.

,

т.е.

![]() .

Каждый элемент

.

Каждый элемент

![]() представляется

в виде полиномов с двоичными коэффициентами,

степень которых не превосходит

.

Сложение многочленов выполняется по

правилу сложения в

,

а умножение элементов определяется как

умножение представляющих эти элементы

многочленов по модулю некоторого

заданного неприводимого многочлена

над

.

Например, для

представляется

в виде полиномов с двоичными коэффициентами,

степень которых не превосходит

.

Сложение многочленов выполняется по

правилу сложения в

,

а умножение элементов определяется как

умножение представляющих эти элементы

многочленов по модулю некоторого

заданного неприводимого многочлена

над

.

Например, для

![]() из

24 элементов может быть образовано как

поле многочленов над полем характеристики

2 по модулю многочлена

из

24 элементов может быть образовано как

поле многочленов над полем характеристики

2 по модулю многочлена

![]() .

Тогда корнем этого многочлена является

примитивный элемент

.

Представление элементов поля

через

примитивный элемент поля показано в

табл. 1.7.

.

Тогда корнем этого многочлена является

примитивный элемент

.

Представление элементов поля

через

примитивный элемент поля показано в

табл. 1.7.

Табл.

1.7 Представление элементов поля

![]()

|

|

|

|

1 |

= 0001 |

|

|

|

|

|

|

= 0010 |

=1001 |

|

|

|

|

|

= 0100 |

=1101 |

|

|

|

|

|

= 1000 |

=1111 |

|

|

|

+ |

1 |

= 0011 |

=1110 |

|

|

+ |

|

|

= 0110 |

=0111 |

|

+ |

|

|

|

= 1100 |

=1010 |

|

+ |

|

+ |

1 |

= 1011 |

=0101 |

|

|

+ |

|

1 |

= 0101 |

=1011 |

|

+ |

|

|

|

= 1010 |

=1100 |

|

|

+ |

+ |

1 |

= 0111 |

=0110 |

|

+ |

+ |

|

|

=1110 |

=0011 |

|

+ |

+ |

+ |

1 |

= 1111 |

=1000 |

|

+ |

+ |

|

1 |

= 1101 |

=0100 |

|

+ |

|

|

1 |

= 1001 |

=0010 |

|

|

|

|

|

= |

=0001 |

Исходя

из данных этой таблицы, выполнение

операции сложения двух произвольных

элементов поля

![]() будет

иметь вид

будет

иметь вид

![]() .

.

Естественно, что для получения полнодоступной схемы по операции сложения в двоичном поле заданной степени расширения необходимо иметь таблицу сложения каждого элемента такого поля с каждым. Выполнение операции умножения потребует разработки отдельной таблицы. Применение табличных значений способствует повышению скорости реализации процедуры кодирования (декодирования). Процедура сложения полиномов в реальных декодерах не вызывает принципиальных трудностей, однако, для выполнения операции умножения в поле некоторой характеристики используют табличное представление многочленов в виде целочисленных значений.

Минимальные многочлены

Если

w

- корень в

![]() неприводимого многочлена степени m

над

неприводимого многочлена степени m

над

![]() ,

то каждый элемент поля

,

то каждый элемент поля

![]() может

быть представлен в виде многочлена от

w

степени < m.

Каждый элемент из

может

быть представлен в виде многочлена от

w

степени < m.

Каждый элемент из

![]() является корнем некоторого минимального

многочлена над

,

степень которого делит m.

является корнем некоторого минимального

многочлена над

,

степень которого делит m.

Минимальный многочлен элемента U Є F совпадает с многочленом минимальной степени над F, имеющим корень U. Любой многочлен над F, имеющий корень U, делится на минимальный многочлен.

Минимальный многочлен над полем F любого примитивного элемента U расширения H степени n этого поля является неприводимым многочленом степени n над полем F.

Минимальный многочлен примитивного элемента поля порядка qn называется примитивным многочленом над полем .