- •Значение средств криптографической защиты.

- •3. Шифрование в каналах связи компьютерной сети.

- •4. Достоинства блочных шифров.

- •Рекомендации Шеннона для шифрования двоичной последовательности некой фиксированной длины n.

- •Методы анализа шифров (универсальные, специальные, частные)

- •Типовые элементы современных шифров: Перестановка размера n, q - ичная подстановка размера n, Усеченная q - ичная подстановка размера n X m , q- ичная n- разрядная память объема m

- •Примеры современных шифров: des ( схема, математические операции);Режимы работы des.

- •Примеры современных шифров: модификации des; проблема последнего блока des – способы решения; криптоанализ des.

- •Примеры современных шифров. Гост 28147-89 (Стандарт ссср и рф, 1989 год), отличия от des , алгоритм. Режимы работы алгоритма гост.

- •Параметры

- •Расширение ключа

- •Шифрование

- •26. Использование маркантов или производных ключей

- •1. Ключ ka для шифрования сообщений входящих к абоненту а должен изготовить сам абонент а. Он же изготавливает ключ ka-1 - для расшифрования данных сообщений.

- •2. Ключ ka рассылается всем желающим, отправлять сообщения абоненту a, ключ ka-1 держится в секрете.

- •3. Ключ ka-1 не восстанавливается по ключу ka.

- •51. Методы анализа криптопротоколов

- •52. Классификация протоколов аутентификации. Типы аутентификации

- •Основные атаки на протоколы аутентификации. Типы атак и пути их обхождения.

- •Простая аутентификация.

- •Использование односторонних функций для проверки паролей

- •Строгая аутентификация.

- •Строгая аутентификация, основанная на симметричных алгоритмах. Протоколы с симметричными алгоритмами шифрования.

- •Общая структура доказательств с нулевым разглашением

- •75.Криптосистемы на эллиптических кривых.

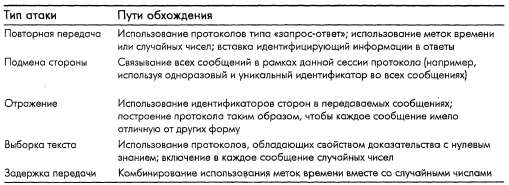

Основные атаки на протоколы аутентификации. Типы атак и пути их обхождения.

Основными атаками на протоколы аутентификации являются:

- самозванство (impersonation). Заключается в том, что один пользователь пытается выдать себя за другого;

- повторная передача (replay attack). Заключается в повторной передаче аутентификационных данных каким-либо пользователем;

- подмена стороны аутентификационного обмена (interleaving at-tack). Злоумышленник в ходе данной атаки участвует в процессе аутентификационного обмена между двумя сторонами и имеет возможность модификации проходящего через него трафика;

- отражение передачи (reflection attack). Один из вариантов предыдущей атаки, в ходе которой злоумышленник в рамках данной сессии протокола пересылает обратно перехваченную информацию;

- вынужденная задержка (forced delay). Злоумышленник перехватывает некоторую информацию и передает ее спустя некоторое время;

- атака с выборкой текста (chosen-text attack). Злоумышленник перехватывает аутентификационный трафик и пытается получить информацию о долговременных ключах.

Таблица 2.1. Атаки на протоколы аутентификации и пути их обхождения

Самая опасная угроза протоколам аутентификации возникает в том случае, когда нарушитель выдает себя за какую-либо другую сторону, обычно обладающую существенными привилегиями в системе. Именно получение привилегий и возможность работы от лица другого пользователя (в случае, если в системе используется система аудита) являются основными целями злоумышленника.

Кроме перечисленных атак на протоколы аутентификации существует атака следующего вида: после успешного прохождения аутентификации между двумя пользователями и установления соединения нарушитель «выкидывает» какого-либо пользователя из соединения и продолжает работу от его имени.

Простая аутентификация.

[ (SSL (англ. Secure Sockets Layer — уровень защищённых сокетов) — криптографический протокол, который обеспечивает установление безопасного соединения между клиентом и сервером.)

(TLS (англ. Transport Layer Security — безопасность транспортного уровня), как и его предшественник SSL (англ. Secure Socket Layers — уровень защищенных сокетов) — криптографические протоколы, обеспечивающие защищённую передачу данных между узлами в сети Интернет) ]

Простая аутентификация с символьными паролями - это обычный нешифрованный способ аутентификации. Как правило, пользователь должен ввести имя и пароль в диалоговом окне. Подавляющее большинство клиентских программ поддерживают такой способ аутентификации.

Один из способов аутентификации в компьютерной системе состоит во вводе вашего пользовательского идентификатора, в просторечии называемого «логином» (англ. login — регистрационное имя пользователя) и пароля — некой конфиденциальной информации. Достоверная (эталонная) пара логин-пароль хранится в специальной базе данных.

Простая аутентификация имеет следующий общий алгоритм:

Субъект запрашивает доступ в систему и вводит личный идентификатор и пароль

Введенные уникальные данные поступают на сервер аутентификации, где сравниваются с эталонными

При совпадении данных с эталонными, аутентификация признается успешной, при различии — субъект перемещается к 1-му шагу

Введённый субъектом пароль может передаваться в сети двумя способами:

Незашифрованно, в открытом виде, на основе протокола парольной аутентификации (Password Authentication Protocol, PAP)

С использованием шифрования SSL или TLS. В этом случае уникальные данные, введённые субъектом передаются по сети защищенно.