- •Раздел1_1. Вероятностное пространство. Аксиомы теории вероятности. Классическое определение вероятности.

- •Раздел6_4. Конфиденциальная информация, ее состав и признаки. Правовые режимы защиты коммерческой тайны и персональных данных, их особенности

- •Раздел6_20. Основные положения закона рф «Об электронной цифровой подписи». Содержание сертификата эцп. Правовой статус и задачи удостоверяющих центров.

- •Раздел9_13. Техническая разведка как орган добывания информации.

- •Раздел9_14. Принципы добывания информации.

- •Раздел9_15. Технология добывания информации (технология, организация добывания, структура процессов информационной работы).

Раздел6_20. Основные положения закона рф «Об электронной цифровой подписи». Содержание сертификата эцп. Правовой статус и задачи удостоверяющих центров.

Федеральный закон от 10.01.2002 № 1-ФЗ (ред. От 08.11.2007) «Об электронной цифровой подписи» обеспечивает правовые условия использования ЭЦП в электронных документах, при соблюдении которых ЭЦП в электронном документе признается равнозначной собственноручной подписи в документе на бумажном носителе.

Правовое регулирование отношений в области использования ЭЦП подписи осуществляется в соответствии с данным ФЗ, ГК РФ, ФЗ "Об информации, информатизации и защите информации", ФЗ "О связи", другими ФЗ и принимаемыми в соответствии с ними иными нормативными правовыми актами РФ, а также осуществляется соглашением сторон.

В документе используются следующие понятия:

Электронная цифровая подпись - реквизит электронного документа, предназначенный для защиты данного электронного документа от подделки, полученный в результате криптографического преобразования информации с использованием закрытого ключа ЭЦП и позволяющий идентифицировать владельца сертификата ключа подписи, а также установить отсутствие искажения информации в электронном документе;

Владелец сертификата ключа подписи - физическое лицо, на имя которого удостоверяющим центром выдан сертификат ключа подписи и которое владеет соответствующим закрытым ключом ЭЦП, позволяющим с помощью средств ЭЦП создавать свою ЭЦП в электронных документах (подписывать электронные документы);

Сертификат ключа подписи - документ на бумажном носителе или электронный документ с ЭЦП уполномоченного лица удостоверяющего центра, которые включают в себя открытый ключ ЭЦП и которые выдаются удостоверяющим центром участнику информационной системы для подтверждения подлинности ЭЦП и идентификации владельца сертификата ключа подписи;

Условия использования ЭЦП

ЭЦП в электронном документе равнозначна собственноручной подписи в документе на бумажном носителе при одновременном соблюдении следующих условий:

- сертификат ключа подписи, относящийся к этой ЭЦП, не утратил силу (действует) на момент проверки или на момент подписания электронного документа при наличии доказательств, определяющих момент подписания;

- подтверждена подлинность ЭЦП в электронном документе;

- ЭЦП используется в соответствии со сведениями, указанными в сертификате ключа подписи.

Сертификат ключа подписи

Сертификат ключа подписи должен содержать следующие сведения:

- уникальный регистрационный номер сертификата ключа подписи, даты начала и окончания срока действия сертификата ключа подписи, находящегося в реестре удостоверяющего центра;

- ФИО владельца сертификата ключа подписи или псевдоним владельца;

- открытый ключ ЭЦП;

- наименование средств ЭЦП, с которыми используется данный открытый ключ ЭЦП;

- наименование и место нахождения удостоверяющего центра, выдавшего сертификат ключа подписи;

- сведения об отношениях, при осуществлении которых электронный документ с ЭЦП будет иметь юридическое значение.

Удостоверяющие центры

Удостоверяющим центром, выдающим сертификаты ключей подписей для использования в информационных системах общего пользования, должно быть юридическое лицо, выполняющее следующие функции:

- изготавливает сертификаты ключей подписей;

- создает ключи ЭЦП по обращению участников информационной системы с гарантией сохранения в тайне закрытого ключа ЭЦП;

- приостанавливает и возобновляет действие сертификатов ключей подписей, а также аннулирует их;

- ведет реестр сертификатов ключей подписей, обеспечивает его актуальность и возможность свободного доступа к нему участников информационных систем;

- проверяет уникальность открытых ключей ЭЦП в реестре сертификатов ключей подписей и архиве удостоверяющего центра;

- выдает сертификаты ключей подписей в форме документов на бумажных носителях и (или) в форме электронных документов с информацией об их действии;

- осуществляет по обращениям пользователей сертификатов ключей подписей подтверждение подлинности ЭЦП в электронном документе в отношении выданных им сертификатов ключей подписей.

При изготовлении сертификатов ключей подписей удостоверяющим центром оформляются в форме документов на бумажных носителях два экземпляра сертификата ключа подписи, которые заверяются собственноручными подписями владельца сертификата ключа подписи и уполномоченного лица удостоверяющего центра, а также печатью удостоверяющего центра. Один экземпляр сертификата ключа подписи выдается владельцу сертификата ключа подписи, второй - остается в удостоверяющем центре.

Удостоверяющий центр при изготовлении сертификата ключа подписи принимает на себя следующие обязательства по отношению к владельцу сертификата ключа подписи:

- вносить сертификат ключа подписи в реестр сертификатов ключей подписей;

- обеспечивать выдачу сертификата ключа подписи обратившимся к нему участникам информационных систем;

- приостанавливать действие сертификата ключа подписи по обращению его владельца;

- уведомлять владельца сертификата ключа подписи о фактах, которые стали известны удостоверяющему центру и которые существенным образом могут сказаться на возможности дальнейшего использования сертификата ключа подписи.

Владелец сертификата ключа подписи обязан:

- не использовать для ЭЦП открытые и закрытые ключи ЭЦП, если ему известно, что эти ключи используются или использовались ранее;

- хранить в тайне закрытый ключ ЭЦП;

- немедленно требовать приостановления действия сертификата ключа подписи при наличии оснований полагать, что тайна закрытого ключа ЭЦП нарушена.

Удостоверяющий центр, выдавший сертификат ключа подписи, обязан аннулировать его:

- по истечении срока его действия;

- при утрате юридической силы сертификата соответствующих средств ЭЦП, используемых в информационных системах общего пользования;

- в случае, если удостоверяющему центру стало достоверно известно о прекращении действия документа, на основании которого оформлен сертификат ключа подписи;

- по заявлению в письменной форме владельца сертификата ключа подписи.

6. Электронная цифровая подпись. Основные понятия. Схемы цифровой подписи RSA и Рабина и их применение. Схема цифровой подписи Эль Гамаля и ее модификации. Хеш-функции. Способы ускорения процедур подписи и проверки. Стандарты цифровой подписи США (DSA) и России (ГОСТ Р 34.10). Стандарты по выбору хеш-функций. Методы генерации секретных параметров для стандартов цифровой подписи. Разновидности схем электронной цифровой подписи и их применение.

ЭЦП — подпись в электронном документе, полученная в результате специальных преобразований информации данного электронного документа с использованием закрытого ключа ЭЦП и позволяющая при помощи открытого ключа ЭЦП установить отсутствие искажения информации в электронном документе и идентифицировать владельца закрытого ключа ЭЦП;

Закрытый ключ ЭЦП — последовательность символов, полученная с использованием средств ЭЦП, известная только подписывающему лицу и предназначенная для создания ЭЦП в электронном документе;

Открытый ключ ЭЦП — последовательность символов, полученная с использованием средств ЭЦП, соответствующая закрытому ключу ЭЦП, доступная любому пользователю информационной системы и предназначенная для подтверждения подлинности ЭЦП в электронном документе;

Подтверждение подлинности ЭЦП — положительный результат проверки принадлежности ЭЦП владельцу закрытого ключа ЭЦП подписи и отсутствия искажений информации в электронном документе;

Сертификат ключа ЭЦП представляет собой документ, подтверждающий соответствие открытого ключа ЭЦП закрытому ключу ЭЦП и и выданный центром регистрации владельцу закрытого ключа ЭЦП.

Схемы цифровой подписи RSA и Рабина и их применение.

Система RSA может использоваться не только для шифрования, но и для цифровой подписи.Вариантом RSA является схема подписи, предложенная в 1979 г. М. Рабином, в основу которой положена следующая теорема.

СМОТРИ ПРЕДЫДУЩИЙ ВОПРОС

Назначение и применение ЭЦП

Цифровая подпись предназначена для аутентификации лица, подписавшего электронный документ. Кроме этого, использование цифровой подписи позволяет осуществить:

Контроль целостности передаваемого документа;

Защиту от изменений (подделки) документа;

Невозможность отказа от авторства;

Доказательное подтверждение авторства документа.

Все эти свойства ЭЦП позволяют использовать её для следующих целей:

Декларирование товаров и услуг (таможенные декларации)

Регистрация сделок по объектам недвижимости

Использование в банковских системах

Электронная торговля и госзаказы

Контроль исполнения государственного бюджета

В системах обращения к органам власти

Для обязательной отчетности перед государственными учреждениями

Организация юридически значимого электронного документооборота

В расчетных и трейдинговых системах

Схема цифровой подписи Эль Гамаля и ее модификации

Работа в режиме подписи

Цифровая подпись служит для того чтобы можно было установить изменения данных и чтобы установить подлинность подписавшей стороны. Получатель подписанного сообщения может использовать цифровую подпись для доказательства третьей стороне того, что подпись действительно сделана отправляющей стороной. При работе в режиме подписи предполагается наличие фиксированной хеш-функции h(), значения которой лежат в интервале (1, р-1).

СМОТРИ ПРЕДЫДУЩИЙ ВОПРОС

Модификации

Схема Фиата-Шамира

Схема DSA (Digital Signature Algorithm)

Для построения системы цифровой подписи желающий должен произвести следующие действия:

Выбор криптографической хеш-функции H(x).

Выбор большого простого числа q, размерность которого в битах совпадает с размерностью в битах значений хэш-функции H(x).

Выбор простого числа p, такого, что (p-1) делится на q. Битовая длина p обозначается L (2L − 1 < p < 2L).

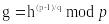

Выбор числа g такого, что его мультипликативный порядок по модулю p равен q. Для его вычисления можно воспользоваться формулой

,

где h —

некоторое произвольное число,

,

где h —

некоторое произвольное число,  такое,

что

такое,

что .

В большинстве случаев значение h =

2 удовлетворяет этому требованию.

.

В большинстве случаев значение h =

2 удовлетворяет этому требованию.

Открытый и секретный ключи

Секретный ключ представляет собой число

Открытый ключ вычисляется по формуле

Открытыми параметрами являются числа (p, q, g, y). Закрытый параметр только один — число x. При этом числа (p, q, g) могут быть общими для группы пользователей, а числа xи y являются соответственно закрытым и открытым ключами конкретного пользователя. При подписании сообщения используются секретные числа x и k, причем число k должно выбираться случайным образом (на практике псевдослучайным) при подписывании каждого следующего сообщения.

Поскольку (p, q, g) могут быть использованы для нескольких пользователей, на практике часто делят пользователей по некоторым критериям на группы с одинаковыми (p, q, g). Поэтому эти параметры называют доменными параметрами (Domain Parameters).

Подпись сообщения

Подпись сообщения выполняется по следующему алгоритму:

1

Выбор случайного числа

![]()

2

Вычисление

![]()

3

Вычисление![]()

4 Выбор другого k, если оказалось, что r=0 или s=0

Подписью является пара чисел (r, s), общая длина подписи 2*N.

Проверка подписи

Проверка подписи выполняется по алгоритму:

1

Вычисление

![]()

2

Вычисление![]()

3

Вычисление![]()

4

Вычисление

![]()

Подпись верна, если v = r.

Хеш-функции

СМОТРИ ПРЕДЫДУЩИЙ ВОПРОС

Способы ускорения процедур подписи и проверки

Быстрая цифровая подпись – вариант цифровой подписи, использующий алгоритм с гораздо меньшим (в десятки раз) числом вычислений модульной арифметики по сравнению с традиционными схемами ЭЦП. Схема быстрой ЭЦП, как и обычная, включает в себя алгоритм генерации ключевых пар пользователя, функцию вычисления подписи и функцию проверки подписи.

Быстрые алгоритмы ЭЦП являются наиболее эффективными в тех случаях, когда преимущественно важна скорость получения ключа и небольшой размер подписи. Подобные требования имеют место в мобильных, сенсорных или персональных сетях (радиус которых ограничивается пределами одной комнаты) при передаче мультимедейного трафика. Использование цифровой подписи в мобильных телефонах стандарта GSM позволяет пользователям самостоятельно создавать PIN- код, а не получать его от оператора.

Схема быстрой ЭЦП, основанная на алгоритме Диффи-Хеллмана

Пусть G – абелева

группа,

![]() –

её циклическая подгруппа с

генератором g порядка q,

где

–

её циклическая подгруппа с

генератором g порядка q,

где

q –

большое простое число. Пусть

![]() -

параметры безопасности, причем

-

параметры безопасности, причем![]() .

.

Пусть

![]() ,

,![]() и

и![]() - хэш-функции.

- хэш-функции.

Схема подписи представляет из себя следующее:

Генерация ключа

Пользователь

выбирает случайный секретный ключ

![]() и

вычисляет открытый ключ y = gx.

и

вычисляет открытый ключ y = gx.

Создание подписи

Входными

данными являются секретный ключ

и

сообщение![]() .

.

Далее сторона, создающая подпись:

1.

выбирает случайное число![]() и

случайный бит

и

случайный бит ![]() ;

;

2.

вычисляет ![]() ;

;

3.

вычисляет ![]() ;

;

4.

вычисляет![]() ,

где

,

где![]() ;

;

5.

вычисляет![]() ;

;

6.

вычисляет![]() .

.

Подписью

сообщения m является ![]() .

.

Проверка подписи

Чтобы

проверить подпись ![]() сообщения

m, делается следующее:

сообщения

m, делается следующее:

1.

представляется

как ![]() ;

;

2.

вычисляется ![]() и

;

и

;

3.

вычисляется ![]() ;

;

4.

проверяется, выполняется ли![]() .

.

Если равенство на шаге 4 выполняется, подпись проходит проверку.

Реализация ускоренных алгоритмов создания ЭЦП для устройств с ограниченными ресурсами, таких как КПК, встроенные смарт-карты и мобильные телефоны, вычислительная мощность которых сильно уступает возможностям персональных компьютеров, позволит тратить меньше энергии на создание и хранение подписи и тем самым увеличит время работы устройства без подзарядки.

Стандарты цифровой подписи США (DSA) и России (ГОСТ Р 34.10)

DSA (Digital Signature Algorithm) — алгоритм с использованием открытого ключа для создания ЭЦП, но не для шифрования (в отличии от RSA и схемы Эль-Гамаля).

Алгоритм был предложен Национальным институтом стандартов и технологий (США) в августе 1991 и является запатентованным U.S. Patent 5231668 (англ.), но НИСТ сделал этот патент доступным для использования без лицензионных отчислений.

ГОСТ Р 34.10-2001 (полное название: «ГОСТ Р 34.10-2001. Информационная технология. Криптографическая защита информации. Процессы формирования и проверки электронной цифровой подписи») — российский стандарт, описывающий алгоритмы формирования и проверки ЭЦП. Принят и введён в действие Постановлением Госстандарта России от 12 сентября 2001 года вместо ГОСТ Р 34.10-94.

ГОСТ Р 34.10-2001 основан на эллиптических кривых. Его стойкость основывается на сложности взятия дискретного логарифма в группе точек эллиптической кривой, а также на стойкости хэш-функции по ГОСТ Р 34.11-94.

ГОСТ Р 34.10 – 94

p = bq + 1 (q – простое число 256 бит; p – простое число 1024 бит)

aq (mod p) = 1

У каждого пользователя есть секретный ключ x;

он всем раздает y = ax (mod p) – открытый ключ.

Генерация подписи:

h = h(m); хэш-функция вычисляется в соответствии с ГОСТ Р 34.11-94 (md2, md5, rc4, rc5, а США - SHA);

Одноразовый ключ 0<k<q

Вычисляются параметры подписи

r = ak (mod p) mod q; если r = 0 – переход к шагу 2.

s = (h*k + x*r) mod q; если s = 0 – переход к шагу 2.

Посылаем m и параметры подписи r, s <m,r,s>

Проверка подписи:

h = h(m);

v1 = s*h-1 mod q; v2 = -r*h-1 mod q

v = (av1*yv2) mod p mod q;

если v = r, то подпись принимается, иначе – подпись не верна.

ГОСТ Р 34.10 – 2001

Эллиптическая кривая y2 = x3 +ax + b

p = 5; a = b =1;

Определяются точки p; [2]p; [3]p; …; [q]p = ∞ (q – 256-битное число);

XA - у каждого пользователя своя точка;

YA = [XA]p = (xA;yA), где [XA] – номер точки; (xA;yA) – ее координаты.

Генерация подписи.

h = h(m); хэш-функция вычисляется в соответствии с ГОСТ Р 34.11-94 (md2, md5, rc4, rc5, а США - SHA);

Одноразовый ключ 0<k<q;

G = [k]p = (xG;yG);

r = xG mod q;

s = (h*k + xA*r) mod q;

<m,r,s>

Проверка.

h = h(m);

v1 = s*h-1 mod q; v2 = -r*h-1 mod q;

G = [v1]p + [v2]YA = (x;y);

v = x mod q;

если v = r => подпись верна.

Методы генерации секретных параметров для стандартов цифровой подписи.

Генерация ЭЦП (Алгоритм DSA)

При генерации ЭЦП используются параметры трех групп: - общие параметры;

- секретный ключ;

- открытый ключ.

Общие параметры необходимы для функционирования системы в целом. Секретный ключ используется для формирования ЭЦП, а открытый - для проверки ЭЦП. Общими параметрами системы являются простые целые числа p,q,g, удовлетворяющие следующим условиям:

p: 2^511<p<2^512

q: простой делитель числа (p-1), который удовлетворяет условию 2^159<q<2^160. g: так называемый генератор, удовлетворяющий равенству g=h^((p-1)/q)mod p >1. Параметры p,q,g публикуются для всех участников обмена ЭД с ЭЦП. Секретный ключ x случайно выбирается из диапазона [1,q] и держится в секрете. Открытый ключ вычисляется: y=g^x mod p.

Также при описании данной схемы будут использоваться следующие обозначения и дополнительные параметры: m - входное сообщение пользователя для схемы с ЭЦП; k - случайное число, удовлетворяющее условию 0<k<q, хранящееся в секрете и меняющееся от одной подписи к другой; H - хэш-функция, h - хэш-код сообщения.

Процесс генерации ЭЦП состоит из нескольких этапов:

1.Вычисляется хэш-код сообщения m h=H(m)

2.Из диапазона [1,q] случайным образом выбирается значение k и вычисляется r= (g^k mod p) mod q

3. Вычисляется S= (k^-1(h+xr)) mod q, где k^-1 удовлетворяет условию (k^-1*k) mod q =1

Значения r,s являются ЭЦП сообщения m и передаются вместе с ним по каналам связи.

Стандарты по выбору хеш-функций

Среди множества существующих хеш-функций принято выделять криптографически стойкие, применяемые в криптографии. Для того, чтобы хеш-функция H считалась криптографически стойкой, она должна удовлетворять трем основным требованиям, на которых основано большинство применений хеш-функций в криптографии:

Необратимость: для заданного значения хеш-функции m должно быть вычислительно неосуществимо найти блок данных X, для которого H(X) = m.

Стойкость к коллизиям первого рода: для заданного сообщения M должно быть вычислительно неосуществимо подобрать другое сообщение N, для которого H(N) = H(M).

Стойкость к коллизиям второго рода: должно быть вычислительно неосуществимо подобрать пару сообщений

,

имеющих одинаковый хеш.

,

имеющих одинаковый хеш.

Данные требования не являются независимыми:

Обратимая функция нестойка к коллизиям первого и второго рода.

Функция, нестойкая к коллизиям первого рода, нестойка к коллизиям второго рода; обратное неверно.

Следует отметить, что не доказано существование необратимых хеш-функций, для которых вычисление какого-либо прообраза заданного значения хеш-функции теоретически невозможно. Обычно нахождение обратного значения является лишь вычислительно сложной задачей.

Разновидности схем ЭЦП и их применение.

Алгоритмы

Существует несколько схем построения цифровой подписи:

На основе алгоритмов симметричного шифрования. Данная схема предусматривает наличие в системе третьего лица — арбитра, пользующегося доверием обеих сторон. Авторизацией документа является сам факт зашифрования его секретным ключом и передача его арбитру.

На основе алгоритмов асимметричного шифрования. На данный момент такие схемы ЭЦП наиболее распространены и находят широкое применение.

Кроме этого, существуют другие разновидности цифровых подписей (групповая подпись, неоспоримая подпись, доверенная подпись), которые являются модификациями описанных выше схем. Их появление обусловлено разнообразием задач, решаемых с помощью ЭЦП.

Использование хеш-функций

Поскольку подписываемые документы — переменного (и как правило достаточно большого) объёма, в схемах ЭЦП зачастую подпись ставится не на сам документ, а на его хэш. Для вычисления хэша используются криптографические хэш-функции, что гарантирует выявление изменений документа при проверке подписи. Использование хэш-функций даёт следующие преимущества:

Вычислительная сложность. Обычно хеш цифрового документа делается во много раз меньшего объёма, чем объём исходного документа, и алгоритмы вычисления хеша являются более быстрыми, чем алгоритмы ЭЦП. Поэтому формировать хэш документ и подписывать его получается намного быстрее, чем подписывать сам документ.

Совместимость. Большинство алгоритмов оперирует со строками бит данных, но некоторые используют другие представления. Хеш-функцию можно использовать для преобразования произвольного входного текста в подходящий формат.

Целостность. Без использования хеш-функции большой электронный документ в некоторых схемах нужно разделять на достаточно малые блоки для применения ЭЦП. При верификации невозможно определить, все ли блоки получены и в правильном ли они порядке.