- •1.Инженерно-техническая защита как одно из направлений в области задач обеспечения информационной безопасности.

- •2.Демаскирующие признаки

- •3. Характеристики угроз безопасности

- •4.Технические каналы утечки информации, их классификация и особенности

- •5.Защита информации от утечки по визуально-оптическим каналам. Лазерное подслушивание. Противодействие лазерному подслушиванию.

- •6.Защита информации от утечки по акустическим каналам

- •7.Защита информации от утечки по электромагнитным каналам. Общие положения и противодействие. Микрофонный эффект

- •8.Материально-вещественный канал утечки информации

- •9.Противодействие нсд к источникам конфиденциальной информации. Способы и методы нсд.

- •10.Способы и средства противодействия наблюдению в оптическом диапазоне.

- •11.Подслушивание – определение и виды. Микрофонные системы и противодействие им.

- •12.Диктофоны и их обнаружение.

- •13.Противодействие радиосистемам акустического подслушивания. Радиозакладки и средства обнаружения.

- •14.Локаторы нелинейностей. Принципы работы. Способы использования. Выявление радиозакладок и их нахождение. Постановка радиоэлектронных помех и другие действия после обнаружения.

- •15.Обеспечение безопасности телефонных переговоров. Телефонные радиозакладки, скремблеры. Методы защиты от подслушивания.

- •16.Незаконные подключения к лс. Контактное подключение. Бесконтактное подключение

- •17.Способы и средства противодействия перехвату.

- •18. Нормативно-правовая база итзи (федеральные законы, ведомственные нормативные акты, госТы).

- •19.Концепция итзи.

- •20.Контроль эффективности итзи.

- •21.Физическая защита объектов и техническая охрана.

- •22.Инженерная защита объектов. Скуд. Основные инженерные системы. Функции и возможности.

- •23.Классификация методов инженерно-технической защиты информации.

- •25.Факторы, влияющие на итзи.

- •8.1. Факторы обеспечения защиты информации от угроз воздействия

- •8.2. Факторы обеспечения защиты информации от угроз утечки информации

- •24.Категорирование объектов защиты.

- •25.Сигналы. Опасные сигналы и их источники.

25.Факторы, влияющие на итзи.

8.1. Факторы обеспечения защиты информации от угроз воздействия

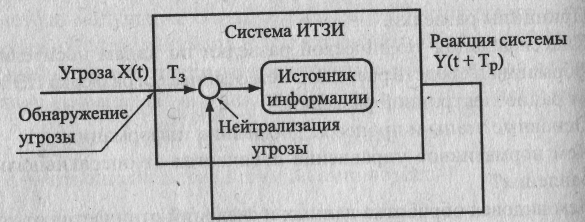

Случайные и преднамеренные воздействия на источники информации, охраняемые системой инженерно-технической защиты информации, можно представить в виде модели, приведенной на рис. 8.1.

Рис. 8.1. Угрозы воздействия и реакция на них системы ИТЗИ

В текущий момент времени на вход системы ИТЗИ поступает k-я угроза воздействия, которая в случае обнаружения вызывает через время реакции системы т меру по нейтрализации этой угрозы. Нейтрализация угрозы возможна только в том случае, если источник угрозы за время реакции не достигнет источника информации. В противном случае источник угрозы успеет воздействовать на источник информации, в результате чего изменится, будет уничтожена или похищена содержащаяся в нем информация. То же произойдет, если угроза не будет обнаружена. Возможен также вариант, когда возникнет ложный сигнал об угрозе при ее фактическом отсутствии. Очевидно, что на безопасности информации такой вариант на отразится, но увеличатся затраты на меры защиты, что снизит эффективность защиты.

Временные показатели системы ИТЗИ (время реакции и задержки) в общем случае величины случайные, так как они зависят от большого числа факторов. Если угрозу, например, создает злоумышленник, стремящийся проникнуть к месту хранения источника информации, то время его движения зависит от множества различных факторов. К ним относятся априорные знания злоумышленника о системе защиты (о количестве и прочности преград на пути его движения, средствах охраны и нейтрализации вторжений и др.), квалификация злоумышленника, возможности его технических средств, используемых им для преодоления этих преград, и т. д.

Время реакции системы определяется организацией охраны, удаленностью места проникновения злоумышленника от места размещения сил и средств нейтрализации угрозы, временем обнаружения злоумышленника на территории организации, скоростью движения их к месту нахождения злоумышленника и т. д. При достаточно большом числе независимых факторов распределение этого времени можно аппроксимировать нормальным законом.

Для обеспечения безопасности информации необходимо или уменьшать время реакции системы до значения, меньшего времени задержки злоумышленника, или укреплять преграды путем увеличения времени задержки до значения, большего времени реакции.

Так как время реакции людей зависит от их психологической установки на нейтрализацию угроз, то при повышении вероятности ложных тревог средств охраны время реакции может также увеличиться, а вероятность Р(т < т ) — уменьшиться.

С учетом рассмотренных соображений вероятность Р реализации угрозы воздействия определяется как:

![]()

где Роа и Рнв — вероятности обнаружения и необнаружения источника угрозы соответственно.

Суммарная вероятность воздействия источника угрозы информации на ее источник может быть оценена в соответствии с выражением:

где

Рву

— вероятность![]() возникновения

угрозы воздействия.

возникновения

угрозы воздействия.

Из анализа этого выражения следует, что для эффективной защиты информации необходимо:

увеличивать вероятность обнаружения угрозы воздействия;

уменьшать вероятность появления ложного сигнала об угрозе;

уменьшать время реакции системы на угрозу с момента обнаружения ее источника;

• увеличивать время задержки источника угрозы.