- •Лабораторная работа Виртуальные частные сети

- •Основные сведения о виртуальных частных сетях

- •Топология

- •Протоколы создания vpn-соединений

- •Лабораторный стенд

- •Примечания по работе с виртуальными машинами

- •Необходимые для работы файлы

- •Порядок выполнения работы

- •Упражнение 1. Создание виртуальной машины vpn-Gateway

- •Упражнение 2. Создание виртуальной машины vpn-Client

- •Упражнение 3. Подготовка виртуальных машин к выполнению работы

- •Упражнение 4. Создание общедоступного сетевого каталога на vpn-шлюзе

- •Упражнение 5. Передача текстового файла по открытому каналу связи и анализ доступности передаваемой информации

- •Упражнение 6. Настройка vpn-шлюза на прием входящих vpn-подключений

- •Упражнение 7. Создание учетной записи пользователя и настройка для нее разрешений на установление vpn-подключений

- •Упражнение 8. Создание подключения к виртуальной частной сети на vpn−клиенте

- •Упражнение 9. Передача текстового файла по защищенному каналу связи и анализ доступности передаваемой информации

- •Упражнение 10. Завершение лабораторной работы

- •Вопросы для самоконтроля

Лабораторная работа Виртуальные частные сети

Цель работы: получение умений построения виртуальных частных сетей на базе операционной системы Windows 2003.

Задание к лабораторной работе. Выполните все пункты лабораторной работы. Представьте в отчете схемы полученных топологий (с VPN-туннелем и маршрутизацией и без них) в соответствии с ГОСТом, основные этапы выполненных действий, ответы на вопросы, поднимаемые в тексте лабораторной работы. Работа завершается после ответа на дополнительные вопросы преподавателя.

Необходимые программно-технические средства. В распоряжение обучаемого предоставляется рабочая станция с комплектацией не ниже: процессор – аналог Intel Pentium III, ОЗУ – 1 ГБайт, свободное пространство на жестком диске не менее 10 ГБайт, CD-дисковод. На рабочей станции будут установлены две виртуальные машины: одна под управлением операционной системы Windows 2003 Server, другая - под управлением Windows XP Professional. Будут использоваться следующие программы:

- "VMware Workstation" в качестве среды виртуализации;

- "Wireshark" для изучения сетевых пакетов.

Основные сведения о виртуальных частных сетях

Виртуальная частная сеть (virtual private network, VPN) - логическая сеть, создаваемая поверх другой сети, например через Интернет. В VPN-пакеты с конфиденциальной информацией сначала шифруются, а затем инкапсулируются (упаковываются) в сетевые пакеты, передаваемые по открытым каналам связи на удаленный VPN-сервер. Зашифрованные данные с использованием небезопасных сетевых протоколов проходят через искусственный закрытый канал - "туннель", созданный с использованием алгоритмов шифрования. Получив из VPN-туннеля инкапсулированные данные, VPN-сервер удаляет открытый заголовок и расшифровывает исходную полезную информацию. Обмен данными являются двухсторонним.

Топология

С точки зрения топологии выделяют два типа виртуальных частных сетей.

1. Топология точка-сеть.

Данная топология (рис. 1) используется для обеспечения защищенного взаимодействия удаленных пользователей с ресурсами локальной информационной сети предприятия. Примером такого взаимодействия может служить сотрудник, устанавливающий соединение с офисом, находясь в командировке или дома.

Рис. 1. Топология "точка-сеть"

2. Топология сеть-сеть.

Данная топология (рис. 2) обеспечивает защищенное взаимодействие территориально удаленных локальных вычислительных сетей. Примером такого взаимодействия может служить локальная вычислительная сеть (ЛВС) центрального офиса компании и ЛВС филиала, расположенного в другом городе.

Рис. 2. Топология "сеть-сеть"

Протоколы создания vpn-соединений

Windows Server 2003 поддерживает две разновидности VPN: по протоколу PPTP и L2TP поверх IPSec (IP Security - набор протоколов для обеспечения защиты данных, передаваемых по протоколу IP, позволяет осуществлять подтверждение подлинности и/или шифрование IP-пакетов и выполнять обмен ключами по открытым каналам связи).

L2TP (Layer Two Tunneling Protocol - протокол туннелирования второго уровня) - это туннельный протокол являющийся промышленным стандартом, реализованным в клиентских и серверных операционных системах Windows 2000. В отличие от PPTP, L2TP на серверах под управлением Windows Server 2003 не использует для шифрования пакетов PPP метод MPPE (Microsoft Point-to-Point Encryption - протокол шифрования данных, используемый поверх соединений PPP; использует алгоритм шифрования RSA RC4). L2TP использует средства шифрования, предоставляемые методом IPSec. Комбинацию L2TP и IPSec называется L2TP/IPSec.

PPTP (Point-to-Point Tunneling Protocol - туннельный протокол "точка-точка") - это туннельный протокол, поддержка которого была реализована в операционных системах Windows NT 4.0 и Windows 98. Протокол PPTP является расширением протокола PPP (Point-to-Point Protocol - протокол "точка-точка") и использует механизмы проверки подлинности, сжатия и шифрования этого протокола. Протокол PPTP также используется в программе удаленного доступа Windows XP.

L2TP поверх IPSec является более надежным протоколом создания VPN, однако, более сложным в реализации (требует создания инфраструктуры открытых ключей). В лабораторной работе будет рассматриваться только протокол PPTP. VPN-подключения на основе PPTP обеспечивают конфиденциальность передаваемых данных (практически невозможно, не имея ключа, узнать содержание перехваченных пакетов), но не гарантируют целостность данных (возможно искажение при передаче) и аутентификацию источника (возможна передача данных посторонним пользователем).

При шифровании PPTP-подключений применяется стандарт MPPE, не требующий организации инфраструктуры открытых ключей (Public Key Infrastructure - PKI) и получения сертификатов подтверждения подлинности пользователей и компьютеров на обоих концах виртуального подключения. Однако PPTP можно использовать совместно с инфраструктурой сертификатов, если в качестве протокола аутентификации выбрать EAP-TLS. Extensible Authentication Protocol - Transport Layer Security - протокол двусторонней криптографической аутентификации между удаленным пользователем и сервером аутентификации RADIUS. RADIUS (Remote Authentication in Dial-In User Service) - протокол для проверки подлинности и проверки прав доступа.

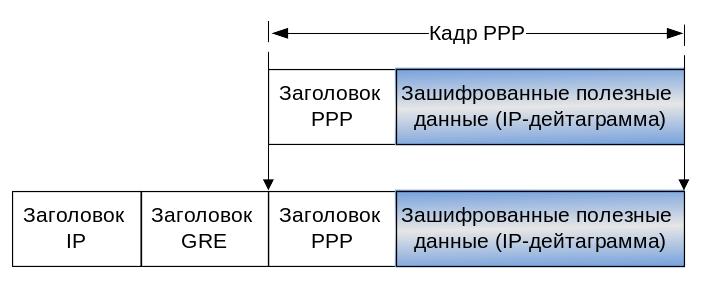

Рис. 3 иллюстрирует инкапсуляцию с использованием протокола PPTP. Связь между двумя конечными точками VPN рассматривается как РРР-подключение с шифрованием методом MPPE. К кадру PPP также добавляются заголовки GRE (Generic Routing Encapsulation) и IP.

Рис. 3. Инкапсуляция с использованием PPTP