- •27 Июня 2011 г.

- •Кафедра «Автоматизированных систем обработки информации» Северо-Западного государственного заочного технического университета

- •Введение

- •1 . Основы администрирования и управления в информационных системах

- •1.1. Цели и задачи администрирования в ис

- •1.2. Основные направления административного управления

- •1.2.1. Работа с пользователями

- •1.2.2. Управление данными

- •1.2.3. Анализ и управление производительностью

- •1.2.4. Учет системных ресурсов

- •1.2.5. Техническое обслуживание

- •1.2.6. Защита данных и информационная безопасность

- •1.2.7. Аудит ис

- •1.2.8. Функции системы административного управления

- •1.2.9. Разделение административных функций

- •1.3. Требования, предъявляемые к административной системе

- •1.4. Организационная структура административной системы

- •1.4.1. Служба прикладной области

- •1.4.2. Служба трафика

- •1.4.3. Служба качества обслуживания

- •1.4.4. Служба технического обслуживания и сопровождения

- •1.4.5. Служба развития

- •1.4.6. Сетевые службы

- •1.5. Документы и аппаратно-программные средства администратора

- •2. Схема администрирования и управления в ис

- •2.1. Основные положения администрирования и управления

- •2.2. Архитектура системы администрирования и управления

- •2.3. Подсистема регистрации, сбора, обработки и передачи информации. Информация администрирования

- •2.3.1. Подсистема управления конфигурацией

- •2.3.3. Реконфигурация сети

- •2.3.3. Контроль и изменение характеристик функционирования системы

- •3. Управление в аномальных ситуациях и восстановление ис

- •3.1. Надежность и отказоустойчивость ис

- •3.2. Задачи технического обслуживания ис

- •3.3. Аппаратно-программные средства администрирования

- •Инструментальные средства

- •3.4. Разработка и содержание стратегии восстановления

- •4. Управление качеством

- •4.1. Качество обслуживания. Основные понятия

- •Функции качества обслуживания

- •Распределение ресурсов

- •Маршрутизация

- •4.2. Требования приложений разных типов к качеству обслуживания

- •4.2.1. Возможная классификация пользователей, порождающих потоки данных

- •4.2.2. Требования приложений к качеству обслуживания

- •4.3. Служба качества обслуживания QoS

- •4.3.1. Структура службы QoS

- •4.3.2. Алгоритмы управления очередями

- •5. Администрирование структурированной кабельной системы

- •5.1. Краткие сведения о скс

- •5.2. Особенности администрирования скс

- •Заключение

- •Библиографический список

- •Оглавление

- •1 94021, Санкт-Петербург, Институтский пер., 5.

1.2.5. Техническое обслуживание

Техническое обслуживание, модернизация и развитие обычно реализуются службой технической поддержки. Задача администратора – планирование и грамотное формулирование заявок на аппаратную реконфигурацию в соответствии с нуждами пользователей, организация работ по обновлению версий программного обеспечения.

Процедура восстановления после отказа или сбоя состоит из определенных правил, процессов и дисциплин, гарантирующих, что критичные процессы продолжат функционирование даже в случае, если произойдет сбой одного или более ресурсов обработки информации, от которых зависят операции.

К ключевым элементам плана восстановления ИС относятся: формирование группы планирования; оценка рисков и аудит; определение приоритетов для приложений и сетей; разработка стратегии восстановления; подготовка оборудования и документирование плана; разработка критериев и процедур верификации; реализация плана.

1.2.6. Защита данных и информационная безопасность

Системы защиты информации должны обеспечивать выполнение следующих функций:

готовность системы к обслуживанию;

защиту от несанкционированного доступа к ресурсам сетей и клиентских приложений;

целостность используемого программного обеспечения во всех компонентах сети, в том числе и обеспечение защиты программного обеспечения от компьютерных вирусов;

защиту передаваемой по сети информации от ее несанкционированного изменения и копирования;

контроль за функционированием всех компонентов сети и регистрация процессов взаимодействия различных подсистем как в штатных, так и в нештатных режимах в соответствии с принятым профилем доступа при администрировании сети;

защиту передаваемой по сети информации от несанкционированного ознакомления с ее содержимым.

Эти функции реализуются с помощью средств или систем криптографической защиты информации, систем защиты от несанкционированного доступа к компьютерам, серверам и сетям телекоммуникаций.

Следует отметить, что в системах защиты информации главным является обеспечение готовности системы к обслуживанию. Это связано с тем, что сбои в работе системы или замедление темпов обработки документов ведут к значительным убыткам. Возможным способом уменьшения влияния сбоев достигается за счет построения средств защиты информации, которые обеспечивают альтернативность ввода информации в систему (дублирование каналов, альтернативные каналы) без потери передаваемой информации или ее части. Такие требования, как гибкая управляемость и администрирование средств защиты, удобная ключевая система и ее управление, легкая встраиваемость в технологические и телекоммуникационные системы также имеют большое значение для обеспечения готовности системы к обслуживанию.

Важность направления по организации работ, связанных с защитой и целостностью данных, обеспечения информационной безопасности определяется не только ценностью корпоративных данных, но и трудностью восстановления при их уничтожении или искажении. Из возможных действий в этом направлении можно выделить отслеживание системных операций пользователей, формирование списков пользователей, обращавшихся к критичным ресурсам и сервисам, отслеживание и фиксация попыток регистрации в системе, подключение и отключение пользователей к различным ресурсам, изменение файлов и каталогов, модификация паролей и параметров регистрации в системе [9].

Системы криптографической защиты информации

Одним из основных механизмов защиты конфиденциальной информации в ИС является система криптографической защиты (СКЗ), которая должна обеспечивать защиту информации на всех этапах, начиная с момента ее ввода в систему, в процессе ее обработки, передачи и хранения.

Цель СКЗ – предотвратить или существенно затруднить добывание, искажение, уничтожение и размножение конфиденциальной информации, а также осуществить контроль ее целостности и подлинности (аутентификацию) обычно с использованием электронной цифровой подписи (ЭЦП). Эффективное применение СКЗ предполагает использование комплекса организационных, организационно-технических мероприятий, применение программных, аппаратно-программных и криптографических методов и средств защиты, направленных на предотвращение несанкционированного доступа к конфиденциальной информации, обрабатываемой, хранимой и передаваемой по коммуникационной сети с использованием незащищенных линий связи.

Криптографическая защита информации направлена на решение двух основных задач:

обеспечение конфиденциальности данных, т. е. предотвращение несанкционированного ознакомления с их содержанием;

обеспечение целостности и подлинности данных, т. е. предотвращение (или своевременное обнаружение) несанкционированной модификации данных.

Противодействие получению конфиденциальной информации посторонними лицами при перехвате сообщений из незащищенного канала связи, при обработке на технических средствах и ее хранении на магнитных носителях достигается путем шифрования. Для шифрования информации могут использоваться следующие криптографические алгоритмы:

симметричный алгоритм с совпадающими ключевыми элементами шифрования и дешифрования;

асимметричный алгоритм с различающимися ключевыми элементами шифрования и дешифрования.

Практическая невозможность вскрытия зашифрованной информации посторонними лицами обеспечивается при обязательном сохранении в тайне ключевого элемента, на котором выполняется ее дешифрация.

Электронная цифровая подпись (ЭЦП) предназначена для контроля целостности передаваемой информации, авторизации источника информации и обеспечения доказательной проверки авторства сообщений.

Средства защиты от несанкционированного доступа (НСД)

Угрозы безопасности информации можно условно разделить на следующие основные типы:

– нарушение конфиденциальности информации;

– нарушение доступности информации;

– нарушение целостности информации.

Нарушение конфиденциальности информации приводит кто, что защищаемая информация становится известной лицам, которые не имеют прав на санкционированное ознакомление с ней. В первую очередь в данном случае это относится к служебной информации, обеспечивающей нормальное функционирование единого информационного пространства и его компонент.

При нарушении доступности информации доступ к ней блокируется для пользователей, которым она предназначена. Это может происходить по причине того, что программные или технические средства, при помощи которых осуществляется доступ к информации, потеряли свои потребительские качества и не могут в означенные сроки предоставить пользователю необходимую информацию.

Нарушение целостности информации влечет несанкционированное ее искажение (разрушение), потерю достоверности, приводящей к тому, что она отличается от исходной (первоначальной) информации.

В рамках этих угроз, как правило, рассматривают следующие виды воздействия.

При нарушении конфиденциальности информации:

– хищение, несанкционированное копирование информации;

– утрата, потеря, например, по халатности, носителя с конфиденциальной информацией.

При нарушении доступности информации:

– уничтожение информации (уничтожение файлов, баз данных, томов, дисков, компьютеров, и т. д.);

– блокирование информации (вывод из строя программных или технических средств обработки информации, превышение их нагрузочной способности, увеличение времени обслуживания до запредельных величин, отказ в обслуживании и т. д.).

При нарушении целостности информации:

– модификация (искажение) информации;

– отрицание подлинности информации;

– навязывание ложной информации.

Большинство других видов являются комплексными видами воздействия.

Средства защиты от несанкционированного доступа обеспечивают защиту компонентов сетей, систем обработки информации и ее информационных ресурсов от попыток несанкционированного проникновения или ошибочных действий эксплуатирующего или обслуживающего персонала информационных систем. По своему назначению они могут быть локальными и сетевыми (локальные и глобальные сети).

Средства защиты от НСД выполняют свою функцию, реализуя следующие принципы безопасности:

контроль и регистрация пользователей систем и приложений;

контроль целостности сред;

назначение прав и полномочий пользователей и приложений;

ведение аудита и протоколирование действий пользователей.

Выбор конкретного средства криптозащиты и защиты от НСД должен быть произведен на этапе технического проектирования.

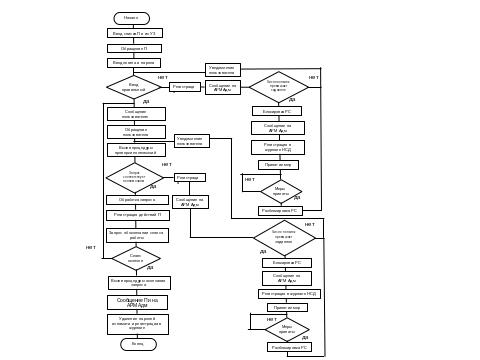

На рис. 1.9 показан один из алгоритмов реализующих защиту системы от несанкционированного доступа.

На рисунке приведен пример схемы процедуры входа пользователя в систему с применением двойной идентификации (пароль + дополнительное средство, например Smart Card). Число попыток идентификации ограничено: при превышении их количества рабочая станция будет заблокирована.

Здесь П – пользователь, УЗ – учетная запись, Адм – администратор, РС – рабочая станция.

Все действия пользователя регистрируются в системном журнале, содержимое которого может быть впоследствии просмотрено и проанализировано.

При возникновении события несанкционированного доступа к информации, происходит оповещение администратора безопасности системы, а он уже принимает решение о принятии соответствующих мер.

Следует подчеркнуть, что объектом защиты является не отдельно работающее коммуникационное оборудование и не компьютеры, а, в конечном счёте, пользователи, использующие информацию для решения задач.

Поэтому, основной целью и критерием правильности функционирования системы безопасности является решение следующей задачи - критичные данные должны быть доступны только уполномоченным лицам, только тем способом, который разрешён политикой безопасности и только с помощью средств определенных политикой безопасности.

Задачи этого направления включают контроль доступа к ресурсам и сохранение целостности данных при их хранении и передаче. Решение этих задач достигается за счет:

аутентификации пользователей; назначения и проверки прав доступа к ресурсам;

распределения и поддержки паролей и ключей шифрования;

управления полномочиями и т. п.

Все эти действия тесно связаны с таким направлением администрирования как работа с пользователями. Так как сюда входит составление плана доступа пользователей к ресурсам, в соответствии с принятой в системе политикой информационной безопасности и контроль его исполнения. Выявление угроз осуществляться также при аудите информационной системы.

Рис. 1.9. Схема алгоритма функционирования специальных программно-аппаратных средств защиты информации