- •27 Июня 2011 г.

- •Кафедра «Автоматизированных систем обработки информации» Северо-Западного государственного заочного технического университета

- •Введение

- •1 . Основы администрирования и управления в информационных системах

- •1.1. Цели и задачи администрирования в ис

- •1.2. Основные направления административного управления

- •1.2.1. Работа с пользователями

- •1.2.2. Управление данными

- •1.2.3. Анализ и управление производительностью

- •1.2.4. Учет системных ресурсов

- •1.2.5. Техническое обслуживание

- •1.2.6. Защита данных и информационная безопасность

- •1.2.7. Аудит ис

- •1.2.8. Функции системы административного управления

- •1.2.9. Разделение административных функций

- •1.3. Требования, предъявляемые к административной системе

- •1.4. Организационная структура административной системы

- •1.4.1. Служба прикладной области

- •1.4.2. Служба трафика

- •1.4.3. Служба качества обслуживания

- •1.4.4. Служба технического обслуживания и сопровождения

- •1.4.5. Служба развития

- •1.4.6. Сетевые службы

- •1.5. Документы и аппаратно-программные средства администратора

- •2. Схема администрирования и управления в ис

- •2.1. Основные положения администрирования и управления

- •2.2. Архитектура системы администрирования и управления

- •2.3. Подсистема регистрации, сбора, обработки и передачи информации. Информация администрирования

- •2.3.1. Подсистема управления конфигурацией

- •2.3.3. Реконфигурация сети

- •2.3.3. Контроль и изменение характеристик функционирования системы

- •3. Управление в аномальных ситуациях и восстановление ис

- •3.1. Надежность и отказоустойчивость ис

- •3.2. Задачи технического обслуживания ис

- •3.3. Аппаратно-программные средства администрирования

- •Инструментальные средства

- •3.4. Разработка и содержание стратегии восстановления

- •4. Управление качеством

- •4.1. Качество обслуживания. Основные понятия

- •Функции качества обслуживания

- •Распределение ресурсов

- •Маршрутизация

- •4.2. Требования приложений разных типов к качеству обслуживания

- •4.2.1. Возможная классификация пользователей, порождающих потоки данных

- •4.2.2. Требования приложений к качеству обслуживания

- •4.3. Служба качества обслуживания QoS

- •4.3.1. Структура службы QoS

- •4.3.2. Алгоритмы управления очередями

- •5. Администрирование структурированной кабельной системы

- •5.1. Краткие сведения о скс

- •5.2. Особенности администрирования скс

- •Заключение

- •Библиографический список

- •Оглавление

- •1 94021, Санкт-Петербург, Институтский пер., 5.

1.2. Основные направления административного управления

Управление обычно строится на политиках. Политика управления представляет собой набор методов и стандартов, направленных на предоставление пользователям ресурсов и сервисов и поддержку их качества на заданном уровне.

Политики управления являются своего рода описанием «правил игры», принятых в конкретной информационной системе. Политик управления может быть множество, а основа их реализации – дисциплина управления, состоящая из процедур, представляющих детальное описание последовательности действий в определенном процессе. Дисциплина управления, как специализированный сервис, позволяет информационной системе оставаться в состоянии готовности к сервисному конфигурированию (согласно политикам) и работе. Реализация политик осуществляется в следующих направлениях административного управления представленных на рис. 1.3.

Рис. 1.3. Основные направления административного управления

Все эти направления реализуются в рамках рекомендаций и спецификаций ISO в соответствии, с которыми выделяют следующие функции:

управление ресурсами (учет, контроль использования ресурсов, выставление счетов за использованные ресурсы, если необходимо и ограничение доступа к ним);

управление конфигурацией, направленное на обеспечение надежного и эффективного функционирования всех компонентов информационной системы;

контроль производительности (сбор и анализ информации о работе отдельных ресурсов, прогнозирование степени удовлетворения потребностей пользователей/приложений, меры по увеличению производительности);

защита данных (управление доступом пользователей к ресурсам, обеспечение целостности данных и управление их шифрованием).

решение проблемных ситуаций (диагностика, локализация и устранение неисправностей, регистрация ошибок, тестирование).

Одной из ключевых проблем эффективного администрирования информационной среды является вопрос управления доступом к информационным ресурсам и сервисам, на которые переносятся процессы, обеспечивающие выполнение функциональных задач системой. Центральное место здесь занимает работа с пользователями.

1.2.1. Работа с пользователями

Создание учетных записей пользователей является одной из самых распространенных задач сетевых администраторов. Работа с пользователями системы обычно включает:

учет путем создания и удаления пользовательских учетных записей (УЗ);

блокировку и деблокировку УЗ;

предоставление пользователям паролей и прав пользования ресурсами и сервисами;

консультирование пользователей по различным аспектам работы системы;

нахождение и эффективное использованию тех или иных ресурсов;

подготовку отчетов о работе пользователей и т. п.

Здесь и далее учетная запись или бюджет пользователя (account) – это установленная для данной информационной системы запись в специальной БД, содержащая информацию о пользователе ИС. Она необходима для идентификации и аутентификации пользователя и предоставления, установленных ему прав доступа к ресурсам системы.

В соответствии с созданной учетной записью, администратор получает возможность ограничить или расширить права пользователей в доступе к конфиденциальной информации, разрешить или запретить им выполнение в системе определенных действий, например редактирование документов, архивацию данных или завершение работы компьютера и т. п.

Для реализации указанных действий учетная запись может характеризоваться следующими атрибутами: имя пользователя (входа), пароль, его профиль в системе, список принадлежности к группам и т. п.

Паролем называют набор знаков, который должен быть введен пользователем для осуществления возможности входа в систему по учетным записям, а также для организации доступа к компьютерам и ресурсам. Пароль может состоять из букв, цифр и других знаков. В паролях учитывается регистр знаков. Пароль как кодированный набор служит также для защиты бюджета от несанкционированного использования.

Возможное содержимое учетной записи пользователей представлено в табл. 1.1.

Кроме того, в учетной записи могут быть дополнительные поля, содержащие различные условия, позволяющие администратору устанавливать те или иные ограничения на формирование содержимого учетной записи (cм. табл. 1.2).

Таблица 1.1

Элементы учетной карточки |

Комментарий |

Username – имя пользователя |

Уникальное имя пользователя, выбирается при регистрации |

Password – пароль |

Пароль пользователя |

Full name – полное имя |

Полное имя пользователя |

Logon hours – часы начала сеанса |

Часы, в течение которых пользователю позволяется входить в систему. Они влияют на вход в систему сети и доступ к серверам. Так или иначе, пользователь вынужден будет выйти из системы, когда его часы начала сеанса, определенные политикой безопасности домена, истекут |

Logon workstations – рабочие станции начала сеанса |

Имена рабочих станций, на которых пользователю позволяется работать. По умолчанию пользователь может использовать любую рабочую станцию, но возможно введение ограничений |

Expiration date – дата истечения срока |

Дата в будущем, когда учетную запись автоматически исключают из базы, полезна при принятии на работу временных служащих |

Home directory – собственный каталог |

Каталог на сервере, который принадлежит пользователю; пользователь управляет доступом к этому каталогу |

Logon script – сценарий начала сеанса |

Пакетный или исполняемый файл, который запускается автоматически, когда пользователь начинает сеанс |

Profile – установки (параметры) |

Файл, содержащий запись о параметрах среды рабочего стола (Desktop) пользователя, о таких, например, как сетевые соединения, цвета экрана и установочные параметры, определяющие, какие аспекты среды, пользователь может изменить |

Account type – тип учетной записи |

Тип учетной записи – глобальный или локальный |

Таблица 1.2

Условия учетной карточки |

ПО УМОЛЧАНИЮ |

Комментарии |

Изменение пароля в начале следующего сеанса? |

ДА |

Если ДА, пользователь изменяет пароль при следующем входе в систему. Затем эта величина устанавливается на НЕТ |

Пользователь не может изменить пароль |

НЕТ |

Если ДА, пользователь не может изменить пароль. Это полезно для коллективных учетных карточек |

Пароль не имеет срока |

НЕТ |

Если ДА, учетная карточка пользователя игнорирует политику истечения срока пароля, установленную для домена и срок пароля никогда не истекает |

Account Disabled – учетная карточка исключена |

НЕТ |

Если ДА, эта учетная карточка исключается и ее пользователь не может работать в сети. Она не удаляется из базы данных и может быть восстановлена. Это удобно для шаблонов учетных карточек |

Для каждого пользователя администратор определяет все аспекты политики учетной записи:

минимальную длину пароля (по умолчанию 6 символов);

минимальный и максимальный период существования пароля (по умолчанию устанавливается 14 и 30 дней);

исключительность пароля, которая предохраняет пользователя от изменения его пароля на тот пароль, который пользователь применял недавно (по умолчанию должен предохранить пользователей от повторного использования их последних трех паролей);

должна ли происходить блокировка учетной записи;

должны ли пользователи принудительно отключаться от серверов домена по истечении часов начала сеанса;

должны ли пользователи иметь возможность входа в систему, чтобы изменить свой пароль.

Так, когда разрешена блокировка учетной записи, тогда она блокируется в случае нескольких безуспешных попыток начала сеанса пользователя, и не более чем через определенный период времени между любыми двумя безуспешными попытками начала сеанса. Учетные записи, которые заблокированы, не могут быть использованы для входа в систему.

Если пользователи принудительно отключаются от серверов, когда время его сеанса истекло, то они обычно получают предупреждение как раз перед концом установленного периода сеанса. Если пользователи не отключаются от сети, то сервер произведет отключение принудительно. Однако отключения пользователя от рабочей станции не произойдет.

Если от пользователя требуется изменить пароль, то, когда он этого не сделал при просроченном пароле, он не сможет изменить свой пароль. При просрочке пароля пользователь должен обратиться к администратору системы за помощью в изменении пароля, чтобы иметь возможность снова входить в сеть. Если пользователь не входил в систему, а время изменения пароля подошло, то он будет предупрежден о необходимости изменения, как только он будет входить в систему и помощь администратора ему будет не нужна.

Учетные записи пользователей могут создаваться различным образом, иметь разную принадлежность и разные уровни доступа. В соответствии с этими особенностями их возможную классификацию можно представить следующим образом (см. рис. 1.4).

Встроенные записи обычно создаются по умолчанию операционной системой. Так после установки операционной системы Windows XP Professional в папке Пользователи (Users) автоматически создаются следующие учетные записи [2].

Администратор (Administrator) – эту учетную запись используют при установке и настройке рабочей станции или сервера. Администратор может вносить любые изменения в локальном компьютере изменять конфигурацию рабочей станции (локального компьютера). Учетная запись Администратор не может быть уничтожена или отключена, ее нельзя убрать из учетных записей, хотя имеется возможность ее переименовать, при этом сохраняя все ее полномочия.

Рис. 1.4. Возможная классификация учетных записей

Гость (Guest) − эта учетная запись позволяет заходить на компьютер именно как гость. В этом случае учетная запись гостя не требует пароля и может быть отключена только в том случае, если необходимо запретить вход на локальный компьютер под данным именем. Эта учетная запись применяется для регистрации в компьютере без использования специально созданной учетной записи, то есть учетная запись гостя предоставляет доступ на компьютер любому пользователю, не имеющему учетной записи.

Help Assistant − данная запись используется при работе с удаленным помощником (Remote Assistance).

SUPPOT_388945a0 − компания Microsoft зарезервировала эту УЗ за собой для собственной службы поддержки (Help and Support Service).

Уровень доступа в любой УЗ определяется также профилем пользователя или конфигурацией, который представляет собой совокупность параметров, определяющих настройку ресурсов компьютера под конкретного пользователя. Это файл, содержащий сведения о настройках для конкретного пользователя.

Зачастую профили пользователей применяются для создания и управления нестандартными конфигурациями их рабочего стола. В профиль пользователя входят такие параметры, как тип заставки, постоянные сетевые подключения, настройки мыши и клавиатуры, прикладные программы и параметры приложений. Личные настройки каждого пользователя сохраняются в профиле пользователя, который реализуется при каждом входе пользователя в систему.

Профиль может содержать любое число информационных служб. Обычно пользователю требуется только один профиль. Если пользователю приходится работать также и с другим набором информационных служб, создается дополнительный профиль для их использования. Если с компьютером работают несколько пользователей, для каждого из них следует создать отдельный профиль, чтобы они могли безопасно хранить личные данные.

Для создания профиля пользователя можно скопировать имеющийся профиль, переименовать его и внести в него необходимые изменения. По умолчанию приложения может запускаться каждый раз с одним и тем же профилем или пользователь может выбирать/формировать профиль при каждом запуске.

Профили могут создаваться как для пользователей, так и для групп.

Предоставление возможностей пользователю по использованию выделенных ресурсов осуществляется на основе права доступа к ресурсу (access rights to the resource) – как набора полномочий каждого пользователя (группы пользователей) по отношению к данному ресурсу (просмотр, использование, владение).

Полномочия имеют специфику применительно к ресурсам различного типа (создание, запись, чтение, удаление – для файловой системы; создание, печать документов, управление очередью на печать – для службы печати и т. п.). Пользователь, на основе его учетной записи, имеет право на использование выделенных ему ресурсов на локальном компьютере, но это право не распространяется на всю сеть.

По определению, администратор ИС имеет абсолютное право на все ресурсы системы.

Права доступа к ресурсу обычно назначаются в ходе учета пользователей путем создания в системе специальной записи, с помощью которой пользователю или их группам делегируются определенные права доступа к ресурсу.

Записи по назначению прав доступа хранятся в специальной базе данных ИС в виде списков управления доступом (access control list – ACL) – как совокупности записей хранящих информацию о том, какие пользователи обладает правом на ресурс и каковы эти права [5].

В Windows информация о пользовательских учетных записях хранится в защищенной базе данных, именуемой SAM (Security Accounts Manager). В качестве усиления защиты базы данных SAM была разработана утилита Syskey, которая по умолчанию активизирована в Windows ХР/2000. Используя несколько уровней кодирования, она защищает информацию, сохраняемую в базе данных SAM. Данные о пароле пользователя кодируются Syskey при помощи ключа шифрования, присущего учетной записи данного пользователя. А затем, после нескольких этапов кодирования, все шифруется так называемым стартовым ключом, который случайным образом генерирует система. В результате использования Syskey даже при краже базы SAM взломать ее почти невозможно. При наличии физического доступа к компьютеру эта задача становится более реальной, потому для обеспечения очень высокого уровня надежности стартовый ключ следует хранить отдельно от компьютера. При вводе верного ключа произойдет разблокирование базы данных и отображение регистрационного экрана.

Для упрощения задач управления пользователями администратор может создавать группы пользователей. Без группового администрирования управление пользователями было бы довольно сложной задачей. Основная идея концепции группового администрирования состоит в том, что права доступа присваиваются только группам, а затем можно управлять правами отдельных пользователей, включая или удаляя их из различных групп по мере необходимости. Как только пользователь включается в группу, он наследует все права и ограничения доступа, присвоенные данной группе. Так как учетным записям пользователей практически не назначаются никакие права – все они наследуются от групп, к которым принадлежат пользователи.

Если следовать этому принципу, администратору почти не придется задавать права доступа к ресурсам для отдельных пользователей. Так можно создать группу для каждого ресурса в сети. После создания таких групп администратору придется в основном управлять группами и их членами, а не конкретными ресурсами.

Таким образом, группирование компьютеров в домены дает два важных преимущества сетевым администраторам и пользователям. Наиболее важное – серверы домена составляют (формируют) единый административный блок, совместно использующий службу безопасности и информацию учетных записей пользователя. Каждый домен имеет одну базу данных, содержащую учетные записи пользователя и групп, а также установочные параметры политики безопасности.

Администраторам нужно управлять только одной учетной записью для каждого пользователя, и каждый пользователь должен использовать (и помнить) пароль только одной учетной записи. Расширяя административный блок с единственного компьютера на целый домен, упрощается работа администраторов и сокращается время пользователей на реализацию своих прав.

Используя, так называемые связи доверия, допускающие сквозную идентификацию, при которой пользователь, имеющий единственную учетную запись в домене, получает доступ к определенного вида ресурсам системы. Если домены и связи доверия хорошо спланированы, то все компьютеры распознают каждую учетную запись пользователя и пользователю надо будет ввести пароль для входа в систему только один раз, чтобы потом иметь доступ к любому серверу сети.

Второе преимущество доменов обеспечивает удобства для пользователей: когда они просматривают систему в поисках доступных ресурсов, они «видят» ресурсы системы, сгруппированные в домены, а не разбросанные по ней серверы и принтеры [6].

Права доступа групп основывается на следующих понятиях.

Домен – это единая область, в пределах которой обеспечивается безопасность данных в компьютерной сети под управлением ОС. Домен ассоциируется как единый объект с определенными правилами и процедурами. Фактически домен представляет собой совокупность сетевых рабочих станций и серверов, которая управляется как единая группа.

Каждый домен имеет уникальное имя. Применительно к отдельной рабочей станции доменом является сама рабочая станция. Границы одного домена могут охватывать более чем одно физическое устройство. Каждый домен может иметь свои правила защиты информации и правила взаимодействия с другими доменами. Если несколько доменов связаны друг с другом доверительными отношениями и имеют единую логическую структуру, конфигурацию и каталог, то говорят о дереве доменов. Несколько доменных деревьев могут быть объединены в лес доменов.

Права доступа внутри доменов, деревьев и леса доменов разделяются в зависимости от типа групп.

Можно выделить следующие типы групп: локальные, глобальные и универсальные.

Локальная группа – группа, права членства и доступа которой не распространяются на другие домены.

Глобальная группа – группа, в которую могут входить пользователи, группы и компьютеры из одного домена. Глобальным группам можно предоставлять права и разрешения на доступ к ресурсам любого домена в составе леса.

Универсальная группа – определяет область действия на все домены в рамках того леса, в котором они определены. Универсальная группа может включать в себя объекты, ассоциированные с учетными записями пользователей, компьютеров и групп, принадлежащих любому домену леса. Управление группами включает:

создание группы;

добавление пользователей в группу;

удаление группы.

В Windows NT обычно создаются два вида групп: локальные и глобальные.

Локальные группы доступны лишь в локальном домене, права доступа членов глобальных групп распространяются за пределы доменов. Другое важное отличие заключается в том, что локальные группы могут содержать и пользователей, и другие группы, тогда как глобальные группы содержат только пользователей. Никакие локальные или глобальные группы не могут входить в другую глобальную группу.

В табл. 1.3 приведен перечень этих групп вместе со стандартными членами и описаниями и их прав доступа.

Таблица 1.3

Название группы |

Стандартные члены |

Локальная/ глобальная |

Описание |

Account Operators (операторы учетных записей) |

Нет |

Локальная |

Администрирование учетных записей пользователей и групп |

Administrators (администраторы) |

Администраторы домена, Администратор |

Локальная |

Неограниченные возможностями администрирования |

Backup Operators (операторы архива) |

Нет |

Локальная |

Доступ с целью архивации файлов |

Domain Admins (администраторы домена) |

Администратор |

Глобальная |

Назначенные администраторы домена |

Domain Guests (гости домена) |

Гость |

Глобальная |

Все гости домена |

Domain Users (пользователи домена) |

Администратор |

Глобальная |

Все пользователи домена |

Guests (гости) |

Гость |

Локальная |

Пользователи, которым был предоставлен доступ к компьютеру/домену |

Everyone (Все) |

Все |

Глобальная/ локальная |

Все пользователи |

Print Operators (операторы печати) |

Нет |

Локальная |

Администрирование принтеров домена |

Replicators (репликаторы) |

Нет |

Локальная |

Поддержка репликации файлов в домене |

Server Operators (операторы сервера) |

Администратор |

Локальная |

Администрирование серверов домена |

Users (пользователи) |

Пользователи домена |

Локальная |

Обычные пользователи |

Кроме того, каждая группа, приведенная в таблице, обладает определенным типом доступа на уровне каталогов:

1. Полный доступ (full control) – пользователи могут добавлять, читать и изменять файлы, изменять разрешения для каталогов и становиться владельцами каталогов и файлов.

2. Право просмотра (list) – пользователи могут получать списки файлов и подкаталогов данного каталога.

3. Право чтения (read) – пользователи могут читать файлы и запускать приложения из каталога.

4. Право добавления (add) – пользователи могут добавить в каталог новые файлы, но не могут изменить их.

5. Право добавления и чтения (add & read)– пользователи могут добавлять и читать файлы в каталоге, но не могут их изменять.

6. Право изменения (change)– пользователи могут добавлять, читать и изменять содержимое файлов каталога.

7. Нет доступа (no access) – пользователи не могут обратиться к каталогу (даже если они являются членами других групп, которым такой доступ разрешен).

Когда пользователь принадлежит нескольким группам домена, приоритетным является право с минимальными ограничениями. Например, если пользователь имеет полный доступ для одной группы и право чтения – для другой, то в результате он будет иметь привилегии полного доступа.

Устанавливая связи доверия между доменами системы, обеспечивается использование учетных записей пользователя и глобальных групп одного домена в других доменах. Домен облегчает администрирование, поскольку нужно создать учетную запись для каждого пользователя только один раз, и она даст ему доступ к любому компьютеру сети, а не только к компьютерам одного домена.

Когда устанавливаются отношения доверия между доменами, один домен (доверяющий домен) доверяет другому домену (домен, которому доверяют или доверенный домен).

Согласно этому, доверяющий домен распознает всех пользователей и глобальные группы, учтенные в домене, которому доверяют. Эти учетные записи могут быть по-разному использованы в доверяющем домене; они могут начать сеанс на рабочих станциях доверяющего домена, могут быть добавлены к локальной группе доверяющего домена и им могут быть даны разрешения и права доверяющего домена.

Отношение (связь) доверия может быть односторонним или двухсторонним. Двухстороннее отношение (связь) доверия - просто пара односторонних связей, где каждый домен доверяет другому.

Доверие между доменами не наследуется. Например, если А доверяет В, а В доверяет С, А автоматически не доверяет С. Чтобы А доверял С (и таким образом можно было бы использовать учетные карточки С в домене А), необходимо установить дополнительное отношение доверия непосредственно между этими доменами.

Можно выделить четыре модели для организации сети: модель единственного домена, модель основного домена, модель многочисленных основных доменов и модель полного доверия.

Модель единственного домена

Если сеть имеет не слишком много пользователей и не должна делиться по организационным причинам, можно использовать самую простую модель – модель единственного домена. В этой модели сеть имеет только один домен. Естественно, все пользователи регистрируются в этом домене.

Никаких связей доверия не нужно, поскольку в сети существует только один домен.

Модель основного домена

Для систем, где сеть имеет небольшое количество пользователей и групп, но должна быть разделена на домены из организационных соображений, основная модель домена может быть наилучшим выбором. Эта модель дает централизованное управление и организационные преимущества управления многими доменами.

В этой модели один домен – основной домен, в котором регистрируются все пользователи и глобальные группы. Все другие домены сети доверяют этому домену и таким образом можно использовать пользователей и глобальные группы, зарегистрированные в них.

Основная цель главного домена – управление сетевыми учетными записями пользователя. Другие домены в сети – домены ресурса; они не хранят учетные записи пользователя и не управляют ими, а только обеспечивают ресурсы (как например, файлы и принтеры коллективного использования) сети.

К преимуществам модели основного домена можно отнести:

– учетные записи пользователей могут управляться централизовано;

– ресурсы сгруппированы логически;

– домены отделений могут иметь своих собственных администраторов, которые управляют ресурсами в отделе;

– глобальные группы должны быть определены только один раз (в основном домене).

Основными недостатками этой модели являются:

– ухудшение производительности в случае, если домен будет дополнен большим числом пользователей и групп;

– локальные группы должны быть определены в каждом домене, где они будут использоваться.

Модель многочисленных основных доменов

Для больших предприятий, которые хотят иметь централизованную администрацию, модель многочисленных основных доменов может оказаться наилучшим выбором, поскольку он наиболее масштабируемый.

В этой модели небольшое количество основных доменов. Основные домены служат в качестве учетных доменов и каждая учетная запись пользователя создается в одном из этих основных доменов.

Каждый основной домен доверяет всем другим основным доменам. Каждый ведомственный домен доверяет всем основным доменам, но ведомственным доменам не нужно доверять друг другу.

Модель полного доверия

При желании управлять пользователями и доменами, распределенными среди различных отделов, децентрализовано, можно использовать модель полного доверия. В ней каждый домен сети доверяет другому домену. Таким способом каждый отдел управляет своим собственным доменом и определяет своих собственных пользователей и глобальные группы, и эти пользователи и глобальные группы могут, тем не менее, использоваться во всех других доменах сети.

Из-за большого количества связей доверия, необходимых для реализации этой модели, она затрудняет администрирование.

После создания учетной записи при каждом входе пользователя в систему производится его аутентификация, то есть процесс установления подлинности пользователя ИС. Он заключается в предъявлении пользователем своего имени и пароля для входа в систему на основе наличия его бюджета. Аутентификация пользователей предполагает определение подлинности пользователя перед началом работы с системой. Для аутентификации могут использоваться различные атрибуты пользователя и их комбинации: имя, пароль, IP-адрес, сетевое имя компьютера, время и место подключения и т. п.

После успешной аутентификации для пользователя в системе на время сеанса работы создается дескриптор безопасности, отражающий его код идентификации в системе, а также принадлежность к группам пользователей, профилям и другим объектам системы безопасности.

Так в Windows для отслеживания каждой записи и связанных с нею прав используется идентификатор безопасности SID (Security ID). После создания новой учетной записи ей присваивается уникальный SID, который будет использоваться для опознавания в дальнейшем. В Windows XP значения SID хранятся в ветви реестра HKEY_USERS. Все идентификаторы начинаются с сокращения S-1, за которым следует длинный ряд чисел. С одной учетной записью может быть ассоциировано несколько SID (идентификатор пользователя, группы безопасности к которой он принадлежит и т. д.).

Управление аутентификацией и разграничением доступа важнейшая функция, реализуемая в корпоративной сети сервером доступа. Реализация этой функции позволяет поставить однозначное соответствие между конкретным пользователем и доступным ему множеством ресурсов ИС.

Аутентификация (authentication) пользователя обычно происходит за счет того, что пользователь вводит правильное имя пользователя (username), или логин (login) и пароль (password), после чего предоставляется вход. Сервер сравнивает аутентификационные данные пользователя с теми, что хранятся в базе, и если они совпадают, пользователю предоставляется доступ в систему.

Наличие большого числа информационных и вычислительных ресурсов (баз данных и приложений), используемых в корпоративных ИС и функционирующих обычно на различных аппаратных и программных платформах, делает актуальной задачу создания и внедрения системы санкционированного доступа к ресурсам в едином информационном пространстве.

В этих системах, использующих Интернет\Интранет технологии, такая реализация обычно предполагает наличие единого списка именованных ресурсов и единого списка пользователей. Реализация соответствия пользователя и ресурса может использовать один из следующих методов:

вся сеть делится на терминальную и серверную подсети;

для каждого пользователя (и/или группы пользователей) существует список доступных ресурсов (или групп ресурсов) – прямое соответствие;

для каждого ресурса (группы ресурсов) определен набор привилегий, обеспечивающих доступ;

для каждого пользователя (групп пользователей) также определен присущий им набор привилегий;

доступ к ресурсу может быть разрешен только при наличии у пользователя всех привилегий ресурса – косвенное соответствие.

Кроме этого могут быть дополнительно определены различные типы доступа к ресурсам (чтение, запись, удаление, запуск и т. п.) права, на использование которых могут быть различными.

Основными информационно – административными объектами в ходе реализации доступа, являются:

каталог пользователей;

каталог приложений (вычислительных ресурсов);

каталог внутренних информационных ресурсов;

каталог прав доступа;

каталог активных сеансов;

журнал регистрации;

объекты, реализующие концепцию информационных ресурсов (например, HTML-страницы, XML объекты и т. п.).

Наиболее естественным является реализация их в виде таблиц соответствующей базы данных, размещенной на одном из доступных серверов БД.

Каталог пользователей

Каталог пользователей содержит информацию, идентифицирующую абонентов информационной системы. Такой информацией может быть:

информация, используемая в процессе аутентификации (личные данные пользователя, имя, код пользователя, принадлежность к организации или подразделению и т. п.)

информация, определяющая возможные режимы работы (время, место подключения, допустимые имена машин, IP-адреса, справочная информация пользователя и т. п.).

Если в системе реализовано управление правами доступа к ресурсам на основе привилегий, каталог пользователей должен содержать определенные для каждого пользователя системы привилегии доступа.

Каталог приложений (вычислительных ресурсов)

Каталог приложений содержит информацию об имени, структуре, содержании и возможно других атрибутов существующих в системе приложений. Информация, содержащаяся в каталоге приложений для каждого объекта должна однозначно определять условия запуска (адреса, имена программ или иную информацию), возможность использования статических или динамических параметров, возможное время запуска и т. п. Кроме этого, при реализации функции управления правами доступа к ресурсам на основе привилегий, каталог приложений должен содержать определенные для каждого приложения системы привилегии доступа.

Каталог внутренних информационных ресурсов сервера доступа

Внутренним информационным ресурсом в ИС можно считать логически связанную совокупность HTML-страниц (статических или динамических) с едиными правами доступа. Проверка полномочий в этом случае осуществляется только при попытке доступа к первой странице ресурса, в дальнейшем, при навигации внутри ресурса контролируются только внешние по отношению к ресурсу ссылки. Содержимое HTML-страниц может быть статическим, или же формироваться динамически как результат выполнения соответствующих приложений или прямых действий пользователей.

Концепция внутренних информационных ресурсов позволяет реализовать, непосредственно средствами сервера доступа, широкие возможности по предоставлению пользователям нормативно-справочной и другой информации с возможностью гарантированного разграничения доступа.

Каталог информационных ресурсов содержит данные, определяющие наименование ресурсов, их структуру, содержание (множество HTML-страниц), последовательность перехода и т. п. Кроме этого, при реализации функции управления правами доступа к ресурсам на основе привилегий, каталог информационных ресурсов должен содержать определенные для каждого ресурса (группы ресурсов) системы привилегии доступа.

Каталог прав доступа

Каталог прав доступа содержит информацию определяющую соответствие пользователей и ресурсов при реализации прямого соответствия прав. При этом для каждого пользователя (и/или группы пользователей) существует список доступных ресурсов (или групп ресурсов) с указанием допустимых типов доступа к ресурсу (чтение, запись, удаление, запуск и т. п.). При каждой попытке доступа пользователя к ресурсу производится проверка полномочий, и доступ либо разрешается, либо запрещается с регистрацией данного события в журнале попыток несанкционированного доступа.

Каталог активных сеансов и журнал регистрации

Каталог сеансов и журнал регистрации представляют собой документы (динамический и статический соответственно), хранящие информацию о состоянии системы, фиксируемых событиях регистрации пользователей, доступа к ресурсам, попыток несанкционированного доступа. Каталог сеансов, кроме этого, содержит динамически обновляемую информацию об активных в настоящий момент пользователях, процессах выполняющихся в системе. Информация каталога сеансов и журнала регистрации используется для динамического мониторинга системы и получения статистических отчетов о работе системы, активности пользователей, доступа к тем или иным ресурсам.

Из возможных способов управления доступом пользователей к Интернет ресурсам могут быть:

ограничение по URL (Uniform Resource Locator) единому указателю ресурсов, как стандартизированному способу записи адреса ресурса в сети Интернет;

ограничение на уровне стека протоколов TCP/IP;

квотирование времени и ограничение скорости;

управление пользователями и группами.

Ограничение по URL

Доступ каждого пользователя к web-ресурсам может быть ограничен по URL объекта. Объект задается с помощью стандартного построения URL [7], что позволяет гибко настраивать фильтруемые адреса. Каждому пользователю может быть установлен индивидуальный набор правил и заранее созданных профилей доступа. Для каждого объекта доступ к нему может быть заблокирован, разрешен, а если разрешен всегда – пользователь имеет доступ к такому объекту, даже если он заблокирован по какой-либо причине.

Ограничение на уровне протокола TCP/IP

Кроме доступа к web-объектам администратор может управлять доступом пользователей на уровне протокола TCP/IP. Для каждого пользователя можно задать список хостов, портов-отправителей, портов-получателей, протоколов, направлений пакета. На основе этих данных принимается решение о разрешении или запрещении доступа.

Квотирование и ограничение скорости

Любому пользователю корпоративной сети может быть установлена индивидуальная скорость канала, которую он не сможет превысить при работе с Интернет. Также пользователям могут быть установлены квоты, как на трафик, так и на расход средств лицевого счета. Квоты могут быть заданы на день, месяц или другие сроки. Блокировка пользователя при исчерпании квоты и его разблокировка по прошествии периода отключения происходит автоматически. Также можно задать время действия правила, что позволяет более гибко управлять доступом.

Управление пользователями и группами

Задавая правила доступа к различным ресурсам в сети Интернет, можно применить их для всей организации, для отдельных групп или пользователей. При этом можно разрешить отдельным пользователям и группам игнорировать правила доступа, заданные для всей организации или родительских групп. При отключении интернета у группы, это состояние распространяется на всех ее пользователей. При автоматическом отключении пользователя или группы, администратор указывает причину отключения: исчерпание средств, превышение лимита трафика и т. д.

Ограничение доступа пользователей или группы к отдельным ресурсам Интернет можно указать в профиле доступа. Профиль доступа работает с наборами правил, которые применяются последовательно, и бывает двух видов: профиль межсетевого экрана и профиль WWW доступа. Профиль межсетевого экрана применяется ко всем видам IP пакетов. Можно создавать правила доступа отдельно для каждого пользователя, указывая, доступ к каким адресам и портам или URL ресурсам блокируется доступ для пользователя. Можно создавать шаблоны профилей и применять их к нескольким пользователям. Кроме того, существует возможность применять профили доступа, созданные администраторами других групп. Если применяется профиль доступа к группе, то все ее подгруппы унаследуют ее профиль доступа. Если администратор по тем или иным причинам должен закрыть часть своей сети от доступа к ней из Internet, то в этом случае также можно использовать таблицу маршрутов, удаляя из нее определенные пути, или блокируя их другими средствами контроля сетевого трафика [8].

Использование ресурсов пользователями и управление доступом к нему осуществляется на основе авторизации/проверки прав доступа (Authorization/Rights verification) – как процесса установления соответствия запрошенных прав доступа к ресурсу и фактических прав пользователя, а также формирования управляющей реакции – разрешить или отвергнуть доступ пользователя к ресурсу. Этот процесс завершается выделением пользователю того набора прав доступа, который ему полагается в соответствии с политикой безопасности, зафиксированного в дескрипторе безопасности.

Например, пользователь хочет выполнить операцию открытия на запись (запрашиваемые права), обладая при этом только правом просмотра (фактические права). Система запретит выполнение этого действия на основе отсутствия такого права у пользователя.

Таким образом, авторизация – это процесс определения набора полномочий, которыми обладает пользователь – т. е. к каким типам действий, ресурсов и служб он допускается. После того как система произвела аутентификацию пользователя и он зарегистрирован в системе (logged in a system), определяется набор его прав доступа к ресурсам и действиям в системе. Уровень прав доступа (привилегий) определяется администратором системы на основе корпоративных требований безопасности.

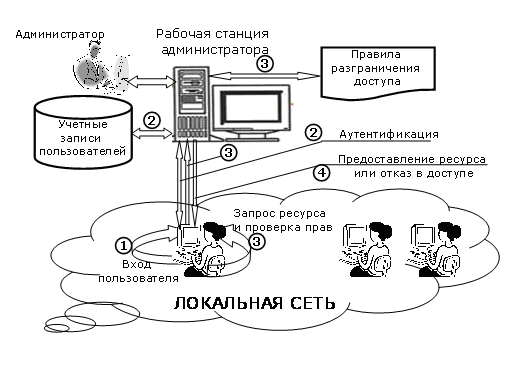

На рис. 1.5 изображена упрощенная схема последовательности действий при входе пользователей в систему и предоставления им ресурса или отказа в доступе к нему.

Рис. 1.5. Схема последовательности действий при предоставлении пользователю доступа к ресурсам ИС

Здесь цифрами указана последовательность действий при реализации, описанной процедуры.

В общем, схему работы можно разделить на несколько этапов:

аутентификация;

доступ к приложению;

доступ к информационному ресурсу;

завершение работы.

Фаза регистрации начинается с момента подключения абонента с получения приглашения на ввод аутентифицирующей информации. После введения пользователем требуемых данных производится их прием сервером доступа, проверка подлинности, целостности данных и корректности подключения. В случае правильности принятых данных (соответствия хранящимся в каталоге пользователей данным аутентификации) пользователь регистрируется в системе, о чем заносится запись в журнал регистрации и формируется соответствующая запись в каталоге сеансов. Пользователю передается динамически сформированная страница с перечнем доступных ему информационных и вычислительных ресурсов (приложений) в соответствии с его правами доступа.

Доступ к соответствующему приложению осуществляется путем запроса соответствующего указателя ресурса. После проверки полномочий пользователя, управление передается на запрашиваемый ресурс. Доступ к ресурсу фиксируется в журнале регистрации и каталоге сеансов. Дальнейшая работа с приложением может происходить без участия средств сервера доступа, однако моменты запуска и окончания приложения должны отслеживаться сервером доступа и фиксироваться в журнале.

Доступ к выбранному пользователем информационному ресурсу, как и к приложению, осуществляется путем запроса указателя ресурса. После проверки полномочий управление передается на корневую страницу ресурса и производится фиксация доступа в журнале регистрации. Дальнейшая навигация внутри ресурса осуществляется средствами пользователя. Запрос любой внешней по отношению к ресурсу ссылки воспринимается как запрос к новому ресурсу, и весь процесс повторяется сначала.

В фазе завершения работы формируются соответствующие обобщенные записи журнала регистрации, удаляется запись каталога сеансов и абонент отключается от системы.

При использовании традиционных технологий – логинов и паролей – пользователи вынуждены помнить достаточно большое их количество, кроме того, есть опасность подбора паролей. Часто пользователи применяют одни и те же пароли к различным ресурсам, а сами пароли хранят в общедоступных местах.

Существует целый ряд систем с усиленной или двухфакторной аутентификацией, при которой пользователь должен иметь дополнительные аппаратные средства – смарт-карту или так называемый идентификационный токен (компактные аппаратные устройства-ключи) и знать определенный персональный идентификационный номер (PIN-код).

Рис. 1.6. Электронный ключ eToken

Токены используют двухфакторный механизм аутентификации: пользователь знает свой PIN, с помощью которого система опознает определенного владельца токена; в свою очередь токен, получая сигнал от системы, выдает код, который позволяет провести авторизацию. Если токен или карта попадает к постороннему лицу, то после нескольких попыток набрать неверный PIN-код карта блокируется. Если кто-то перехватит PIN, то, кроме этого знания, ему надо еще иметь на руках саму карточку. Поскольку это маловероятно, такой двойной защиты при доступе к защищенным ресурсам бывает вполне достаточно.

Все рассмотренное выше касается администрирования и управления доступом в рамках работы с одиночными пользователями или с их группами. Эта работа значительно усложняется, если проводить ее на системном уровне, то есть для системы в целом. Здесь уже следует решать вопросы, связанные с разграничением прав доступа большого количества пользователей к ресурсам информационной системы, так как это разграничение неразрывно связано с защитой от несанкционированного доступа, что является основной задачей обеспечения информационной безопасности.

Так на различных уровнях системы разграничение доступа может осуществляться следующим образом:

на уровне сетевого и межсетевого взаимодействия оно обеспечивается формированием виртуальных сетей, созданием на маршрутизаторах списков контроля доступа к отдельным сегментам сети, использованием списков контроля доступа и правил фильтрации сетевого трафика на межсетевых экранах;

на уровне функционирования общесистемного программного обеспечения путем создания матриц доступа пользователей к серверам и рабочим станциям и их ресурсам, установкой соответствующих разрешений в настройках операционных систем;

на прикладном уровне обеспечивается созданием матриц доступа пользователей к ресурсам прикладных систем – базам данных, таблицам, полям, записям, сайтам, почтовым ящикам и др.

Процедуры управления доступом на общесистемном уровне обычно осуществляются централизовано. Так управление правами пользователей, а также контроль доступа проводится с использованием возможностей единой службы каталогов, рассмотренной выше или специализированных систем защиты от несанкционированного доступа.

В современных ИС реализуется централизация доступа (единая точка входа и контроля для всех пользователей) и централизация каталога прав доступа к ресурсам. При использовании таких решений вероятность несанкционированного доступа к информационной системе достаточно мала. Администратор системы всегда будет иметь информацию о том, кто, когда и в каком объеме пользовался ресурсами системы, а пользователи системы будут избавлены от необходимости «входит» в различные подсистемы, серверы и приложения, так как доступ станет для них прозрачным.

В информационных системах, использующих распределенные модели вычислений и обработки, система управления доступом должна обеспечивать вход в информационную систему и получение доступа к системным сервисам и ресурсам извне: из удаленных филиалов организации, с мобильных компьютеров, из Интернета и т. п.

Если администратор хочет, чтобы его система была «видна» из Internet, т. е. чтобы информационными ресурсами можно было пользоваться как внутри системы, так и за ее пределами, он должен прописать сеть ИС в таблицах маршрутов провайдеров, к которым данная сеть подключена.

Важной особенностью в работе с пользователями является процедура управления их рабочими станциями.

Здесь можно выделить следующие процедуры:

– формирование и работа с профилями пользователей;

– мониторинг сетевой деятельности и использования пользователями ресурсов сети;

– управление сеансами работы в сети и др.

Профили пользователя обеспечивают удобство работы пользователям и в то же самое время позволяют администратору ограничить их возможности, если это необходимо.

Профили пользователя, содержащие все его характеристики и установочные параметры, как например, сетевые соединения, программные группы и даже цвета экрана обычно сохраняются администратором на сервере. Эти профили используется всякий раз, когда пользователи начинает сеанс на любом компьютере системы так, что предпочитаемая ими среда «следует» за ними с одной рабочей станции на другую. Для того, чтобы применять профили при ограничении возможностей пользователя, администратор может добавить ограничения к профилю, как например, предохранить пользователей от изменения программных групп и их элементов, делая недоступными части интерфейса, когда пользователи будет регистрироваться в сети.

Обычно сетевые операционные системы имеют много инструментальных средств для слежения за сетевой деятельностью и использованием ресурсов сети. ОС позволяет просмотреть серверы и фиксировать, какие ресурсы они совместно используют; «видеть» пользователей, подключенных к настоящему времени к любому сетевому серверу и зафиксировать, какие файлы у них открыты; проверить данные в журнале безопасности; записи в журнале событий; и указать о каких ошибках администратор должен быть предупрежден, если они произойдут.

Всякий раз, когда пользователь начинает сеанс на рабочей станции, экран начала сеанса запрашивают имя пользователя, пароль и домен. Затем рабочая станция посылает имя пользователя и пароль в определенный домен для идентификации. Сервер в этом домене проверяет имя пользователя и пароль в базе данных учетных карточек пользователей домена. Если имя пользователя и пароль идентичны данным в учетной карточке, сервер уведомляет рабочую станцию о начале сеанса. Сервер также загружает другую информацию при начале сеанса пользователя, как например установки пользователя, свой каталог и переменные среды.

По умолчанию не все учетные записи в домене позволяют входить в систему серверов домена. Только записям групп администраторов, операторов сервера, операторов управления печатью, операторов управления учетными карточками и операторов управления резервным копированием обычно разрешено это делать.

Обычно операционной системой фиксируется, когда выполняются определенные действия пользователем или осуществляется доступ к файлам, в соответствующем журнале записывается выполненное действие, пользователя, который выполнил его, а также дату и время действия. Это позволяет контролировать как успешные, так и неудачные попытки каких-либо действий.

Табл. 1.4 включает категории событий, которые могут быть зафиксированы, а также суть событий каждой категории.

Таблица 1.4

Категория |

События |

Начало и конец сеанса |

Попытки начала сеанса, попытки конца сеанса; создание и завершение сетевых соединений к серверу |

Доступ к файлам и объектам |

Доступы к каталогу или файлу, которые устанавливаются для ревизии в диспетчере файлов; использование принтера, управление компьютером |

Использование прав пользователя |

Успешное использование прав пользователя и неудачные попытки использовать права, не назначенные пользователям |

Управление пользователями и группами |

Создание, удаление и модификация учетных карточек пользователя и групп |

Окончание табл. 1.4

Категория |

События |

Изменения полиса безопасности |

Предоставление или отменена прав пользователя пользователям и группам, установка и разрыв связи доверия с другими доменами |

Перезапуск, выключение и система |

Остановка и перезапуск компьютера, заполнение контрольного журнала и отвержение данных проверки если контрольный журнал уже полон |

Трассировка процесса |

Начало и остановка процессов в компьютере |

В табл. 1.5 показаны возможные типы доступа к каталогам и файлам, которые может контролировать администратор.

Таблица 1.5

Доступ к каталогу |

Доступ к файлу |

Отображение имен файлов в каталоге |

Отображение данных, хранимых в файле |

Отображение атрибутов каталога |

Отображение атрибутов файла |

Изменение атрибутов каталога |

Отображение владельца файла и разрешений |

Создание подкаталогов и файлов |

Изменение файла |

Переход в подкаталогах каталога |

Изменение атрибутов файла |

Отображение владельца каталога и разрешений |

Запуск файла |

Удаление каталога |

Удаление файла |

Изменение разрешений каталога |

Изменение файловых разрешений |

Изменение владельца каталога |

Изменение владельца файла |

Администратор может управлять эксплуатацией каждой рабочей станции с помощью специальных утилит, обеспечивающих вывод на экран его монитора для каждого компьютера специального знака – экрана, под которым указано имя компьютера в системе. Текущее состояние компьютера в системе отображается с помощью цвета экрана и специальных символов на нем.

Используя эти средства, администратор может получить информацию о текущем состоянии любой рабочей станции и о ее пользователе в данный момент времени и, при необходимости, может приостановить работу любого пользователя системы на определенном компьютере.

Для оперативного управления рабочими станциями для администратора предусмотрена возможность блокировки, выключения и перезагрузки любой рабочей станции системы.