- •Введение

- •1.2 История становления информатики как науки

- •1.3 Понятие правовой информатики. Проблемы и особенности правовой информатики

- •Тема 2 информация, информационные процессы и системы

- •2.1 Понятие информации

- •2.2 Информационные процессы и системы

- •3.2 Классификация правовой информации

- •1 Официальная правовая информация

- •Нормативная правовая информация

- •1.2 Иная (ненормативная) официальная правовая информация

- •Информация индивидуально-правового характера, имеющая юридическое значение

- •3 Неофициальная правовая информация

- •4.2 Государственная политика в области правовой информатизации 3

- •Информатизация правовой сферы;

- •Правовое обеспечение информационных процессов.

- •4.3 Правовое обеспечение информатизации. Законодательство в области правовой информатизации

- •Конституция Республики Беларусь:

- •5.2 Государственная система правовой информации Республики Беларусь Путь становления и развития гспи в Беларуси

- •Национальный центр правовой информации Республики Беларусь.

- •Комплексная система распространения правовой информации.

- •Система межгосударственного обмена правовой информацией.

- •5.3 Структурная организация гспи

- •I Национальный центр правовой информации Республики Беларусь (нцпи).

- •II Автоматизированная система формирования государственного информационного нормативно-правового ресурса.

- •III Комплексная система распространения правовой информации.

- •Публичные центры правовой информации.

- •VI. Система межгосударственного обмена правовой информацией.

- •Тема 6 информационно-справочные правовые системы 9

- •6.1 Понятие информационно-справочной системы (ипс)

- •6.2 Преимущества информационно-справочных правовых систем

- •6.3 Основные категории пользователей информационно-справочных правовых систем

- •6.4 Виды правовой информации в ипс. Особенности комплектования информационного раздела «Законодательство»

- •Дополнительные правовые акты, помещаемые в раздел Законодательство.

- •Уровень юридической обработки документов.

- •Уровень информационных технологий, реализованный в системе.

- •Уровень сервиса при работе с системой.

- •Удобство в работе с программной оболочкой системы.

- •Сервисное обслуживание, поддержка и сопровождение, предоставляемые разработчиком системы пользователю.

- •Оперативность.

- •Стоимость.

- •7.2 Технология работы со справочной правовой системой. Виды поиска

- •7.3 Достоинства и недостатки различных способов обновления и передачи информации баз данных справочных правовых систем 13

- •7.4 Перспективы использования Internet

- •Тема 8 информационно-поисковая система эталон

- •8.1 Общие сведения. Информационное наполнение ипс эталон

- •8.2 Методика поиска правовой информации в ипс эталон 17

- •9.2 Основные возможности спс Консультант Плюс Беларусь

- •9.3 Основы поиска информации в спс Консультант Плюс Беларусь Формирование запроса. Организация поиска

- •Словари системы

- •Поиск документов по реквизитам (атрибутный поиск)

- •Полнотекстовый (сложный) поиск

- •Поиск по специализированным классификаторам

- •Поле Тематика

- •Словарь финансовых и юридических терминов

- •Поиск по нескольким информационным банкам

- •Создание закладок в тексте

- •Работа с папками

- •Связи в документе

- •Экспорт результатов/Печать

- •Справочная информация

- •История запросов

- •Тема 10 электронный документ и электронный документооборот

- •10.1 Понятие электронного документа

- •10.2 Преимущества и недостатки электронного документа

- •10.3 Электронный документооборот

- •10.4 Автоматизация делопроизводства и документооборота

- •1. Бумажный документооборот

- •2. Бумажный документооборот с использованием автономных пк

- •3. Смешанный документооборот

- •4. Безбумажный документооборот

- •Тема 11 электронная цифровая подпись (эцп)

- •11.1 Назначение электронной цифровой подписи

- •11.2 Основные понятия

- •11.3 Алгоритмы электронной цифровой подписи

- •11.4 Сертификация электронной цифровой подписи. Удостоверяющие центры

- •Тема 12 информационная безопасность

- •12.1 Место информационной безопасности в системе национальной безопасности Республики Беларусь

- •12.2 Понятие информационной безопасности

- •12.3 Методы и организация обеспечения информационной безопасности

- •12.4 Безопасность Республики Беларусь в информационной сфере

- •Тема 13 защита информации

- •13.1 Правовое регулирование отношений в сфере защиты информации

- •13.2 Организация безопасности данных и информационной защиты

- •Создание инфраструктуры информационной безопасности

- •Средства защиты информации

- •Организация защиты информации

- •14.2 Сущность правовой защиты компьютерной информации

- •14.3 Структура правовой защиты компьютерной информации

- •14.4 Правовые методы защиты информации в Республике Беларусь

- •Тема 15 компьютерные преступления

- •15.1 Понятие компьютерных преступлений и их классификация

- •15.2 Криминалистическая характеристика компьютерных преступлений

- •15.3 Способы совершения преступлений в сфере компьютерной информации

- •15.4 Тенденции развития компьютерной преступности

- •Тема 16 ответственность за правонарушения в информационной сфере

- •16.1 Понятие юридической ответственности за правонарушения в информационной сфере

- •16.2 Уголовная ответственность за правонарушения в информационной сфере

- •16.3 Административная ответственность за правонарушения в информационной сфере

- •16.4 Гражданско-правовая ответственность за правонарушения в информационной сфере

- •16.5 Дисциплинарная ответственность за правонарушения в информационной сфере

- •17.2 Основные правовые проблемы сети Интернет

- •17.3 Информационно-правовые ресурсы Интернета

- •Другие правовые ресурсы Интернета

- •Тема 18 электронное государство

- •18.1 Концепция электронного правительства

- •18.2 Электронное правительство как приоритетное направление реализации Стратегии развития информационного общества в Республике Беларусь

- •Состояние развития информационного общества

- •Цель, задачи и условия развития информационного общества

- •Ожидаемые результаты от реализации Стратегии развития информационного общества

- •Контрольные вопросы

- •Список литературы Нормативные правовые акты

- •Основная литература

- •Дополнительная литература

- •Ресурсы internet

- •Приложение а о вступлении в силу нормативных правовых актов

- •Приложение б Особенности работы с документами в электронном виде

- •Глава 18 особенности работы с документами в электронном виде

- •Приложение в Преступления против информационной безопасности

- •Приложение г Банки данных правовой информации

- •Содержание

- •Правовая информатика

15.2 Криминалистическая характеристика компьютерных преступлений

Можно выделить следующие типичные преступные цели совершения компьютерных преступлений:

хищение денег (подделка счетов и платежных ведомостей);

фальсификация платежных документов, вторичное получение уже произведенных выплат, перечисление денег на подставные счета и т. д.;

приписка сверхурочных часов работы;

хищение вещей (совершение покупок с фиктивной оплатой, добывание запасных частей и редких материалов);

хищение машинной информации;

внесение изменений в машинную информацию;

кража машинного времени;

подделка документов (получение фальшивых дипломов, фиктивное продвижение по службе);

несанкционированная эксплуатация системы;

саботаж;

шпионаж (политический и промышленный).

Мотивами совершения компьютерных преступлений,35 как показали исследования зарубежных и российских исследователей, являются следующие:

корыстные соображения – 66%;

политические цели – 17%;

исследовательский интерес – 7%;

хулиганство – 5%;

месть – 5%.

Для подавляющего большинства преступлений характерны корыстные мотивы – 52% всех компьютерных преступлений; с разрушением и уничтожением средств компьютерной техники сопряжено 16% преступлений, с подменой исходных данных – 12%, с хищением данных и программ – 10%, с хищением услуг – 10%. В этой связи интересными представляются результаты опроса, проведенного в 1988 г. среди 1600 специалистов по информационной безопасности в 50 странах мира.

Результаты опроса свидетельствуют, что самой распространенной угрозой безопасности были компьютерные вирусы – важнейшим этот тип угрозы назвали 60% опрошенных. В 1991 и 1992 г. эти цифры составляли 22 и 44% соответственно.

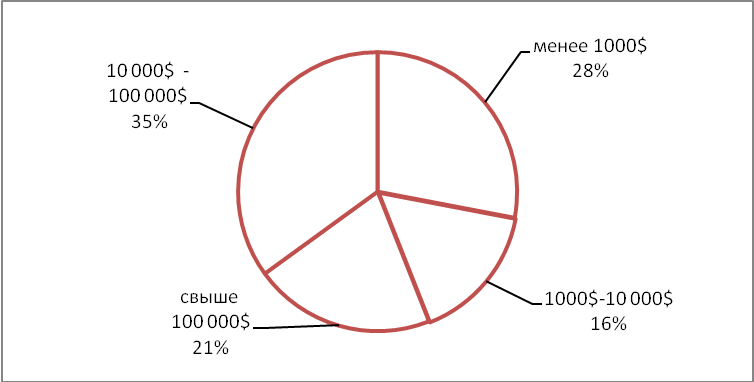

Что касается финансовых потерь из-за нарушений в области защиты информации, то в полном их отсутствии уверены 28% опрошенных. Среди тех, кто признает наличие таких потерь, их доли распределились так, как показано на рисунок 15.1.

Опрос показал также, что основная часть угроз по-прежнему исходит от персонала компаний. На то, что хотя бы один из авторизованных пользователей был уличен в компьютерном злоупотреблении, указало 58% респондентов (в 1991 г. – 75%). Опасность от внешних злоумышленников не так велика, как это представляется средствами массовой информации. Неавторизованные пользователи проникали в корпоративные сети только в 24% случаев. Поставщики и покупатели являлись источниками атак лишь в 12% случаев.

Рисунок 15.1 Финансовые потери в результате нарушений

Информационной безопасности

В этой связи особый интерес приобретает характеристика личности преступника. С криминалистической точки зрения можно выделить несколько самостоятельных обособленных групп компьютерных преступников.

К первой группе можно отнести лиц, сочетающих определенные черты профессионализма с элементами изобретательности и развлечения. Такие люди, работающие с компьютерной техникой, весьма любознательны, обладают острым умом, а также склонностью к озорству. Они воспринимают меры по обеспечению безопасности компьютерных систем как вызов своему профессионализму и стараются найти технические пути, которые доказали бы их собственное превосходство. При этом они не прочь поднять свой престиж, похваставшись перед коллегами умением найти слабости в компьютерной системе защиты, а иногда и продемонстрировать, как эти слабости можно использовать. Постепенно они набирают опыт, приобретают вкус к такого рода деятельности и пытаются совмещать свои занятия с получением некоторой материальной выгоды. Такой путь проходит большинство хакеров.

Вторую группу составляют лица, страдающие особого рода информационными болезнями, развившимися на почве взаимодействия со средствами компьютерной техники.

Компьютерные системы действуют на основе строго определенных правил и алгоритмов, ограниченных рамками задачи. Человек часто руководствуется чувствами, старается пояснить свою цель, аргументировать постановку задачи, ввести при необходимости новые данные и т.п. Некоторые люди попадают в такие ситуации, когда не могут адаптироваться к требованиям современной компьютерной технологии. У них развивается болезненная реакция, приводящая к неадекватному поведению. Чаще всего она трансформируется в особый вид компьютерного преступления — компьютерный вандализм.

Обычно он принимает форму физического разрушения компьютерных систем, их компонентов или программного обеспечения. Часто этим занимаются из чувства мести уволенные сотрудники, а также люди, страдающие компьютерными неврозами.

К третьей группе, представляющей наибольший интерес, относятся специалисты или профессиональные компьютерные преступники. Эти лица обладают устойчивыми навыками, действуют расчетливо, маскируют свои действия, всячески стараются не оставлять следов. Цели их преимущественно корыстные. Особенно опасно, если лица такой направленности оказываются среди сотрудников организации или среди авторизованных пользователей информационной системы.

Существенную роль в структуре криминалистической характеристики компьютерных преступлений играют также сведения о потерпевшей стороне. Изучение жертв компьютерных преступлений часто дает больше информации для решения вопросов компьютерной безопасности, чем изучение лиц, совершающих компьютерные преступления. По опубликованным данным, относящимся к группе развитых стран, среди жертв собственники системы составляли 79%; клиенты – 13%; третьи лица – 8%.

Организации – жертвы компьютерных преступлений с неохотой сообщают об этом в правоохранительные органы. Латентность компьютерных преступлений чрезвычайно высока. Часто виновные лица просто увольняются или переводятся в другие структурные подразделения. Иногда с виновного взыскивается ущерб в гражданском порядке.

Принимая решение, жертва компьютерного преступления руководствуется одним или несколькими из указанных ниже факторов:

компьютерный преступник, как правило, не рассматривается как типичный уголовный преступник;

расследование компьютерных преступлений может нарушить нормальное функционирование организации, привести к приостановке ее деятельности;

расследование компьютерных преступлений, в том числе силами самой фирмы, является делом весьма дорогостоящим;

будучи разоблаченными, компьютерные преступники в большинстве случаев отделываются легкими наказаниями, зачастую условными – для пострадавших это является одним из аргументов в пользу того, чтобы не заявлять о преступлении;

законодательство не всегда применимо к компьютерным преступлениям, что приводит к серьезным затруднениям при правильной их квалификации;

правоохранительные органы не склонны относить многие из компьютерных правонарушений к категории преступлений и, соответственно, отказывают в возбуждении уголовного дела;

компьютерный преступник воспринимается как незаурядная личность;

жертва боится серьезного компетентного расследования, так как оно может вскрыть неблаговидную, если не незаконную, механику ведения дел в организации;

расследование компьютерных преступлений может выявить несостоятельность мер безопасности, принимаемых ответственным за них персоналом организации, привести к нежелательным осложнениям, постановке вопросов о профессиональной пригодности и т. д.;

размеры страховых взносов могут увеличиться, если компьютерные преступления станут для организации регулярными;

можно потерять клиентов вследствие утраты репутации;

раскрытие компьютерных преступлений сопряжено, как правило, с открытием финансовых, коммерческих и других служебных тайн, которые могут стать достоянием гласности во время судебного рассмотрения дел.

Существует много косвенных признаков того, что в организации, учреждении готовится или осуществляется компьютерное преступление. Выявление этих признаков не требует специальных знаний и, учитывая это обстоятельство, можно предусмотреть дополнительные меры по совершенствованию компьютерной безопасности и предотвращению преступлений.

Наиболее общие признаки таковы: сотрудники дают подозрительные объяснения по поводу распределения денежных и материальных средств; производится перезапись данных без серьезных на то причин; данные заменяются, изменяются или стираются; данные не обновляются; на ключевых документах появляются подделанные подписи; появляются фальшивые записи; персонал системы без видимых на то оснований начинает работать сверхурочно; персонал возражает против осуществления контроля за записью данных; у сотрудников, непосредственно работающих с компьютерами, появляется ненормальная реакция на рутинные вопросы; некоторые сотрудники отказываются уходить в отпуск; отдельные работники начинают слоняться без дела в других подразделениях; жалобы клиентов становятся хроническими и др.

Характеристика преступлений, совершаемых в сфере компьютерной информации 36.

Под преступлением, совершаемым в сфере программного обеспечения, обычно понимается несанкционированное правообладателем использование программного обеспечения.

Прежде всего, это относится к программам для компьютеров и базам данных, являющимся объектами авторского права практически во всех странах мира. Пиратство получило широкое развитие с конца 1970-х – начала 1980-х гг. в связи с созданием и быстрым распространением персональных компьютеров (ПК). Для удовлетворения резко возросшего спроса фирмы – производители программного обеспечения стали выпускать на рынок разнообразные программы для ПК, начиная с ОС и кончая прикладными программами различного назначения. Параллельно начало разрастаться и пиратство в сфере программного обеспечения, что было обусловлено прежде всего экономическими причинами – «пират» получал существенную выгоду по сравнению с законным правообладателем.

Ущерб, нанесенный преступностью, связанной с высокими технологиями, составляет миллиарды долларов. В 2000 г. комиссия ООН по преступности и уголовному правосудию, опросившая 3000 респондентов в Канаде, Европе и США, выявила, что 72% из них стали жертвами подобных преступлений. В более позднем национальном опросе лиц, отвечающих за безопасность в корпорациях, 98% респондентов ответило, что они стали жертвами подобных преступлений, а 43% заявило, что это произошло с ними более 25 раз. Что касается данных по Российской Федерации, то можно привести данные с одного узла Интернет (www.void.ru), компетентного в вопросах информационной безопасности. Проведенный там опрос выявил следующее.

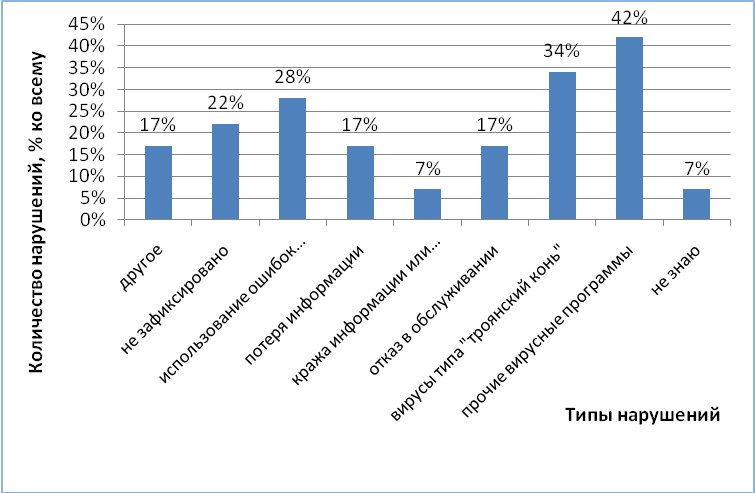

Из всей массы опрошенных на вопрос: «Какие типы нарушений безопасности были зафиксированы в Вашей организации за этот год?» – были получены следующие ответы (рисунок 15.2):

7% – не знаю; 22% – не зафиксировано; 28% – использование ошибок программного обеспечения; 17% – потеря информации; 7% – кража информации или торговых секретов; 17% – отказ в обслуживании; 34% – вирусы типа «троянский конь»; 42% – прочие вирусные программы; 17% – другое.

Рисунок 15.2 – Статистика нарушений информационной безопасности

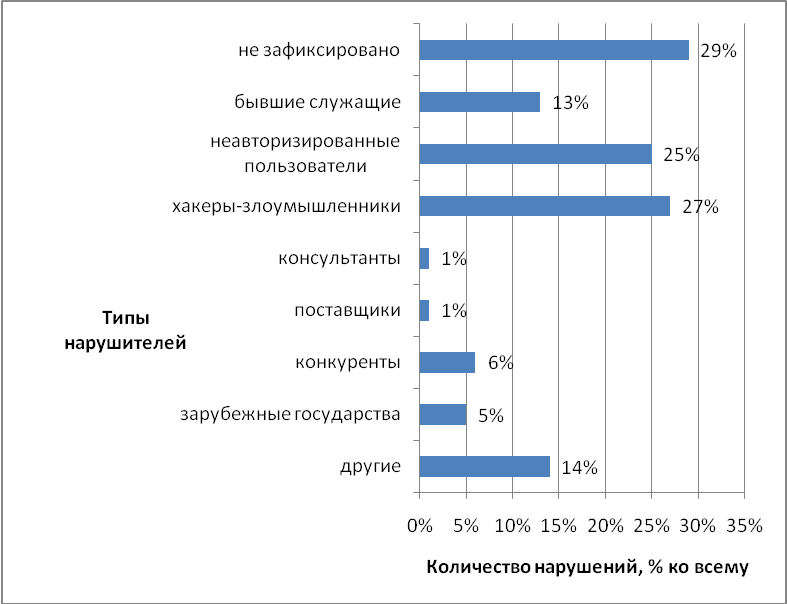

Также чрезвычайно любопытен ответ респондентов на вопрос: «Какие источники нарушений безопасности были зафиксированы в этом году?» (рисунок 15.3):

2 9%

– не зафиксировано; 5% – зарубежные

государства; 6% – конкуренты; 1% –

заказчики; 1% – поставщики; 1% – консультанты;

27% – хакеры-злоумышленники; 25% –

неавторизированные пользователи; 13% –

бывшие служащие; 14% – другие.

9%

– не зафиксировано; 5% – зарубежные

государства; 6% – конкуренты; 1% –

заказчики; 1% – поставщики; 1% – консультанты;

27% – хакеры-злоумышленники; 25% –

неавторизированные пользователи; 13% –

бывшие служащие; 14% – другие.

Рисунок 15.3 – Источники нарушений информационной безопасности

(по данным опроса)

Основные виды преступлений в сфере программного обеспечения 37.

1. Изготовление и коммерческое распространение поддельных экземпляров программ.

Это относительно новый вид преступлений, получивший широкое распространение для записей на CD-RОМ. Он заключается в изготовлении без разрешения правообладателей экземпляров компьютерных программ.

2. Несанкционированное правообладателями коммерческое распространение программ.

Существует несколько разновидностей этого вида правонарушений.

Первая разновидность, наиболее простая, – изготовление контрафактных экземпляров путем записи программ на гибкие магнитные или оптические диски и их последующая реализация по ценам, значительно меньшим, чем цены оригинальных экземпляров.

Вторая разновидность – установка контрафактных экземпляров программ на жесткие диски компьютеров и их последующая реализация совместно с ПК.

Третья разновидность заключается в создании контрафактных экземпляров программ как посредством записи на гибкие магнитные диски, так и посредством установки на жесткий диск ПК путем превышения числа изготавливаемых для распространения экземпляров сверх разрешенного правообладателем.

Изготовление контрафактных экземпляров программ конечным пользователем

Существуют две основные разновидности этого вида преступлений.

Первая разновидность – приобретение (часто безвозмездное) контрафактного экземпляра программы для ЭВМ у законного пользователя и его последующая установка вторым пользователем на всю ПЭВМ. Как правило, это происходит с игровыми программами, текстовыми редакторами, электронными таблицами и другим популярным программным обеспечением.

Вторая разновидность данного вида заключается в превышении числа разрешенных правообладателями инсталляций законно приобретенной программы: одна и та же программа устанавливается на большее число компьютеров, чем разрешено правообладателем. Наиболее часто это нарушение встречается на средних и крупных предприятиях, в которых парк компьютеров постоянно растет. Обе разновидности в настоящее время чрезвычайно широко распространены.

Прочие виды правонарушений. В зависимости от путей распространения контрафактных экземпляров программ можно выделить такой вид правонарушений, как пиратство на основе использования телекоммуникационных средств (в том числе связи), при этом осуществляется предварительное оповещение пользователей соответствующих сетей о «распространении программ для ЭВМ по существенно сниженным ценам», а также распространение по предварительным заказам через почту (в том числе и электронную) с предварительным оповещением о приеме таких заказов.