- •Типы адресов в сети tcp/ip

- •Классы ip-адресов

- •Использование масок в ip-адресации

- •Особые ip-адреса

- •Рабочее задание

- •Ход работы

- •I. Загрузка рабочей станции

- •II. Настройка протокола tcp/ip

- •Краткая справка по командам

- •1. Просмотр конфигурации с помощью команды ipconfig /all

- •2. Проверка соединений с помощью команды ping

- •3. Команда Net use

- •Замечания:

- •Рабочее задание:

- •Ход работы

- •Рабочее задание

- •Ход работы Установка Active Directory и dns - сервера

- •Подключение рабочих станций и рядовых серверов

- •Переключение домена в основной режим

- •Рабочее задание:

- •Хода работы:

- •Лабораторная работа № 5 "Управление пользователями и группами." Цель работы:

- •Краткая теория Учетные записи пользователей и групп

- •Доменная политика

- •Квотирование дискового пространства

- •Права на доступ к файлам и каталогам.Понятие владельца

- •Рабочее задание

- •Ход работы

Замечания:

Работа нескольких серверов DHCP в рамках одного домена допустима только с целью повышения отказоустойчивости и распределения нагрузки в крупных сетях. Серверам назначают одинаковые настройки, за исключением областей: диапазоны адресов не должны пересекаться.

Чтобы проверить настройки клиента, на нем выполняют команду ipconfig /all

Чтобы обновить настройки клиента (запрос DHCP Request), необязательно перезагружать компьютер. Следует использовать команду ipconfig /renew.

Однажды получив адрес от сервера, в дальнейшем клиент будет «выбирать» этот же сервер при получении ответа от нескольких DHCP-серверов. Чтобы сбросить предыдущие настройки и инициировать на клиенте новый поиск серверов (запрос DHCP Discovery), используют команды ipconfig /release, ipconfig /renew.

Рабочее задание:

По заданию преподавателя выбрать в сети машину, которая будет управлять выдачей IP-адресов (сервер DHCP). Присвоить ей статический IP-адрес в «собственной» учебной подсети и установить на нее DHCP службу.

Назначить область IP адресов (10-20 последних адресов в «собственной» подсети 192.168.N.0) и активировать ее.

Остальным компьютерам назначить автоматическое получение IP-адресов.

Проверить работу DHCP (просмотреть список Address leases на сервере, проверить полученные настройки на клиентах).

Установить для области опции DHCP: (Router: IP-адрес сервера, DNS Domain name: “testlab”) и проверить полученные настройки на клиентах.

Выбрать один из компьютеров-клиентов, определить его MAC-адрес и создать на DHCP-сервере резервирование для этого клиента (IP:192.168.N.200). Установить для него дополнительную опцию Host Name (имя компьютера, выбрать самостоятельно). Проверить полученные настройки на выбранном клиенте.

Завершение работы: остановить и удалить службу DHCP с сервера, назначить серверу автоматическое получение IP-адреса.

Ход работы

Чтобы установить службу DHCP необходимо:

- запустить мастер компонентов Windows (Windows Component Wizard) (значок Установка и удаление программ на панели управления, затем кнопка Добавление и удаление компонентов Windows (Add/Remove Windows Components)) или — в окне Сеть и удаленный доступ к сети в меню Дополнительно выбрать команду Дополнительные сетевые компоненты.

- в списке Компоненты (Components) выбрать Сетевые службы (Networking Services).

- нажать кнопку Состав (Details).

- в списке Сетевые службы — состав (Subcomponents of Networking Services) установить флажок у элемента DHCP (Dynamic Host Configuration Protocol (DHCP)) и нажать кнопку ОК.

- если потребуется, введите полный путь к файлам дистрибутива Windows 2000 и нажмите кнопку Продолжить (Continue), в нашем случае дистрибутив находится в корневом каталоге диска D:\. Требуемые файлы будут скопированы на жесткий диск; новое программное обеспечение сервера можно использовать сразу после установки без перезапуска системы.

Лабораторная работа № 3

"Настройка службы каталогов Active Directory и системы доменных имен Domain Name System"

Цель работы:

Научиться устанавливать, настраивать и конфигурировать службы Active Directory DNS.

Краткая теория

По своей сути, служба каталогов — это средство для именования, хранения и выборки информации в некоторой распределенной среде, доступное для приложений, пользователей и различных клиентов этой среды.

Служба каталогов Active Directory обеспечивает эффективную работу сложной корпоративной среды, предоставляя следующие возможности:

![]() Единая

регистрация в сети; Пользователи

могут регистрироваться в сети с одним

именем и паролем и получать при этом

доступ ко всем сетевым ресурсам

(серверам, принтерам, приложениям, файлам

и т. д.) независимо от их расположения в

сети.

Единая

регистрация в сети; Пользователи

могут регистрироваться в сети с одним

именем и паролем и получать при этом

доступ ко всем сетевым ресурсам

(серверам, принтерам, приложениям, файлам

и т. д.) независимо от их расположения в

сети.

Безопасность информации. Средства аутентификации и управления доступом к ресурсам, встроенные в службу Active Directory, обеспечивают централизованную защиту сети. Права доступа можно определять не только для каждого объекта каталога, но и каждого свойства (атрибута) объекта.

Централизованное управление. Администраторы могут централизованно управлять всеми корпоративными ресурсами. Рутинные задачи администрирования не нужно повторять для многочисленных объектов сети.

Администрирование с использованием групповых политик. При загрузке компьютера или регистрации пользователя в системе выполняются требования групповых политик; их настройки хранятся в объектах групповых политик (GPO) и "привязываются" к сайтам, доменам или организационным единицам. Групповые политики определяют, например, права доступа к различным объектам каталога или ресурсам, а также множество других "правил" работы в системе.

Гибкость изменений. Служба каталогов гибко следует за изменениями структуры компании или организации. При этом реорганизация каталога не усложняется, а может и упроститься. Кроме того, службу каталога можно связать с Интернетом для взаимодействия с деловыми партнерами и поддержки электронной коммерции.

Интеграция с DNS. Служба Active Directory тесно связана с DNS. Этим достигается единство в именовании ресурсов локальной сети и сети Интернет, в результате чего упрощается подключение пользовательской сети к Интернету.

Расширяемость каталога. Администраторы могут добавлять в схему каталога новые классы объектов или добавлять новые атрибуты к существующим классам.

Масштабируемость. Служба Active Directory может охватывать как один домен, так и множество доменов, один контроллер домена или множество контроллеров домена — т. е. она отвечает требованиям сетей любого масштаба. Несколько доменов можно объединить в дерево доменов, а несколько деревьев доменов можно связать в лес.

Репликация информации. В службе Active Directory используется репликация служебной информации в схеме со многими ведущими (multi-master), что позволяет модифицировать каталог на любом контроллере домена. Наличие в домене нескольких контроллеров обеспечивает отказоустойчивость и возможность распределения сетевой нагрузки.

Гибкость запросов к каталогу. Пользователи и администраторы сети могут быстро находить объекты в сети, используя свойства объекта (например, имя пользователя или адрес его электронной почты, тип принтера или его местоположение и т. п.). Это, в частности, можно сделать при помощи команды Пуск | Поиск (Start | Search), папку Мое сетевое окружение (My Network Places) или оснастку Active Directory - пользователи и компьютеры (Active Directory Users and Computers). Оптимальность процедуры поиска достигается благодаря использованию глобального каталога.

Стандартные интерфейсы. Для разработчиков приложений служба каталогов предоставляют доступ ко всем возможностям (средствам) каталога и поддерживают принятые стандарты и интерфейсы программирования (API). Служба каталогов тесно связана с операционной системой что позволяет избежать дублирования в прикладных программах функциональных возможностей системы, например, средств безопасности

При инсталляции Windows 2000 Server и организации домена Windows 2000 (или смешанного с Windows NT 4.0 домена) необходимо иметь четкое представление о некоторых базовых понятиях служб каталога вообще и Active Directory — в частности. Без этого невозможно даже правильно сконфигурировать Windows 2000 Server, не говоря уж об эффективной организации доменов.

Домены и Контроллеры доменов

Основные компоненты любой службы каталога — база данных, содержащая нужную информацию, и один или несколько протоколов, обеспечивающих доставку данных пользователям.

Active Directory обеспечивает хранение любой общедоступной информации. Как и другие службы каталогов, Active Directory обеспечивает некоторый механизм хранения информации и протоколы для доступа к ней.

Домены — это известное решение для администрирования групп, предоставляющее каждому пользователю учетную запись в конкретном домене. В среде Windows 2000 Server каждый домен должен иметь имя, отвечающее соглашениям именования доменов Domain Name System (DNS). Так, домен MainOffice при обновлении может получить новое имя типа mainqfflce.company.com. В каждом домене один или несколько компьютеров должны выполнять функции контроллеров домена. В среде Windows 2000 Server каждый контроллер домена содержит полную копию базы данных Active Directory этого домена. В Active Directory используются так называемое ядро Extended Storage Engine (ESE) и два различных протокола, обеспечивающих связь между клиентами и базой данных. Для поиска контроллера домена клиент обращается к протоколу, описанному в DNS, — "стандартной", службе каталогов, применяемой в настоящее время для сетей TCP/IP. Для доступа к данным в Active Directory клиент использует протокол Lightweight Directory Access Protocol (LDAP) (рис. 2).

Рисунок 2. Доступ к данным с использованием LDAP

|

Службы DNS и Active Directory

В большинстве современных сетей TCP/IP используется служба DNS, главное назначение которой — преобразовывать простые для запоминания имена типа company.com в IP-адреса. Для этого каждый компьютер-сервер DNS имеет набор записей с информацией о ресурсах. Каждая запись имеет некоторый тип, определяющий характер и назначение хранящейся информации. Например, запись типа А применяется для преобразования доменного имени компьютера в заданный IP-адрес, а запись типа MX — для поиска почтового сервера в определенном почтовом домене. Каждый DNS-сервер "знает" свое место в глобальном пространстве DNS-имен, что позволяет передавать неразрешенные запросы другим серверам. Поэтому — пусть и не сразу— почти каждый клиентский запрос находит нужный сервер, хранящий искомую информацию.

Интеграцию служб Active Directory и DNS можно рассматривать в трех аспектах:

Домены Active Directory и домены DNS имеют одинаковую иерархическую структуру и схожее пространство имен.

Зоны (zone) DNS могут храниться в Active Directory. Если используется сервер DNS, входящий в состав Windows 2000 .Server, то первичные зоны (primary zone), занесенные в каталог, реплицируются на все контроллеры домена, что обеспечивает лучшую защищенность службы DNS.

Использование клиентами службы DNS при поиске контроллеров домена.

В Active Directory служба LDAP каждого домена Windows 2000 представлена некоторой SRV-записью службы DNS. Такая запись содержит DNS-имя контроллера этого домена, по которому клиенты Active Directory могут находить IP-адрес компьютера-контроллера домена. После того как нужный контроллер обнаружен, для доступа к данным Active Directory, хранящихся на нем, клиент может использовать протокол LDAP.

Windows 2000 Server поддерживает также службу динамического именования хостов, Dynamic DNS. В соответствии с RFC 2136 служба Dynamic DNS расширяет протокол DNS, позволяя модифицировать базу данных DNS со стороны удаленных систем. Например, при подключении некоторый контроллер домена может сам добавлять SRV-запись для себя, освобождая администратора от такой необходимости.

Листья и контейнеры LDAP

После того как с помощью DNS нужный контроллер домена обнаружен, для доступа к данным Active Directory используется протокол LDAP. Протокол LDAP работает поверх TCP/IP и — как следует из названия протокола — определяет способы доступа к каталогу со стороны клиентов. Помимо механизма доступа данный протокол реализует соглашения по именованию информации в каталоге, в явном виде описывая структуру этой информации. Для клиента все данные, хранящиеся в базе LDAP, представляются в виде иерархического дерева. Каждый узел дерева (объект или элемент) может быть либо контейнером (container), либо листом (leaf). Различие между ними вполне очевидно: контейнеры могут содержать другие элементы, а листья — нет.

Каждый элемент (контейнер или лист) представляет собой некоторый объектный класс, определяющий атрибуты (называемые также свойствами) данного элемента. Поскольку атрибуты есть и у контейнеров, и у листьев, информация, хранящаяся в дереве каталога, распределена по всем узлам. Тип информации (объектные классы и типы атрибутов), содержащейся в конкретной базе данных Active Directory, задается схемой, определенной для этого каталога. В Active Directory схема каждого каталога представлена элементами, хранящимися непосредственно в самом каталоге. Компания Microsoft определяет стандартную схему, однако пользователи и разработчики программных средств могут добавлять новые классы и типы атрибутов. Изменение схемы каталога — полезная возможность, которой нужно пользоваться очень осторожно, поскольку такие изменения могут иметь весьма значительные последствия.

Схема Active Directory достаточно сложна и содержит сотни и сотни объектных классов и типов атрибутов. Ниже для примера перечислены некоторые интересные классы:

user — описывает конкретного пользователя домена. Среди атрибутов этого класса: canonicalName (Каноническое имя), userPrincipalName (Полное имя пользователя), homePostalAddress (Домашний почтовый адрес), telephoneNumber (Номер телефона), thumbnailPhoto (Фотография).

printQueue — позволяет клиенту находить некоторый принтер. Среди атрибутов: location (Местоположение), printStatus (Состояние принтера) и printLanguage (Язык принтера).

compoter — идентифицирует некоторый компьютер домена. Среди множества атрибутов этого класса: operatingSystem (Операционная система), operatingSystemServicePack, dNSHostName (DNS-имя хоста) и machineRole (Назначение компьютера; этот атрибут указывает, является ли данный компьютер контроллером домена, рядовым сервером или рабочей станцией).

organizationalUnit — описывает подразделения конкретного домена. Самый важный.атрибут— ои (Имя организационной единицы). Организационные единицы играют очень важную роль при структурировании информации, внутри домена (это будет описано чуть позже).

Каждый элемент Active Directory и каждый атрибут любого элемента имеют список управления доступом (ACL), который определяет права и возможности пользователей в отношении доступа к конкретным элементам и атрибутам. Например, список ACL может позволить одним пользователям читать атрибуты некоторого элемента, другим пользователям — читать и изменять некоторые из атрибутов, а остальным — запретить какой-либо доступ к элементу. Эффективное управление доступом невозможно без достоверной аутентификации клиентов, Active Directory использует для этой цели протокол Kerberos. (Kerberos — стандарт, созданный консорциумом IETF и поддерживаемый многими поставщиками; ключевая технология для обеспечения распределенной безопасности Windows 2000.)

Механизмы именования в Active Directory

Каждый домен в Windows 2000 имеет DNS-имя, однако DNS-имена не применяются для именования отдельных элементов базы данных Active Directory. Вместо этого следует использовать имена, принятые в LDAP. Согласно требованиям протокола LDAP один {или — очень редко — несколько) из атрибутов элемента каталога служит для именования этого элемента. Например, для идентификации экземпляра (элемента) объектного класса user может быть задействовано значение атрибута сn; а для объекта класса organizational Unit — значение атрибута оu.

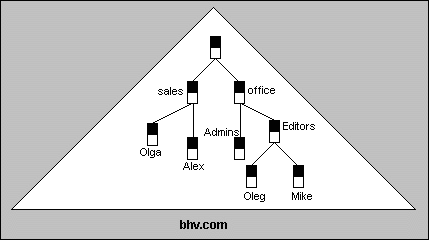

На рис. 3 показана гипотетическая структура очень простого домена Windows 2000 для компании BHV. Предположим, что эта компания имеет два структурных подразделения (отдел продаж и редакционную группу) и доменное имя компании — bhv.com. По функциональным обязанностям члены редакционной группы делятся на администрацию и редакторов. Практически в любом домене для деления пространства имен используются подразделения или организационные единицы (OU), и демонстрационный домен — не исключение. Ниже корня домена располагаются два подразделения: sales (отдел продаж) и office (редакционная группа). Имя каждого подразделения определяется значением ее атрибута оu.

Рисунок 3. Структура каталога простого домена Windows 2000

|

Примечание

Объектам Active Directory (в частности, подразделениям) можно давать и русские имена (возможно, из нескольких слов). Однако, если локальная сеть подключается к Интернету, нужно учитывать, что в стандартных интернетовских DNS-именах разрешены только латинские буквы!

Ниже подразделения sales располагаются объекты класса user. Имя каждого объекта определяется атрибутом en (Common-Name), и эти объекты хранят информацию о пользователях домена. Организационная единица office делится еще на два подразделения: Admins и Editors. Ниже располагаются элементы каталога для отдельных работников, имена которых также определяются атрибутами сп.

Для получения информации о некотором элементе, например, Director, клиент должен указать уникальное имя этого элемента, которое называется отличительным, или различающимся, именем (distinguished name). Отличительное имя — это набор имен, отражающих путь от корня дерева домена до интересующего элемента. Для элемента Director, например, отличительным именем будет cn=Director, ou=Admms, dc=bhv, dc=eom. В последних двух элементах имени dc означает domain component, эти элементы представляют DNS-имя домена в соответствии с соглашениями LDAP. Отличительные имена уникальным образом идентифицируют узлы в базе данных Active Directory, однако их нельзя назвать "дружественными". Можно не перечислять в имени все типы атрибутов явно (cn=, ou=, dc= и т. п.), а записать это имя как //bhv.com/Admins/Director. В передаваемых LDAP-пакетах всегда указывается отличительное имя, однако в пользовательском интерфейсе можно применять более удобную и простую форму имени. Помимо отличительного имени каждый объект каталога имеет относительное отличительное имя (relative distinguished name), которое является атрибутом самого этого объекта, а не образуется как цепочка имен до объекта от корня дерева. Таким образом, для элемента Director, например, относительным отличительным именем будет cn=Director. Для родительского объекта этого элемента относительное отличительное имя — ou=Admins. В Active Directory имеется несколько контекстов имен (naming contexts), или разделов (partitions), которые представляют собой законченные, непрерывные поддеревья каталога и являются объектами репликации. Каждый сервер с Active Directory имеет по меньшей мере три контекста имен:

Схема (Schema), описывающая классы объектов и их атрибуты, хранящиеся в Active Directory.

Конфигурация (Configuration) (топология репликации и связанные с ней метаданные, например, сведения о контроллерах домена).

Один (в нашем примере — bhv.com) или несколько пользовательских, или доменных, контекстов имен (т. е. контекстов, содержащих реальные, рабочие объекты каталога), при этом контроллеры домена хранят реальные объекты только своего домена.

Организация доменов: Лес и Деревья

База данных домена Windows 2000 может хранить значительно больше элементов, чем это было возможно в доменах Windows NT 4.0, поэтому организация, имеющая в своей сети множество доменов, теперь сможет объединить их в один домен. Однако в некоторых ситуациях даже одной организации полезно иметь несколько доменов. В подобных случаях Active Directory позволяет различным образом группировать домены (хотя такое решение не является обязательным).

Домены с непрерывными "смежными" DNS-именами могут быть объединены в дерево доменов (domain tree), или доменное дерево (рис. 23.3).

Рисунок 4. Объединение нескольких доменов

|

Рис 23.3. Несколько доменов можно объединить в один |

Какие преимущества дает объединение доменов в подобную иерархию? Появляется возможность поиска в корневом домене, при котором также проверяются элементы в дочерних доменах. Кроме того, наличие автоматически созданных двусторонних доверительных отношений между всеми доменами, входящими в дерево, значительно упрощает администрирование всей сети. Также можно группировать домены, не имеющие "смежных" DNS-имен. В результате этого возникнет лес (forest), состоящий из нескольких доменов и/или деревьев доменов. Как и в дереве доменов, все домены, входящие в лес, связаны между собой двусторонними доверительными отношениями, используют общую схему, конфигурацию и глобальный каталог. Главное различие между деревом доменов и лесом заключается в том, что все домены, входящие в дерево, должны иметь "смежные" DNS-имена, а для доменов, образующих лес, это не обязательно.