- •1.Локальные вычислительные сети

- •Топологии локальных сетей

- •Среды передачи информации

- •Методы кодирования информации

- •Методы управления обменом в сети типа «активная звезда»

- •В сети типа «шина»

- •В лвс типа «кольцо»

- •Контроль правильности передачи

- •Функции аппаратуры локальных сетей

- •Сетевые адаптеры

- •Магистральные функции

- •Сетевые функции

- •Другие сетевые устройства

- •Аппаратура лвс

- •Расчет максимальной длины сети

- •Типы лвс Ethernet

- •Аппаратура 10base 5

- •Аппаратура 10base-f

- •Создание сложных конфигураций

- •Аппаратура сети Fast Ethernet

- •Аппаратура сети Gigabit Ethernet

- •Аппаратура сети Token Ring фирмы ibm

- •Аппаратура сети Arcnet

- •Аппаратура сети fddi

- •Аппаратура сети 100vg-AnyLan

- •2.Эталонная модель взаимодействия открытых систем

- •Уровни эталонной модели

- •Функции уровней

- •Правила описания сервиса

- •3.Верхние уровни модели osi

- •Прикладной уровень

- •Уровень представления

- •Сеансовый уровень osi

- •Фазы и услуги сеансового сервиса

- •Функциональные группы и сервисные подмножества

- •Транспортный уровень osi

- •Услуги транспортного уровня

- •Установление соединения

- •Разъединение

- •Классы транспортного протокола

- •Процедуры протокола

- •Нумерация блоков данных

- •Явное управление потоком

- •Формат бдтп

- •4.Структура системы передачи данных

- •Сетевой уровень osi

- •Протоколы сетевого уровня

- •Зависимые от подсетей протоколы конвергенции (пр2)

- •Независимые от подсетей протоколы конвергенции

- •Рекомендация х.25 мкктт

- •Особенности пакетного уровня (х.25/3)

- •Управление потоком

- •Процедуры протокола х.25/3

- •Уровень управления информационным каналом

- •Протокол bsc

- •Типы станций hdlc

- •Режимы работы

- •Процедуры обмена

- •Назначение бита p/f

- •Установление соединения

- •Разъединение соединения

- •Восстановление посредством rej

- •5.Высокоскоростные глобальные сети Каналы t1/e1

- •Сети isdn

- •Имеются две стандартные для isdn конфигурации каналов: bri и pri/

- •Сети Frame Relay

- •Сети atm

- •6.Сеть Интернет

- •Определение Интернет

- •Управление Интернет

- •Оплата Интернет

- •Адресация в Интернет

- •Стек протоколов tcp/ip

- •Протокол ip

- •Протокол iPv6

- •Протокол tcp

- •Механизм тайм-аута ожидания подтверждения

- •Формат заголовка

- •Процедура передачи данных

- •Завершение соединения

- •Протокол udp

- •Протокол icmp

- •7.Маршрутизация

- •8.Удаленный доступ к сети

- •Работа модемов в рамках семиуровневой модели osi

- •Классификация модемов

- •Устройство современного модема

- •Режимы работы модема

- •Протоколы модуляции

- •Основные протоколы модуляции

Уровень представления

Главные задачи уровня – преобразование данных (их форматов, кодов, структур) передаваемых между сеансовым уровнем и прикладным процессом, а также выполнение при необходимости шифрования и сжатия данных.

Основная же функция уровня представления – согласование синтаксиса данных. (На прикладном уровне согласуется семантика, т.е. смысловое представление). К синтаксису относятся: применяемый набор символов, кодировка данных, способы представления данных на экранах дисплеев, при печати и т.д.

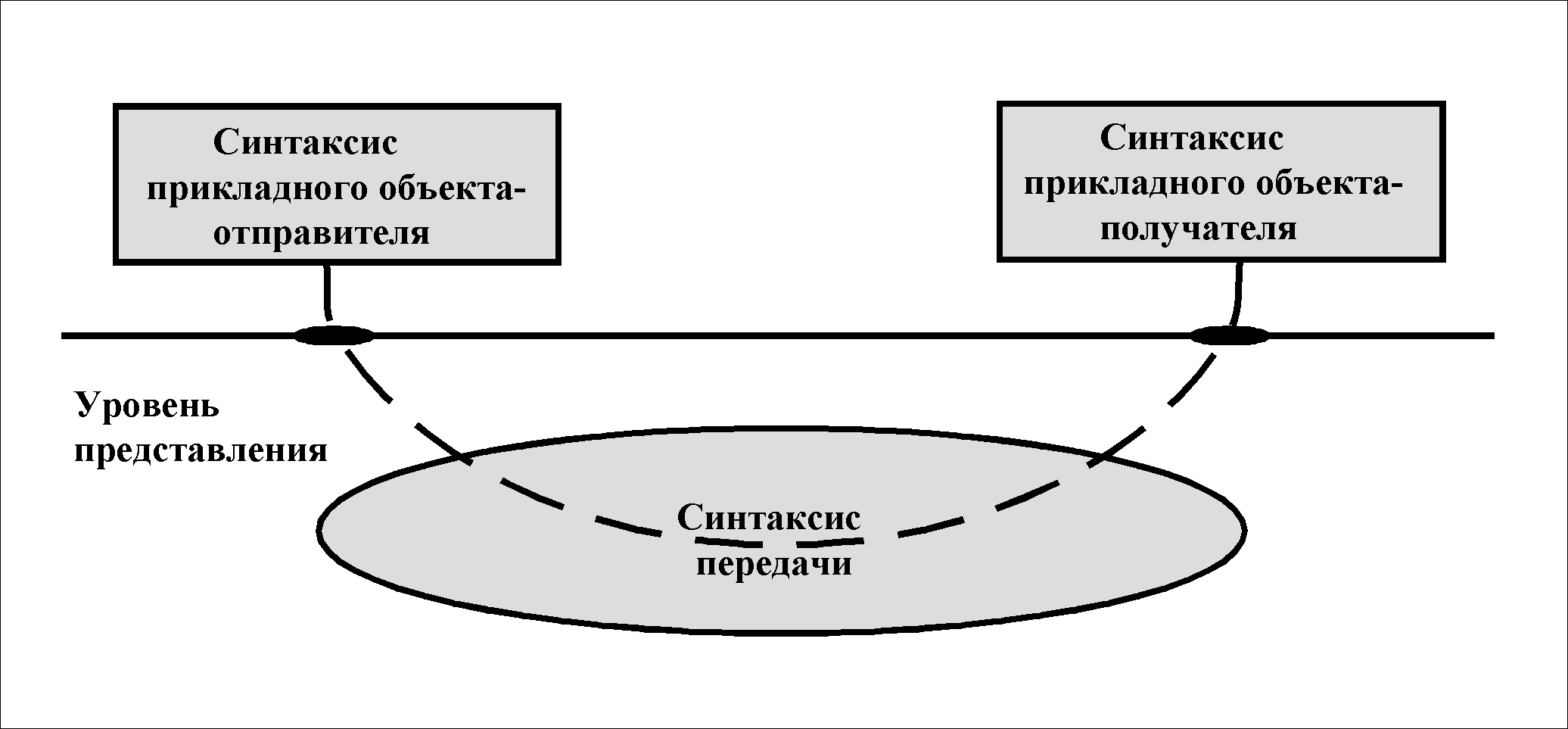

В каждом соединении между открытыми системами выделяются 3 синтаксиса (см рис.3.3).

Уровень

представления содержит средства для

преобразования между синтаксисом

передачи и двумя другими синтаксисами.

Уровень

представления содержит средства для

преобразования между синтаксисом

передачи и двумя другими синтаксисами.

Рис.3.3.

В первых реализациях этого уровня делалась попытка преодолеть различия только в кодировке данных, например, различии используемых открытыми системами кодов — ASCII и EBCDIC. Такого рода подсистемы применяются сейчас, например, в рамках протокола электронной почты MIME. Там применяются специальная система кодирования BASE 64.

Затем была предложена концепция виртуального устройства (процесса), т.е. условного, гипотетического, имеющего стандартный набор характеристик и правил функционирования. Такой подход позволяет прикладному процессу взаимодействовать только с одним типом (виртуальным) устройства либо процесса, а не с десятками и сотнями типов, используемых в современных сетях. Были введены три основных типа виртуальных устройств:

виртуальный терминал;

виртуальный файл;

виртуальное задание.

Примером протокола виртуального терминала является протокол Telnet стека TCP/IP.

Современная реализация данного уровня базируется на спецификации абстрактного синтаксиса ASN.1 (Abstract Syntax Notation One), которая изложена в рекомендациях МОС ISO 8824.2 и ISO 8825.2.

Пользователи представительной службы на этапе установления соединения согласовывают между собой допустимое при передаче множество абстрактных синтаксисов. В процессе передачи возможно изменение этого согласованного множества.

Объект-отправитель описывает передаваемые данные, пользуясь правилами ASN.1. На приемной стороне производится обратное преобразование данных к тому виду, который принят в данной открытой системе.

Передаваемые между абонентами элементы данных предваряются специальным ярлыком, который содержит следующие поля.

Идентификатор класса (значения: универсальный, прикладной, контекстно-зависимый, личный).

Признак формы (примитивный или комбинированный).

Значение (имеется 27 типов, среди них: Boolean, Integer, NumberString, VideoTextString, GraphicString и т.д.).

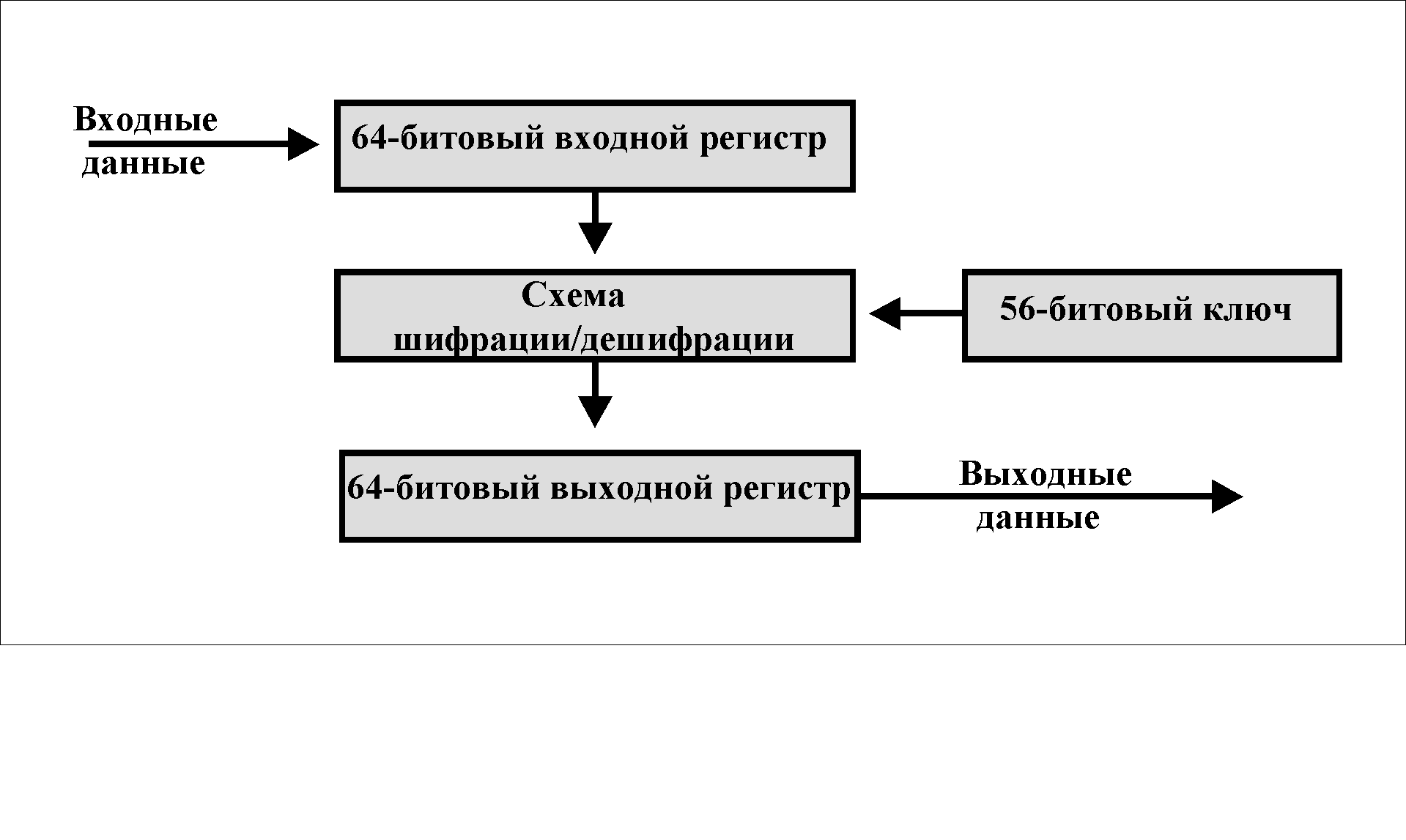

Для защиты передаваемой информации может использоваться один из методов симметричного или ассиметричного шифрования. Симметричное шифрование основано на использовании у отправителя и получателя одинакового секретного ключа. При этом применяется 2 типа шифров: блочные и поточные. Первые преобразуют блок входных данных (некоторого объема) в блок шифротекста (вообще говоря, другого объема). Вторые — открытый текст в шифротекст по одному биту за такт.Среди блочных шифров наиболее известен стандарт США на шифрование данных DES (Data Encryption Standard). Здесь две станции используют один и тот же 56-битовый ключ (рис.3.4). Входные данные считываются в буферный регистр порциями по 64 бит.

Рис.3.4.

Рис.3.4.

Эти 64 бита "перемешиваются" с 56-разрядным ключом и порождают 64 бита выходных данных. Разгадка ключа может потребовать до 264 проверок комбинаций. Применение сокращенных методов раскрытия ключа затрудняется использованием сложных алгоритмов "перемешивания" данных. Данный алгоритм симметричного шифрования реализуется аппаратно в виде специализированной микросхемы. В ситуациях, когда надежность алгоритма DES кажется недостаточной, используется его модификация — Triple-DES. В этом случае открытый текст шифруется алгоритмомDES на первом ключе, полученный шифротекст – на втором и, наконец, данные, полученные после второго шага, — на третьем. Все три ключа выбираются независимо друг от друга.

Аналогичный по скорости и стойкости к анализу блочный шифр IDEA был предложен в 1990 году в качестве европейского стандарта. Здесь применяется ключ длиной 128 бит. Компанией Northern Telecom был предложен еще один блочный шифр CAST с 128-битовым ключом. Имеется и еще целый ряд подобных шифров, например, шифры RC2 и RC4,причеи RC4 предназначен для поточного шифрования.

Основная идея ассиметричного шифрования заключается в использовании пары ключей. Первый — открытый ключ (Public Key) доступен всем и используется теми, кто собирается послать сообщение владельцу ключа. Второй — личный ключ (Private key)— известен только владельцу. Эти два ключа, как правило, взаимозаменяемы. Информацию, зашифрованную на личном ключе, расшифровать можно только используя открытый ключ, и наоборот. Это свойство лежит в основе концепции цифровой подписи, широко применяемой в современных сетях. К ассиметричным шифрам относятся RCA и PKCS (длина ключа до 1024 бит).

Для сокращения объема передаваемых данных на уровне представления часто применяется сжатие данных. Методы, используемые для сжатия, аналогичны рассмотренным для модемов в разделе «Удаленный доступ к сети».