- •1.Информация как объект юридической и физической защиты

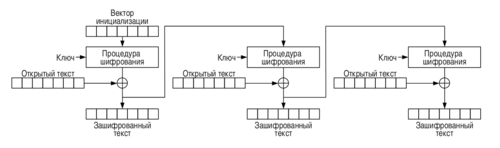

- •2. Гаммирование

- •Требования к гамме

- •1.Архитектура телекоммуникационных систем.

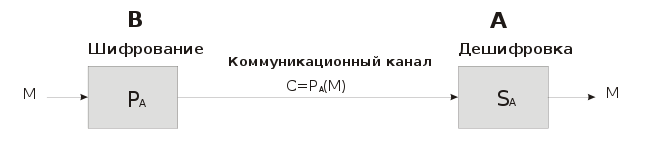

- •2.Алгоритм цифровой подписи rsa

- •Угрозы информационной безопасности в ткс.

- •1.Классификации информационной безопасности в ткс.

- •1.Виды представления информации в ткс и возможные каналы ее утечки.

- •2.Управление криптографическими ключами. Генерация, хранение и распределение ключей.

- •1.Цели и возможные сценарии несанкционированного доступа к ткс

- •2.Защита сетей от удаленных атак

- •Обеспечение защиты информации в ткс

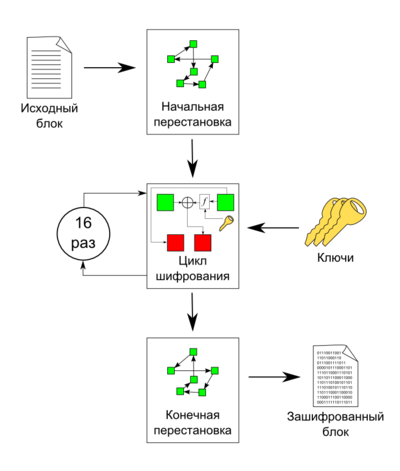

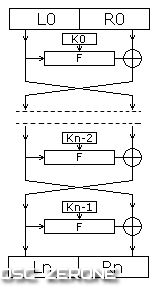

- •Симметричные шифры des.

- •Способы и средства защиты абонентской линии.

- •Криптографические хэш-функции.

- •1. Построение парольных систем.

- •2.Распределение ключей с участием центра распределения.

- •Способы хищения информации.

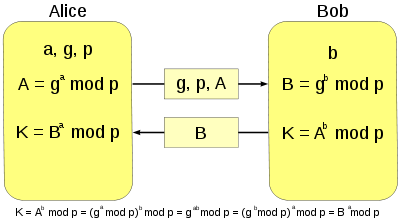

- •2. Алгоритм открытого распределения ключей Диффи - Хеллмана.

- •2.Особенности функционирования межсетевых экранов. Определения.

- •Методы идентификации и аутентификации пользователей.

- •Основные компоненты межсетевых экранов. Фильтрующие маршрутизаторы

- •Криптографические методы защиты информации.

- •2. Шлюзы сетевого уровня.

- •1.Классификация методов шифрования

- •2.Шлюзы прикладного уровня.

- •1.Методы замены.

- •2.Виртуальная частная сеть как средство защиты информации.

- •1.Шифры перестановки и подстановки

- •2.Туннелирование в виртуальных частных сетях.

- •1.Шифрование методом гаммирования.

- •2.Протокол ipSec.

- •3. С помощью обобщенного алгоритма Эвклида найти х и у

- •2.Транспортные и туннельные режимы в ipSec.

- •3. С помощью алгоритма Эвклида найти х и у

- •2. Базы защиты в ipsec.

- •1.Современные симметричные криптосистемы

- •2.Протокол защиты pgp.

- •1.Аутентификация.

- •2.Защита информации в сети доступа.

- •3. Для шифра Эль-Гамаля с заданными параметрами найти недостающие параметры и описать процесс передачи сообщения от а к в

- •2.Основные протоколы в vpn.

- •Блочные и поточные шифры.

- •9.2 Классификация антивирусных программ

- •( Билет 30 второй вопр.) Средства антивирусной защиты. См билет 29))

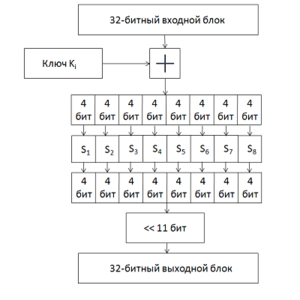

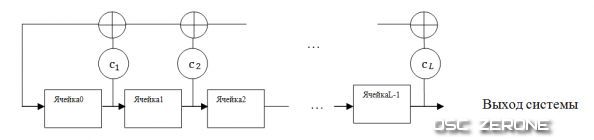

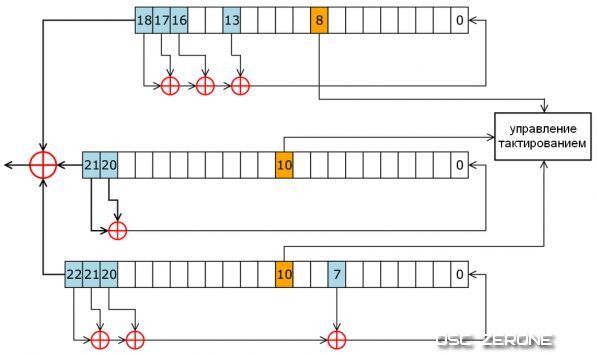

- •Российский стандарт шифрования данных гост 28147-89. Режим гаммирования.

- •Аппаратные средства защиты информационных систем

- •Билет №34, 2 вопр. Безопасность в сетях vpn.

- •36 Билет

- •2. Алгоритмы шифрования Виженера, Цезаря.

- •Однонаправленные функции

- •2. Защита информации в интернете

- •1. Простой и обобщенный алгоритмы Эвклида.

- •2. Блочное и потоковое шифрование

Пара ![]() играет

роль закрытого

ключа RSA (англ. RSA

private key)

и держится в секрете.

играет

роль закрытого

ключа RSA (англ. RSA

private key)

и держится в секрете.

Сообщениями

являются целые

числа в

интервале от ![]() до

до ![]() ,

т.е

,

т.е ![]() .

.

3.Вычислить открытые ключи Ya, Yb, g и общий ключ Zab для системы Дифи-Хелмана с параметрами p=23, Xa=5, Xb=7.

p=2q+1

q=11

выберем число g чтобы оно удовлетворяло условию:

1 и

и

выберем g=5( удовлетв условию)

Решение

Xa и Xb – секретные числа

Ya=g Xa mod p = 55 mod 23=20

Yb=g Xb mod p = 57 mod 23=17

Ya Yb – открытые ключи

Zab= Zba – закрытый ключ

Zab= Yb Xa mod p = 17 5 mod23=21

Zba= Ya Xb mod p = 20 7 mod23=21

БИЛЕТ № 4

Угрозы информационной безопасности в ткс.

Угрозы принято делить на случайные (непреднамеренные) и умышленные (преднамеренные). Источником первых могут быть ошибки в программном обеспечении, выходы из строя аппаратных средств, неправильные действия пользователей или администрации сети и т.п. Умышленные угрозы в отличие от случайных преследуют цель нанесения ущерба пользователям (абонентам) сети и, в свою очередь, подразделяются на активные и пассивные. Пассивные угрозы, как правило, направлены на несанкционированное использование информационных ресурсов, не оказывая при этом влияния на функционирование сети. Активные угрозы имеют целью нарушить нормальный процесс функционирования сети посредством целенаправленного воздействия на ее аппаратные, программные и информационные ресурсы. В зависимости от местонахождения источника возможной угрозы все угрозы делятся на две группы: внешние и внутренние.

По способу реализации угрозы ИБ подразделяются на следующие виды: организационные; программно-математические; физические; радиоэлектронные.

К программно-математическим угрозам ИБ относятся: внедрение программ-вирусов; применение программных закладок.

К физическим видам угроз ИБ относятся: уничтожение, разрушение средств сбора, обработки, передачи и защиты информации, целенаправленное внесение в них неисправностей; уничтожение или разрушение машинных носителей информации;

К радиоэлектронным угрозам относятся: перехват информации в технических каналах утечки; перехват и дешифрирование информации в сетях передачи данных и линиях связи; навязывание ложной информации в сетях передачи данных (ПД) и линиях связи;

2. RSA – криптографическая система открытого ключа, обеспечивающая такие механизмы защиты как шифрование и цифровая подпись. Алгоритм RSA работает так: берутся два достаточно больших простых числа p и q и вычисляется их произведение (модуль) n = p*q. Затем выбирается число e, удовлетворяющее условию 1< e < (p - 1)*(q - 1) и не имеющее общих делителей кроме 1 (взаимно простое) с числом (p - 1)*(q - 1). Затем вычисляется число d таким образом, что (e*d - 1) делится на (p - 1)*(q – 1). (e – открытый показатель; d – частный показатель; (n; e) – открытый ключ; (n; d). – частный ключ).Если бы существовали эффективные методы разложения на сомножители (факторинга), то, разложив n на сомножители (факторы) p и q, можно было бы получить частный (private) ключ d. Таким образом надежность криптосистемы RSA основана на трудноразрешимой – практически неразрешимой – задаче разложения n на сомножители (то есть на невозможности факторинга n) так как в настоящее время эффективного способа поиска сомножителей не существует.

3.Используя шифр Эль-Гамаля передать сообщение m=10 от абонента А к абоненту Б, P=17, g=3, Cb=10, k=5

p=17 g=3 Cb=10 k=5 m=10Решение:А и В выбирают p и g. В: генерирует секретный и открытый ключи, Св закрытый ключ, находим открытый ключ dв.Dв=gCbmod p =310mod17=8.В передает свой открытый ключ dв .Далее А выбирает число К=10 .Вычисляет числа.r=gkmod p = 35mod 17 = 5.e=m*dвK mod p =10*8 5 mod 17=5.А передает В пару чисел (r, e) = (5,5).В получив (r, e) = (5, 5) вычисляет .m'= e*rp-1-Cвmod p= 5*517-1-10 mod 17= 5*56mod 17=10.Сообщение передано

БИЛЕТ № 5

1.Классификации информационной безопасности в ткс.

Информационная безопасность — состояние информации, информационных ресурсов и ТКС, при котором с требуемой надежностью обеспечивается защищенность от угроз системе формирования, распространения и использования информационных ресурсов.Угрозы принято делить на случайные (непреднамеренные) и умышленные (преднамеренные). Источником первых могут быть ошибки в программном обеспечении, выходы из строя аппаратных средств, неправильные действия пользователей или администрации сети и т.п. Умышленные угрозы в отличие от случайных преследуют цель нанесения ущерба пользователям (абонентам) сети и, в свою очередь, подразделяются на активные и пассивные. Пассивные угрозы, как правило, направлены на несанкционированное использование информационных ресурсов, не оказывая при этом влияния на функционирование сети. Активные угрозы имеют целью нарушить нормальный процесс функционирования сети посредством целенаправленного воздействия на ее аппаратные, программные и информационные ресурсы.В зависимости от местонахождения источника возможной угрозы все угрозы делятся на две группы: внешние и внутренние.

По способу реализации угрозы ИБ подразделяются на следующие виды: организационные; программно-математические; физические; радиоэлектронные.

К программно-математическим угрозам ИБ относятся: внедрение программ-вирусов; применение программных закладок.

К физическим видам угроз ИБ относятся: уничтожение, разрушение средств сбора, обработки, передачи и защиты информации, целенаправленное внесение в них неисправностей; уничтожение или разрушение машинных носителей информации; воздействие на обслуживающий персонал и пользователей ТКС с целью реализации физических, программно-математических или организационных угроз.

К радиоэлектронным угрозам относятся: перехват информации в технических каналах утечки; внедрение электронных средств перехвата информации в аппаратурные средства и помещения; перехват и дешифрирование информации в сетях передачи данных и линиях связи; навязывание ложной информации в сетях передачи данных (ПД) и линиях связи; радиоэлектронное подавление линии связи, дезорганизация систем управления ТКС.

2.Электронная подпись на базе шифра Эль-Гамаля

Идея ЕGSА основана на том, что для обоснования практической невозможности фальсификации цифровой подписи может быть использована более сложная вычислительная задача, чем разложение на множители большого целого числа,- задача дискретного логарифмирования. Кроме того, Эль Гамалю удалось избежать явной слабости алгоритма цифровой подписи RSА, связанной с возможностью подделки цифровой подписи под некоторыми сообщениями без определения секретного ключа.

Рассмотрим подробнее алгоритм цифровой подписи Эль-Гамаля. Для того чтобы генерировать пару ключей (открытый ключ - секретный ключ), сначала выбирают некоторое большое простое целое число Р и большое целое число G, причем G < Р. Отправитель и получатель подписанного документа используют при вычислениях одинаковые большие целые числа Р (~10308 или ~21024) и G (~10154 или ~2512), которые не являются секретными.

Отправитель выбирает случайное целое число X, 1 < Х (Р-1), и вычисляет Y =GX mod Р .

Число Y является открытым ключом, используемым для проверки подписи отправителя. Число Y открыто передается всем потенциальным получателям документов.

Число Х является секретным ключом отправителя для подписывания документов и должно храниться в секрете.

Для того чтобы подписать сообщение М, сначала отправитель хэширует его с помощью хэш-функции h(·) в целое число m: m = h(М), 1 < m < (Р-1) , и генерирует случайное целое число К, 1 < К < (Р-1), такое, что К и (Р-1) являются взаимно простыми. Затем отправитель вычисляет целое число а: а = GK mod Р и, применяя расширенный алгоритм Евклида, вычисляет с помощью секретного ключа Х целое число b из уравнения m = Х * а + К * b (mod (Р-1)) .

Пара чисел (а,b) образует цифровую подпись S: S=(а,b) , проставляемую под документом М.

Тройка чисел (М,а,b) передается получателю, в то время как пара чисел (Х,К) держится в секрете.

После приема подписанного сообщения (М,а,b) получатель должен проверить, соответствует ли подпись S=(а,b)сообщению М. Для этого получатель сначала вычисляет по принятому сообщению М число m = h(М) , т.е. хэширует принятое сообщение М.

Затем получатель вычисляет значение А = Ya ab (mod Р) и признает сообщение М подлинным, только если А = Gm (mod Р) .

Иначе говоря, получатель проверяет справедливость соотношения Ya ab (mod Р) = Gm (mod Р) .

Можно строго математически доказать, что последнее равенство будет выполняться тогда, и только тогда, когда подпись S=(а,b) под документом М получена с помощью именно того секретного ключа X, из которого был получен открытый ключ Y. Таким образом, можно надежно удостовериться, что отправителем сообщения М был обладатель именно данного секретного ключа X, не раскрывая при этом сам ключ, и что отправитель подписал именно этот конкретный документ М

3.Задача. Зашифруйте и расшифруйте сообщение «Защита» по алгоритму RSA, при p=7, g=11.Используйте обобщённый алгоритм Эвклида для нахождения секретного ключа.

Сообщение: Защита

Числа p и g – 7 и 11

1) Вычислим открытую компоненту ключа: n=p*g=7*11=77

2) Определим функцию Эйлера:f(р g.)=(р-1)(g-1)=(7-1)(11-1)=60;

3) Выберем открытую экспоненту: e=7;

3) Вычислим секретную экспоненту: е * (mod 60)=43;

4) Представим шифруемое сообщение как последовательность чисел в диапазоне от 0 до 32: 8 1 26 9 20 1

5) Для представления чисел в двоичном виде требуется 6 двоичных разрядов, так как в русском алфавите используются 33 буквы, поэтому исходный текст имеет вид: 1000 0001 11010 1001 10100 0001

6) Длина блока L определяется как минимальное число из целых чисел, удовлетворяющих условию L log2(77+1); L=7 7) Теперь зашифруем сообщение, используя открытый ключ {7,77}: Y1 = (87) mod 77 = 57

Y2 = (17) mod 77 = 1

Y3=(267)mod77= 5

Y4 = (97) mod 77 = 37

Y5 = (207) mod 77 = 48

Y6 = (17) mod 77 = 1

8) Расшифруем полученные данные, используя закрытый ключ {43,77}:

Y1=(5743)mod77=8 Y2 = (143) mod 77 = 1

Y3=(543)mod77=26 Y4 = (3743) mod 77 = 9

Y5 = (4843) mod 77 = 20

Y6=(143)mod77=1 Данные расшифрованы

БИЛЕТ № 6

1.Виды представления информации в ткс и возможные каналы ее утечки.

Одной из основных причин, обусловливающих сложность решения проблемы защиты конфиденциальной информации в ТКС, является многообразие видов ее физического представления в этих системах, что предопределяет наличие различных возможных каналов ее утечки и тем самым необходимость создания многоплановой в физическом и функциональном отношении системы защиты. Так, в современных автоматизированных ТКС ведомственного назначения информация может циркулировать в виде речи, текста или графических изображений на бумаге, фото- и кинопленке, проекционных экранах, в том числе мониторах ЭВМ, и т.д., в виде изменений состояния носителей информации, например, магнитных дисков и дискет, магнитных лент, перфокарт и т.д., а также в виде электрических сигналов в технических средствах, обрабатывающих, хранящих или передающих конфиденциальную информацию, и в соединяющих их линиях связи.

Перехват информации, циркулирующей между объектами ТКС по каналам связи, возможен как при передаче ее по линиям, использующим излучающие средства радиосвязи, так и при передаче по проводным линиям.

Возможность ведения технической разведки из-за пределов охраняемой территории объектов ТКС определяется наличием технических каналов утечки информации. Все возможные каналы утечки информации на объектах ТКС могут быть сведены в три основных класса: акустические каналы, оптические каналы и каналы утечки технических средств. Основные каналы утечки информации на объектах ТКС рассматриваются с учетом физических полей:

• утечка по акустическому каналу;

• утечка по виброакустическому каналу;

• утечка по каналам проводной и радиосвязи, не имеющим шифрующей и дешифрирующей аппаратуры;

• утечка по электромагнитным каналам;

• утечка через вторичные источники электропитания основных технических средств за счет неравномерности тока потребления;

• утечка, возникающая при воздействии электрических, магнитных и акустических полей опасного сигнала на вспомогательных технических средствах;

• утечка за счет тока опасного сигнала в цепях заземления;

• утечка за счет взаимного влияния между цепями, по которым передается конфиденциальная информация, и цепями вспомогательных технических средств, имеющими выход за пределы зоны безопасности объекта (другими словами, использование эффекта индуктивности любых неэкранированных проводников);

• утечка информации за счет побочных электромагнитных излучений наводок, образованных основными техническими средствами

2.Управление криптографическими ключами. Генерация, хранение и распределение ключей.

Под ключевой информацией понимают совокупность всех действующих в системе обмена информацией (СОИ) ключей. Если не обеспечено достаточно надежное управление ключевой информацией, то, завладев ею, злоумышленник получает неограниченный доступ ко всей информации. Управление ключами - информационный процесс, включающий реализацию следующих основных функций: генерация ключей; хранение ключей; распределение ключей.

Генерация ключей.

Для получения ключей используются аппаратные и программные средства генерации случайных значений ключей. Как правило, применяют датчики псевдослучайных чисел (ПСЧ). Один из методов генерации сеансового ключа для симметричных криптосистем описан в стандарте ANSI X 9.17. Он предполагает использование криптографического алгоритма DES (хотя можно применить и другие симметричные алгоритмы шифрования).

Обозначения: ![]() -результат

шифрования алгоритмом DES значения X; К-

ключ, зарезервированный для генерации

секретных ключей;

-результат

шифрования алгоритмом DES значения X; К-

ключ, зарезервированный для генерации

секретных ключей; ![]() -секретное

64-битовое начальное число; Т- временная

отметка.Случайный ключ

-секретное

64-битовое начальное число; Т- временная

отметка.Случайный ключ ![]() генерируют,

вычисляя значение

генерируют,

вычисляя значение ![]() .

Следующее

значение

.

Следующее

значение ![]() вычисляют

так:

вычисляют

так: ![]() .

Если

необходим 128-битовый случайный ключ,

генерируют пару ключей

.

Если

необходим 128-битовый случайный ключ,

генерируют пару ключей ![]() и

объединяют их вместе.

Если

ключ не меняется регулярно, это может

привести к его раскрытию и утечке

информации. Регулярную замену ключа

можно осуществить, используя процедуру

модификации ключа.

и

объединяют их вместе.

Если

ключ не меняется регулярно, это может

привести к его раскрытию и утечке

информации. Регулярную замену ключа

можно осуществить, используя процедуру

модификации ключа.

Хранение ключей. Под функцией хранения ключей понимают организацию их безопасного хранения, учета и удаления.

Ключевой носитель может быть технически реализован различным образом на разных носителях информации - магнитных дисках, устройствах хранения, ключей типа Touch Memory, пластиковых картах и т. д.

3.Организовать электронную подпись сообщения «СИСТЕМА», при p=5 и g=13, базирующуюся на схеме RCA .Использовать обобщенный алгоритм Эвклида для нахождения секретного ключа.

Решение.{СИСТЕМА}={18, 9, 18, 19, 6, 13, 1}

n=p*q=65

f(p,q)=(p-1)(q-1)=48

Выберем е=5

d находим из условия

e*d mod f(p,q) = 1

5*d mod 48 = 1

d=29 Проверка: 5*29 mod 48= 1

(5, 65) – открытый ключ

Зашифруем сообщение открытым ключом (5, 65)

18 5 mod 65 = 18

9 5 mod 65 = 29

18 5 mod 65 = 18

19 5mod 65 = 54

6 5mod 65 = 41

13 5mod 65 = 13

1 5mod 65 = 1

зашифрованное сообщение{18; 29; 18; 54; 41; 13; 1}

Расшифруем сообщение с помощью закрытого ключа{29; 65}

18 29 mod 65 = 18

29 29 mod 65 = 9

18 29mod 65 = 18

54 29 mod 65 = 19

41 29mod 65 = 6

13 29 mod 65 = 13

1 29 mod 65 = 1

мы получили сообщение.

Билет№7

1.Цели и возможные сценарии несанкционированного доступа к ткс

Несанкционированный доступ к информации, передаваемой в телекоммуникационных системах, имеет целью: наблюдение за выполнением процессов;внесение изменений;ликвидацию информации;ввод ложной информации;

задержку; запись; изменение маршрута; дублирование (повторная передача ранее переданных сообщений).

Обобщенно процесс реализации угроз несанкционированного доступа включает следующие этапы:сбор сведений о системе в целом;изучение системы защиты информации в ТКС и выделение ее слабых мест;анализ и разработка средств воздействия на средства защиты информации на основе новых информационных технологий (преодоление средств защиты происходит там, где злоумышленник имеет более мощные (развитые) информационные технологии); разработка средств воздействия на информацию;попытки вхождения в сеть, преодоление средств защиты и осуществление требуемого воздействия на информационный ресурс пользователей сети или общий сетевой ресурс.

Процесс НСД осуществляется в два этапа:сбор сведений о ТКС и встроенных системах защиты;выполнение попыток вхождения в систему.

Сбор сведений в общем случае осуществляется следующими путями: подбором соучастников, подслушиванием разговоров, подключением к телефонным аппаратам, телексам; изучением утерянных инструкций, документов; анализом периодических изданий и документации;перехватом сообщений; подслушиванием разговоров по телефонам и радиосетям;перехватом информации и побочного электромагнитного излучения (включая перехват от дисплейных терминалов и перехват информации с систем спутниковой связи);перехватом паролей, ключей;организацией краж с целью получения информации для последующего вхождения в ТКС; вымогательством, подкупом.

После получения необходимого объема предварительной информации осуществляется непосредственное вторжение в ТКС. Номенклатура и количество используемых при этом средств зависит от количества информации о ТКС, ее подлинности (достоверности), от разницы во времени между ее получением и попытками входа в ТКС. Чтобы осуществить несанкционированное вхождение в ТКС, необходимо иметь доступ к компьютерам (терминала), линиям связи, иметь протоколы работы, описания процедур вхождения в ТКС, коды пользователей и пароли.Один из первых шагов для идентификации системы — автоматический перебор возможных комбинаций цифр с целью установления телефонного номера модема.

2.Защита сетей от удаленных атак

Наиболее простыми и дешёвыми являются административные методы защиты, как то использование в сети стойкой криптографии, статических ARP-таблиц, hosts файлов вместо выделенных DNS-серверов, использование или неиспользование определённых операционных систем и другие методы.

Следующая группа методов защиты от удалённых атак - программно-аппаратные. К ним относятся:

программно-аппаратные шифраторы сетевого трафика;

методика Firewall;

защищённые сетевые криптопротоколы;

программные средства обнаружения атак (IDS - Intrusion Detection Systems или ICE - Intrusion Countermeasures Electronics);

программные средства анализа защищённости (SATAN - Security Analysis Network Tool for Administrator, SAINT, SAFEsuite, RealSecure и др.);

защищённые сетевые ОС.

В общем случае методика Firewall реализует следующие основные функции:

Многоуровневая фильтрация сетевого трафика;

Proxy-схема с дополнительной идентификацией и аутентификацией пользователей на Firewall-хосте. Смысл proxy-схемы заключается в создании соединения с конечным адресатом через промежуточный proxy-сервер на хосте Firewall;

Создание приватных сетей с "виртуальными" IP-адресами. Используется для скрытия истинной топологии внутренней IP-сети.

Здесь можно выделить подгруппу методов защиты - программные методы. К ним относятся, прежде всего, защищённые криптопротоколы, используя которые можно повысить надёжность защиты соединения.

3.Задача. Вычислить g, секретные ключи Ya. Yb и общий ключ Zab для системы Диффи-Хеллмана с параметрами : p=17, Xa=10, Xb=5

Xa = 10 Xb = 5

p= 17=4*4+1 (q=4). Выбираем параметр g.

Попробуем взять g = 7. Проверим: 74 mod 17=4.

p = 17 g = 7.

Ya=gXa mod p = 710 mod 17 = 2

Yb=gXb mod p = 75 mod 17 = 11

Zab=(Yb)Xa mod p = 1110 mod 17 = 15 Секретный ключ для 1 абонента

Zba=(Ya)Xb mod p = 25 mod 17 = 15 Секретный ключ для 2 абонента

Если 2 ключа одинаковы значит все правильно

Билет № 8

Обеспечение защиты информации в ткс

Поскольку циркулирующая в каналах ТКС государственных органов информация представляет особый интерес для иностранных спецслужб и отечественных теневых и мафиозных структур, вопросы ее защиты рассматриваются как важнейшая составляющая информационной безопасности.

Система обеспечения защиты информации в каждой конкретной ТКС, а также подход к ее построению и реализации — индивидуальны. Однако во всех случаях для создания эффективной комплексной защиты информации необходимо:

1) выявить все возможные факторы, влияющие на уязвимость информации подлежащей защите, т.е. построить модель угроз информационной безопасности ТКС и выявить каналы утечки информации;

2) обосновать возможные методы защиты информации, направленные на устранение выявленных угроз;

3) создать комплексную систему, обеспечивающую качественное решение задач защиты информации в ТКС, основанную на минимизации ущерба от возможной утечки информации.

Симметричные шифры des.

DES (Data Encryption Standard) — симметричный алгоритм шифрования, разработанный фирмой IBM и утвержденный правительством США в 1977 году как официальный стандарт (FIPS 46-3). DES имеет блоки по 64 бита и 16 цикловую структуру сети Фейстеля, для шифрования использует ключ с длиной 56 бит. Алгоритм использует комбинацию нелинейных (S-блоки) и линейных (перестановки E, IP, IP-1) преобразований. Для DES рекомендовано несколько режимов:

режим электронной кодовой книги (ECB — Electronic Code Book),

режим сцепления блоков (СВС — Cipher Block Chaining),

режим обратной связи по шифротексту (CFB — Cipher Feed Back),

режим обратной связи по выходу (OFB — Output Feed Back).

3.Для абонентов А и B организовать секретный сеанс связи, используя систему Шамира, p=19, m=13.

Пусть есть два абонента А и В, соединенные линией связи. А хочет передать сообщение m абоненту B так, чтобы никто не узнал его содержание. А выбирает случайное большое простое число р и открыто передает его В. Затем А выбирает два числа сА и dA , такие, что

сАdA mod (р - 1) = 1.

Эти числа А держит в секрете и передавать не будет. В тоже выбирает два числа св dв, такие, что

свdв mod (p - 1) = 1,

и держит их в секрете.

Пусть А хочет передать В сообщение m =13. А выбирает р = 19, сА = 5 и вычисляет dA = 11. Так как сАdA mod (р - 1) = 1. Проверяем: 5*11 mod 18 = 1. Аналогично, В выбирает параметры cB = 5 и dB = 29. Так как свdв mod (p - 1) = 1. Проверяем: 5*29 mod 18 = 1. Переходим к протоколу Шамира.

Шаг 1. x1 = mСа mod p = 135 mod 19 = 14

Шаг 2. х2 = х1Cв mod p =145 mod 19 = 10

ШагЗ. x3= х2Da mod p = 1011 mod 19 = 14

Шаг 4. х4 = x3Db mod p = 1429 mod 19 = 13.

Таким образом, В получил передаваемое сообщение m = 13.

Билет номер 9

Способы и средства защиты абонентской линии.

При защите телефонных аппаратов и телефонных линий необходимо учитывать несколько аспектов:

• телефонные аппараты (даже при положенной трубке) могут быть использованы для перехвата акустической речевой информации из помещений, в которых они установлены, то есть для подслушивания разговоров в этих помещениях;

• телефонные линии, проходящие через помещения, могут использоваться в качестве источников питания акустических закладок, установленных в этих помещениях, а также для передачи перехваченной информации;

• и, конечно, возможен перехват (подслушивание) телефонных разговоров путем гальванического или через индукционный датчик подключения к телефонной линии закладок (телефонных ретрансляторов), диктофонов и других средств несанкционированного съема информации.

Следовательно, в телефонном аппарате необходимо защищать как звонковую цепь, так и цепь микрофона. Для защиты телефонного аппарата от утечки акустической (речевой) информации по электроакустическому каналу используются как пассивные, так и активные методы и средства. К наиболее широко применяемым пассивным методам защиты относятся:

• ограничение опасных сигналов;

• фильтрация опасных сигналов

• отключение преобразователей (источников) опасных сигналов.

Защита телефонных разговоров от перехвата осуществляется главным образом активными методами. К основным из них относятся:

• подача во время разговора в телефонную линию синфазного маскирующего низкочастотного сигнала (метод синфазной низкочастотной маскирующей помехи);

• подача во время разговора в телефонную линию маскирующего высокочастотного сигнала звукового диапазона (метод высокочастотной маскирующей помехи);

• подача во время разговора в телефонную линию маскирующего высокочастотного ультразвукового сигнала (метод ультразвуковой маскирующей помехи);

• поднятие напряжения в телефонной линии во время разговора (метод повышения напряжения);

• подача во время разговора в линию напряжения, компенсирующего постоянную составляющую телефонного сигнала (метод "обнуления");

• подача в линию при положенной телефонной трубке маскирующего низкочастотного сигнала (метод низкочастотной маскирующей помехи);

• подача в линию при приеме сообщений маскирующего низкочастотного (речевого диапазона) с известным спектром (компенсационный метод);

• подача в телефонную линию высоковольтных импульсов (метод "выжигания").

Криптографические хэш-функции.

Криптографической хеш-функцией называется всякая хеш-функция, являющаяся криптостойкой, то есть, удовлетворяющая ряду требований специфичных для криптографических приложений.

Хэш-функция предназначена для сжатия подписываемого документа М до нескольких десятков или сотен бит. Хэш-функция h(•) принимает в качестве аргумента сообщение (документ) М произвольной длины и возвращает хэш-значение h(М)=Н фиксированной длины. Обычно хэшированная информация является сжатым двоичным представлением основного сообщения произвольной длины. Следует отметить, что значение хэш-функции h(М) сложным образом зависит от документа М и не позволяет восстановить сам документ М.

Хэш-функция должна удовлетворять целому ряду условий:

хэш-функция должна быть чувствительна к всевозможным изменениям в тексте М, таким как вставки, выбросы, перестановки и т.п.;

хэш-функция должна обладать свойством необратимости, то есть задача подбора документа М', который обладал бы требуемым значением хэш-функции, должна быть вычислительно неразрешима;

вероятность того, что значения хэш-функций двух различных документов (вне зависимости от их длин) совпадут, должна быть ничтожно мала.

Если в процессе хэширования сообщений используется секретный ключ K , то такая функция H=h(X,K) называется криптографической ХФ с секретным ключом. Криптографические ХФ, не использующие секретного ключа для хэширования сообщений H=h(X), называются бесключевыми криптографическими ХФ. Бесключевые криптографические ХФ могут быть разделены на однонаправленные ХФ и устойчивые к коллизиям ХФ.

Задача

Для абонентов А и B организовать секретный сеанс связи, используя систему Шамира, p=23, m=6.

Ca=7

22 - 0

7 - 1

1 - -3 q=3

0 - 22 q=7

da = 22- 3 = 19

19*7 mod (23-1) = 133 mod 22=1

Cb=9

22 - 0

9 - 1

4 - - 2 q = 2

1 - 5 q = 2

0 - -22 q = 4

db= 5

9*5 mod (23-1) = 45 mod 22 = 1

Передача сигнала от абонента А к абоненту B.

1) X1=67mod23=3

2) X2=39 mod 23 =18

3) X3=1819 mod 23 = 16

4) X4=165 mod 23 =6

Исходное сообщение m=6 получено абонентом В.

БИЛЕТ № 10

1. Построение парольных систем.

Обычные парольные системы просты, но ненадёжны и небезопасны. Поэтому лучше использовать системы с криптографическими протоколами, которые обеспечивают более надежную защиту и распределяют ключи. Но технологии, используемые там, могут быть законодательно ограничены.

Основными компонентами парольной системы являются:

интерфейс пользователя

интерфейс администратора

модуль сопряжения с другими подсистемами безопасности

база данных учетных записей

Парольная система представляет собой "передний край обороны" всей системы безопасности. Некоторые ее элементы (в частности, реализующие интерфейс пользователя) могут быть расположены в местах, открытых для доступа потенциальному злоумышленнику. Поэтому парольная система становится одним из первых объектов атаки при вторжении злоумышленника в защищенную систему.

2.Распределение ключей с участием центра распределения.

Распределение ключей - самый ответственный процесс в управлении ключами. К нему предъявляются следующие требования:

• оперативность и точность распределения;

• скрытность распределяемых ключей.

Распределение ключей между пользователями компьютерной сети реализуется двумя способами [55]:

1) использованием одного или нескольких центров распределения ключей;

2) прямым обменом сеансовыми ключами между пользователями сети.

Недостаток первого подхода состоит в том, что центру распределения ключей известно, кому и какие ключи распределены, и это позволяет читать все сообщения, передаваемые по сети. Возможные злоупотребления существенно влияют на защиту. При втором подходе проблема состоит в том, чтобы надежно удостоверить подлинность субъектов сети.

В обоих случаях должна быть обеспечена подлинность сеанса связи. Это можно осуществить, используя механизм запроса - ответа или механизм отметки времени.

Механизм запроса-ответа заключается в следующем. Пользователь А включает в посылаемое сообщение (запрос) для пользователя В непредсказуемый элемент (например, случайное число). При ответе пользователь В должен выполнить некоторую операцию с этим элементом (например, добавить единицу), что невозможно осуществить заранее, поскольку неизвестно, какое случайное число придет в запросе. После получения результата действий пользователя В (ответ) пользователь А может быть уверен, что сеанс является подлинным.

Распределение ключей с участием центра распределения ключей При распределении ключей между участниками предстоящего информационного обмена должна быть гарантирована подлинность сеанса связи. Для взаимной проверки подлинности партнеров приемлема модель рукопожатия: В этом случае ни один из участников не будет получать никакой секретной информации во время процедуры установления подлинности

При включении в процесс распределения ключей центра распределения ключей (ЦРК) осуществляется его взаимодействие с одним или обоими участниками сеанса с целью распределения секретных или открытых ключей, предназначенных для использования в последующих сеансах связи .

Следующий этап-подтверждение подлинности участников содержит обмен удостоверяющими сообщениями, чтобы иметь возможность выявить любую подмену или повтор одного из предыдущих вызовов.

Задача

ЗАДАНИЕ 1

Зашифруем и расшифруем сообщение " СВЯЗЬ " по алгоритму RSA.

1. Выбирается два больших простых числа числа р и q по варианту. Простыми называются числа, которые делятся на самих себя и на 1.

p=5 , q=13

2. Вычисляется открытая компонента ключа n

3. Находится функция Эйлера по формуле

Функция Эйлера показывает количество целых положительных чисел от 1 до n, которые не имеют ни одного общего делителя, кроме 1. (d=5).

4. Выбирается число е, которое должно взаимно простым со значением функции Эйлера и меньшим, чем f(р q.)

5. Выберем число d по следующей формуле: (e*29) mod 48=1. e будет равно 29: (e=29).

6. Числа d и n принимаются в качестве открытого ключа, e и n используются в качестве секретного ключа.

ЗАДАНИЕ 2

Хеш-функцию МККТТ Х.509 запишем следующим образом:

Hi=[(Hi-1 Mi)2] (mod n), где i=l,n, H0 – вектор инициализации, Мi =М1,М2,М3…,Мn - -длина блока.

Все блоки делят пополам и к каждой половине прибавляют равноценное количество единиц. С преобразованными таким образом блоками производят итерационные действия.

Порядок вычисления хеш – кода:

А) Получим значение модуля: ;

Б) Представим сообщение в виде номеров букв русского алфавита в десятичном и двоичном видах (байтах):

С |

В |

Я |

З |

Ь |

23 |

3 |

32 |

8 |

27 |

00010111 |

00000011 |

00100000 |

00001000 |

00011011 |

В) Разбьем байт пополам, добавив в начало полубайта единицы и получить хешируемые блоки Мi:

M1 |

M2 |

M3 |

M4 |

M5 |

11110001 |

11110111 |

11110000 |

11110011 |

11110010 |

M6 |

M7 |

M8 |

M9 |

M10 |

11110000 |

11110000 |

11111000 |

11110001 |

11111011 |

Г) Выполним итеративные шаги:

Первая итерация

М1 |

11110001 |

|

|

Н0=0 |

00000000 |

Н0 М1 |

11110001=24110 |

[(H0 M1)2] (mod n) |

2412 mod 65 = 36 |

Н1 |

3610= 00100100 |

Вторая итерация

М2 |

11111011 |

|

|

Н1 |

00100100 |

Н1 М2 |

11011111=22310 |

[(H1 M2)2] (mod n) |

2232 mod 65= 4 |

Н2 |

410=00000100 |

Третья итерация

М3 |

11110000 |

|

|

Н2 |

00000100 |

Н2 М3 |

11110100=24410 |

[(H2 M3)2] (mod n) |

2442 mod 65 = 61 |

Н3 |

6110=00111101 |

Четвертая итерация

М4 |

11110011 |

|

|

Н3 |

00111101 |

Н3 М4 |

11001110=20610 |

[(H3 M4)2] (mod n) |

2062 mod 65 = 56 |

Н4 |

5610=00111000 |

Пятая итерация

М5 |

11110010 |

|

|

Н4 |

00111000 |

Н4 М5 |

11001010=20210 |

[(H4 M5)2] (mod n) |

2022 mod 65 = 49 |

Н5 |

4910=00110001 |

Шестая итерация

М6 |

11110000 |

|

|

Н5 |

00110001 |

Н5 М6 |

11000001=19310 |

[(H5 M6)2] (mod n) |

1932 mod 65 =4 |

Н6 |

410=00000100 |

Седьмая итерация

М7 |

11110000 |

|

|

Н6 |

00000100 |

Н6 М7 |

11110100= 24410 |

[(H6 M7)2] (mod n) |

2442 mod 65 = 61 |

Н7 |

6110=00111101 |

Восьмая итерация

М8 |

11111000 |

|

|

Н7 |

00111101 |

Н7 М8 |

11000101=19710 |

[(H7 M8)2] (mod n) |

1972 mod 65 = 4 |

Н8 |

410=00000100 |

Девятая итерация

М9 |

11110001 |

|

|

Н8 |

00000100 |

Н8 М9 |

11110101=24510 |

[(H8 M9)2] (mod n) |

2452 mod 65 = 30 |

Н9 |

3010=00011110 |

Десятая итерация

М10 |

11111011 |

|

|

Н9 |

00011110 |

Н9 М10 |

11100101= 22910 |

[(H9 M10)2] (mod n) |

2292 mod 65 = 51 |

Н10 |

5110=00110011 |

Таким образом, исходное сообщение СВЯЗЬ имеет хеш – код m=51

Для вычисления цифровой подписи используем следующую формулу:

S=md (mod n) = 515 mod 65 = 51

Пара (M, S) передается получателю как электронный документ М, подписанный цифровой подписью S, причем подпись S сформирована обладателем секретного ключа d.

Получив пару (M, S), получатель вычисляет хеш – код сообщения М двумя способами:

1) Восстанавливает хеш – код m’, применяя криптографическое преобразование подписи S с использованием открытого ключа e:

m’=Se (mod n) =5129 mod 65=51

2) Находит результат хеширования принятого сообщения с помощью той же хеш – функции: m=H(M) =51.

При равенстве вычисленных значений m’ и m получатель признает пару (M, S) подлинной.

U 48 - 0

V U 5 - 1

T V U 3 - -9 q=9

T V U 2 - 10 q=1

T V 1 - - 19 q=1

T V 0 - 48 q=2

Db=-19 e=48-19=29

Билет №11

Способы хищения информации.

Сохранение коммерческой тайны в современных условиях требует комплексной системы защиты. На сегодняшний день существует большое количество незаконного получения секретной информации, которыми и пользуются преступники. Рассмотрим некоторые из них:

1. Сотрудник фирмы может банально выносить ценную информацию на любом из видов носителей и передавать конкурирующей стороне. 2. Несанкционированные доступ и перехват информации: • «За хвост» (between the lines entry) – заключается в несанкционированном подключении к линии электросвязи законного пользователя в момент его работы в сети ЭВМ. Когда ничего не подозревающий пользователь заканчивает работу и отключает свою ЭВМ от сети, негласно подключенный компьютер преступника продолжает работу в сети по его идентификаторам (паролю доступа в сеть); • «Уборка мусора» (scavening). Существуют 2 разновидности: физическая и электронная. В физическом варианте может сводиться к осмотру мусорных корзин и сбору брошенных в них распечаток, деловой переписки и прочих технологических отходов. Электронный вариант требует исследования данных, оставленных в памяти ЭВМ, т.е. сотрудник по завершению работы,оставляет в памяти компьютера важную коммерческую информацию, которую потом считывает преступник. • «Люк» (trapdoor entry) – используются ошибки в логике построения программы. Программа “разрывается” в найденной бреши и туда вставляется набор команд, позволяющих выкрасть ключи доступа к компьютеру или копию нужного документа. По мере необходимости “люк” открывается, а встроенные команды автоматически обеспечивают несанкционированный доступ к данным; • «Мистификация» (spoofing) – используется при случайном подключении “чужой” системы. Правонарушитель, формируя правдоподобные отклики, может поддерживать заблуждение ошибочно подключившегося пользователя в течение какого-то промежутка времени и получать некоторую полезную для него конфиденциальную информацию, например коды доступа в сеть ЭВМ либо сведения, позволяющие идентифицировать пользователя; 3. Преступления с применением вредоносных программ-вирусов, действующие по принципу «троянского коня»:

«Троянский конь» (trojan horse) – внедряется чужая программа команд, тайно выполняющая свои установки, при этом прежняя работоспособность компьютера полностью сохраняется, и владелец компьютера не подозревает о чужой программе. Этот способ позволяет преступнику перенести информацию в удобное для него место;

2. Алгоритм открытого распределения ключей Диффи - Хеллмана.

Алгори́тм Ди́ффи — Хе́ллмана (англ. Diffie-Hellman, DH) — алгоритм, позволяющий двум сторонам получить общий секретный ключ, используя незащищенный от прослушивания, но защищённый от подмены канал связи. Этот ключ может быть использован для шифрования дальнейшего обмена с помощью алгоритма симметричного шифрования.

Алгоритм был впервые опубликован Уитфилдом Диффи (Whitfield Diffie) и Мартином Хеллманом в 1976 году ( "New Directions in Cryptography.") .

Предположим,

что обоим абонентам известны некоторые

два числа g

и p

(например, они могут быть «зашиты» в

программное обеспечение), которые не

являются секретными и могут быть известны

также другим заинтересованным лицам.

Для того, чтобы создать неизвестный

более никому секретный ключ, оба абонента

генерируют большие случайные числа:

первый абонент — число a,

второй абонент — число b.

Затем первый абонент вычисляет значение

![]() и пересылает его второму, а второй

вычисляет

и пересылает его второму, а второй

вычисляет

![]() и передаёт первому. Предполагается, что

злоумышленник может получить оба этих

значения, но не модифицировать их (то

есть у него нет возможности вмешаться

в процесс передачи).

и передаёт первому. Предполагается, что

злоумышленник может получить оба этих

значения, но не модифицировать их (то

есть у него нет возможности вмешаться

в процесс передачи).

На

втором этапе, первый абонент на основе

имеющегося у него «a»

и полученного по сети «B»

вычисляет значение

![]() а второй абонент на основе имеющегося

у него b

и полученного по сети A

вычисляет значение

а второй абонент на основе имеющегося

у него b

и полученного по сети A

вычисляет значение

![]() Как нетрудно видеть, у обоих абонентов

получилось одно и то же число:

Как нетрудно видеть, у обоих абонентов

получилось одно и то же число:

![]() Его

Его

![]() по перехваченным

по перехваченным

![]() и

и

![]() , если числа p,a,b

выбраны достаточно большими.

, если числа p,a,b

выбраны достаточно большими.

Задача

Для абонентов A и B организовать секретный сеанс связи. Используя систему Шамира, p=17, m=9

Произведем проверку, правильно ли мы вычислили Da. Для того проверим верность следующего уравнения:

Сa*Da mod (p-1) = 1

3*11 Mod 16 = 1

Cb*Db mod (p-1) = 1

5*13 mod 16 = 1

Теперь опишем по шагам передачу информации посредством шифра Шамира. Передача сигнала от абонента А к абоненту B.

1)Шаг первый. А вычисляет число:

Х1=mСamodp, где m — исходное сообщение, и пересылает X1 к В.

X1=Max mod p= 95 mod 17= 8

2) Шаг второй. В, получив х1, вычисляет число: X2 = X1Cb mod p и передает х2 к А.

X2=83 mod 17 =2

3) Шаг третий. А вычисляет число: X3 = X2Da mod p и передает его В.

X3=213 mod 17 = 15

4) Шаг четвертый. В, получив х3, вычисляет число: X4 = X3Db mod p.

X4=1511 mod 17 =9

Исходное сообщение m=9 получено абонентом В.

БИЛЕТ №12

Информационные, физические, организованные угрозы.Информационная безопасность — такое состояние рассматриваемой системы, при котором она, с одной стороны, способна противостоять дестабилизирующему воздействию внешних и внутренних информационных угроз, а с другой, — ее наличие и функционирование не создают информационных угроз для элементов самой системы и внешней среды.

Отсюда естественным образом вытекает, что обеспечение информационной безопасности в общей постановке проблемы может быть достигнуто лишь при взаимоувязанном решении трех следующих составляющих проблем:

защита находящейся в системе, информации от дестабилизирующего воздействия внешних и внутренних угроз;

защита элементов системы от дестабилизирующего воздействия внешних и внутренних угроз;

защита внешней среды от информационных угроз со стороны рассматриваемой системы.

В соответствии с изложенным проблема информационной безопасности — это совокупность двух проблем — защиты информации и защиты от информации.

Способы воздействия угроз подразделяются на информационные, программно-математические, физические, радиоэлектронные, организационно-правовые.

Информационные способы включают:

нарушения адресности и своевременности информационного обмена, противозаконный сбор и использование информации;

несанкционированный доступ к информационным ресурсам;

манипулирование информацией (дезинформация, сокрытие или искажение информации);

незаконное копирование данных в информационных системах; использование средств массовой информации с позиций, противоречащих интересам граждан, организаций и государства;

хищение информации из библиотек, архивов, банков и баз данных; нарушение технологии обработки информации. Программно-математические способы включают: внедрение программ-вирусов;установку программных и аппаратных закладных устройств; уничтожение или модификацию данных в информационных системах.

Физические способы включают:

уничтожение или разрушение средств обработки информации и связи; уничтожение, разрушение или хищение машинных или других оригиналов носителей информации;

хищение программных или аппаратных ключей и средств криптографической защиты информации;

воздействие на персонал;

поставка "зараженных" компонентов информационных систем.

2.Особенности функционирования межсетевых экранов. Определения.

Межсетевой экран (firewall) - это устройство контроля доступа в сеть, предназначенное для блокировки всего трафика, за исключением разрешенных данных. Этим оно отличается от маршрутизатора, функцией которого является доставка трафика в пункт назначения в максимально короткие сроки.

Существует мнение, что маршрутизатор также может играть роль межсетевого экрана. Однако между этими устройствами существует одно принципиальное различие: маршрутизатор предназначен для быстрой маршрутизации трафика, а не для его блокировки. Межсетевой экран представляет собой средство защиты, которое пропускает определенный трафик из потока данных, а маршрутизатор является сетевым устройством, которое можно настроить на блокировку определенного трафика.

Кроме того, межсетевые экраны, как правило, обладают большим набором настроек. Прохождение трафика на межсетевом экране можно настраивать по службам, IP-адресам отправителя и получателя, по идентификаторам пользователей, запрашивающих службу. Межсетевые экраны позволяют осуществлять централизованное управление безопасностью. В одной конфигурации администратор может настроить разрешенный входящий трафик для всех внутренних систем организации.

Существуют два основных типа межсетевых экранов: межсетевые экраны прикладного уровня и межсетевые экраны с пакетной фильтрацией. В их основе лежат различные принципы работы, но при правильной настройке оба типа устройств обеспечивают правильное выполнение функций безопасности, заключающихся в блокировке запрещенного трафика

Билет №12 задача

Задача. Организовать электронную подпись сообщения «КИНО», при р=5, g=13, Da=3 базирующуюся на схеме RCA. Используйте обощенный алгоритм Эвклида для нахождения секретного ключа.

Организовать электронную подпись сообщения «КИНО», при р=5, g=13, Da=3 базирующуюся на схеме RCA. Используйте обобщенный алгоритм Эвклида для нахождения секретного ключа.

Решение.

{КИНО}={11, 9, 14, 15}

n=p*q=65

f(p,q)=(p-1)(q-1)=48

Выберем е=5, d находим из условия e*d mod f(p,q) = 1

5*d mod 48 = 1

d=29 Проверка: 5*29 mod 48= 1

(5, 65) – открытый ключ

Зашифруем сообщение открытым ключом (5, 65)

11 5 mod 65 = 46, 9 5 mod 65 = 29, 14 5 mod 65 = 14, 15 5mod 65 = 45

зашифрованное сообщение

{46; 29; 14; 45}

Расшифруем сообщение с помощью закрытого ключа

{29; 65}

46 29 mod 65 = 11, 29 29 mod 65 = 9, 14 29mod 65 = 14, 45 29 mod 65 = 15

БИЛЕТ № 13

Методы идентификации и аутентификации пользователей.

Идентификация - присвоение пользователям идентификаторов (уникальных имен или меток), под которыми система "знает" пользователя. Кроме идентификации пользователей, может проводиться идентификация групп пользователей, ресурсов ИС и т.д. Идентификация нужна и для других системных задач, например, для ведения журналов событий. В большинстве случаев идентификация сопровождается аутентификацией.

Аутентификация - установление подлинности - проверка принадлежности пользователю предъявленного им идентификатора. Например, в начале сеанса работы в ИС пользователь вводит имя и пароль. На основании этих данных система проводит идентификацию (по имени пользователя) и аутентификацию (сопоставляя имя пользователя и введенный пароль).

Обычно выделяют 3 группы методов аутентификации.

1) Аутентификация по наличию у пользователя уникального объекта заданного типа. Иногда этот класс методов аутентификации называют по-английски "I have" ("у меня есть").

Такими объектами могут быть:

-смарт-карты представляют собой пластиковые карты со встроенной микросхемой. В большинстве случаев смарт-карты содержат микропроцессор и ОС, контролирующую устройство и доступ к объектам в его памяти. Кроме того, смарт-карты, как правило, обладают возможностью проводить криптографические вычисления.

-электронные USB-ключи (токен, USB-брелок) – это компактное устройство в виде USB-брелка, которое служит для авторизации пользователя, защиты электронной переписки, безопасного удаленного доступа к информационным ресурсам, а также надежного хранения любых персональных данных. Проще говоря токен — это подобие USB-флешки с защищенной памятью, где может храниться ценная информация: пароли, цифровые сертификаты, ключи шифрования и электронно-цифровые подписи.

2) Аутентификация, основанная на том, что пользователю известна некоторая конфиденциальная информация - "I know" ("я знаю"). Например, аутентификация по паролю.

3) Аутентификация пользователя по его собственным уникальным характеристикам - "I am" ("я есть"). Эти методы также называются биометрическими.

Основные компоненты межсетевых экранов. Фильтрующие маршрутизаторы

Большинство компонентов межсетевых экранов можно отнести к одной из трех категорий:

фильтрующие маршрутизаторы;

шлюзы сетевого уровня;

шлюзы прикладного уровня.

Фильтрующий маршрутизатор представляет собой маршрутизатор или работающую на сервере программу, сконфигурированные таким образом, чтобы фильтровать входящее и исходящие пакеты. Фильтрация пакетов осуществляется на основе информации, содержащейся в TCP- и IP- заголовках пакетов .

Фильтрующие маршрутизаторы обычно может фильтровать IP-пакет на основе группы следующих полей заголовка пакета:

IP- адрес отправителя (адрес системы, которая послала пакет);

IP-адрес получателя (адрес системы которая принимает пакет);

Порт отправителя (порт соединения в системе отправителя );

Порт получателя (порт соединения в системе получателя ); К положительным качествам фильтрующих маршрутизаторов следует отнести:

сравнительно невысокую стоимость;

гибкость в определении правил фильтрации;

небольшую задержку при прохождении пакетов.

Недостатками фильтрующих маршрутизаторов являются:

внутренняя сеть видна (маршрутизируется) из сети Internet;

правила фильтрации пакетов трудны в описании и требуют очень хороших знаний технологий TCP и UDP;

при нарушении работоспособности межсетевого экрана с фильтрацией пакетов все компьютеры за ним становятся полностью незащищенными либо недоступными;

аутентификацию с использованием IP-адреса можно обмануть путем подмены IP-адреса (атакующая система выдает себя за другую, используя ее IP-адрес);

отсутствует аутентификация на пользовательском уровне.

Билет №13 задача

3. Используя шифр Эмаль-Гамаля передать сообщение м=15 от абонента А абоненту В, р=23, G=7

Передадим сообщение m = 15 от А к В. Возьмем р = 23, g = 7. Пусть абонент В выбрал для себя секретное число св = 9 и вычислил:

dB =gCbmod p =79 mod 23 =15.

Абонент А выбирает случайно число k, например k = 5, и вычисляет:

г = gk mod p = 75 mod 23 =17

е

=

m

dBk

mod p

=

15

dBk

mod p

=

15 155

mod

23 = 13.

155

mod

23 = 13.

Теперь A посылает к В зашифрованное сообщение в виде пары чисел (r, е).

В, получив (r,е), вычисляет

m' = е rp-1-cBmod р = 13 1723-1-9 mod 23= 15.

Мы видим, что В смог расшифровать переданное сообщение

Билет №14

Криптографические методы защиты информации.

Готовое к передаче информационное сообщение, первоначально открытое и незащищенное, зашифровывается и тем самым преобразуется в шифрограмму, т. е. в закрытые текст или графическое изображение документа. В таком виде сообщение передается по каналу связи, даже и не защищенному. Санкционированный пользователь после получения сообщения дешифрует его (т. е. раскрывает) посредством обратного преобразования криптограммы, вследствие чего получается исходный, открытый вид сообщения, доступный для восприятия санкционированным пользователям.

Основным достоинством криптографических методов является то, что они обеспечивают высокую гарантированную стойкость защиты, которую можно рассчитать и выразить в числовой форме (средним числом операций или временем, необходимым для раскрытия зашифрованной информации или вычисления ключей).

К числу основных недостатков криптографических методов следует отнести:

• значительные затраты ресурсов (времени, производительности процессоров) на выполнение криптографических преобразований информации; • трудности совместного использования зашифрованной (подписанной) информации, связанные с управлением ключами (генерация, распределение и т.д.); • высокие требования к сохранности секретных ключей и защиты открытых ключей от подмены.

2. Шлюзы сетевого уровня.

Шлюз сетевого уровня иногда называют системой трансляции сетевых адресов или шлюзом сеансового уровня модели OSI. Такой шлюз исключает прямое взаимодействие между авторизированным клиентом и внешним хост-компьютером.

Шлюз сетевого уровня принимает запрос доверенного клиента на конкретные услуги и после проверки допустимости запрошенного сеанса устанавливает соединение с внешним компьютером. После этого шлюз копирует пакеты в обоих направлениях, не осуществляя их фильтрации.

Шлюз следит за подтверждением (квитированием) связи между авторизированным клиентом и внешним хост-компьютером определяя, является ли запрашиваемый сеанс связи допустимым.

Шлюз сетевого уровня выполняет еще одну важную функцию защиты: он используется в качестве сервера-посредника. Этот сервер-посредник выполняет процедуру трансляции адресов, при которой происходит преобразование внутренних IP-адресов в один "надежный" IP-адрес. Этот адрес ассоциируется с межсетевым экраном, из которого передаются все исходящие пакеты. В результате в сети со шлюзом сетевого уровня все исходящие пакеты оказываются отправленными из этого шлюза, что исключает прямой контакт между внутренней (авторизированной) сетью и потенциально опасной внешней сетью.

Билет № 14 задача

Для абонентов А и В организовать секретный сеанс связи, используя систему Шамира, р=19, Са=11, Сb=5, m=10.

Применим алгоритм Евклида для нахождения Da, Db

18 |

0 |

|

11 |

1 |

|

7 |

-1 |

Q=1 |

4 |

2 |

Q=1 |

3 |

-3 |

Q=1 |

1 |

5 |

Q=1 |

0 |

-18 |

Q=3 |

18 |

0 |

|

5 |

1 |

|

3 |

-3 |

Q=3 |

2 |

4 |

Q=1 |

1 |

-7 |

Q=1 |

0 |

18 |

Q=2 |

Db=18-7=11

Da=5

Шаг 1. А вычисляет число х1 и отправляет его к В

х1=mCamod p=1011mod 19=14

Шаг 2. В, получив число х1, вычисляет х2 и передаёт к А

x2=x1Cb mod p=145mod19=10

Шаг 3. А вычисляет число х3 и передаёт его к В

x3=x2Da mod p=105 mod 19= 3

Шаг 4. В, получив х3, вычисляет сообщение

x4=x3Db mod p = 311 mod 19 = 10

Билет 15

1.Классификация методов шифрования

В зависимости от используемых ключей зашифрования и расшифрования методы шифрования подразделяются на симметричные и ассиметричные. Симметричное шифрование подразумевает идентичность ключей зашифрования и расшифрования. Симметричными шифрами, например, являются Шифр простой замены, Шифр Цезаря, Шифр Виженера, Шифр Вернама, Шифр замены, Шифр перестановки, Аффинный шифр, Шифр Гронсфельда, Шифр квадрат, Шифр Хилла, Шифр Атбаш, Шифр пляшущие человечки. Ассиметричное же шифрование в свою очередь подразумевает различие ключей расшифрования и зашифрования. При этом один из ключей может быть разглашен и не сохраняться в тайне, в таком случае шифрование в некотором смысле получается односторонним - кто угодно может зашифровать информацию (к примеру данные), но расшифровать могут только узкий круг лиц, или наоборот расшифровать кто угодно, но зашифровать только одно лицо (используется для создания электронной подписи). Примерами ассиметричного шифрования могут служить такие шифры и протоколы, как RSA, SSL, HTTPS и SSH. Также шифрование может подразделяться на блочное и потоковое.

2.Шлюзы прикладного уровня.

Шлюз прикладного уровня исключает прямое взаимодействие между авторизированным клиентом и внешним хост-компьютером. Шлюз фильтрует все входящие и исходящие пакеты на прикладном уровне . Связанные с приложением серверы – посредники перенаправляют через шлюз информацию, генерируемую конкретными серверами.

Для достижения более высокого уровня безопасности и гибкости шлюзы прикладного уровня и фильтрующие маршрутизаторы могут быть объединены в одном межсетевом экране. Для фильтрации на прикладном уровне они используют дополнительные программные средства (называемые серверами — посредниками). Эти программы (серверы — посредники) перенаправляют через шлюз информацию, которая генерится конкретными приложениями.

Например, если ШПУ содержит серверы — посредники для служб FTP и TELNET, то в защищаемой сети будут разрешены только эти сервисы, а все остальные будут блокироваться.

Как указывалось ранее, для достижения более высокого уровня безопасности и гибкости, шлюзы сетевого и прикладного уровня объединяются с фильтрующими маршрутизаторами в одном межсетевом экране. При этом такой МЭ будет обладать следующими преимуществами:

· Невидимость структуры защищаемой сети;

· Надежная аутентификация и регистрация (прикладной трафик может быть аутентифицирован, прежде чем он достигнет внутренней сети);

· Оптимальное соотношение между ценой и эффективностью (организация приобретает только те серверы — посредники для шлюзов прикладного уровня, которые реально используются;

· Раздельные правила фильтрации для ФМ и ШПУ упрощают общую логику фильтрации.

Недостатки:

· Более низкая производительность по сравнению с «чистыми» ФМ из-за процедуры квитирования; Более высокая стоимость.

3.зашифровать и расшифровать сообщение СВЯЗЬ по алгоритму RSA,при p=3, g=11.

20 |

0 |

|

17 |

1 |

|

3 |

-1 |

1 |

2 |

6 |

5 |

1 |

-7 |

1 |

0 |

20 |

2 |

D=13

С |

В |

Я |

З |

Ь |

18 |

3 |

32 |

8 |

29 |

Зашифровка:

Расшифровка:

Билет 16

1.Методы замены.

Шифрование заменой (подстановкой) заключается в том, что символы шифруемого текста заменяются символами того же или другого алфавита в соответствие с заранее оговоренной схемой замены. Данные шифры являются наиболее древними. Принято делить шифры замены на моноалфавитные и многоалфавитные.При моноалфавитной замене каждой букве алфавита открытого текста ставится в соответствие одна и та же буква шифротекста из этого же алфавита одинаково на всем протяжении текста.Рассмотрим наиболее известные шифры моноалфавитной замены.

Шифр Атбаш: При зашифровании шифром Атбаш первая буква алфавита будет заменяться на последнюю, а вторая - на предпоследнюю. Да и само название шифра - "Атбаш" составлено из первой, последней, второй и предпоследней букв еврейского алфавита.Так например, при зашифровании шифром Атбаш фразы "это шифр атбаш" полученная шифровка будет выглядеть следующим образом - "ВМР ЖЦКО ЯМЮЯЖ".Шифры замены меняют (что и является причиной их названия) части открытого текста на нечто другое. Шифр простой замены производят посимвольную замену, то есть однозначно заменяют каждый символ открытого текста на нечто своё, причем это нечто свое в процессе расшифрования однозначно заменяется на исходный символ. Примерами шифров простой замены могут служить такие шифры как Шифр Цезаря, Аффинный шифр, Шифр Атбаш, Шифр пляшущие человечки.

2.Виртуальная частная сеть как средство защиты информации.

Виртуальной частной сетью (VPN - Virtual Private Network) называют обобщенную группу технологий, обеспечивающих возможность установления сетевых соединений поверх другой сети. Иными словами, VPN можно назвать имитацией сети, построенной на выделенных каналах связи.Технически виртуальная сеть - это криптосистема, защищающая данные при передаче их по незащищенной сети. Т.е. потоки данных одной группы пользователей (предприятия), использующих VPN, в рамках одной публичной сети защищены от влияния иных потоков данных.

Основной угрозой при использовании виртуальных частных сетей, очевидно, является несанкционированный доступ к данным.

Основными функциями защиты информации при передаче данных по виртуальным сетям являются:

аутентификация;

шифрование;

авторизация.

Классификация VPN по степени защищенности - наиболее распространённый вариант виртуальных частных сетей. С его помощью возможно создать надежную и защищенную сеть на основе ненадёжной сети, как правило, Интернета. Примером защищённых VPN являются: IPSec, OpenVPN и PPTP.

3.Вычислить g, секретные ключи Ya, Yb, и общий ключ Zab для системы Диффи-Хеллмана с параметрами: р=19, Ха=5, Хb= 5.

1<g<p-1, выберем g=13, p=2q+1=>q=9

YA = gXa mod р=135 mod19=14

YB = gXb mod р=135 mod19=14, YA= YB

ZAB = (YB)XA mod p=145 mod19=10

Билет 17.

1.Шифры перестановки и подстановки

Широкое распространение получили шифры перестановки, использующие некоторую геометрическую фигуру. Преобразования из этого шифра состоят в том, что в фигуру исходный текст вписывается по ходу одного ``маршрута'', а затем по ходу другого выписывается с нее. Такой шифр называют маршрутной перестановкой. Например, можно вписывать исходное сообщение в прямоугольную таблицу, выбрав такой маршрут: по горизонтали, начиная с левого верхнего угла поочередно слева направо и справа налево. Выписывать же сообщение будем по другому маршруту: по вертикали, начиная с верхнего правого угла и двигаясь поочередно сверху вниз и снизу вверх.

Зашифруем, например, указанным способом фразу:

ПРИМЕРМАРШРУТНОЙПЕРЕСТАНОВКИ

используя прямоугольник размера :

П Р И М Е Р М

Н Т У Р Ш Р А

О Й П Е Р Е С

И К В О Н А Т

Зашифрованная фраза выглядит так:

МАСТАЕРРЕШРНОЕРМИУПВКЙТРПНОИ

Теоретически маршруты могут быть значительно более изощренными, однако запутанность маршрутов усложняет использование таких шифров.

Также в качестве примера можно привести шифр ``Сцитала'', шифр ``Поворотная решетка'', шифром вертикальной перестановки.

Шифр подстано́вки каждый символ открытого текста заменяет на некоторый другой. В классической криптографии различают четыре типа шифра подстановки:

Одноалфавитный шифр подстановки (шифр простой замены) — шифр, при котором каждый символ открытого текста заменяется на некоторый, фиксированный при данном ключе символ того же алфавита.

Однозвучный шифр подстановки похож на одноалфавитный за исключением того, что символ открытого текста может быть заменен одним из нескольких возможных символов.

Полиграммный шифр подстановки заменяет не один символ, а целую группу. Примеры: шифр Плейфера, шифр Хилла.

Многоалфавитный шифр подстановки состоит из нескольких шифров простой замены. Примеры: шифр Виженера, шифр Бофора, одноразовый блокнот.

2.Туннелирование в виртуальных частных сетях.

Туннелирование — это процесс инкапсуляции, маршрутизации и деинкапсуляции. При туннелировании исходный пакет помещается (инкапсулируется) внутрь нового пакета. Этот новый пакет может обладать новыми сведениями адресации и маршрутизации, что позволяет передавать его через сеть. Когда туннелирование сочетается с конфиденциальностью данных, данные исходного пакета (а также исходные адреса источника и назначения) не раскрываются для прослушивающих трафик в сети. Когда инкапсулированные пакеты достигают места назначения, инкапсуляция удаляется, а для маршрутизации пакета к конечной точке используется заголовок исходного пакета.

Туннель представляет собой логический путь данных, по которому передаются инкапсулированные пакеты. Для исходных сторон подключения (источника и места назначения) туннель обычно прозрачен и выглядит как еще одна связь от точки к точке в сетевом пути. Маршрутизаторы, коммутаторы, прокси-серверы или другие шлюзы безопасности между начальной и конечной точками туннеля оказываются незаметны и не имеют значения. В сочетании с конфиденциальностью данных туннелирование может использоваться для виртуальных частных сетей (VPN).

Инкапсулированные пакеты проходят через сеть по туннелю. В данном примере сеть представляет собой Интернет. Шлюз может находиться между Интернетом и частной сетью. В качестве шлюза может использоваться маршрутизатор, брандмауэр, прокси-сервер или другой шлюз безопасности. Кроме того, два шлюза могут использоваться в пределах частной сети для защиты трафика между частями сети, не имеющими доверительных отношений. Главным различием между VPN соединением и туннелем является то, что система VPN подразумевает шифрование всех данных между вашим компьютером и Интернетом, в то время как при использовании туннеля кодируется только трафик, обрабатываемый отдельными приложениями. Шифрование при этом основывается либо на номерах портов, используемых этими приложениями, либо программа запрашивает у вас информацию о том, какой туннель использовать для каждого приложения. В отличие от VPN, при использовании туннелей требуется отдельно настраивать все приложения, которые должны использовать шифрованный туннель (веб браузер, клиент электронной почты или программа службы обмена мгновенными сообщениями) на работу через него. Интересным фактом является то, что не все приложения способны работать через распространенные типы туннелей.

3. зашифровать и расшифровать слово ШИФР по алгоритму RSA, при p=5, g=11

|

0 |

|

7 |

1 |

|

5 |

-5 |

5 |

2 |

6 |

1 |

1 |

-17 |

2 |

0 |

40 |

2 |

D=23

Ш |

И |

Ф |

Р |

25 |

9 |

21 |

17 |

Зашифровка:

Расшифровка:

Билет 18.

1.Шифрование методом гаммирования.

Под гаммированием понимают наложение на открытые данные по определенному закону гаммы шифра. Гамма шифра – псевдослучайная последовательность, вырабатываемая по определенному алгоритму, используемая для зашифровки открытых данных и дешифровки шифротекста. Принцип шифрования заключается в формировании генератором псевдослучайных чисел (ГПСЧ) гаммы шифра и наложении этой гаммы на открытые данные обратимым образом, например путем сложения по модулю два. Процесс дешифрования данных сводится к повторной генерации гаммы шифра и наложении гаммы на зашифрованные данные. Ключом шифрования в данном случае является начальное состояние генератора псевдослучайных чисел. При одном и том же начальном состоянии ГПСЧ будет формировать одни и те же псевдослучайные последовательности.Перед шифрованием открытые данные обычно разбивают на блоки одинаковой длины, например по 64 бита. Гамма шифра также вырабатывается в виде последовательности блоков той же длины. Стойкость шифрования методом гаммирования определяется главным образом свойствами гаммы – длиной периода и равномерностью статистических характеристик. Последнее свойство обеспечивает отсутствие закономерностей в появлении различных символов в пределах периода. Полученный зашифрованный текст является достаточно трудным для раскрытия в том случае, если гамма шифра не содержит повторяющихся битовых последовательностей. По сути дела гамма шифра должна изменяться случайным образом для каждого шифруемого блока.Обычно разделяют две разновидности гаммирования – с конечной и бесконечной гаммами. При хороших статистических свойствах гаммы стойкость шифрования определяется только длиной периода гаммы. При этом, если длина периода гаммы превышает длину шифруемого текста, то такой шифр теоретически является абсолютно стойким, т.е. его нельзя вскрыть при помощи статистической обработки зашифрованного текста, а можно раскрыть только прямым перебором. Криптостойкость в этом случае определяется размером ключа.

Визуальное представление: схема передатчика: схема приемника:

2.Протокол ipSec.

IP Security — это комплект протоколов, касающихся вопросов шифрования, аутентификации и обеспечения защиты при транспортировке IP-пакетов; в его состав сейчас входят почти 20 предложений по стандартам и 18 RFC.

Гарантии целостности и конфиденциальности данных в спецификации IPsec обеспечиваются за счет использования механизмов аутентификации и шифрования соответственно. Последние, в свою очередь, основаны на предварительном согласовании сторонами информационного обмена т.н. "контекста безопасности" – применяемых криптографических алгоритмов, алгоритмов управления ключевой информацией и их параметров. Спецификация IPsec предусматривает возможность поддержки сторонами информационного обмена различных протоколов и параметров аутентификации и шифрования пакетов данных, а также различных схем распределения ключей. Основное назначение протоколов IPSec — обеспечение безопасной передачи данных по сетям IP. Применение IPSec гарантирует: • целостность передаваемых данных (т. е. данные при передаче не искажены, не потеряны и не продублированы); • аутентичность отправителя (т. е. данные переданы именно тем отправителем, который доказал, что он тот, за кого себя выдает); • конфиденциальность передаваемых данных (т. е. данные передаются тому, кому они предназначены)

3. С помощью обобщенного алгоритма Эвклида найти х и у

30 |

0 |

1 |

|

12 |

1 |

0 |

|

6 |

-2 |

1 |

2 |

0 |

5 |

-2 |

2 |

Билет №19

1.Так как шифр Цезаря является частным случаем шифра простой замены, то как и для всех шифров простой замены - шифрование шифром Цезаря заключается в замене символов открытого текста согласно таблице шифрования, которая для шифра Цезаря формируется следующим образом: первому символу алфавита соответствует k+1-ый символ этого же алфавита, второму - k+2-ый, третьему - k+3-ый и так далее (предпоследнему - k-1-ый, последнему символу алфавита - k-ый), где k - ключ, так например при k=3, "А" заменяется на "Г", "Б" на "Д", "В" на "Е", "Э" на "А", "Ю" на "Б", "Я" на "В". Суть зашифрования шифром Виженера идентична с зашифрованием шифром Цезаря, с той лишь разницей, что если шифр Цезаря сопоставляет для всех символов сообщения (открытого текста, скрываемого в шифровке) одно и то же значение сдвига, то в шифре Виженера для каждого символа открытого текста сопоставлено собственное значение сдвига. Это означает, что длина ключа шифра Виженера должна быть равна длине сообщения. Однако запомнить такой ключ расшифрования, если сообщение будет длинным, непросто. Из этого затруднительного положения выходят так: за ключ шифра Виженера берут слово (фразу), удобное для запоминания, слово (кодовая фраза) повторяется до тех пор, пока не станет равным длине сообщения. Получившуюся последовательность символов и используют для зашифрования шифром Виженера при помощи таблицы Виженера

2.Транспортные и туннельные режимы в ipSec.

Различают два режима применения ESP и AH (а также их комбинации) - транспортный и туннельный:

Транспортный режим используется для шифрования поля данных IP пакета, содержащего протоколы транспортного уровня (TCP, UDP, ICMP), которое, в свою очередь, содержит информацию прикладных служб. Примером применения транспортного режима является передача электронной почты. Все промежуточные узлы на маршруте пакета от отправителя к получателю используют только открытую информацию сетевого уровня и, возможно, некоторые опциональные заголовки пакета (в IPv6). Недостатком транспортного режима является отсутствие механизмов скрытия конкретных отправителя и получателя пакета, а также возможность проведения анализа трафика. Результатом такого анализа может стать информация об объемах и направлениях передачи информации, области интересов абонентов, расположение руководителей.

Туннельный режим предполагает шифрование всего пакета, включая заголовок сетевого уровня. Туннельный режим применяется в случае необходимости скрытия информационного обмена организации с внешним миром. При этом, адресные поля заголовка сетевого уровня пакета, использующего туннельный режим, заполняются межсетевым экраном организации и не содержат информации о конкретном отправителе пакета. При передаче информации из внешнего мира в локальную сеть организации в качестве адреса назначения используется сетевой адрес межсетевого экрана. После расшифровки межсетевым экраном начального заголовка сетевого уровня пакет направляется получателю.

3. С помощью алгоритма Эвклида найти х и у

40 |

1 |

0 |

|

24 |

0 |

1 |

|

16 |

1 |

-1 |

1 |

8 |

-1 |

2 |

1 |

0 |

3 |

-5 |

2 |

Билет 20

Система шифрования Виженера, как шифр сложной замены.

Шифры сложной замены называют многоалфавитными, так как для шифрования каждого символа исходного сообщения применяют свой шифр простой замены. Многоалфавитная подстановка последовательно и циклически меняет используемые алфавиты.Система Вижинера подобна такой системе шифрования Цезаря, у которой ключ подстановки меняется от буквы к букве. Этот шифр многоалфавитной замены можно описать таблицей шифрования, называемой таблицей (квадратом) Вижинера.

Таблица Вижинера используется для зашифрования и расшифрования. Таблица имеет два входа: • верхнюю строку подчеркнутых символов, используемую для считывания очередной буквы исходного открытого текста;

• крайний левый столбец ключа.Последовательность ключей обычно получают из числовых значений букв ключевого слова. При шифровании исходного сообщения его выписывают в строку, а под ним записывают ключевое слово (или фразу). Если ключ оказался короче сообщения, то его циклически повторяют. В процессе шифрования находят в верхней строке таблицы очередную букву исходного текста и в левом столбце очередное значение ключа. Очередная буква шифртекста находится на пересечении столбца, определяемого шифруемой буквой, и строки, определяемой числовым значением ключа.

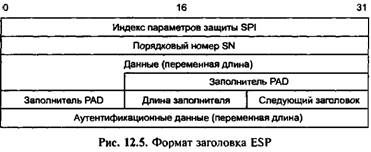

Протоколы ESP в IPSec.

Протокол инкапсулирующей защиты содержимого ESP (Encapsulating Security Payload) обеспечивает конфиденциальность, аутентичность, целостность и защиту от повторов для пакетов данных. Следует отметить, что конфиденциальность данных протокол ESP обеспечивает всегда, а целостность и аутентичность являются для него опциональными требованиями. Конфиденциальность данных обеспечивается путем шифрования содержимого отдельных пакетов. Целостность и аутентичность данных обеспечиваются на основе вычисления дайджеста.

В протоколе ESP функции аутентификации и криптографического закрытия могут быть задействованы либо вместе, либо отдельно друг от друга. При выполнении шифрования без аутентификации появляется возможность использования механизма трансляции сетевых адресов NAT (Network Address Translation), поскольку в этом случае адреса в заголовках IP-пакетов можно модифицировать.Для решения своих задач протокол ESP использует заголовок формата, приведенного на рисунке

Билет 20:

12 |

0 |

|

5 |

1 |

|

2 |

-2 |

2 |

1 |

5 |

2 |

0 |

-12 |

2 |

D=5

П |

О |

Д |

П |

И |

С |

Ь |

16 |

15 |

5 |

16 |

9 |

18 |

26 |

М1 |

М2 |

|

|

|

|

|

11110001 |

11110000 |

|

|

|

|

|

М3 |

М4 |

|

|

|

|

|

11110000 |

11111111 |

|

|

|

|

|

М5 |

М6 |

|

|

|

|

|

11110000 |

11110101 |

|

|

|

|

|

М7 |

М8 |

|

|

|

|

|

11110001 |

11110000 |

|

|

|

|

|

М9 |

М10 |

|

|

|

|

|

11110000 |

11111001 |

|

|

|

|

|

М11 |

М12 |

|

|

|

|