Добавил:

Hist

Опубликованный материал нарушает ваши авторские права? Сообщите нам.

Вуз:

Предмет:

Файл:Ответы на билеты.doc

X

- •1. Задачи обеспечения безопасности информации (оби), решаемые стохастическими методами

- •2. Функции генераторов псевдослучайных чисел (гпсч) в системах оби

- •3. Функции хеш-генераторов в системах оби

- •4. Требования к качественной хеш-функции

- •5. Требования к качественному шифру

- •6. Требования к качественному гпсч

- •7. Модель криптосистемы с секретным ключом.

- •Недостатки:

- •8. Модель криптосистемы с открытым ключом. Криптосистема rsa.

- •9. Протокол выработки общего секретного ключа

- •10. Протокол электронной цифровой подписи (эцп)

- •Сравнение рукописной и электронно-цифровой подписей

- •2 Варианта отправки:

- •11. Протокол эцп rsa

- •12. Абсолютно стойкий шифр

- •Xor xor

- •13. Протокол симметричной аутентификации удаленных абонентов Нидхэма-Шредера

- •14. Протокол «слепой» эцп rsa

- •15. Односторонние функции. Односторонние функции с секретом

- •16. Протокол разделения секрета

- •17. Принципы построения блочных симметричных шифров

- •18. Классификация шифров

- •19. Режимы использования блочных шифров

- •1. Режим простой замены (ecb):

- •2. Режим сцепления блоков шифротекстов (cbc):

- •3. Режим обратной связи по выходу (ofb):

- •4. Режим счетчика (ctm):

- •5. Режим гаммирования с обратной связью (cfb):

- •20. Гаммирование. Свойства гаммирования

- •21. Блочные и поточные шифры

- •22. Криптографические методы контроля целостности информации

- •23. Схема Kerberos

- •24. Гибридные криптосистемы

- •26. Гост 28147-89

- •27.Методы защиты информации от умышленных деструктивных воздействий.

- •28. Помехоустойчивое кодирование

- •29. Методы внесения неопределенности в работу средств и объектов защиты

- •30. Причины ненадежности систем оби

- •31. Протоколы доказательства с нулевым разглашением знаний

- •33. Ранцевая криптосистема

- •34.Цифровые деньги. Структура и основные транзакции централизованной платежной системы

- •Проблемы:

- •Правильный протокол слепой эцп:

- •Еще проблема: Как защитить интересы продавца?

- •35.Методы и средства антивирусной защиты Подсистема сканирования:

- •Блок замены (s-блок)

- •1 Шаг генератора псп – получение 1 байта. Генерация состоит из 5 шагов:

1 Шаг генератора псп – получение 1 байта. Генерация состоит из 5 шагов:

Счетчик +1:

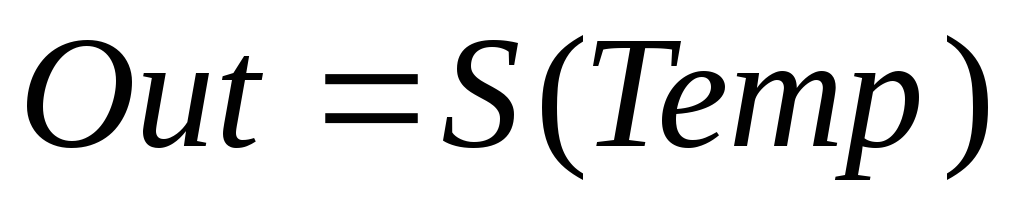

Содержимое счетчика рассматривается как индекс таблицы. Содержимое регистра суммируется с содержимым S(Q1):