- •Проблемы обеспечения информационной безопасности

- •1.1. Определение и место проблем информационной безопасности в общей совокупности информационных проблем современного общества

- •1.2. Ретроспективный анализ развития подходов к защите информации

- •1.3. Современная постановка задачи защиты информации

- •1.4. Сущность, необходимость, пути и условия перехода к интенсивным способам защиты информации

- •Глава вторая основы теории защиты информации

- •2.1. Особенности и состав научно-методологического базиса решения задач защиты информации

- •2.2. Общеметодологические принципы формирования теории защиты информации

- •2.3. Методологический базис теории защиты информации

- •2.4. Принципы автоформализации профессиональных знаний эксперта-аналитика

- •2.5. Моделирование процессов защиты информации

- •2.6. Основное содержание теории защиты информации

- •Угрозы и оценка уязвимости информации

- •3.1. Понятие угрозы безопасности информации. Ретроспективный анализ подходов к формированию множества угроз

- •3.2. Системная классификация угроз безопасности информации

- •3.3. Методы оценки уязвимости информации

- •3.4. Методы оценки достоверности информационной базы моделей прогнозирования значений показателей уязвимости

- •3.5. Модели оценки ущерба от реализации угроз безопасности информации

- •4.1. Постановка задачи и анализ существующих методик определения требований к защите информации

- •4.3. Определение весов вариантов потенциально возможных условий защиты информации

- •4.4. Методы деления поля значений факторов на типовые классы

- •5.1. Определение, типизация и стандартизация систем защиты информации

- •5.2. Система защиты информации как многокритериальный развивающийся объект

- •6.1. Основные выводы из истории развития теории и практики защиты информации

- •6.2. Перспективы развития теории и практики защиты информации

- •6.3. Проблемы создания и организации работы центров защиты информации

- •6.4. Подготовка кадров в области обеспечения информационной безопасности

- •Государственный образовательный стандарт высшего профессионального образования

- •075400 - Комплексная защита объектов информатизации

- •4. Требования к обязательному минимуму содержания основной образовательной программы подготовки специалиста по защите информации по специальности 075400 - комплексная защита объектов информатизации

- •5. Сроки освоения основной образовательной программы выпускника по специальности 075400 -

- •6. Требования к разработке и условиям реализации основной образовательной программы выпускника по специальности 075400 - комплексная защита объектов информатизации

- •7. Требования к уровню подготовки выпускника по специальности 075400 - комплексная защита объектов информатизации

- •Самойленко си., Давыдов д.А., Золотарев в.В., Третьякова

2.4. Принципы автоформализации профессиональных знаний эксперта-аналитика

Из предыдущего изложения следует, что в задачах оценки состояния и прогнозирования уровня безопасности информации стратегия поиска решения, а также большинство этапов интерпретации результатов должны строиться в основном на неформальных знаниях эксперта и применяемых им интуитивных методах. В связи с этим в исследовательских процедурах такого уровня сложности рассматриваемые неформальные алгоритмы будут существенно различаться не только от одной задачи к другой, но и в рамках одной задачи у разных экспертов-аналитиков.

Таким образом, единственным реальным способом создания моделей исследуемой ситуации на основе формализации алгоритмов аналитической деятельности в этих условиях может быть только автоформализация знаний эксперта, т. е. возникает проблема разработки технологии формализации экспертом своих профессиональных знаний.

В ряде работ Г.Р. Громова (см., например, [40]) предлагается форма автоформализации знаний, основанная на проведении вычислительного эксперимента с моделями, описывающими конкретные объекты предметной области и построенными самими экспертами. Результатом автоформализации в этом случае являются как те новые сведения, которые эксперт получил в ходе эксперимента, так и сами модели, отражающие его глубинные представления о структуре исследуемого объекта и присущих ему качественных и количественных зависимостях.

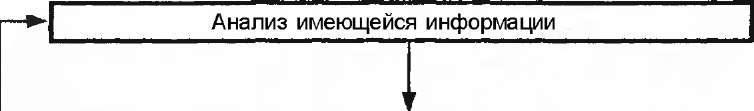

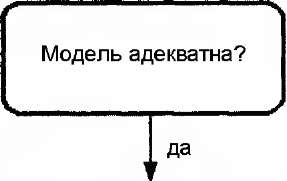

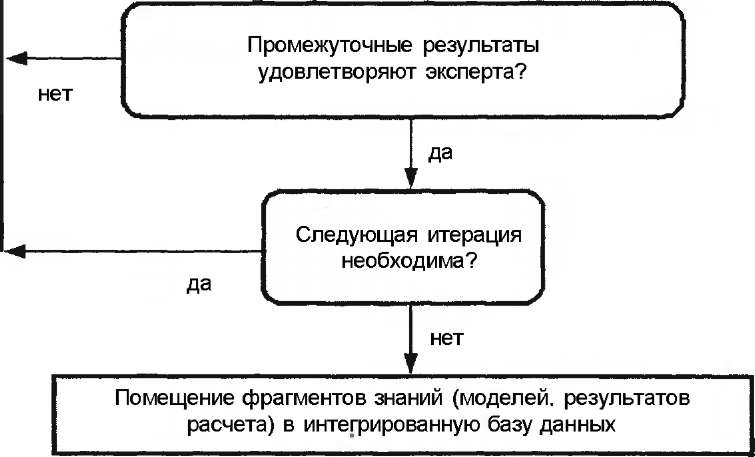

Последовательность и взаимосвязь этапов автоформализации знаний при таком подходе к проблеме показаны на структурной схеме, приведенной на рис. 2.2.

Если распространить этот подход на задачу анализа процессов защиты информации и оценки уровня безопасности информации, то ее постановку можно формализовать в виде четверки:

Z= <Я0, Яп, К, U>, (2.1)

где Я0 - исходное состояние защищаемой системы, определяемое имеющимися в наличии данными;

Яп - прогнозируемое состояние системы, соответствующее ее потенциальным возможностям противостоять угрозам безопасности информации;

К- знания о системе (элементарные и сложные модели, взаимосвязь между ними, ограничения на отдельные параметры и т.п.);

U - функция полезности системы, соразмеряющая эффективность функционирования и затраты на его обеспечение.

Таким образом, исследование проблемы обеспечения безопасности информации можно рассматривать как формальную систему, представляемую выражением (2.1). Функциональная структура процесса принятия решения, отвечающая этому представлению, имеет вид, приведенный на рис. 2.3.

Дадим формализованное описание процесса принятия решения, опирающееся на приведенную функциональную структуру.

Установим, что принятие решений сводится к определению эффективных точек в пространстве состояний системы обеспечения

Рис.

2.2. Последовательность этапов

автоформализации знаний

Определение стратегии вычислительного эксперимента

Моделирование

н

Эксперт

Формирование интегрированной базы данных

Управление процессом автоформализации

База

моделей

Конкретизация

параметров

База

данных

Имитационное

моделирование

База

знаний

Генерация

моделей

Рис. 2.3. Функциональная структура процесса принятия решения

безопасности информации, соответствующих ее потенциальным возможностям, на базе вычислительного эксперимента с имитационной моделью. Таким образом, выходом процесса является набор параметров системы при максимизации ее функции полезности. Процесс принятия решения включает этапы конкретизации параметров и имитационного моделирования.

Конкретизация параметров представляет собой формирование их исходных значений. Основой конкретизации являются знания К, неявно задающие ориентированный граф без циклов G=<X, Г(Х)>, где Х- множество вершин G, а Г(Х) <Х *Х. Среди вершин X выделяются множества объективных Р и функциональных F вершин (F п Р=0 и F и Р-Х). Объективные вершины Р соответствуют множеству априорно заданных и вычисляемых параметров, а функциональные F- способам расчета одних параметров через другие. Конкретизация параметров заключается в поиске пути на графе G от определяемого параметра к априорно заданным параметрам и проведении расчетов по полученной схеме. Каждая функциональ

ная вершина f е F определяет макропроцедурный механизм, реализуемый через ряд процедур с заданными приоритетами их применения.

Имитационное моделирование осуществляется на основе исходного состояния системы Я0, целевой функции полезности U и моделей элементов Q е К. В результате моделирования строится решение я„, соответствующее потенциальным возможностям системы. Формирование Ял осуществляется на основе построения дерева вывода, каждая новая вершина (R, j) которого порождается применением к предыдущему состоянию (Rnj) некоторого преобразования, определяемого моделью Оу е Q.

Генерация моделей является ключевой в реализации процесса автоформализации знаний. С ее помощью эксперт формализует свои представления о структуре исследуемого объекта и взаимосвязях отдельных элементов в виде системы динамических моделей К, позволяющей ему в дальнейшем проводить с ее помощью вычислительный эксперимент (имитационное моделирование).

Наиболее сложными проблемами в реализации описываемых процедур, связанными со спецификой задач оценки состояния и прогнозирования уровня обеспечения безопасности информации, являются проблемы формирования базы данных и базы моделей.

При формировании базы данных необходимо учитывать, что вся работа по исследованию состояний безопасности информации априори опирается на систему неполных и неточных исходных данных. Во-первых, достоверность их в сильной степени зависит от точности и надежности источника информации и методики ее получения. Во многих случаях достоверность "окрашивается" интуитивным представлением эксперта об объекте и его субъективным отношением к источнику. Во-вторых, не исключена возможность проведения потенциальными злоумышленниками целенаправленной дезинформации с задачей усложнения адекватной оценки их конкретных намерений при проведении тех или иных мероприятий по осуществлению несанкционированного доступа к защищаемой информации.

Перечисленные моменты вынуждают осуществлять разработку методов, которые позволяли бы корректировать в зависимости от поступающих новых сведений достоверность исходных данных, используемых для прогнозных оценок уровня безопасности информации, а также оценивать степень достоверности получаемых на основе этих данных прогнозов.

В постановочном плане проблема учета недоопределенностей в системах математического моделирования неоднократно рассматривалась в различных работах, посвященных построению моделей тех или иных систем. Однако предлагаемые в них подходы требуют для получения необходимых практических результатов предварительного решения фундаментальной проблемы создания аппарата функций от недоопределенных переменных и аппарата многозначных логик. В то же время продвижение в этой области возможно и при использовании для оценки достоверности некоторых эвристических методов и приемов, опирающихся на известную теорему Байеса. Такой подход представляется даже более целесообразным и перспективным с точки зрения построения практических человеко-машинных систем анализа и прогнозирования. При этом следует иметь в виду принципиальную невозможность получения в полном объеме всей объективной информации, необходимой для успешного применения тех или иных математических моделей. Поэтому в такие модели неминуемо вносятся субъективные допущения и догадки их создателей, а эксперт должен иметь возможность конструировать собственные модели, создавая базы моделей и проигрывая на них воображаемые ситуации в интерактивном режиме.

Сложность формирования базы моделей для оценки состояния и прогнозирования уровня безопасности информации заключается в структуризации и формализации самого этого понятия. В терминах системного анализа оптимальный уровень безопасности информации может быть отождествлен с глобально не улучшаемым эффективным вариантом построения системы защиты информации, нацеленным на максимальное удовлетворение потребностей защиты при естественных бюджетных ограничениях, накладываемых на ресурсы. Точки в многомерном пространстве состояний системы, отвечающие критерию эффективности при такой постановке проблемы, можно формально выявить, решая задачу максимизации функции полезности системы защиты информации, которая определяется на множестве частных функций полезности отдельных ее подсистем. При этом формирование математических моделей отдельных подсистем обычно не представляет большого труда (эти вопросы подробно изложены в многочисленных работах по проблемам систем защиты информации, в том числе, в уже неоднократно упоминавшейся нами книге В.А. Герасименко [3]), тогда как установление связи между функциями полезности отдельных подсистем и системы в целом оказывается задачей не формальной. Речь здесь может идти лишь о некоторых гипотезах, на основе которых удается построить формальную модель такой связи. Одна из них приводит к функции полезности типа энтропии физической системы, которая применительно к данному классу задач будет рассмотрена в постановочном плане в следующем параграфе данного учебного пособия.