- •Лабораторная работа № 1

- •Практическая часть

- •Задание для самостоятельной работы

- •Контрольные вопросы

- •Лабораторная работа № 2

- •Практическая часть

- •Контрольные вопросы

- •Лабораторная работа № 3

- •Практическая часть

- •Решение:

- •Лабораторная работа № 4

- •Практическая часть

- •Контрольные вопросы

- •Лабораторная работа № 5

- •Практическая часть

- •Контрольные вопросы

- •Лабораторная работа № 6

- •Практическая часть

- •Контрольные вопросы

- •Лабораторная работа № 7

- •Практическая часть

- •Контрольные вопросы

- •Лабораторная работа № 8

- •Практическая часть

- •Контрольные вопросы

- •Лабораторная работа № 9

- •Практическое задание

- •Задание 2. Настройка маршрутизации между vlaNами на коммутаторах корпоративной сети.

- •Задание 3. Настройка маршрутизации между vlaNами на коммутаторах корпоративной сети (самостоятельно).

- •Контрольные вопросы

Контрольные вопросы

Для достижения каких целей устанавливаются соседские отношения в протоколе OSPF?

Для определения ролей маршрутизаторов.

Как выбираются выделенный и резервный маршрутизатор?

Выделенным становится маршрутизатор с наибольшим идентификатором.

Для чего используется протокол аутентификации?

Для безопасности сети, между маршрутизаторами при обмене.

Как рассчитывается стоимость канала?

Стоимость каждого канала определяется по формуле:

C = 100 000 000/скорость канала в бит/сек

С какой целью объявляется суперсеть?

С целью быстрой сходимости маршрутной информации.

Лабораторная работа № 7

Построение безопасной сети.

Цель работы:

Рассмотреть основы обеспечения безопасности сетей.

Изучить принципы объявления списков доступа.

Ознакомится с базовыми правилами организации удаленного доступа.

Рассмотреть технологию преобразования частных адресов в публичные (NAT и PAT).

Практическая часть

Задание 1. Настройка нумерованных списков контроля доступа

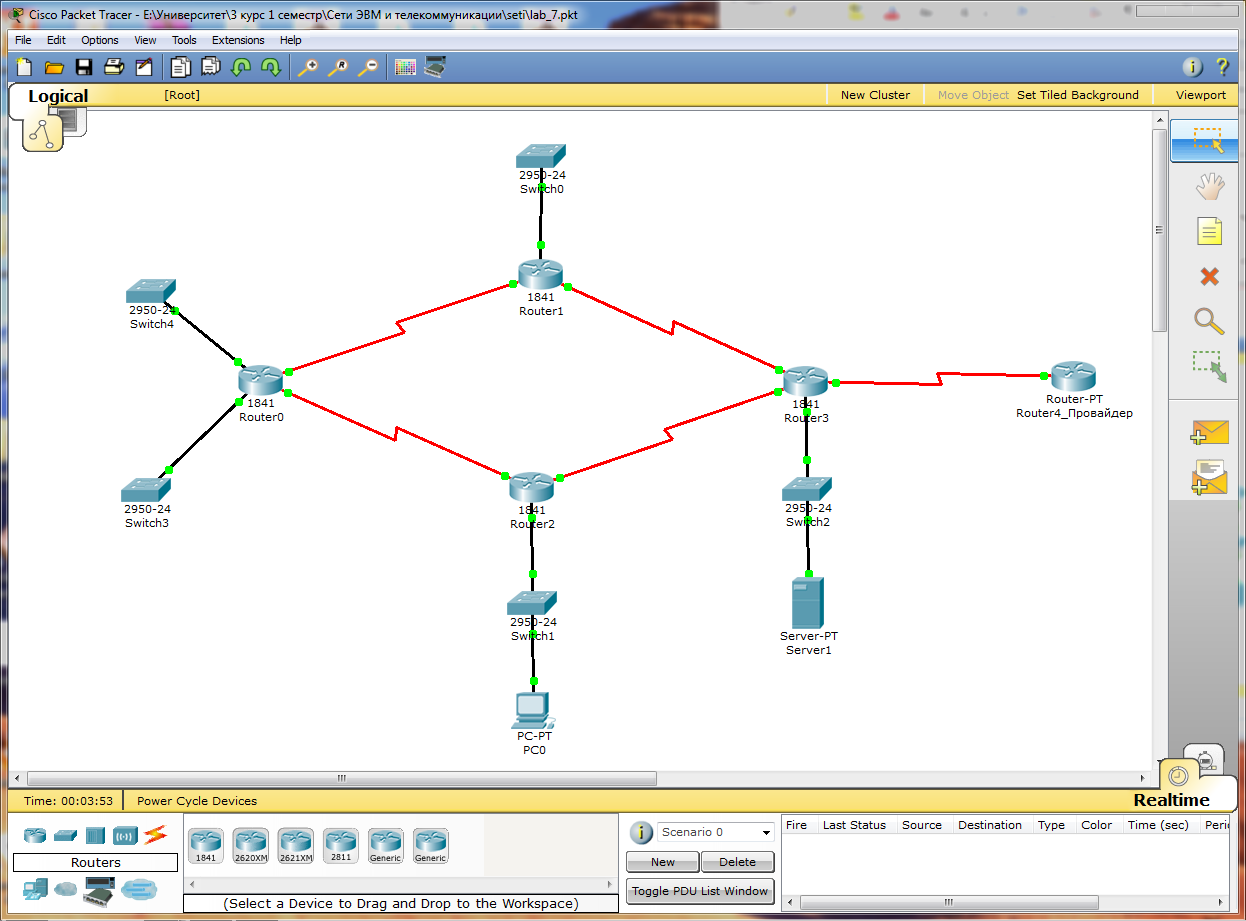

Запустила файл Lab_7.pkt и рассматрела иерархическую корпоративную сеть с выделением подсетей.

Рис. Сеть административной области.

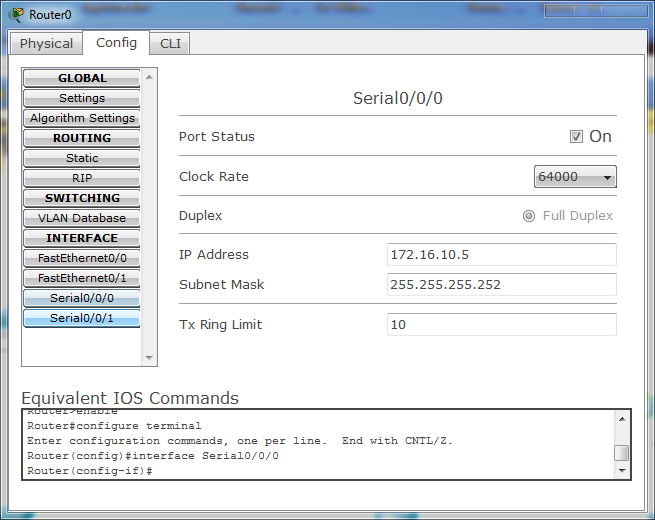

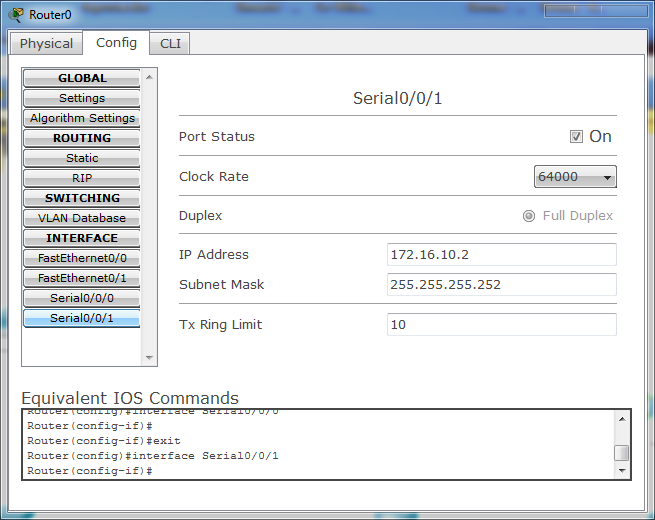

На маршрутизаторах прописала интерфейсы и включили их в работу с адресами указанными в таблице.

Таблица. Основные параметры настройки узлов

Устройства (обозначение) |

Интерфейс |

Адрес интерфейса |

Маска подсети |

Синхронизация |

Rrouter 0 |

Serial 0/0/0 |

172.16.10.5 |

255.255.255.252 |

Clock rate 64000 |

Rrouter 0 |

Serial 0/0/1 |

172.16.10.2 |

255.255.255.252 |

Clock rate 64000 |

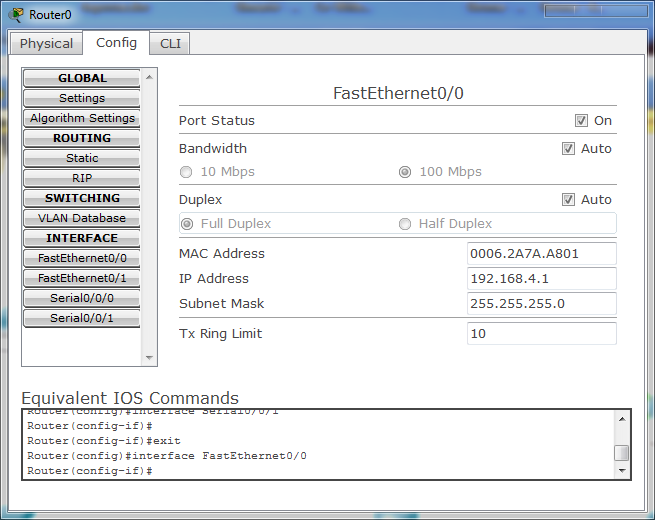

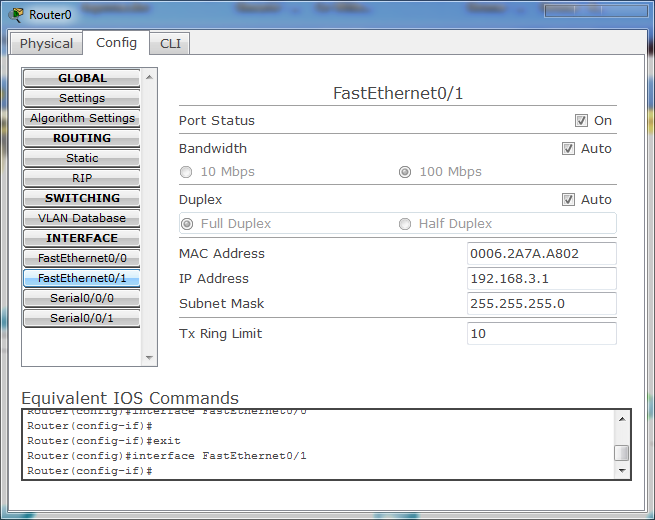

Rrouter 0 |

FastEthernet0/1 |

192.168.3.1 |

255.255.255.0 |

|

Rrouter 0 |

FastEthernet0/0 |

192.168.4.1 |

255.255.255.0 |

|

Rrouter 2 |

Serial 0/0/0 |

172.16.10.1 |

255.255.255.252 |

|

Rrouter 2 |

Serial 0/0/1 |

172.16.10.14 |

255.255.255.252 |

Clock rate 64000 |

Rrouter 2 |

FastEthernet0/0 |

192.168.2.1 |

255.255.255.0 |

|

Rrouter 1 |

Serial 0/0/0 |

172.16.10.6 |

255.255.255.252 |

|

Rrouter 1 |

Serial 0/0/1 |

172.16.10.9 |

255.255.255.252 |

Clock rate 64000 |

Rrouter 1 |

FastEthernet0/0 |

192.168.5.1 |

255.255.255.0 |

|

Rrouter 3 |

FastEthernet0/0 |

192.168.1.1 |

255.255.255.0 |

|

Rrouter 3 |

Serial 0/0/0 |

172.16.10.10 |

255.255.255.252 |

|

Rrouter 3 |

Serial 0/0/1 |

172.16.10.13 |

255.255.255.252 |

|

Rrouter 3 |

Serial 0/1/0 |

209.165.10.33 |

255.255.255.240 |

|

Rrouter 4 |

Serial 2/0 |

209.165.10.34 |

255.255.255.240 |

|

Компьютер PC0 |

– |

192.168.2.3 |

255.255.255.0 |

Default Gateway 10.1.1.1 |

Server |

– |

192.168.1.2 |

255.255.255.0 |

Default Gateway 192.168.1.1 |

На маршрутизаторах указанной сети настроила маршруты ко всем подключенным сетям по протоколу OSPF для 1 области. На маршрутизаторе Router_3 объявили сеть 209.165.10.32 для области с другим идентификатором.

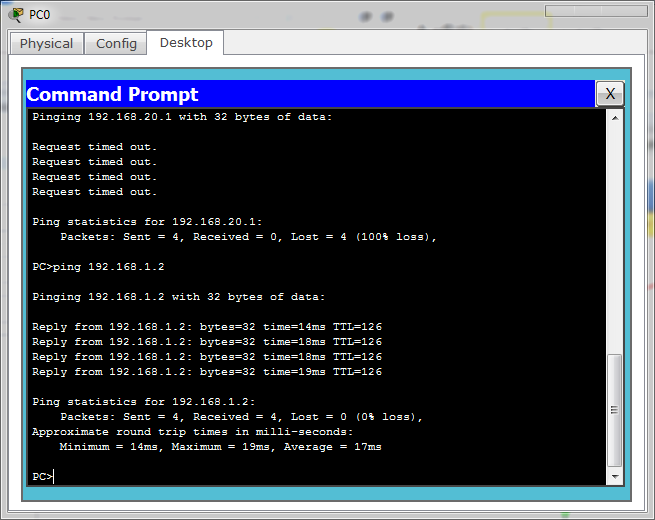

С хоста PC0 проверили соединение во все настроенные подсети.

Установила следующую политику защиты работы в сети:

Разрешить доступ трафика по протоколам HTTP и SMTP на Server и запретить на все остальные узлы сети.

На вход маршрутизатора 3 от маршрутизатора 4.

Router(config)#access-list 111 permit tcp any 192.168.1.2 0.0.0.0 eq http

Router(config)#access-list 111 permit tcp any 192.168.1.2 0.0.0.0 eq smtp

Router(config)#access-list 111 permit ip any 192.168.2.0 0.0.0.255

Router(config)#access-list 111 deny ip any any

Хостам из подсетей 192.168.4.0 и 192.168.3.0 запретить доступ на Server.

На вход маршрутизатора 3 к Server

Router(config)#access-list 1 deny 192.168.4.0 0.0.0.255

Router(config)#access-list 1 deny 192.168.3.0 0.0.0.255

Router(config)#access-list 1 permit any

Разрешить хостам из подсети 192.168.2.0 доступ в интернет.

На вход на маршрутизатор 3 от маршрутизатора 1 и маршрутизатора 2.

Router(config)#access-list 2 permit 192.168.2.0 0.0.0.255

Router(config)#access-list 2 deny any

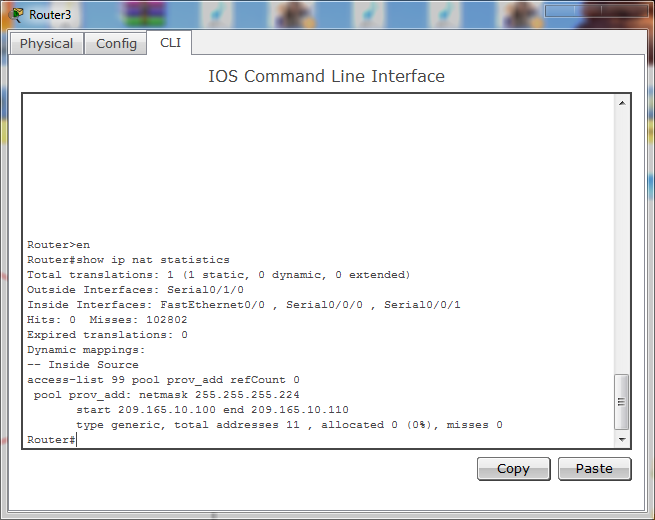

Задание 2. Настройка статического и динамического NAT

1. Настроила технологию NAT на Rrouter3. Проверила, прописан ли путь по умолчанию в направлении на маршрутизатор Rrouter4. Прописала статический путь в сеть провайдера 209.165.20.0 на IP адрес подключенного интерфейса Rrouter4.

2. Прописала пул внешних адресов с именем prov_add с 209.165.10.100 по 209.165.10.110 с маской 255.255.255.224

3. Определила разрешение выхода в глобальную сеть для всей подсети с суммарным адресом 10.0.0.0 и обратной маской 0.255.255.255 при помощи листа с любым номером в диапазоне от 1 до 99.

Router(config)#ip route 209.165.20.0 255.255.255.224 s0/1/0

Router(config)#ip nat pool prov_add 209.165.10.100 209.165.10.110 netmask 255.255.255.224

Router(config)#access-list 3 permit 10.0.0.0 0.255.255.255

Router(config)#ip nat inside source list 3 pool prov_add

4. Активировала внутренние и внешние интерфейсы для выполнения технологии NAT.

Router (config)#interface fa0/0

Router (config-if)#ip nat inside

Router (config)#interface s0/0/0

Router (config-if)#ip nat outside

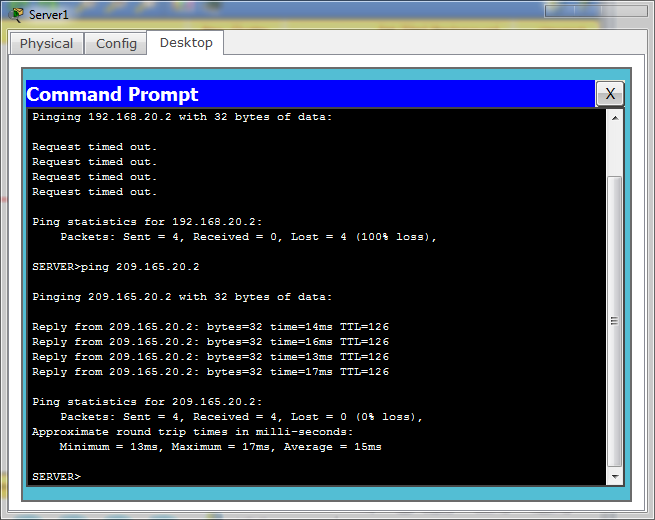

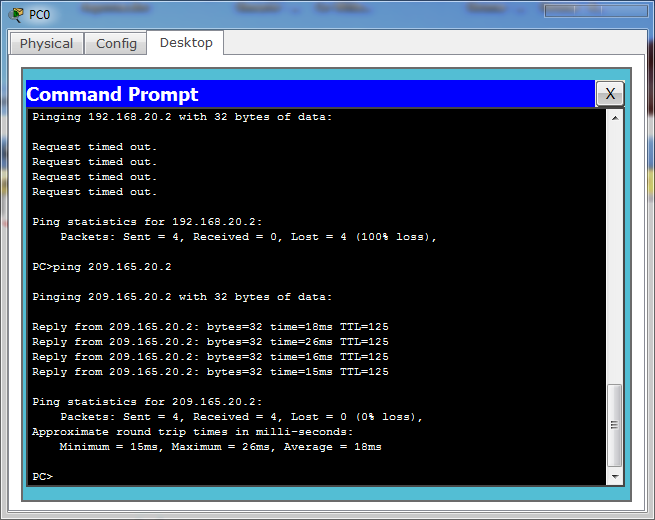

5. С двух компьютеров пропинговала любой адрес из сети провайдера.

6. Просмотрела статистику работы NAT.