- •Розрахунково-графічна робота

- •«Порівняльний аналіз методів аутентифікації: одноразові паролі та багатофакторний методи»

- •1. Огляд аутентифікації

- •1.1. Історія

- •1.2. Механізм аутентифікації

- •1.3. Елементи системи аутентифікації

- •1.4. Фактори аутентифікації

- •1.5. Види аутентифікації

- •1.6. Протоколи аутентифікації

- •2. Метод одноразових паролів

- •2.1. Технологія One-Time Password

- •2.2. Одноразовий пароль: ввів і забув

- •2.3. Реалізація otp

- •2.4. Уразливості технологій отр

- •2.5. Якість реалізації

- •3. Метод багатофакторної аутентифікації

- •3.1. Механізм генерації кодів

- •3.2. Механізм багатофакторної аутентифікації

- •3.3. Біометричні методи

- •Статистичні

- •2. Динамічні

- •Висновок

- •Список використаних джерел

2.1. Технологія One-Time Password

Технологія One-Time Password – одне з найбільш перспективних рішень задачі аутентифікації користувачів при передачі інформації по відкритих каналах зв'язку.

Як показують останні дослідження, одна з найбільш серйозних загроз у сфері інформаційної безпеки для компаній є несанкціонований доступ (НСД) до комп'ютерних систем. За даними дослідження CSI / FBI Computer Crime and Security Survey 2005, у минулому році 55% компаній зареєстрували інциденти, пов'язані з несанкціонованим доступом до даних. Більш того, в тому ж році компанії втратили внаслідок неавторизованого доступу в середньому по 303 тис. дол, причому в порівнянні з 2004 роком збитки збільшилися у 6 разів.

Природно, для російських компаній цифри цих збитків будуть зовсім іншими, однак це не скасовує самої проблеми: несанкціонований доступ дійсно завдає серйозної шкоди компаніям, незалежно від того, усвідомлює це керівництво, чи ні.

Зрозуміло, що надійність захисту від цієї загрози в першу чергу залежить від якості аутентифікації користувачів. Сьогодні говорити про інформаційну безпеку без прив'язки до персоналізованому доступу і відстеження всіх дій користувачів у мережі просто не має сенсу. Втім, коли мова йде про аутентифікації користувачів на комп'ютерах, що входять в корпоративну локальну мережу, то особливих труднощів не виникає. Ринок пропонує чимало різних рішень, включаючи смарт-карти і електронні ключі, біометричні засоби аутентифікації і навіть такі екзотичні, як графічні паролі. Дещо по-іншому йдуть справи, якщо користувачеві необхідно підключитися до корпоративної комп'ютерної мережі віддалено, наприклад, через Інтернет. У цьому випадку він може зіткнутися з цілим рядом проблем, які ми і розглянемо докладніше.

2.2. Одноразовий пароль: ввів і забув

Одноразовий пароль – це ключове слово, дійсне тільки для одного процесу аутентифікації протягом обмеженого проміжку часу. Такий пароль повністю вирішує проблему можливого перехоплення інформації або банального підглядання. Навіть якщо зловмисник зможе отримати пароль "жертви", шанси скористатися ним для отримання доступу дорівнюють нулю.

Перші реалізації концепції одноразових паролів були засновані на статичному наборі ключових слів, тобто спочатку генерувався список паролів (ключів, кодових слів і т.п.), які потім могли застосовувати користувачі. Подібний механізм використовувався в перших банківських системах з можливістю віддаленого керування рахунком. При активації цієї послуги клієнт отримував конверт зі списком своїх паролів. Потім при кожному доступі до системи він використовував чергове ключове слово. Дійшовши до кінця списку, клієнт знову їхав в банк за новим. Таке рішення мало цілий ряд недоліків, головний з яких – низька надійність. Все-таки постійно носити з собою список паролів небезпечно, його легко можна втратити або його можуть вкрасти зловмисники. І потім, список не є нескінченним, а що коли в потрібний момент не буде можливості доїхати до банку?

На щастя, сьогодні ситуація змінилася найрадикальнішим чином. Взагалі, в західних країнах використання одноразових паролів для аутентифікації саме в інформаційних системах стало звичним явищем. Проте в нашій країні технологія OTP до недавнього часу залишалася недоступною. І лише недавно керівництво компаній почало усвідомлювати ризик НСД, у кілька разів збільшується при віддаленому доступі. Попит, як відомо, народжує пропозицію. Тепер продукти, що використовують для віддаленої аутентифікації одноразові паролі, стали поступово займати своє місце і на російському ринку.

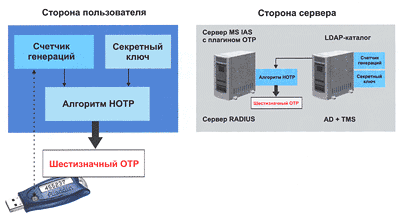

У сучасних технологіях аутентифікації за допомогою OTP застосовується динамічна генерація ключових слів за допомогою сильних криптографічних алгоритмів. Тобто аутентифікаційні дані – це результат шифрування будь-якого початкового значення за допомогою особистого ключа користувача.

Дана інформація є і у клієнта, і у сервера. Вона не передається по мережі і не доступна для перехоплення. В якості початкового значення використовується загальновідома для обох сторін процесу аутентифікації інформація, а ключ шифрування створюється для кожного користувача при його ініціалізації в системі.

Рис. 1. Створення ключа шифрування

Варто відзначити, що на даному етапі розвитку технологій OTP існують системи, що використовують як симетричну, так і асиметричну криптографію. У першому випадку секретним ключем повинні мати обидві сторони. У другому секретний ключ потрібен тільки користувачеві, а у сервера аутентифікації він відкритий.